附011.Kubernetes-DNS及搭建

一 Kubernetes DNS介绍

1.1 Kubernetes DNS发展

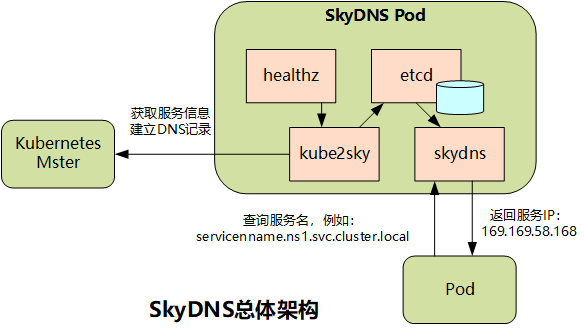

1.2 SkyDNS

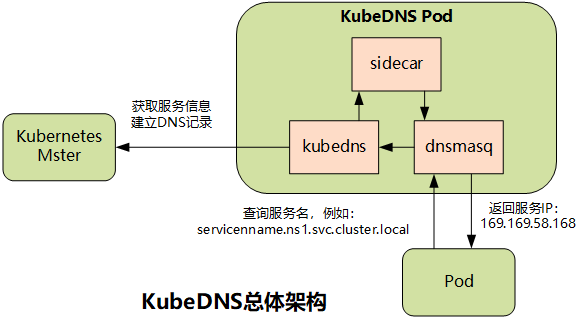

1.3 KubeDNS

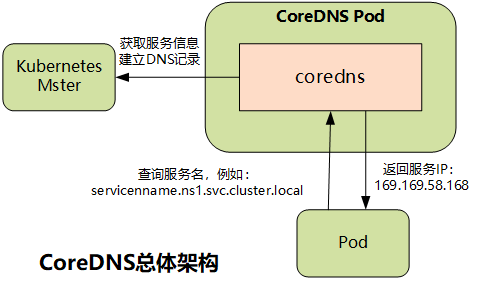

1.4 CoreDNS

二 CoreDNS部署

2.1 修改kubelet启动参数

- --cluster-dns=169.169.0.100:为DNS服务的ClusterIP地址。

- --cluster-domain=cluster.local:为在DNS服务中设置的域名。

1 # vi /etc/systemd/system/kubelet.service

2 ……

3 --config=/etc/kubernetes/kubelet-config.yaml \

4 ……

5 # vi /etc/kubernetes/kubelet-config.yaml

6 ……

7 clusterDomain: "cluster.local"

8 clusterDNS:

9 - "10.254.0.2"

10 ……

2.2 创建授权

1 [root@k8smaster01 ~]# vi corednsaccout.yaml

2 # __MACHINE_GENERATED_WARNING__

3

4 apiVersion: v1

5 kind: ServiceAccount

6 metadata:

7 name: coredns

8 namespace: kube-system

9 labels:

10 kubernetes.io/cluster-service: "true"

11 addonmanager.kubernetes.io/mode: Reconcile

12 ---

13 apiVersion: rbac.authorization.k8s.io/v1

14 kind: ClusterRole

15 metadata:

16 labels:

17 kubernetes.io/bootstrapping: rbac-defaults

18 addonmanager.kubernetes.io/mode: Reconcile

19 name: system:coredns

20 rules:

21 - apiGroups:

22 - ""

23 resources:

24 - endpoints

25 - services

26 - pods

27 - namespaces

28 verbs:

29 - list

30 - watch

31 - apiGroups:

32 - ""

33 resources:

34 - nodes

35 verbs:

36 - get

37 ---

38 apiVersion: rbac.authorization.k8s.io/v1

39 kind: ClusterRoleBinding

40 metadata:

41 annotations:

42 rbac.authorization.kubernetes.io/autoupdate: "true"

43 labels:

44 kubernetes.io/bootstrapping: rbac-defaults

45 addonmanager.kubernetes.io/mode: EnsureExists

46 name: system:coredns

47 roleRef:

48 apiGroup: rbac.authorization.k8s.io

49 kind: ClusterRole

50 name: system:coredns

51 subjects:

52 - kind: ServiceAccount

53 name: coredns

54 namespace: kube-system

55

56 [root@k8smaster01 ~]# kubectl create -f corednsaccout.yaml

2.3 创建ConfigMap

1 [root@k8smaster01 ~]# vi corednsconfigmap.yaml

2 apiVersion: v1

3 kind: ConfigMap

4 metadata:

5 name: coredns

6 namespace: kube-system

7 labels:

8 addonmanager.kubernetes.io/mode: EnsureExists

9 data:

10 Corefile: |

11 .:53 {

12 errors

13 health

14 kubernetes cluster.local in-addr.arpa ip6.arpa {

15 pods insecure

16 upstream

17 fallthrough in-addr.arpa ip6.arpa

18 }

19 prometheus :9153

20 forward . /etc/resolv.conf

21 cache 30

22 loop

23 reload

24 loadbalance

25 }

26

27 [root@k8smaster01 ~]# kubectl create -f corednsconfigmap.yaml

2.4 创建Deployment

1 [root@k8smaster01 ~]# vi corednsdeploy.yaml

2 apiVersion: apps/v1

3 kind: Deployment

4 metadata:

5 name: coredns

6 namespace: kube-system

7 labels:

8 k8s-app: kube-dns

9 kubernetes.io/cluster-service: "true"

10 addonmanager.kubernetes.io/mode: Reconcile

11 kubernetes.io/name: "CoreDNS"

12 spec:

13 # replicas: not specified here:

14 # 1. In order to make Addon Manager do not reconcile this replicas parameter.

15 # 2. Default is 1.

16 # 3. Will be tuned in real time if DNS horizontal auto-scaling is turned on.

17 strategy:

18 type: RollingUpdate

19 rollingUpdate:

20 maxUnavailable: 1

21 selector:

22 matchLabels:

23 k8s-app: kube-dns

24 template:

25 metadata:

26 labels:

27 k8s-app: kube-dns

28 annotations:

29 seccomp.security.alpha.kubernetes.io/pod: 'docker/default'

30 spec:

31 priorityClassName: system-cluster-critical

32 serviceAccountName: coredns

33 tolerations:

34 - key: "CriticalAddonsOnly"

35 operator: "Exists"

36 nodeSelector:

37 beta.kubernetes.io/os: linux

38 containers:

39 - name: coredns

40 image: registry.cn-hangzhou.aliyuncs.com/google_containers/coredns:1.3.1

41 imagePullPolicy: IfNotPresent

42 resources:

43 limits:

44 memory: 170Mi

45 requests:

46 cpu: 100m

47 memory: 70Mi

48 args: [ "-conf", "/etc/coredns/Corefile" ]

49 volumeMounts:

50 - name: config-volume

51 mountPath: /etc/coredns

52 readOnly: true

53 ports:

54 - containerPort: 53

55 name: dns

56 protocol: UDP

57 - containerPort: 53

58 name: dns-tcp

59 protocol: TCP

60 - containerPort: 9153

61 name: metrics

62 protocol: TCP

63 livenessProbe:

64 httpGet:

65 path: /health

66 port: 8080

67 scheme: HTTP

68 initialDelaySeconds: 60

69 timeoutSeconds: 5

70 successThreshold: 1

71 failureThreshold: 5

72 readinessProbe:

73 httpGet:

74 path: /health

75 port: 8080

76 scheme: HTTP

77 securityContext:

78 allowPrivilegeEscalation: false

79 capabilities:

80 add:

81 - NET_BIND_SERVICE

82 drop:

83 - all

84 readOnlyRootFilesystem: true

85 dnsPolicy: Default

86 volumes:

87 - name: config-volume

88 configMap:

89 name: coredns

90 items:

91 - key: Corefile

92 path: Corefile

93

94 [root@k8smaster01 ~]# kubectl create -f corednsdeploy.yaml

2.5 创建Service

1 [root@k8smaster01 ~]# vi corednssvc.yaml

2 apiVersion: v1

3 kind: Service

4 metadata:

5 name: kube-dns

6 namespace: kube-system

7 annotations:

8 prometheus.io/port: "9153"

9 prometheus.io/scrape: "true"

10 labels:

11 k8s-app: kube-dns

12 kubernetes.io/cluster-service: "true"

13 addonmanager.kubernetes.io/mode: Reconcile

14 kubernetes.io/name: "CoreDNS"

15 spec:

16 selector:

17 k8s-app: kube-dns

18 clusterIP: 10.254.0.2

19 ports:

20 - name: dns

21 port: 53

22 protocol: UDP

23 - name: dns-tcp

24 port: 53

25 protocol: TCP

26 - name: metrics

27 port: 9153

28 protocol: TCP

29

30 [root@k8smaster01 ~]# kubectl create -f corednssvc.yaml

2.6 确认验证

1 [root@k8smaster01 ~]# kubectl get deployments --namespace=kube-system

2 NAME READY UP-TO-DATE AVAILABLE AGE

3 coredns 1/1 1 1 14s

4 [root@k8smaster01 ~]# kubectl get pod --namespace=kube-system

5 NAME READY STATUS RESTARTS AGE

6 coredns-5b46b98d57-cknrr 1/1 Running 0 34s

7 [root@k8smaster01 ~]# kubectl get svc --namespace=kube-system

8 NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

9 kube-dns ClusterIP 10.254.0.2 <none> 53/UDP,53/TCP,9153/TCP 47s

三 服务名DNS解析

3.1 创建测试Pod

1 [root@k8smaster01 ~]# vi busybox.yaml

2 apiVersion: v1

3 kind: Pod

4 metadata:

5 name: busybox

6 namespace: default

7 spec:

8 containers:

9 - name: busybox

10 image: gcr.azk8s.cn/google_containers/busybox

11 command:

12 - sleep

13 - "3600"

14

15 [root@k8smaster01 ~]# kubectl exec -ti busybox -- nslookup webapp #测试解析

16 Server: 10.254.0.2

17 Address 1: 10.254.0.2 kube-dns.kube-system.svc.cluster.local

18

19 Name: webapp

20 Address 1: 10.254.156.234 webapp.default.svc.cluster.local

1 [root@k8smaster01 ~]# kubectl exec -ti busybox -- nslookup kube-dns.kube-system #补充kube-system的namespace

2 Server: 10.254.0.2

3 Address 1: 10.254.0.2 kube-dns.kube-system.svc.cluster.local

4

5 Name: kube-dns.kube-system

6 Address 1: 10.254.0.2 kube-dns.kube-system.svc.cluster.local

四 CoreDNS配置说明

4.1 常见插件

- loadbalance:提供基于DNS的负载均衡功能。

- loop:检测在DNS解析过程中出现的简单循环问题。

- cache:提供前端缓存功能。

- health:对Endpoint进行健康检查。

- kubernetes:从Kubernetes中读取zone数据。

- etcd:从etcd读取zone数据,可以用于自定义域名记录。

- file:从RFC1035格式文件中读取zone数据。

- hosts:使用/etc/hosts文件或者其他文件读取zone数据,可以用于自定义域名记录。

- auto:从磁盘中自动加载区域文件。

- reload:定时自动重新加载Corefile配置文件的内容。

- forward:转发域名查询到上游DNS服务器。

- proxy:转发特定的域名查询到多个其他DNS服务器,同时提供到多个DNS服务器的负载均衡功能。

- prometheus:为Prometheus系统提供采集性能指标数据的URL。

- pprof:在URL路径/debug/pprof下提供运行时的性能数据。

- log:对DNS查询进行日志记录。

- errors:对错误信息进行日志记录。

4.2 插件配置

1 [root@k8smaster01 ~]# vi corednsconfigmap.yaml

2 apiVersion: v1

3 kind: ConfigMap

4 metadata:

5 name: coredns

6 namespace: kube-system

7 labels:

8 addonmanager.kubernetes.io/mode: EnsureExists

9 data:

10 Corefile: |

11 .:53 {

12 errors

13 health

14 kubernetes cluster.local in-addr.arpa ip6.arpa {

15 pods insecure

16 upstream

17 fallthrough in-addr.arpa ip6.arpa

18 }

19 prometheus :9153

20 forward . /etc/resolv.conf

21 cache 30

22 loop

23 reload

24 loadbalance

25 }

1 {

2 etcd com {

3 path /skydns

4 endpoint http://192.168.18.3:2379

5 upstream /etc/resolv.conf

6 }

7 cache 160 com

8 loadbalance

9 proxy . /etc/resolv.conf

10

11 }

12 [root@k8smaster01 ~]# etcdctl put /skydns/com/mycompany '{"host":"10.1.1.1","ttl":"60"}' #测试插入

13 [root@k8smaster01 ~]# nslookpu mycompany.com

五 Pod级别的DNS设置

5.1 Pod级别设置

1 [root@k8smaster01 study]# vi mywebapp.yaml

2 apiVersion: v1

3 kind: Pod

4 metadata:

5 name: webapp

6 spec:

7 containers:

8 - name: webapp

9 image: tomcat

10 dnsPolicy: Default

11 ……

- Default:继承Pod所在宿主机的DNS设置。

- ClusterFirst:优先使用Kubernetes环境的DNS服务(如CoreDNS提供的域名解析服务),将无法解析的域名转发到从宿主机继承的DNS服务器。

- ClusterFirstWithHostNet:与ClusterFirst相同,对于以hostNetwork模式运行的Pod,应明确指定使用该策略。

- None:忽略Kubernetes环境的DNS配置,通过spec.dnsConfig自定义DNS配置。这个选项从Kubernetes1.9版本开始引入,到Kubernetes 1.10版本升级为Beta版,到Kubernetes1.14版本升级为稳定版。自定义DNS配置可以通过spec.dnsConfig字段进行设置,可以设置下列信息。

- nameservers:一组DNS服务器的列表,最多可以设置3个。

- searches:一组用于域名搜索的DNS域名后缀,最多可以设置6个。

- options:配置其他可选DNS参数,例如ndots、timeout等,以name或name/value对的形式表示。

1 [root@k8smaster01 study]# vi mywebapp.yaml

2 apiVersion: v1

3 kind: Pod

4 metadata:

5 namespace: default

6 name: dns-example

7 spec:

8 containers:

9 - name: test

10 image: nginx

11 dnsPolicy: "None"

12 dnsConfig:

13 nameservers:

14 - 223.5.5.5

15 searches:

16 - ns1.svc.cluster.local

17 - my.dns.search.suffix

18 options:

19 - name: ndots

20 value: "2"

21 - name: edns0

1 [root@k8smaster01 study]# kubectl create -f mywebapp.yaml

2 [root@k8smaster01 study]# kubectl exec -ti dns-example -- cat /etc/resolv.conf #确认查看

3 nameserver 223.5.5.5

4 search ns1.svc.cluster.local my.dns.search.suffix

5 options ndots:2 edns0

附011.Kubernetes-DNS及搭建的更多相关文章

- 附024.Kubernetes全系列大总结

Kubernetes全系列总结如下,后期不定期更新.欢迎基于学习.交流目的的转载和分享,禁止任何商业盗用,同时希望能带上原文出处,尊重ITer的成果,也是尊重知识.若发现任何错误或纰漏,留言反馈或右侧 ...

- Kubernetes实战 - 从零开始搭建微服务 1 - 使用kind构建一个单层架构Node/Express网络应用程序

使用kind构建一个单层架构Node/Express网络应用程序 Kubernetes实战-从零开始搭建微服务 1 前言 准备写一个Kubernetes实战系列教程,毕竟cnblogs作为国内最早的技 ...

- Kubernetes 日志:搭建 EFK 日志系统

Kubernetes 中比较流行的日志收集解决方案是 Elasticsearch.Fluentd 和 Kibana(EFK)技术栈,也是官方现在比较推荐的一种方案. Elasticsearch 是一个 ...

- Linux下dns服务器搭建

Linux下dns服务器搭建1-环境Red Hat Enterprise Linux Server release 6.7 (Santiago)2-配置本地yum源安装dns相关包yum -y ins ...

- DNS服务器搭建(主、从、缓)

主dns服务器搭建 在本机上搭建一个管理hngd.com域名的域名服务器1. 确保安装好以下bind域名服务器 [root@主人 ~]# rpm -qa |grep ^bindbind-chroot- ...

- Kubernetes DNS 简介

环境 $ sudo lsb_release -a No LSB modules are available. Distributor ID: Ubuntu Description: Ubuntu 16 ...

- Kubernetes集群搭建之企业级环境中基于Harbor搭建自己的私有仓库

搭建背景 企业环境中使用Docker环境,一般出于安全考虑,业务使用的镜像一般不会从第三方公共仓库下载.那么就要引出今天的主题 企业级环境中基于Harbor搭建自己的安全认证仓库 介绍 名称:Harb ...

- kubernetes集群搭建(2):docker私有仓库

kubernetes集群搭建(1):环境准备 中各节点已经安装好了docker,请确认docker已启动并正常运行 1.通过命令启动私库 docker run -d -p 5000:5000 --pr ...

- 架构师成长之路6.6 DNS服务器搭建(构建企业级DNS)

点击返回架构师成长之路 架构师成长之路6.6 DNS服务器搭建(构建企业级DNS) 采用LVS-DR模式负载均衡,多IDC,多套DNS集群,通过master-slave技术保证dns配置的一致性. 1 ...

随机推荐

- linux小白的入门和目标。

大家好! 我是一名Linux小白,有幸来到马哥教育这个大家庭与各位同学在未来的五个月里一起学习Linux技术!尽管Linux对于刚接触到的新手会很难,但是我知道痛苦只是暂时的,满路荆棘的后面必是明亮宽 ...

- Xbim.GLTF源码解析(二):IFC和GLTF的对应关系

原创作者:flowell,转载请标明出处:https://www.cnblogs.com/flowell/p/10839179.html IFC IFC是建筑信息模型(BIM)数据开放的国际标准,在建 ...

- JavaScript基础修炼(14)——WebRTC在浏览器中如何获得指定格式的PCM数据

目录 一. PCM格式是什么 二. 浏览器中的音频采集处理 三. 需求实现 方案1--服务端FFmpeg实现编码 方案2--ScriptProcessorNode手动处理数据流 参考文献 示例代码托管 ...

- windows 利用环境变量%PATH%中目录可写提权

使用PowerUp的时候有时候会有这种结果 [*] Checking %PATH% for potentially hijackable DLL locations... Permissions : ...

- CSPS_101

T1 众所周知,只要在任意三个方向上有连续五颗棋子,游戏即结束. T2 又是最短路优化dp啦. T3 神奇的期望dp.还没改出来. 改出来啦!

- Docker的Ubuntu16.04容器如何汉化

最近发现docker hub中的vnc镜像大部分是没有安装语言包的,试了好多天才把他搞出来. 下面为实现步奏. 网盘软件地址 ://pan.baidu.com/share/link?shareid=3 ...

- EffectiveJava-3

一.如果其他类型更适合,则尽量避免使用字符串 1. 字符串不适合代替枚举类型 2. 字符串不适合代替聚合类型,例如: String compoundKey = className+ "#&q ...

- P3052 [USACO12MAR]摩天大楼里的奶牛(迭代加深搜索)

(已经一句话了) 第一反应:暴力 第二反应:朴素算法过不去 第三反应:没法折半暴搜(没法统计答案) 所以,歪歪了一个类似贪心刷表的方法,过了这道题. 首先,如果爆搜的话会有几个状态: 当前牛 当前几个 ...

- CDQ分治学习笔记(三维偏序题解)

首先肯定是要膜拜CDQ大佬的. 题目背景 这是一道模板题 可以使用bitset,CDQ分治,K-DTree等方式解决. 题目描述 有 nn 个元素,第 ii 个元素有 a_iai.b_ibi.c_ ...

- Opencv-Python项目(1) | 基于meanshiftT算法的运动目标跟踪技术学习

目标跟踪(object tracking)就是在连续的视频序列中,建立所要跟踪物体的位置关系,得到物体完整的运动轨迹. 目标跟踪分为单目标跟踪和多目标跟踪.本文如无特别指出,均指单目标跟踪. 通常的做 ...