攻防世界——web新手练习区解题总结<3>(9-12题)

第九题simple_php:

看题目说是php代码,那必定要用到php的知识,让我们先获取在线场景,得到如下网页

仔细看这个代码,意思大概是:

1.当a==0且a为真时输出flag1

2.当b为数字退出

3.当b>1234时输出flag2

这就需要利用到php弱类型的知识了(这里大约说一下,可以上网进一步了解)

当数字类型与字符串类型比较时,如果字符串开始部分有数字时会将数字部分转化为数字类型来和数字比较,如果字符串开始部分不存在数字会将字符串转化为0来和数字比较。(适用于<,>,==,>=,<=)可以说是先进行类型转换再进行比较

而当比较符出现===时会先判断两边的类型再进一步进行比较

满足第一个需求使其输出flag,只需要让a=任意开始部分不带数字的字符串就可以

满足第二,三个要求使其不结束并且输出flag2,只需要让b=数字(大于1234即可)+任意字符串即可

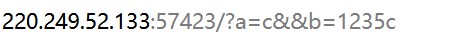

因此让a=c&&b=1235c

(这里是用get方式提交)

(这里是用get方式提交)

便得到flag

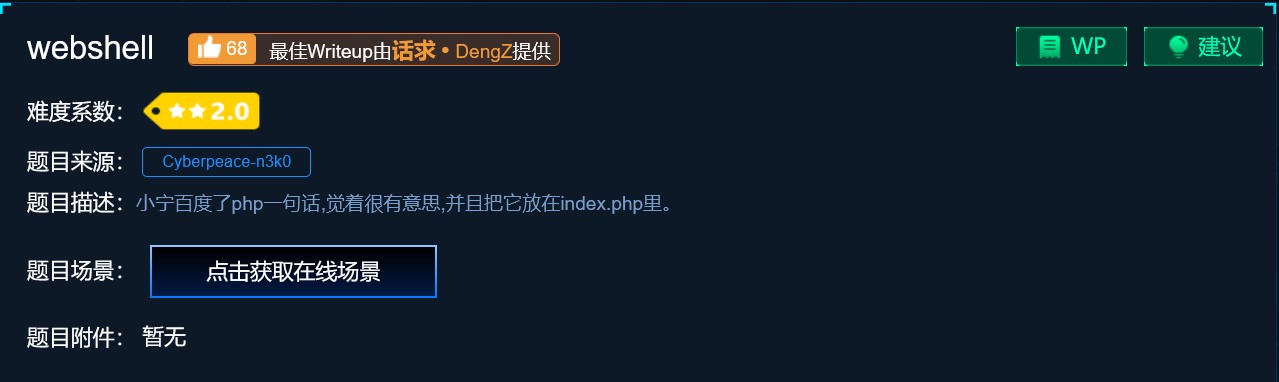

第十题xff_referer:

所需工具:burpsuite

先获取在线场景看一下

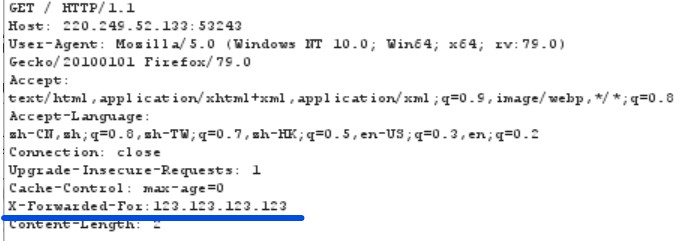

这里说ip地址必须为123.123.123.123,这里的ip地址应该说的是我们访问的真实ip地址

那既然他要求ip必须为123.123.123.123那么这里就需要用到burpsuite来修改我们的X-Forwarded-For

抓个包先

右键send to repeater,在repeater界面输入下面的语句

X-Forwarded-For:1223.123.123.123

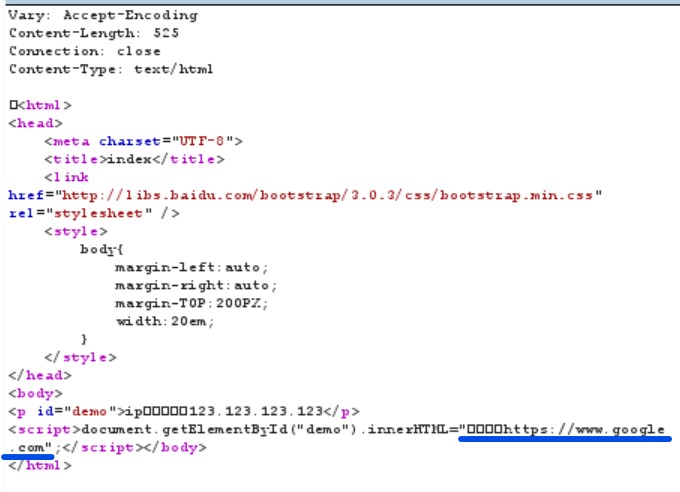

得到

这里软件的问题原句应该是“必须来自https://www.google.com”(别问我怎么知道的(狗头保命))

于是我们再加上一句

Referer:https://www.google.com

得到flag

flag为:cyberpeace{4c127c127651a7aad540e9baa252b770}

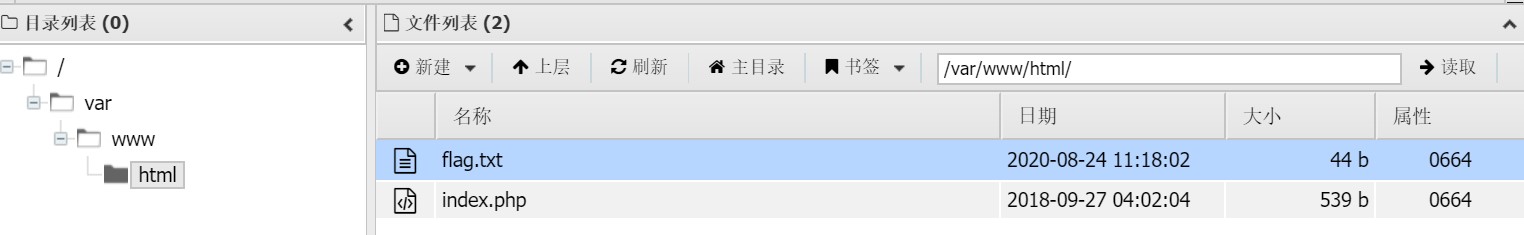

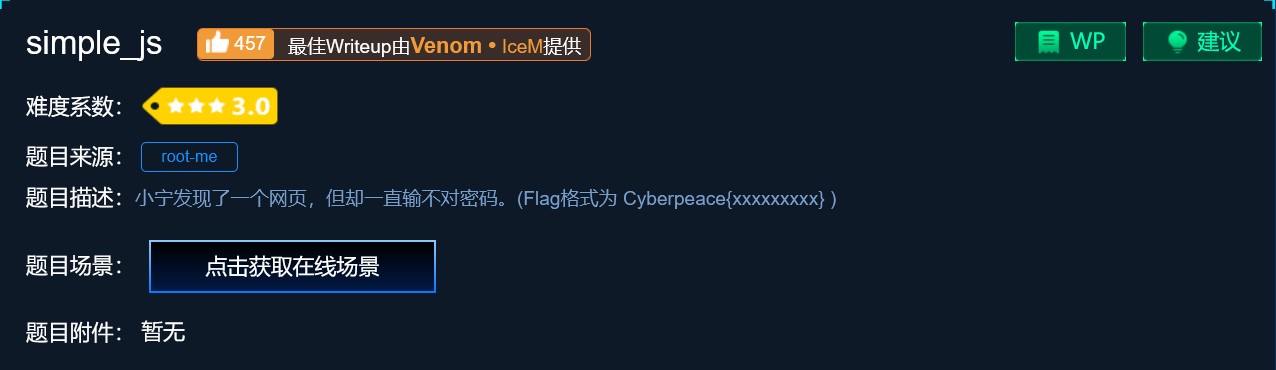

第十一题webshell:

工具:中国蚁剑

获取在线场景后得到

下面的那句话是,一句话木马,也就可以看到密码是shell

用中国菜刀或是中国蚁剑连接

连接成功后可以看到一些文件从中我们找到了flag.txt

打开得到flag

flag为:cyberpeace{d8959ce55924fb951f7abc5e7543f033}

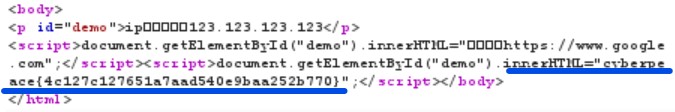

第十二题simple_js:

点击获取在线场景后,得到

随便输入一个密码后得到

假密码haha。。。确定后得到一片空白

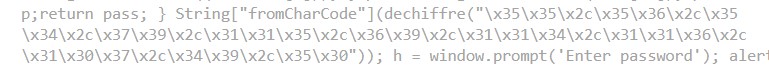

看一下源码只找到一串奇怪的数字

用python解下码试试

得到

786OsErtk12

加上格式

然后就过了

有的时候有一些奇怪的数字一定要留意一下,说不定flag就在其中

flag为:Cyberpeace{786OsErtk12}

完结撒花~

ps:本人新手一枚,写的题解呢也是以新人的口吻写的所以有许多地方不够专业,也可能还有许多错误,也请各位大佬多多包容,也欢迎各位大佬的指导。

攻防世界——web新手练习区解题总结<3>(9-12题)的更多相关文章

- 攻防世界——web新手练习区解题记录<1>(1-4题)

web新手练习区一至四题 第一题view_source: 题目说右键不管用了,我们先获取在线场景来看一看,我们看到这样一个网页,并且右键确实点了没什么反应,而用到右键一般就是查看网页源码 用快捷键(F ...

- 攻防世界——web新手练习区解题总结<2>(5-8题)

第五题cookie: 所需工具:burpsuite(需自行下载) 老规矩看完题,先获取在线场景,得到如下网页 那么什么是cookie呢?大体上就是网站为了识别用户身份而储存在用户本地终端上的数据,类型 ...

- 攻防世界——Misc新手练习区解题总结<3>(9-10题)

第九题SimpleRAR: 下载附件后得到一个压缩包打开后得到如下提示 文件头损坏,让我们打开winhex看一下 7a为子块而文件头为74,这里将7a改为74(这里我也不是很清楚,详细大家可以自行去查 ...

- 攻防世界——Misc新手练习区解题总结<2>(5-8题)

第五题gif: 下载附件后,解压得到这样一个文件 几经寻找无果后,发现是不是可以将gif中的黑白图片看做二进制的数字,进而进行解密 最后用二进制转文本得到flag 第六题掀桌子: 看起来是16进制的密 ...

- 攻防世界——Misc新手练习区解题总结<1>(1-4题)

第一题this_if_flag: 第一题就不多说了,题目上就给出了flag复制粘贴就可以了 第二题pdf: 下载附件后,得到如下界面 Ctrl+a全选文字,复制出来看看是什么,粘贴后恰好得到flag ...

- 攻防世界--web新手练习区(1)

1. 题目描述:X老师想让小明同学查看一个网页的源代码,但小明却发现鼠标右键不管用了. http://111.198.29.45:53629 通过阅读题目描述分析,我们需要查看源码,但是鼠标右键 ...

- 攻防世界Web新手练习区(1-6)

第一题 view_source 获取在线场景查看网页 打开页面之后首先考虑查看源代码,发现不能右击 根据题目的提示考虑使用view-source查看源代码,发现flag 第二题 get_post 获取 ...

- 攻防世界web新手练习区(2)

弱认证:http://111.198.29.45:43769/ 打开是这个页面: 用户名输入1,密码输入2,试试看.会提示你用户名为admin.接下来用burp对密码进行爆破,发现弱口令0123456 ...

- 攻防世界web新手区

攻防世界web新手区 第一题view_source 第二题get_post 第三题robots 第四题Backup 第五题cookie 第六题disabled_button 第七题simple_js ...

随机推荐

- day8.列表、字典、集合相关操作

一.列表的相关操作 # (1)列表的拼接 (同元组) # (2)列表的重复 (同元组) # (3)列表的切片 (同元组) # 语法 => 列表[::] 完整格式:[开始索引:结束索引:间隔值] ...

- Ubuntu安装海思SDK(转)

问题 海思SDK安装时,无法运行sdk.unpack 原因 BASH 和 DASH 的问题. Debian和Ubuntu中,/bin/sh默认已经指向dash,这是一个不同于bash的shell,它主 ...

- js 排他思想案例

<!-- 排他思想 --> <button>按钮1</button> <button>按钮2</button> <button> ...

- SpringBoot介绍,快速入门小例子,目录结构,不同的启动方式,SpringBoot常用注解

SpringBoot介绍 引言 为了使用ssm框架去开发,准备ssm框架的模板配置 为了Spring整合第三方框架,单独的去编写xml文件 导致ssm项目后期xml文件特别多,维护xml文件的成本也是 ...

- python爬虫:XPath语法和使用示例

python爬虫:XPath语法和使用示例 XPath(XML Path Language)是一门在XML文档中查找信息的语言,可以用来在XML文档中对元素和属性进行遍历. 选取节点 XPath使用路 ...

- CSS动画实例:图文切换

先准备好一张图片,在页面中放置一个类名为container的层作为图文容器,在该层中再定义两个层:一个类名为image-box的层放置图片,一个类名为text-desc的层放置文本描述,HTML代码描 ...

- 面向对象的js编程 Call和apply方法

JavaScript中有一个call和apply方法,其作用基本相同,但也有略微的区别. 一.方法定义 1.call 方法 语法:call([thisObj[,arg1[, arg2[, [,.arg ...

- CSS学习第三天

定位布局: 相对定位:相对于自身的位置进行偏移position需要搭配left right top bottom position: relative; 绝对定位:相对于有position属 ...

- 从零搭建Spring Boot脚手架(5):整合 Mybatis Plus

1. 前言 在上一文中我根据Mybatis中Mapper的生命周期手动实现了一个简单的通用Mapper功能,但是遗憾的是它缺乏实际生产的检验.因此我选择更加成熟的一个Mybatis开发增强包.它就是已 ...

- C#LeetCode刷题之#884-两句话中的不常见单词(Uncommon Words from Two Sentences)

问题 该文章的最新版本已迁移至个人博客[比特飞],单击链接 https://www.byteflying.com/archives/3816 访问. 给定两个句子 A 和 B . (句子是一串由空格分 ...