Django REST Framework 认证 - 权限 - 限制

一. 认证

(你是谁?)

REST framework 提供了一些开箱即用的身份验证方案,并且还允许你实现自定义方案。

自定义Token认证

第一步 : 建表>>>>

定义一个用户表和一个保存用户Token的表

class UserInfo(models.Model):

username = models.CharField(max_length=16)

password = models.CharField(max_length=32)

type = models.SmallIntegerField(

choices=((0, '普通用户'), (1, 'VIP用户')),

default=0

) class Token(models.Model):

user = models.OneToOneField(to='UserInfo')

token_code = models.CharField(max_length=128)

第二步: 定义一个登陆视图 >>>>

from rest_framework.views import APIView

from app2 import models

from rest_framework.response import Response

import hashlib, time def get_random_token(username):

"""

根据用户名和时间戳生成随机token

"""

timestamp = str(time.time())

m = hashlib.md5(bytes(username, encoding="utf-8"))

m.update(bytes(timestamp, encoding="utf-8"))

return m.hexdigest() class LoginView(APIView):

"""

校验用户名是否正确从而生成token的视图

"""

def post(self, request):

res = {"code": 0}

# print(request.data)

username = request.data.get("username")

password = request.data.get("password") user = models.UserInfo.objects.filter(username=username, password=password).first()

if user:

token = get_random_token(username)

models.Token.objects.update_or_create(defaults={"token_code": token}, user=user)

res["token"] = token

else:

res["code"] = 1

res["error"] = "用户名或密码错误"

return Response(res)

第三步: 定义一个认证类 >>>>

from rest_framework.authentication import BaseAuthentication

from rest_framework.exceptions import AuthenticationFailed

from app2 import models class MyAuth(BaseAuthentication):

def authenticate(self, request):

# if request.method in ["POST", "PUT", "DELETE"]: # 如果在表单中需要判断请求方式 由于表单是post请求,所以获取token 的方式为 request.data.get("token")

# request.query_params为url中的参数

request_token = request.query_params.get("token", None)

if not request_token:

raise AuthenticationFailed('q.缺少token') token_obj = models.Token.objects.filter(token_code=request_token).first()

if not token_obj:

raise AuthenticationFailed("无效的Token")

# token_obj.user 通过token这张表的对象和user这个关联字段 找到 UserInfo表的对象及当前用户对象

return token_obj.user, request_token # else:

# return None, None

第四步: 使用认证类 >>>>

视图级别认证

class CommentViewSet(ModelViewSet):

queryset = models.Comment.objects.all()

serializer_class = app01_serializers.CommentSerializer

authentication_classes = [MyAuth, ]

全局级别认证

# 在settings.py中配置

REST_FRAMEWORK = {

"DEFAULT_AUTHENTICATION_CLASSES": ["app01.utils.MyAuth", ]

}

二. 权限

(你能干什么?) 设置只有VIP才能看到的东西

第一步: 自定义一个权限类

"""

自己动手写一个权限组件

"""

from rest_framework.permissions import BasePermission class MyPermission(BasePermission): message = '只有VIP才能访问' def has_permission(self, request, view):

# 认证类中返回了token_obj.user, request_token

# request.auth 等价于request_token

if not request.auth:

return False

# request.user为当前用户对象

if request.user and request.user.type == 1: # 如果是VIP用户

print("requ", request.user, type(request.user))

return True

else:

return False

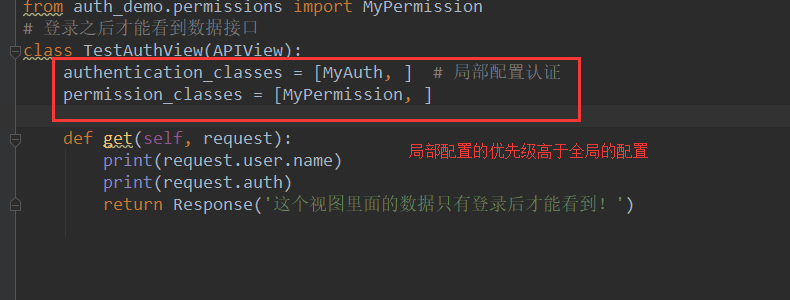

第二步: 使用

视图级别配置

class CommentViewSet(ModelViewSet):

queryset = models.Comment.objects.all()

serializer_class = app01_serializers.CommentSerializer

authentication_classes = [MyAuth, ]

permission_classes = [MyPermission, ]

全局级别设置

# 在settings.py中设置rest framework相关配置项

REST_FRAMEWORK = {

"DEFAULT_AUTHENTICATION_CLASSES": ["app01.utils.MyAuth", ],

"DEFAULT_PERMISSION_CLASSES": ["app01.utils.MyPermission", ]

}

三. 控制

(你一分钟能干多少次?)**好像有点污~~

第一步: 自定义限制类 >>>>

import time # from rest_framework.throttling import

visit_record = {} class MyThrottle(object): def __init__(self):

self.history = None def allow_request(self, request, view):

# 拿到当前的请求的ip作为访问记录的 key

ip = request.META.get('REMOTE_ADDR')

# 拿到当前请求的时间戳

now = time.time()

if ip not in visit_record:

visit_record[ip] = []

# 把当前请求的访问记录拿出来保存到一个变量中

history = visit_record[ip]

self.history = history

# 循环访问历史,把超过10秒钟的请求时间去掉

while history and now - history[-1] > 10:

history.pop()

# 此时 history中只保存了最近10秒钟的访问记录

if len(history) >= 3:

return False

else:

# 判断之前有没有访问记录(第一次来)

self.history.insert(0, now)

return True def wait(self):

"""告诉客户端还需等待多久"""

now = time.time()

return self.history[-1] + 10 - now # history = ['9:56:12', '9:56:10', '9:56:09', '9:56:08'] # '9:56:18' - '9:56:12' # history = ['9:56:19', '9:56:18', '9:56:17', '9:56:08'] # 最后一项到期的时间就是下一次允许请求的时间 # 最后一项到期的时间:now - history[-1] > 10 # 最后一项还剩多少时间过期

# history[-1] + 10 - now

第二步: 使用 >>>

视图中使用

class CommentViewSet(ModelViewSet):

queryset = models.Comment.objects.all()

serializer_class = app01_serializers.CommentSerializer

throttle_classes = [MyThrottle, ]

全局中使用

# 在settings.py中设置rest framework相关配置项

REST_FRAMEWORK = {

"DEFAULT_AUTHENTICATION_CLASSES": ["app01.utils.MyAuth", ],

"DEFAULT_PERMISSION_CLASSES": ["app01.utils.MyPermission", ]

"DEFAULT_THROTTLE_CLASSES": ["app01.utils.MyThrottle", ]

}

其实还可以使用内置限制类

from rest_framework.throttling import SimpleRateThrottle

class VisitThrottle(SimpleRateThrottle):

scope = "xxx"

def get_cache_key(self, request, view):

return self.get_ident(request)

全局配置

# 在settings.py中设置rest framework相关配置项

REST_FRAMEWORK = {

"DEFAULT_AUTHENTICATION_CLASSES": ["app01.utils.MyAuth", ],

# "DEFAULT_PERMISSION_CLASSES": ["app01.utils.MyPermission", ]

"DEFAULT_THROTTLE_CLASSES": ["app01.utils.VisitThrottle", ],

"DEFAULT_THROTTLE_RATES": {

"xxx": "5/m",

}

}

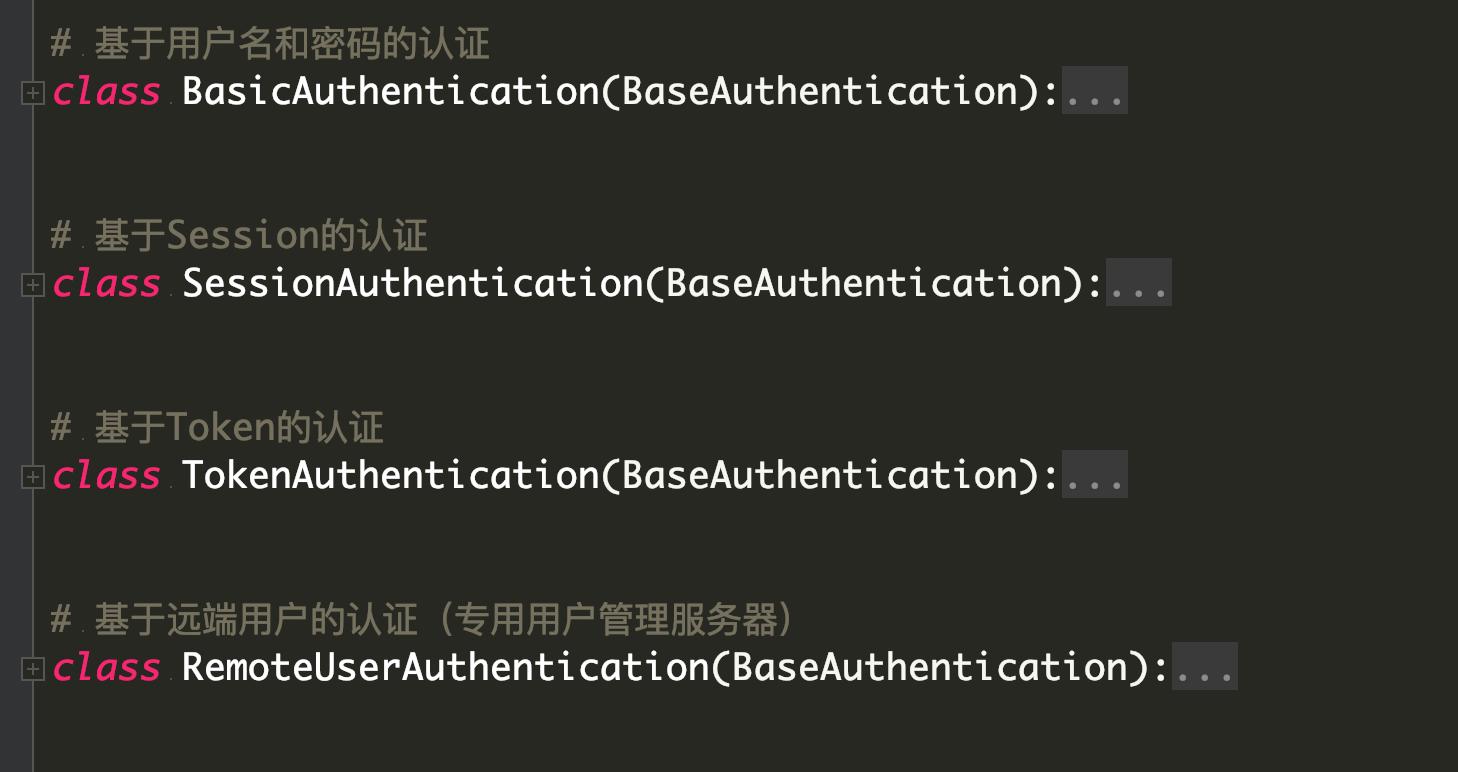

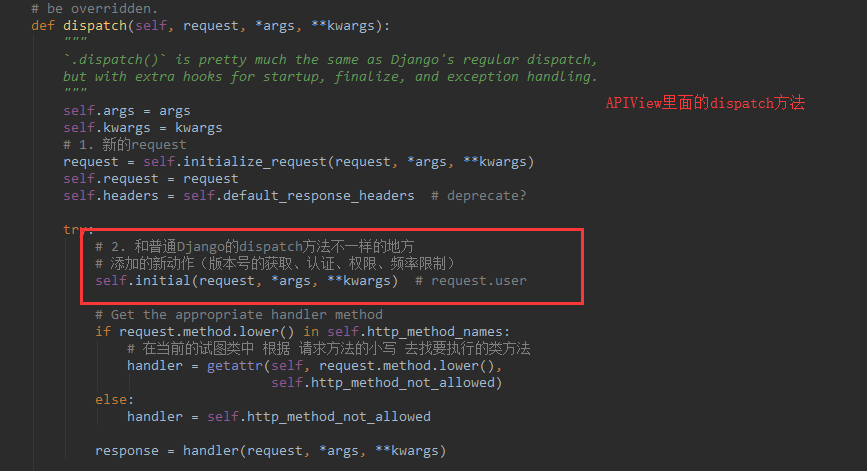

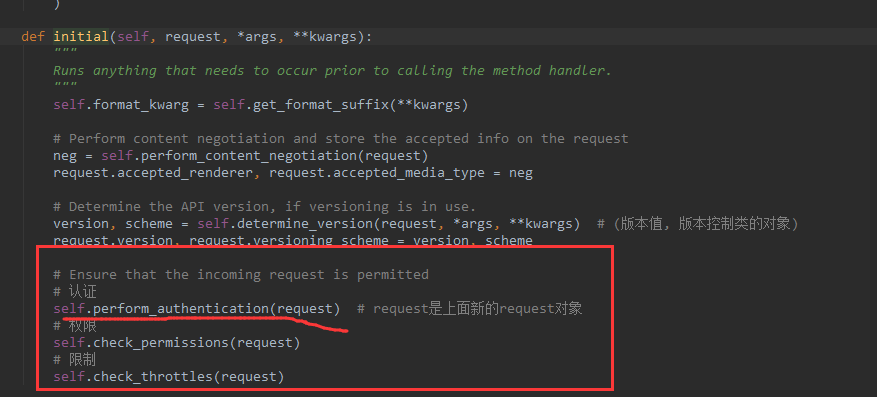

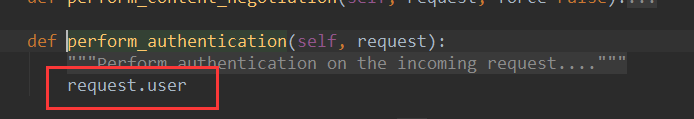

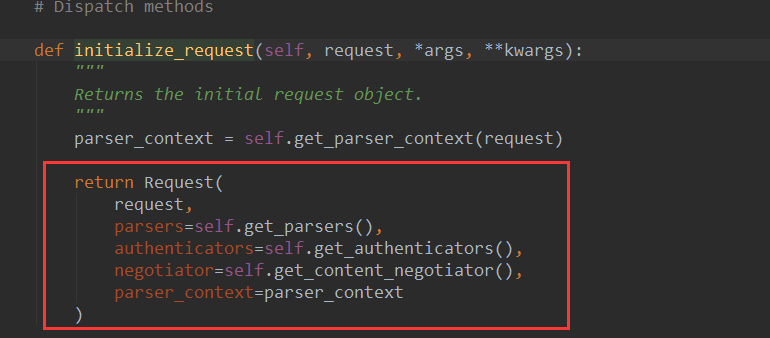

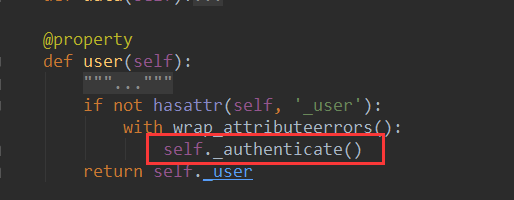

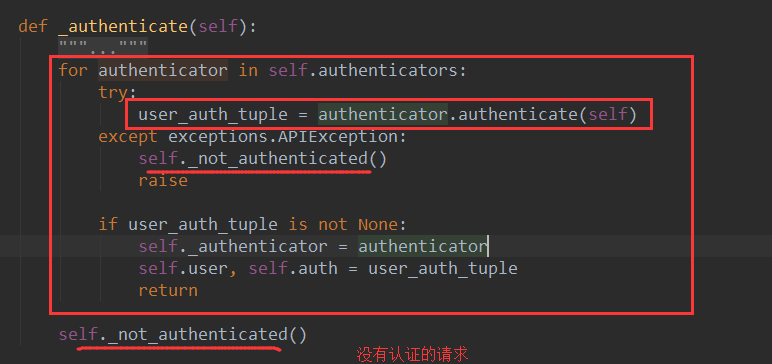

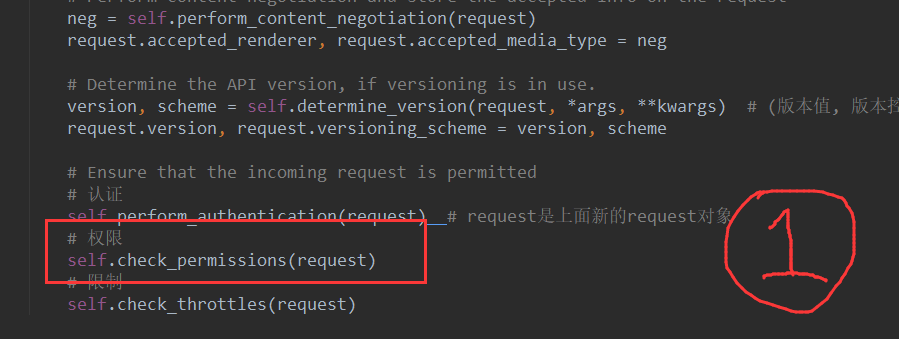

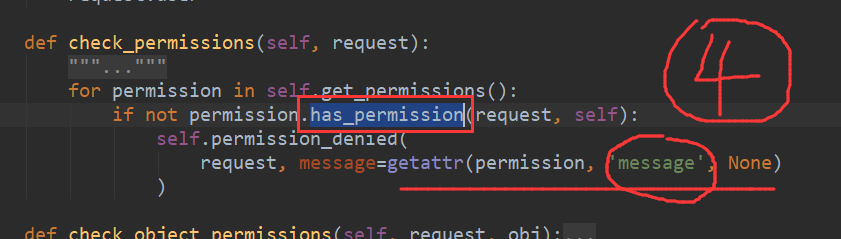

看源码:

1.认证流程

2. 权限

Django REST Framework 认证 - 权限 - 限制的更多相关文章

- Django REST framework认证权限和限制和频率

认证.权限和限制 身份验证是将传入请求与一组标识凭据(例如请求来自的用户或其签名的令牌)相关联的机制.然后 权限 和 限制 组件决定是否拒绝这个请求. 简单来说就是: 认证确定了你是谁 权限确定你能不 ...

- Django REST framework认证权限和限制 源码分析

1.首先 我们进入这个initial()里面看下他内部是怎么实现的. 2.我们进入里面看到他实现了3个方法,一个认证,权限频率 3.我们首先看下认证组件发生了什么 权限: 啥都没返回,self.per ...

- Django Rest Framework(认证、权限、限制访问频率)

阅读原文Django Rest Framework(认证.权限.限制访问频率) django_rest_framework doc django_redis cache doc

- Django Rest framework 之 权限

django rest framework 之 认证(一) django rest framework 之 权限(二) django rest framework 之 节流(三) django res ...

- 04 Django REST Framework 认证、权限和限制

目前,我们的API对谁可以编辑或删除代码段没有任何限制.我们希望有更高级的行为,以确保: 代码片段始终与创建者相关联. 只有通过身份验证的用户可以创建片段. 只有代码片段的创建者可以更新或删除它. 未 ...

- django 之(三) --- 认证|权限

用户模块 登陆注册1:Django2.0 [ 1:N ] user/url.py from django.urls import path from user.views0 import UserT ...

- rest framework 认证 权限 频率

认证组件 发生位置 APIview 类种的 dispatch 方法执行到 initial 方法 进行 认证组件认证 源码位置 rest_framework.authentication 源码内部需要 ...

- Django Rest Framework之权限

基本代码结构 url.py: from django.conf.urls import url, include from app import views urlpatterns = [ url(r ...

- Django REST framework - 认证

目录 认证 DRF 5种验证方式 如何确定身份验证? 设置身份验证方案 案例: 基于自定义Token认证 第一步: 定义一个用户表和一个保存用户Token的表 第二步: 定义一个登陆视图 第三步定义一 ...

随机推荐

- [LeetCode] 75. 颜色分类(荷兰国旗)

class Solution { public: void sortColors(vector<int>& nums) { ,current=,end=nums.size()-; ...

- Tensorflow高效读取数据的方法

最新上传的mcnn中有完整的数据读写示例,可以参考. 关于Tensorflow读取数据,官网给出了三种方法: 供给数据(Feeding): 在TensorFlow程序运行的每一步, 让Python代码 ...

- jquery-Kendo框架

从github上下载的包是完整的,可以根据readme.md上的步骤来操作 从官网下的那个包不是完整的,里面没有例子,只有源文件

- BA-防冻开关的安装

防冻开关学名:防冻恒温保护器,在通风空调系统中监测加热盘管空气侧温度来防止盘管冻坏.具有较小的转换差和良好的重复性.可自动复位.当在30cm长的毛细管上温度低于选择的设定值时会产生一个闭合信号给DDC ...

- 第二篇:SpringBoot配置详解

SpringBoot 是为了简化 Spring 应用的创建.运行.调试.部署等一系列问题而诞生的产物,自动装配的特性让我们可以更好的关注业务本身而不是外部的XML配置,我们只需遵循规范,引入相关的依赖 ...

- HDU 4350

最近这些天,确实很烦恼.因为发现自己好像无论怎么样努力,也赶不上那些强校的学生.不得不承认,我们是传统弱校了.停了有一周了,什么也不想写,不停的反思,到底自己在哪里比不上人.D说,那是因为自始至终你只 ...

- 【C/C++学院】0724-堆栈简单介绍/静态区/内存完毕篇/多线程

[送给在路上的程序猿] 对于一个开发人员而言,可以胜任系统中随意一个模块的开发是其核心价值的体现. 对于一个架构师而言,掌握各种语言的优势并能够运用到系统中.由此简化系统的开发.是其架构生涯的第一步. ...

- POJ 1836 Alignment(DP max(最长上升子序列 + 最长下降子序列))

Alignment Time Limit: 1000MS Memory Limit: 30000K Total Submissions: 14486 Accepted: 4695 Descri ...

- Java-2-学习历程2:基础知识1,2,3文档、完整版视频资源、电子书籍下载

Java学习历程:基础知识1,2,3文档.完整版视频资源.电子书籍 1.基础知识1,2.3可到下面地址下载: http://download.csdn.net/detail/iot_li/886 ...

- 引入jquery.js和jquery-1.10.2.min.js 发生冲突解决办法

<html><head></head><body><body><div id = "a">a</div ...