OpenSSL生成CA证书及终端用户证书

环境

- OpenSSL 1.0.2k

- FireFox 60.0 64位

- Chrome 66.0.3359.181 (正式版本)(32位)

- Internet Explorer 11.2248.14393.0

- Websocketd 0.3.0

- Nginx 1.12.2

步骤

1. 生成CA根证书

1.1 准备ca配置文件,得到ca.conf

vim ca.conf

内容如下

[ req ]

default_bits =

distinguished_name = req_distinguished_name [ req_distinguished_name ]

countryName = Country Name ( letter code)

countryName_default = CN

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = JiangSu

localityName = Locality Name (eg, city)

localityName_default = NanJing

organizationName = Organization Name (eg, company)

organizationName_default = Sheld

commonName = Common Name (e.g. server FQDN or YOUR name)

commonName_max =

commonName_default = Ted CA Test

1.2 生成ca秘钥,得到ca.key

openssl genrsa -out ca.key

1.3 生成ca证书签发请求,得到ca.csr

openssl req \

-new \

-sha256 \

-out ca.csr \

-key ca.key \

-config ca.conf

配置文件中已经有默认值了,shell交互时一路回车就行。

1.4 生成ca根证书,得到ca.crt

openssl x509 \

-req \

-days \

-in ca.csr \

-signkey ca.key \

-out ca.crt

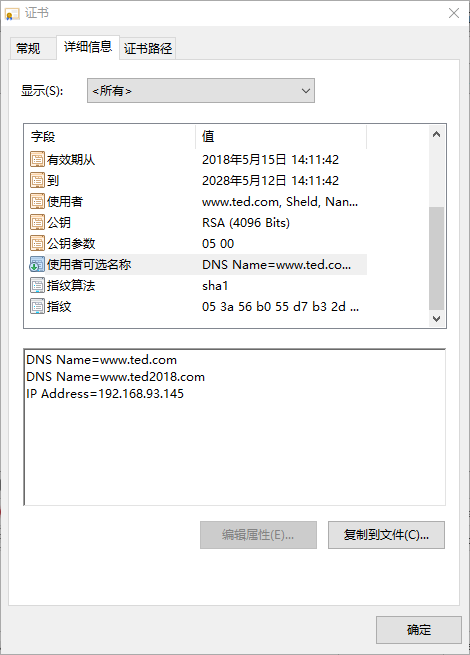

2. 生成终端用户证书

2.1 准备配置文件,得到server.conf

vim server.conf

内容如下

[ req ]

default_bits = 2048

distinguished_name = req_distinguished_name

req_extensions = req_ext [ req_distinguished_name ]

countryName = Country Name ( letter code)

countryName_default = CN

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = JiangSu

localityName = Locality Name (eg, city)

localityName_default = NanJing

organizationName = Organization Name (eg, company)

organizationName_default = Sheld

commonName = Common Name (e.g. server FQDN or YOUR name)

commonName_max =

commonName_default = www.ted2018.com [ req_ext ]

subjectAltName = @alt_names [alt_names]

DNS. = www.ted-go.com

DNS. = www.ted2018.com

IP = 192.168.93.145

Chrome 58以后不再使用CN校验地址(就是就是浏览器地址栏URL中的那个地址host)了,而是使用SAN,注意配置里写对。

IE 11还是使用CN。

2.2 生成秘钥,得到server.key

openssl genrsa -out server.key 2048

2.3 生成证书签发请求,得到server.csr

openssl req \

-new \

-sha256 \

-out server.csr \

-key server.key \

-config server.conf

配置文件中已经有默认值了,shell交互时一路回车就行。

2.4 用CA证书生成终端用户证书,得到server.crt

openssl x509 \

-req \

-days \

-CA ca.crt \

-CAkey ca.key \

-CAcreateserial \

-in server.csr \

-out server.crt \

-extensions req_ext \

-extfile server.conf

验证

1. 配置web服务器

Web服务器选用nginx(Windows),关键配置如下

server {

listen ssl;

server_name localhost;

root D:\websocketd-0.3.-windows_amd64;

ssl_certificate server.crt;

ssl_certificate_key server.key;

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 5m;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

location / {

index index.html index.htm;

}

}

把生成好的server.crt和server.key文件放在与nginx.conf同一目录下。

2. 改hosts

客户端机器,Windows系统本地测试,改下hosts以访问域名

C:\Windows\System32\drivers\etc\hosts

添加如下内容

127.0.0.1 www.ted2018.com

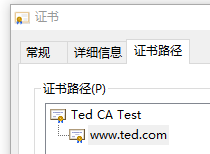

3. 添加CA根证书

右键ca.crt安装,安装到“受信任的根证书颁发机构”(不然server.crt还是不受信任的)

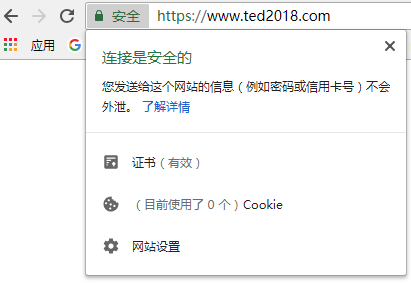

4. 启动nginx,Chrome浏览器访问https://www.ted2018.com

Chrome访问“使用者可选名称”里面的几个地址都是OK的(地址栏显示“连接是安全的”,没有什么警告)

FireFox配置

火狐浏览器--选项--隐私与安全--证书--查看证书--证书颁发机构--导入

把CA根证书ca.crt导入进来,选中该证书,编辑信任,勾选“此证书可以标识网站”。

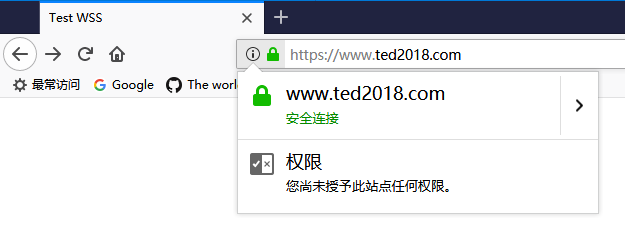

FireFox浏览器访问https://www.ted2018.com

绿色无警告!

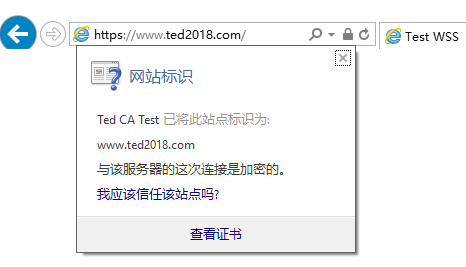

IE11访问https://www.ted2018.com

不是像github.com那种的绿色,但也无警告,OK

配置Websocket SSL

仅为演示,这里使用Websocketd作为websocket服务器

编写执行脚本hi.bat,模拟服务端推送消息

@echo off

set datevar=%date:~,%%date:~,%%date:~,%

echo %datevar% hi

把hi.bat,server.crt和server.key放到websocketd.exe目录下, 启动服务

websocketd.exe --port=8001 --ssl --sslcert=server.crt --sslkey=server.key hi.bat

nginx web根目录的index.html增加websocket客户端代码

<script>

var wss = new WebSocket('wss://www.ted2018.com:');

wss.onmessage = function (e) {

console.log(e.data);

}

</script>

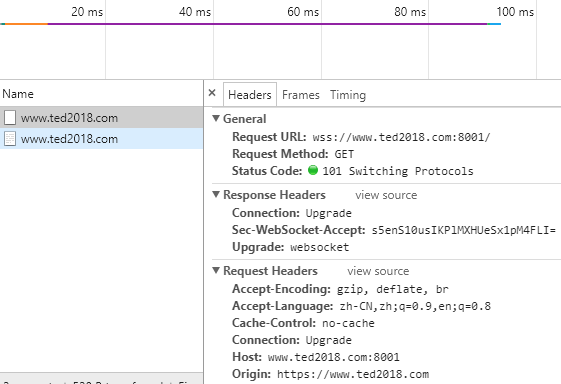

注意wss连接的地址需要与浏览器地址栏的地址一致,都需要是subjectAltNames中的地址(本例中都是www.ted2018.com),不然chrome会禁止这个wss连接

浏览器再次访问https://www.ted2018.com

网络中显示wss连接

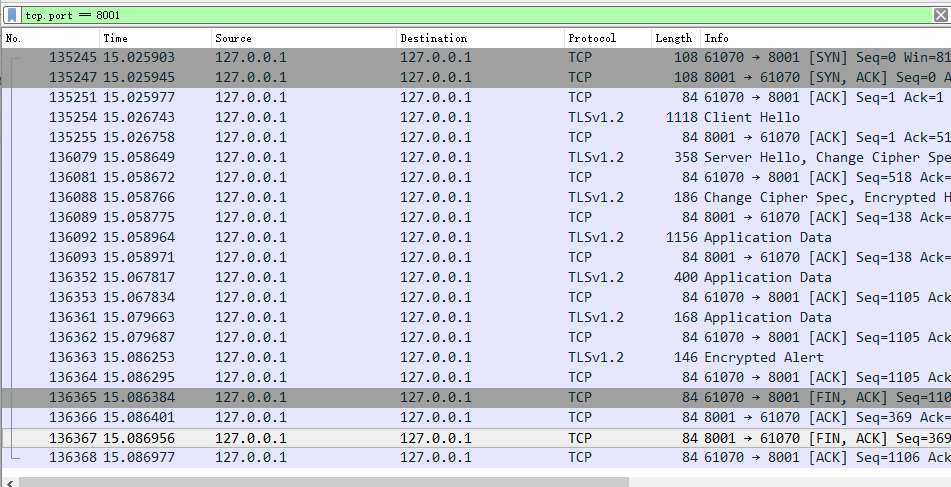

抓包可见websocket已经加密传输

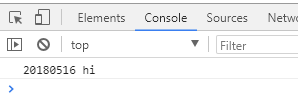

控制台中打印了服务端推送的消息

链接

想深入了解证书链,可参见以下链接

OpenSSL command line Root and Intermediate CA including OCSP, CRL and revocation

OpenSSL生成CA证书及终端用户证书的更多相关文章

- centos7.6使用openssl生成CA签署的证书个人实验笔记

准备:客户端centos6.10 服务端Centos7.6 实验:客户端生成证书请求,服务端颁发证书,最后吊销其中一个证书 1.先在服务端上的/etc/pki/CA/目录生成rsa的私钥: 2.在服 ...

- 使用openssl搭建CA并颁发服务器证书

本来整理了一份执行脚本,但是没有找到附件功能.只好直接贴当时自己看过的链接了. 文章标题:Openssl Certificate Authority 转载链接:https://jamielinux.c ...

- openssl生成CA签署 及 加密解密基础

openssl 生成私有CA 及签署证书 openssl 配置文件: /etc/pki/tls/openssl.cnf 1. 在openssl CA 服务器端生成私钥 cd /etc/pki/CA/ ...

- nginx反向代理cas-server之2:生成证书,centOS下使用openssl生成CA证书(根证书、server证书、client证书)

前些天搭好了cas系统,这几天一致再搞nginx和cas的反向代理,一直不成功,但是走http还是测试通过的,最终确定是ssl认证证书这一块的问题,原本我在cas服务端里的tomcat已经配置了证书, ...

- 用openssl生成含有中文信息的证书

openssl 支持 ASCII 和 UTF-8 两种编码,应该可以制作中文证书. 在生成证书签发申请时,当输入中文则 openssl 报错,这是因为当前输入的字符是 ANSI 本地编码格式,超出了 ...

- openssl 生成证书上 grpc 报 legacy Common Name field, use SANs or temporarily enable Common Name matching with GODEBUG=x509ignoreCN=0

最近用传统的方式 生成的证书上用golang 1.15. 版本 报 grpc 上面 ➜ ~ go version go version go1.15.3 darwin/amd64 上面调用的时候报错了 ...

- 用Keytool和OpenSSL生成和签发数字证书

一)keytool生成私钥文件(.key)和签名请求文件(.csr),openssl签发数字证书 J2SDK在目录%JAVA_HOME%/bin提供了密钥库管理工具Keytool,用于管理密 ...

- OpenSSL生成证书详解 如何使用OpenSSL生成自签证书 转载

原文:http://my.oschina.net/fajar/blog/425478 使用OpenSSL生成自签证书(亲测) 一,前言 读过我博客的小伙伴儿都知道,我一般在前言里面会提到为什么写这篇博 ...

- openssl生成证书及签名

第一步,生成私钥 $ openssl genrsa -out privatekey.pem 2048 查看生成的私钥内容 $ file privatekey.pem privatekey.pem: P ...

随机推荐

- 【bzoj1878】[SDOI2009]HH的项链 - 树状数组 - 离线处理

[SDOI2009]HH的项链 Time Limit: 4 Sec Memory Limit: 64 MBSubmit: 4834 Solved: 2384[Submit][Status][Dis ...

- codeblocks 中文编码问题

参考文章: code::blocks 初使用遇到的问题记录 codeblocks 中文编码问题 string var="汉"; cout<<var<<end ...

- Java的反射机制和动态代理

介绍Java注解的时候,多次提到了Java的反射API.与javax.lang.model不同的是,通过反射API可以获取程序在运行时刻的内部结构.反射API中提供的动态代理也是非常强大的功能,可以原 ...

- Gty的妹子树(bzoj 3720)

Description 我曾在弦歌之中听过你, 檀板声碎,半出折子戏. 舞榭歌台被风吹去, 岁月深处尚有余音一缕…… Gty神(xian)犇(chong)从来不缺妹子…… 他来到了一棵妹子树下,发现每 ...

- hihocoder #1290 : Demo Day

传送门 #1290 : Demo Day 时间限制:10000ms 单点时限:1000ms 内存限制:256MB 描述 You work as an intern at a robotics star ...

- [UIScreen mainScreen].applicationFrame与[UIScreen mainScreen].bounds区别

[UIScreen mainScreen].applicationFrame与[UIScreen mainScreen].bounds区别: applicationFrame会自动判断是否存在状态栏, ...

- vba比较日期大小,定义日期;vba让excel保存

Private Sub CommandButton1_Click()Dim i, j As IntegerDim a As Datea = #10/1/2013#j = 2i = 2' If Wor ...

- hdu4612 无向图中任意添加一条边后使桥的数量最少 / 无向图缩点+求树的直径

题意如上,含有重边(重边的话,俩个点就可以构成了边双连通). 先缩点成树,在求数的直径,最远的连起来,剩下边(桥)的自然最少.这里学习了树的直径求法:第一次选任意起点U,进行bfs,到达最远的一个点v ...

- 用systemtap来做系统性能分析和事件分析

http://zhengheng.me/2015/02/11/systemtap-analy/

- 使用azure send grid发送email

1. create a send grid account 2. remember the username/password of the send grid account watermark/2 ...