Apache Struts2高危漏洞(S2-057CVE-2018-11776)

花了两天时间,特此记录

一:背景:

2018年8月22日,Apache Strust2发布最新安全公告,Apache Struts2存在远程代码执行的高危漏洞。

二:漏洞产生原理:

1.需要知道对应跳转请求的action名称

2.Struts2框架中的属性设置为:

1) struts.mapper.alwaysSelectFullNamespace = true

2) type = “redirectAction”或 type = “chain”

三:恶意代码运行过程:

1. struts2-core.jar!/org/apache/struts2/dispatcher/ServletActionRedirectResult.class

2.通过getUriFromActionMapping()返回URI字符串;

3.通过getUriFromActionMapping获取的值赋给了tmpLocation变量,接着表达式进入setLocation方法

4.通过super.execute方法调用了ServletActionResult ,而在execute方法体内跟进了conditionalParse方法,在这个方法内调用了ONGL执行的关键方法translateVariables。

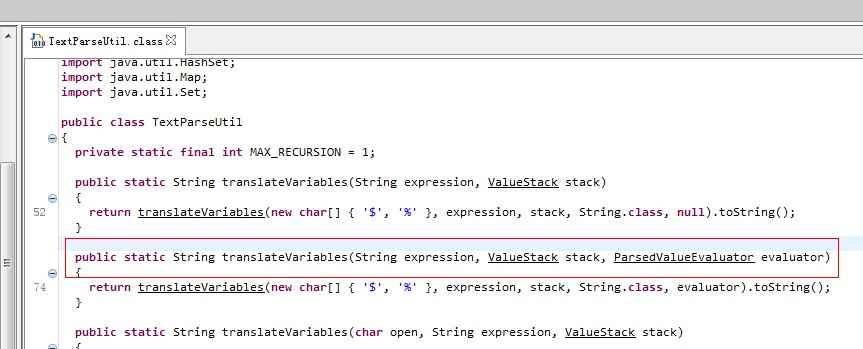

5.获得的param值传入到translateVariables()方法内,最终在OnglTextPaser里导致了OGNL表达式执行。

截图:

四:漏洞利用

可以通过构造uri请求实现恶意利用,探测服务器相关信息,以及远程控制服务器的目的。

远控构造请求,弹出shell窗口供利用者执行command命令

五:防御措施:

- 将框架版本升级到官方最新版本

- 对于Web应用来说,尽量保证代码的安全性,修改前面所说两处属性设置

Apache Struts2高危漏洞(S2-057CVE-2018-11776)的更多相关文章

- Struts2 高危漏洞补丁版本为: Struts 2.3.15.1

Struts2 昨天爆出高危漏洞,黑客利用这个漏洞可以执行任意命令(包括恶意的jsp代码),轻松绕过您的验证系统,登陆您的网站后台,使您的网站后台密码形同虚设!! 目前Struts2官方已经发布了一个 ...

- Struts2 高危漏洞修复方案 (S2-016/S2-017)

近期Struts2被曝重要漏洞,此漏洞影响struts2.0-struts2.3所有版本,可直接导致服务器被远程控制从而引起数据泄漏,影响巨大,受影响站点以电商.银行.门户.政府居多. 官方描述:S2 ...

- Struts2再曝高危漏洞(S2-020补丁绕过)

之前S2-020漏洞利用方式见drops:Struts2 Tomcat class.classLoader.resources.dirContext.docBase赋值造成的DoS及远程代码运行利用! ...

- struts2 最新漏洞 S2-016、S2-017修补方案

昨天struts2爆了一个好大的漏洞,用道哥的话来说就是:“今天下午整个中国的黑客圈像疯了一样开始利用这个漏洞黑网站,大家可以感受一下.” 看下乌云这两天的数据: 相关报道: 灾难日:中国互联网惨遭S ...

- 转载(原标题:网站再遭新威胁 Struts2又曝高危漏洞啦)

自从著名J2EE框架Apache Struts2被曝出可被远程攻击者利用的执行漏洞后,关于Struts2的安全性便广受关注.近日,安全研究人员则再次发现了Struts2存在远程代码执行的漏洞,Stru ...

- Apache struts2远程命令执行_CVE-2017-9805(S2-052)漏洞复现

Apache struts2远程命令执行_CVE-2017-9805(S2-052)漏洞复现 一.漏洞概述 Apache Struts2的REST插件存在远程代码执行的高危漏洞,Struts2 RES ...

- Apache Log4j 2 报高危漏洞,CODING 联手腾讯安全护卫软件安全

导语 12 月 9 日晚间,Apache Log4j 2 发现了远程代码执行漏洞,恶意使用者可以通过该漏洞在目标服务器上执行任意代码,危害极大. 腾讯安全第一时间将该漏洞收录至腾讯安全漏洞特征库中,C ...

- Apache struts2 Freemarker标签远程命令执行_CVE-2017-12611(S2-053)漏洞复现

Apache struts2 Freemarker标签远程命令执行_CVE-2017-12611(S2-053)漏洞复现 一.漏洞描述 Struts2在使用Freemarker模块引擎的时候,同时允许 ...

- Apache struts2 namespace远程命令执行_CVE-2018-11776(S2-057)漏洞复现

Apache struts2 namespace远程命令执行_CVE-2018-11776(S2-057)漏洞复现 一.漏洞描述 S2-057漏洞产生于网站配置xml的时候,有一个namespace的 ...

随机推荐

- ionic1 添加百度地图插件 cordova-plugin-baidumaplocation

cordova-plugin-baidumaplocation 这个插件返回的数据是 json 格式的 可以直接获取 android 和 ios 都可用 1.先去百度地图平台去创建应用 获取访问 ...

- 在Fiddler中添加自己所需的显示列

有时候我们想了解请求响应的时间.服务器IP等相关信息,Fiddler默认是没有显示的,这个时候就需要我们借助高级用法---自定义显示列, 其实主要就是操作这个文件Fiddler2\Scripts\Cu ...

- VBA定时执行某程序

OnTime 方法参阅应用于示例特性安排一个过程在将来的特定时间运行(既可以是具体指定的某个时间,也可以是指定的一段时间之后). expression.OnTime(EarliestTime, Pro ...

- 为什么要将Apache与Tomcat集成?(或不)

Why should I integrate Apache with Tomcat? (or not) There are many reasons to integrate Tomcat with ...

- bash的工作特性(2)

bash的工作特性之命令执行状态返回值和命令行展开所涉及的内容及其示例演示. 命令的执行结果状态 成功,失败 bash使用特殊变量$?保存最近一条命令的执行状态结果:echo$? 0:成功 1-255 ...

- PythonStudy——Pycharm 小技巧

分享Pycharm中一些不为人知的技巧 工欲善其事必先利其器,Pycharm 是最受欢迎的Python开发工具,它提供的功能非常强大,是构建大型项目的理想工具之一,如果能挖掘出里面实用技巧,能带来事半 ...

- Excel转datatable

如果想支持 .xls,.xlsx 两种格式 则必须安装一个exe文件,下载路径https://www.microsoft.com/zh-CN/download/details.aspx?id=1325 ...

- uml类图符号

符号及实例参照:http://www.blogjava.net/cnfree/archive/2012/10/30/390457.html https://blog.csdn.net/l_nan/ar ...

- day11 大纲

01 昨日内容回顾 函数名的运用: 1,特殊的变量. 2,函数名可以当做变量赋值. 3,函数名可以当做容器类类型的元素. 4,函数名可以当做函数的参数. 5,函数名可以当做函数的返回值. 函数的运用: ...

- DataTable的详细用法

在项目中经常用到DataTable,如果DataTable使用得当,不仅能使程序简洁实用,而且能够提高性能,达到事半功倍的效果,现对DataTable的使用技巧进行一下总结. 一.DataTable简 ...