青少年CTF-Hanser!![wp]

一 题目描述

二 解题步骤

1. hanser.txt

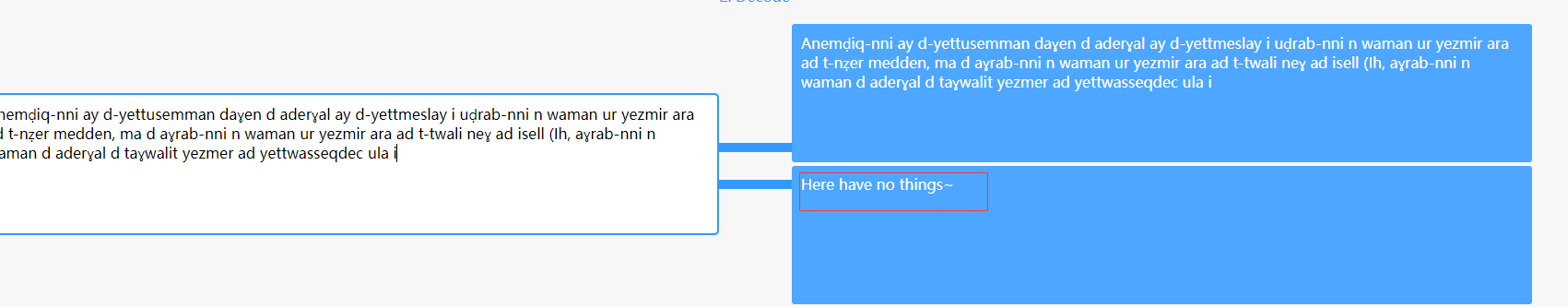

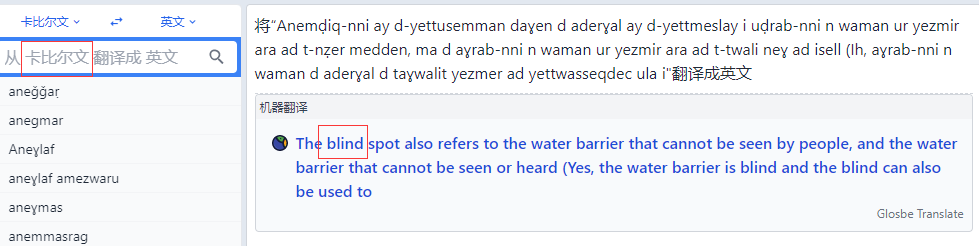

Anemḍiq-nni ay d-yettusemman daɣen d aderɣal ay d-yettmeslay i uḍrab-nni n waman ur yezmir ara ad t-nẓer medden, ma d aɣrab-nni n waman ur yezmir ara ad t-twali neɣ ad isell (Ih, aɣrab-nni n waman d aderɣal d taɣwalit yezmer ad yettwasseqdec ula i

这段奇怪的文字首先想到是什么国家语言,Google翻译会检测会匈牙利语。。但是并不是

接着会发现字符的长度,存在明显的0宽隐写

那么目标明确就直接可以使用在线网站解密,注意的是0宽可能得多试几个网站才会有结果。

https://yuanfux.github.io/zero-width-web/

接着对这个字符进行分析,这里是一个提示,但对图片了解的多的师傅其实也能解出来。

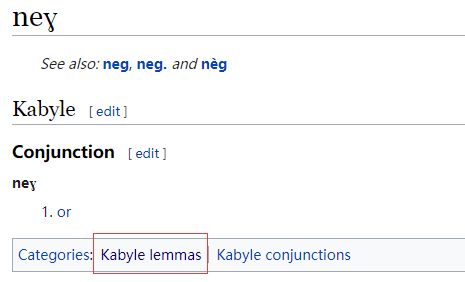

明显观察到字符中有一个奇怪的字符 ** ɣ**,对该字符下手,Google

这里就能很清楚的知道是盲水印了。

2.Hanser.zip

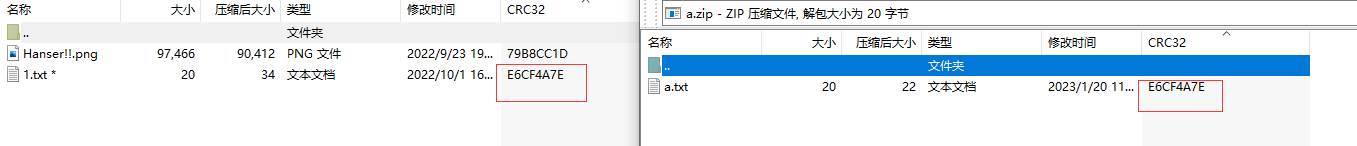

解出来的字符不是密码,但是观察压缩包的内容存在一个不大的txt文本,猜测是不是 已知明文攻击

通过验证值CRC32值可以确定我们的想法。

使用ARCHPR进行已知明文爆破密码,得到解压密码

3.Hanser!!.png

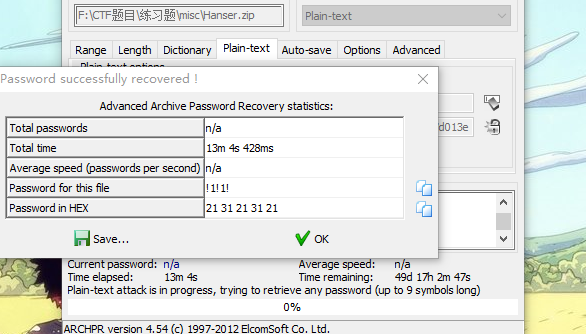

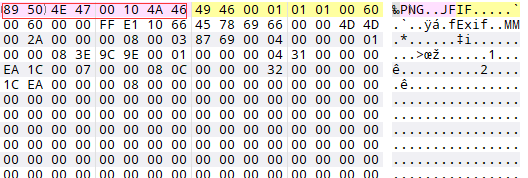

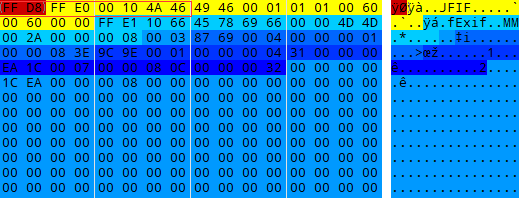

该图片无法正常打开,使用是010editor查看发现文件头存在问题。

观察文件结构得知该图片应该是 JPEG图片,所以修改文件头如下

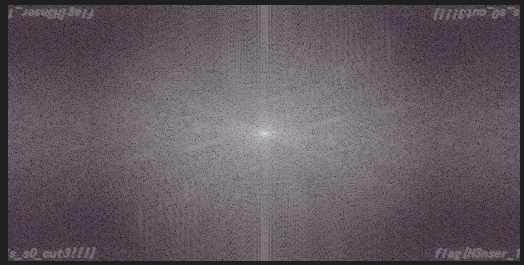

4.Hanser!!.jpg

这就是单纯的单图解盲水印了,且不需要密码,可以使用 imageIN图片隐写工具

GET the FLAG!!!

青少年CTF-Hanser!![wp]的更多相关文章

- 记一次CTF出题WP

笔者有幸参与一次CTF入门级的出题,在此记录一下WP 1.测试你得手速 1.用IDA打开程序 找到单击次数, 获取全局变量地址. 打开程序 打开OllyDbg attcach后在左下角按CTRL+N ...

- 各种CTF的WP

http://l-team.org/archives/43.html PlaidCTF-2014-twenty/mtpox/doge_stege-Writeup http://l-team.org/a ...

- 深信服杯ctf部分wp

CRYPTO1,NO SOS题目给了一段由.和-构成的密码由于题目提示不是摩斯码,将.和-化为0和1,长度为65位无法与8或7整除,无法转换为ascii,但可以被5整除,猜测为培根密码,将0化为a,1 ...

- 宁波市第二届CTF部分WP之msc1,msc2

msc1签到 这题没啥好说的,修改一下图片宽高,flag到手 msc2 一开始用十六进制编辑器打开,分析文件,暂时无果,卡了一小时(线下没网) 后面,看着这部分文件头眼熟,猜测是GIF头, 于是,在硬 ...

- 网络安全学习和CTF必不可少的一些网站

[转载备用] 原文地址 http://blog.csdn.net/ida0918/article/details/52730662 http://www.sec-wiki.com/skill/ 安全 ...

- 【转】个人总结-网络安全学习和CTF必不可少的一些网站

转自:http://blog.csdn.net/ida0918/article/details/52730662 学习的地方很多,不能一一列举,一些优秀的网址和博客可能也没有提到,大家补充吧:P就简单 ...

- 网络安全与CTF在线学习资源网站

http://www.sec-wiki.com/skill/ 安全技能(里面渗透逆向编程都有介绍) http://blog.knownsec.com/Knownsec_RD_Checklist/ 知道 ...

- 渗透测试思路 - CTF(番外篇)

渗透测试思路 Another:影子 (主要记录一下平时渗透的一些小流程和一些小经验) CTF(番外篇) 笔者是一个WEB狗,更多的是做一些WEB类型题目,只能怪笔者太菜,哭~~ 前言 本篇 ...

- 2022弱口令实验室招新赛CTF赛道WriteUp

Misc 签到 下载附件,得到一张二维码. 扫码,然后根据提示"linux"操作系统,直接cat /flag,得到flag. EasyMisc 下载得到EasyMisc附件,压缩包 ...

- [BUUOJ记录] [BJDCTF2020]Easy MD5

各种关于md5的Bypass操作,都是基本操作,考察数组绕过.弱类型比较绕过以及md5($password,true) ByPass 1.利用md5($password,true)实现SQL注入 F1 ...

随机推荐

- PowerUsageSummary.java源码分析

在在线网站http://androidxref.com/上对Android版本6.0.1_r10源码进行分析 官方手机的应用耗电排行具体实现位置在:/packages/apps/Settings/sr ...

- Linux C 打印变量数组内容到一个文件中的方法。

思路: 1.以追加的方式新建打开一个文件 2.将buf 按字节,先将整型转换为字符串,之后写入到文件中. memset(tmp_buf, 0, sizeof(tmp_buf)); sprintf(tm ...

- 2023 年该学点什么技术?「GitHub 热点速览 v.23.03」

春节期间,小鱼干读了一篇万字回顾数据库行业的文章,在文字缝隙里我看见了两个词:AI+ 和数据两个词(当然数据是废话,毕竟是一个数据库的回顾文).在 GitHub 上热点趋势上,可见到 AI+ 的身影, ...

- C#如何提高代码质量(二)

多线程,异步,任务和并行 1.异步和多线程应用场景区分 多线程 计算密集型工作 异步 IO密集型工作 2.线城同步中使用信号量 EventWaitHandle AutoResetEvent Manua ...

- git拉项目出现的小问题

问题描述 在IDEA中拉代码事报错. 点击查看报错信息 error: unable to read askpass response from 'C:\Users\霍亚龙\AppData\Local\ ...

- 网络编程前戏和OSI七层协议

目录 一.软件开发架构 1.什么是软件开发架构 2.软件开发架构 架构方式一:c/s架构 架构方式二:b/s架构 架构优劣势 二.架构总结 三.网络编程前戏 1.什么是网络编程 2.学习网络编程的目的 ...

- springboot自定义验证-传值范围

package com.xf.common; import static java.lang.annotation.ElementType.ANNOTATION_TYPE; import static ...

- 学习Java Day 5

今天看视频学习了一下eclipse的使用方法,解决了昨天运行不了的结果,并尝试了一下java的输入:

- STL中的智能指针(Smart Pointer)及其源码剖析: std::auto_ptr

STL中的智能指针(Smart Pointer)及其源码剖析: std::auto_ptr auto_ptr 是STL中的智能指针家族的成员之一, 它管理由 new expression 获得的对象, ...

- 有趣的python库-tkinter

tkinter-GUI编程用 与pyqt.wxpython一样,python三大gui库之一,用来写图形化界面很有意思,下面举个整蛊小例子. 实现烦人的弹窗 import tkinter as tk, ...