吾爱破解 2023 春节解题领红包之 Web 题解

(图作者 | 吾爱破解@Ps出来的小赵)

吾爱破解每年都有个解题领红包活动,今年也不例外,需要我们使出看家逆向本领来分析内容获得口令红包,根据难度等级不同会获得不同数量的吾爱币,活动持续到元宵节结束。活动一共有十个题,本文仅分享 Web 初级、中级、高级三个题的逆向思路。

活动地址:https://www.52pojie.cn/thread-1738015-1-1.html

题目简介

三个 Web 题的线索都在一个视频里:https://www.bilibili.com/video/BV123411R7K6/

视频中包含 12 个静态 flag: flag1~flag12,另外还需要寻找到 3 个动态 flag: flagA~flagC。 本题总共有 3 个难度,每个难度提交 4 个静态 flag 和 1 个动态 flag 就算通过。

- 初级难度为 flag1~flag4 与 flagA

- 中级难度为 flag5~flag8 与 flagB

- 高级难度为 flag9~flag12 与 flagC

初级难度

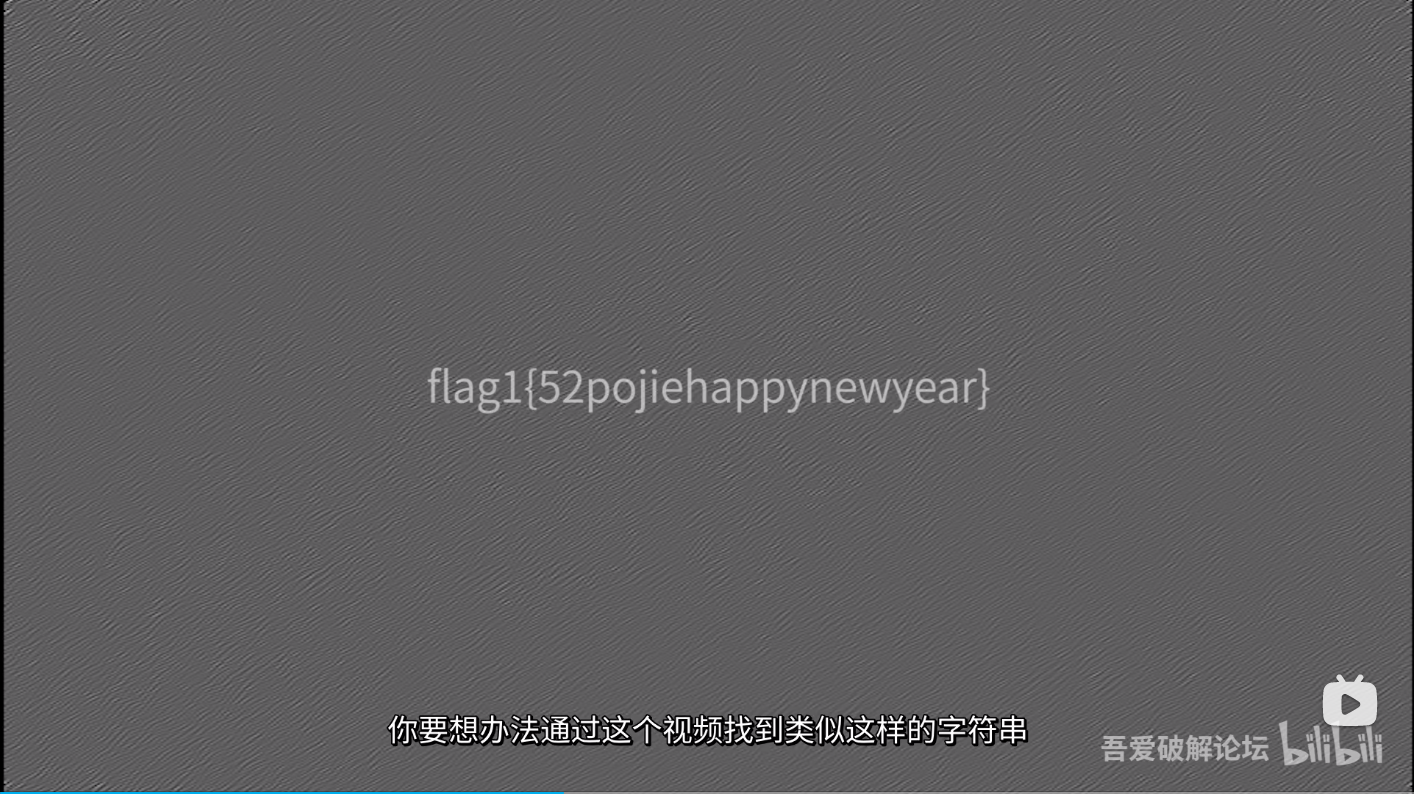

flag1

flag1 直接在视频中给出了,flag1{52pojiehappynewyear}

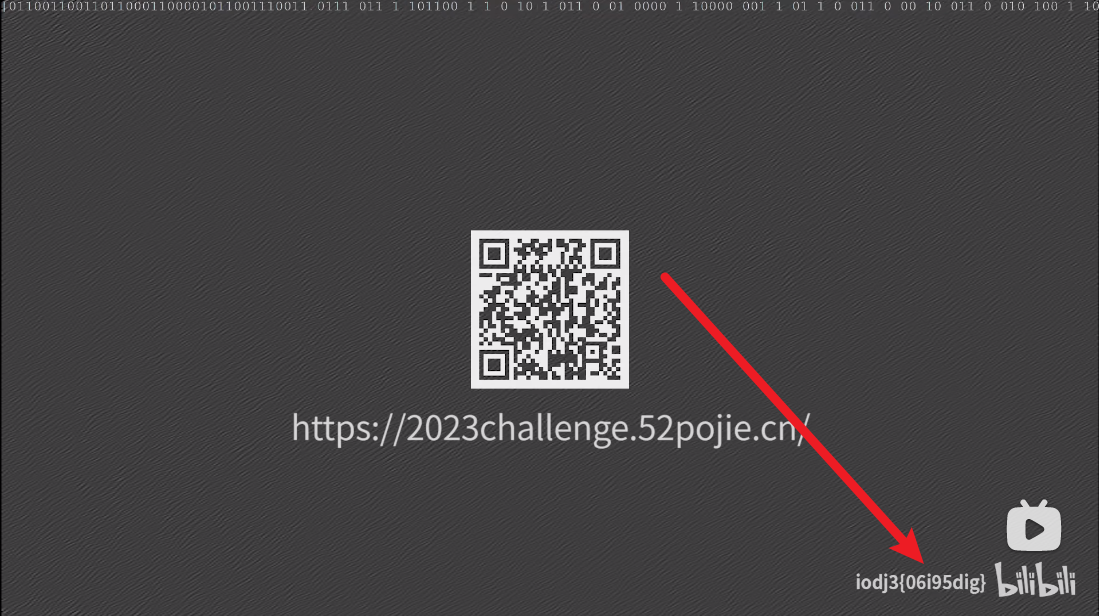

flag2

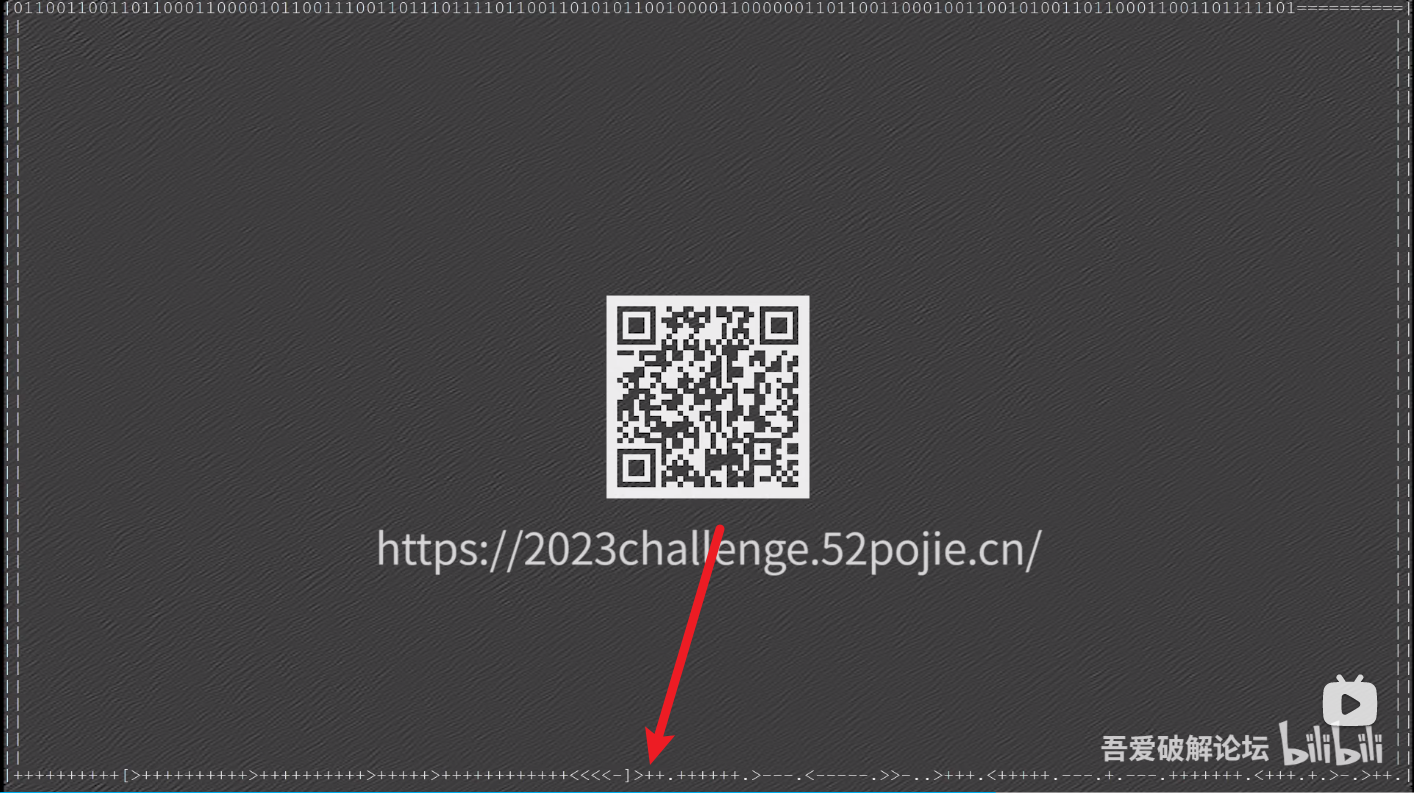

flag2 藏在二维码里,拿手机扫一下会打开一个网址,网址后面跟了一个 flag2{878a48f2},当然直接搜二维码在线解码也行,上传上去就能看到文本信息。

flag3

在视频 25 秒左右,右下角会出现一串字符 iodj3{06i95dig},这里肯定是一个 flag,注意观察 flag 是四个字母,iodj 也是四个字母,可以大胆猜测这就是 flag3,在字母上动了手脚,数字和括号没变,极大可能是恺撒密码,恺撒密码是一种替换加密的技术,明文中的所有字母都在字母表上向后(或向前)按照一个固定数目进行偏移后被替换成密文,例如,当偏移量是3的时候,所有的字母A将被替换成D,B变成E。这里 iodj 每个字母分别向前偏移3,刚好就是 flag,以此类推,最终结果就是 flag3{06f95afd}。

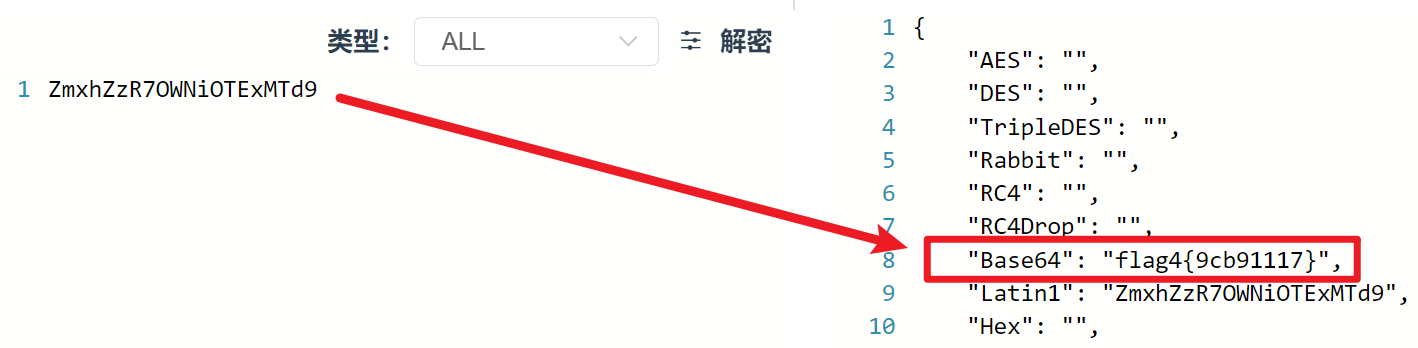

flag4

flag4 比较鸡贼,没在视频里,而是藏在视频作者的签名里(鼠标无意间瞎晃找到的),解密发现是 Base64,最终结果为 flag4{9cb91117}。

flagA

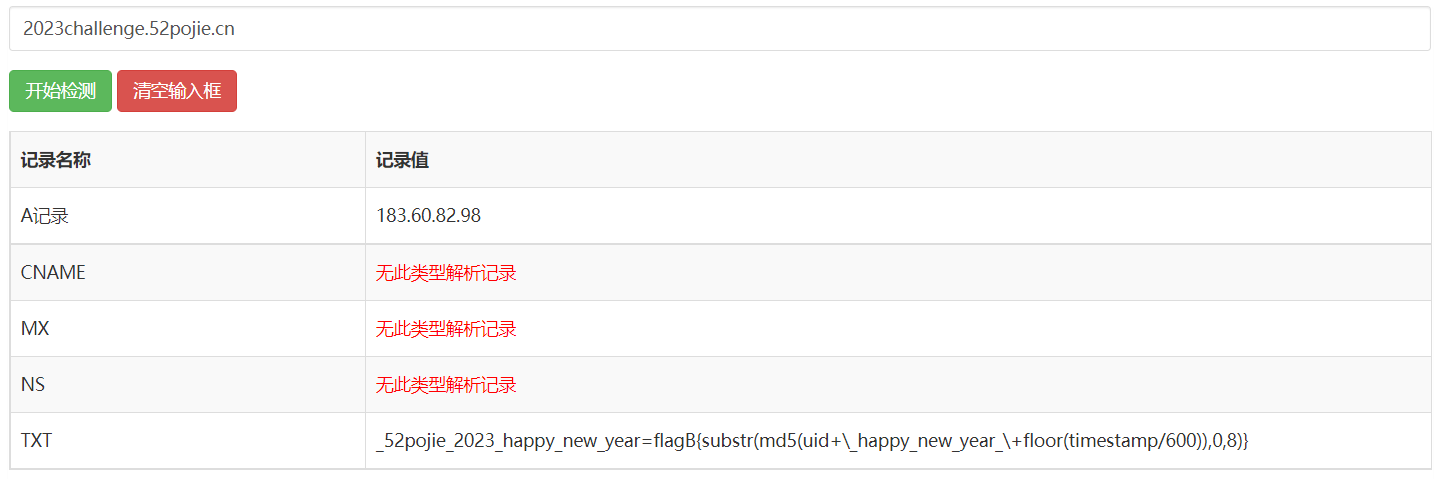

视频里给了一个网址 2023challenge.52pojie.cn,提示说了这个网站似乎无法访问,但网站的确在运行,它和吾爱破解主站是同一台服务器,可能是域名解析的问题。

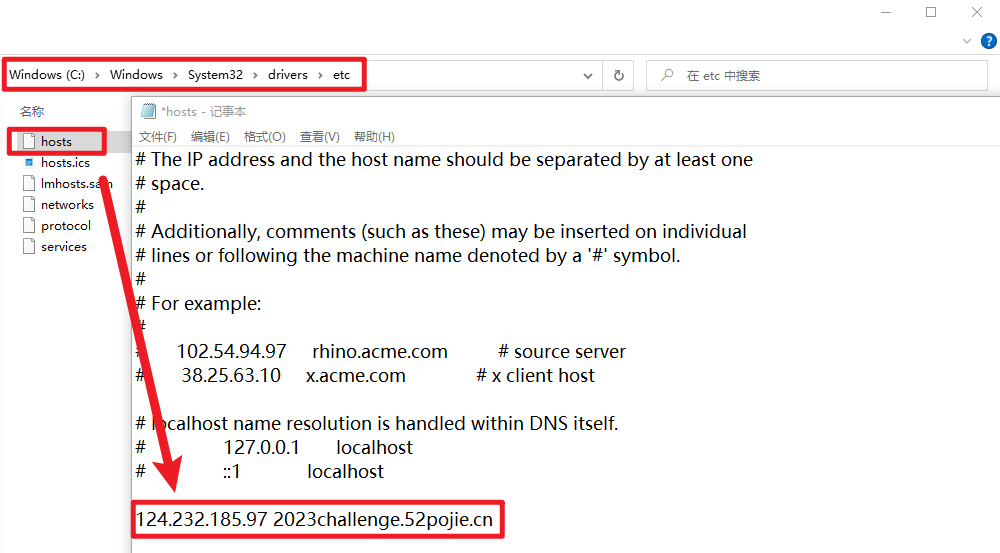

既然都说了是域名解析问题,那我们就分别在线检测一下 2023challenge.52pojie.cn 和主站 52pojie.cn 的解析设置,首先可以发现 2023challenge.52pojie.cn 的 TXT 记录里有个 flagB,这个后面再说,与主站对比发现 A 记录里少了 124.232.185.97,提示也说了和主站是同一台服务器,所以我们可以在本地 host 里加上这个记录即可访问。

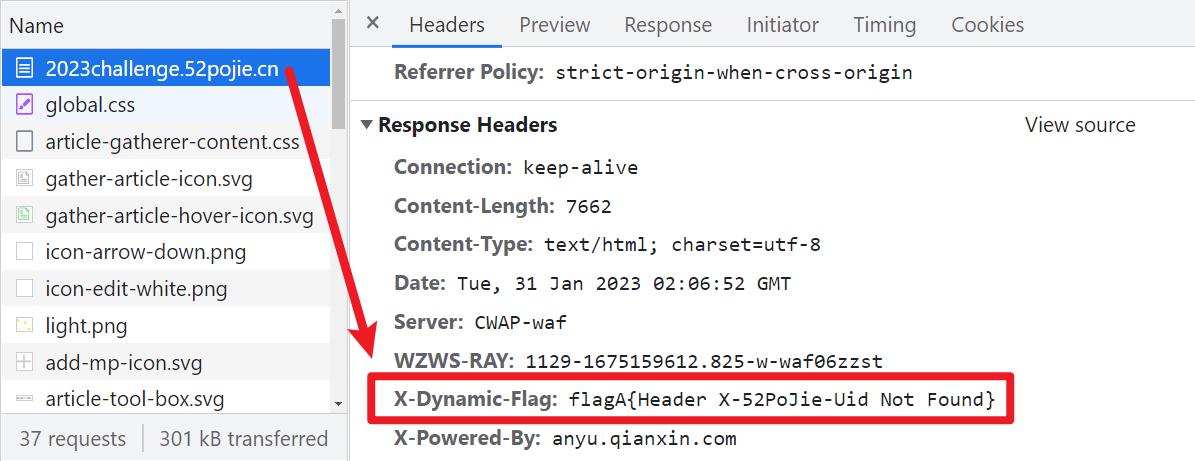

访问网站 https://2023challenge.52pojie.cn/,可以在 Response Header 里找到一个 X-Dynamic-Flag,也就是动态 flagA,如下图所示:

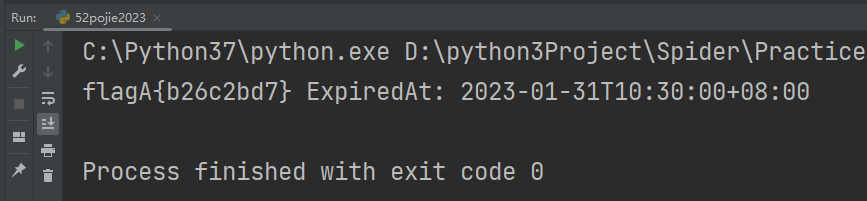

既然是动态的,那就不可能直接是 flagA{Header X-52PoJie-Uid Not Found},很明显给的提示是 Header 里缺少了 X-52PoJie-Uid,所以我们在请求的时候 Header 里加上这个字段试试,Python 代码如下:

import requests

headers = {

"X-52PoJie-Uid": "2002241", # 你的吾爱破解 UID

"Host": "2023challenge.52pojie.cn",

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36"

}

url = "https://2023challenge.52pojie.cn/"

response = requests.get(url, headers=headers)

flagA = response.headers["X-Dynamic-Flag"]

print(flagA)

查看返回的 Header 里的 X-Dynamic-Flag,就是正确的 flagA,有个过期时间,在过期前提交即可。

中级难度

flag5

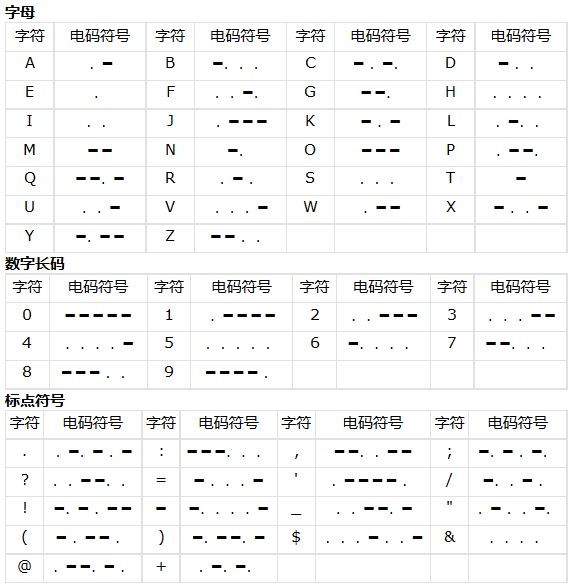

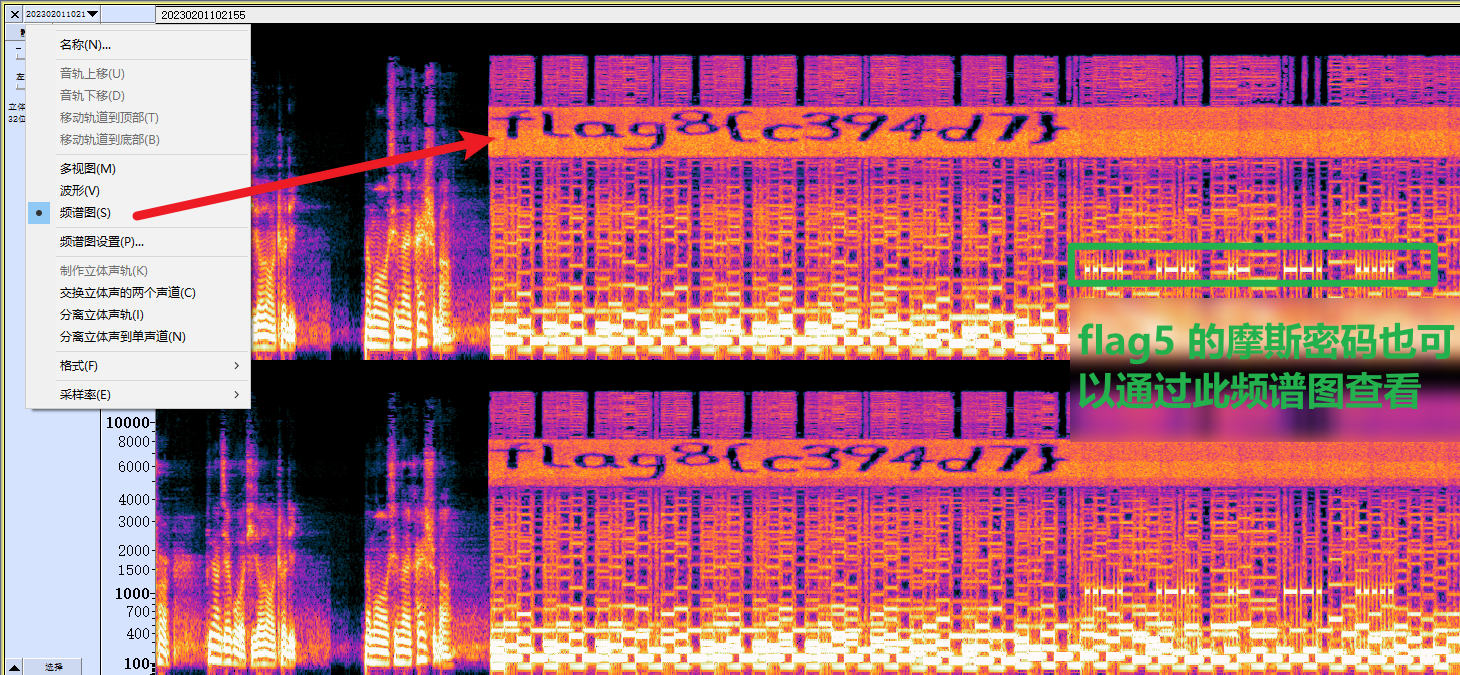

在视频第30秒左右的时候,会出现类似发电报的声音,这就是摩斯密码(摩尔斯电码),对着下表听就完事儿了,当然还有更准确的方法,那就是分析音频的频谱图,更加直观,音频的分析后文 flag8 再说,这里的正确答案是 flag5{eait}。

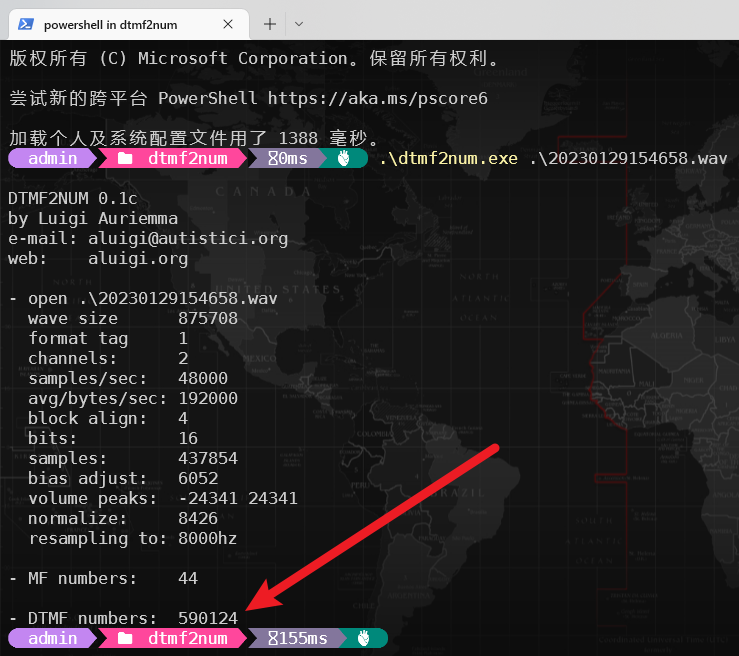

flag6

flag6 比较直观,视频开头就直接给出了,电话拨号声就是 flag6。

重点在于如何识别拨号的数字,这里涉及到一个双音多频信号(DTMF)的概念,双音多频由高频群和低频群组成,高低频群各包含4个频率。一个高频信号和一个低频信号叠加组成一个组合信号,代表一个数字。可以使用 Python 读取音频来识别,也有现成的工具 DTMF2NUM 可以识别,具体介绍参考:https://bbs.qsnctf.com/thread-318-1-1.html ,里面有下载链接。使用录音工具将这段拨号音录成 wav 格式,然后通过工具识别得到 flag6{590124}。

flag7

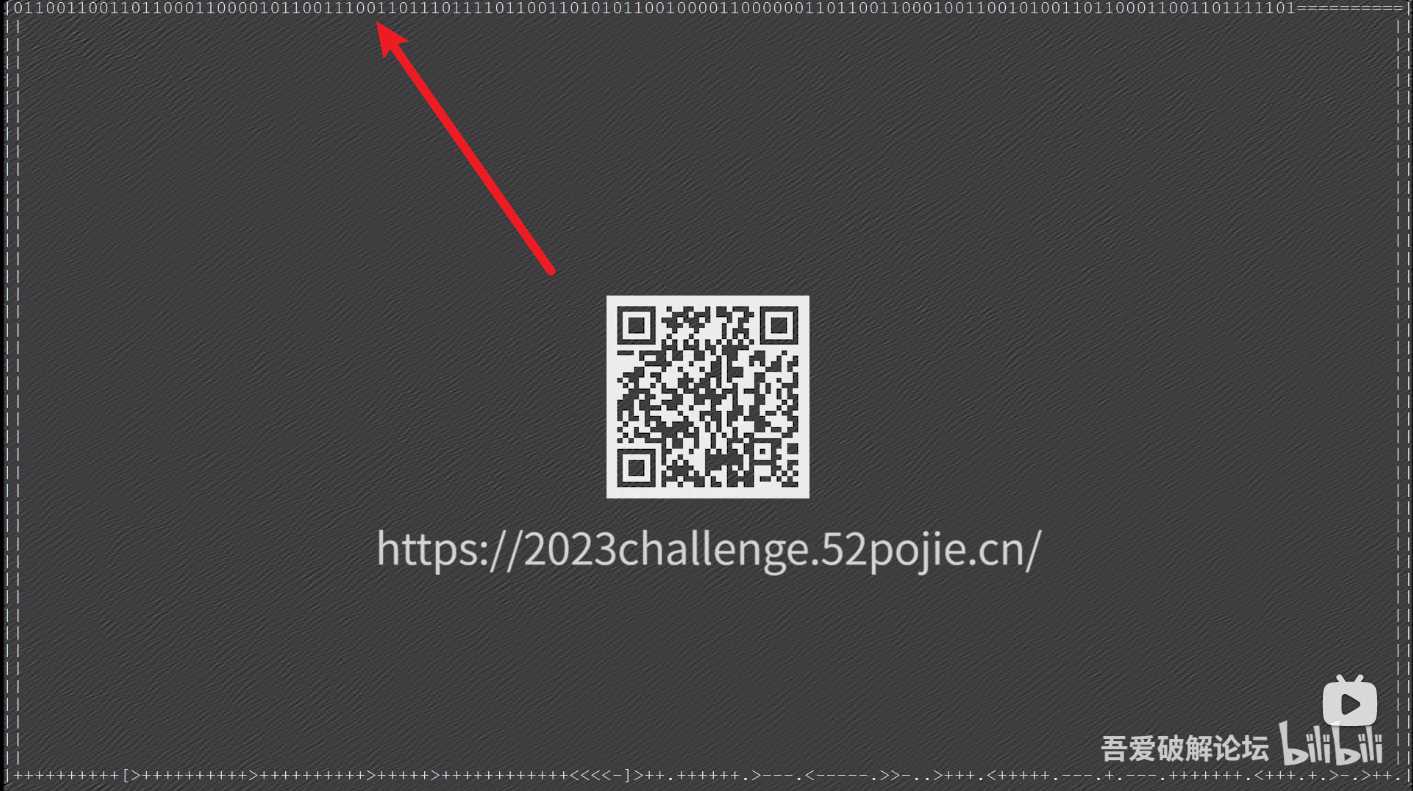

视频中,第22秒左右,上方出现的一串 0101 的东西,这就是 flag7,实际上是二进制形式的 ASCII 码,八位一个字符,例如 01100110 对应的 ASCII 码就是 f,找个在线工具转换一下就可以得到 flag7{5d06be63}。

01100110 01101100 01100001 01100111 00110111 01111011 00110101 01100100 00110000 00110110 01100010 01100101 00110110 00110011 01111101

flag8

flag8 藏在这个视频的音频里,同样将音频录下来,用 Audacity 软件打开此音频,选择频谱图,就可以看到 flag8{c394d7},同样前面的 flag5 其实除了直接用耳朵听以外,也可以通过这个频谱图查看。

flagB

flagB 在前面推理 flagA 的时候已经遇到了,线索在 2023challenge.52pojie.cn 的域名解析,TXT 记录里,计算方法就是自己的 uid 加上字符串 _happy_new_year_ 加上时间戳除以 600 并向下取整后的值,经过 md5 加密后,取前八位即可。

flagB{substr(md5(uid+\_happy_new_year_\+floor(timestamp/600)),0,8)}

高级难度

flag9

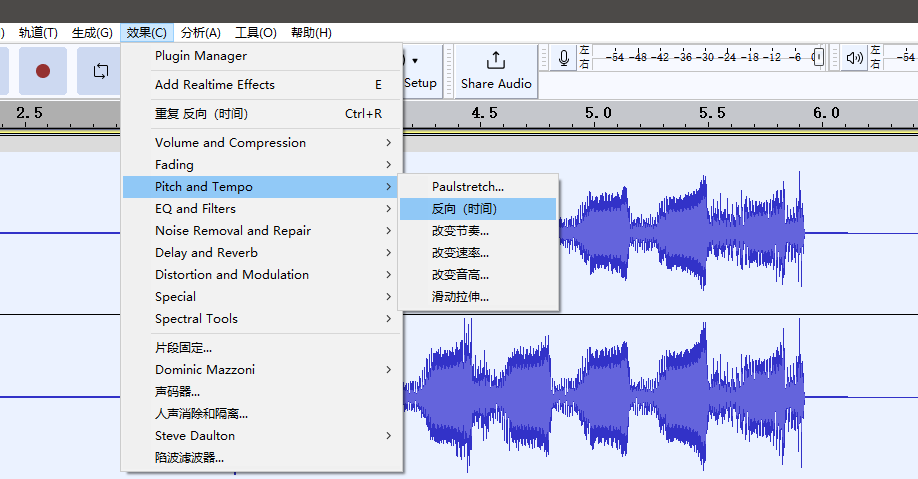

仔细听这个视频,在结尾,也就是大概40秒的时候,依稀有一段杂音,单独将这一段录下来,反向播放,就会发现说的正是 flag9,正确答案是 flag9{21c5f8}。

flag10

flag10 太难了没找到,有知道的小伙伴可以分享一下。

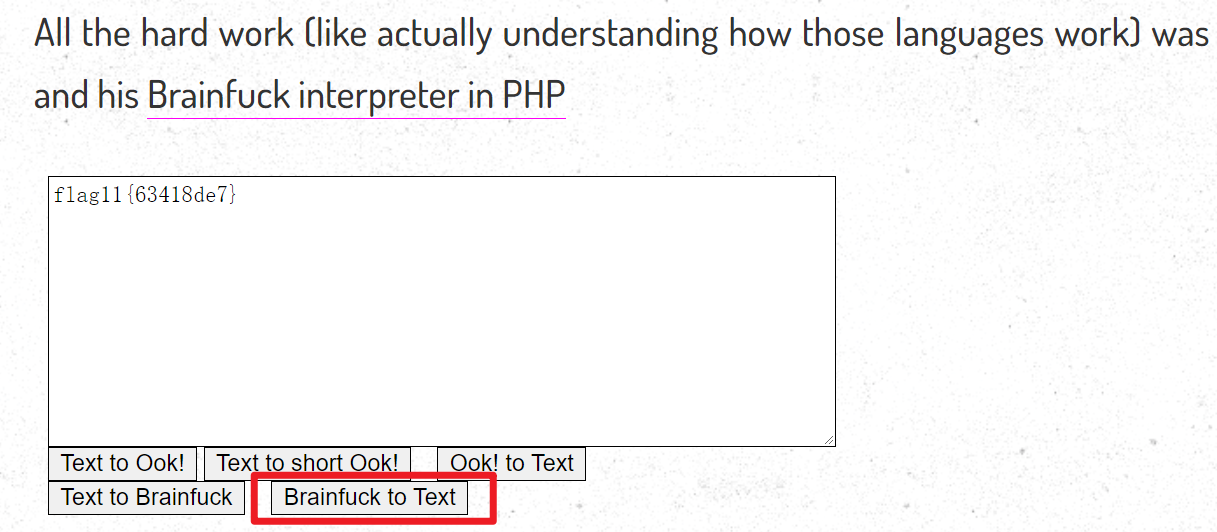

flag11

视频里,底下一串 ++++[> 的东西就是 flag11,这一串是 Brainfuck 语言,是一种非常接近图灵机的编程语言。可以直接使用在线工具转换即可:https://www.splitbrain.org/services/ook ,正确答案是 flag11{63418de7}。

++++++++++[>++++++++++>++++++++++>+++++>++++++++++++<<<<-]>++.++++++.>---.<-----.>>-..>+++.<+++++.---.+.---.+++++++.<+++.+.>-.>++.

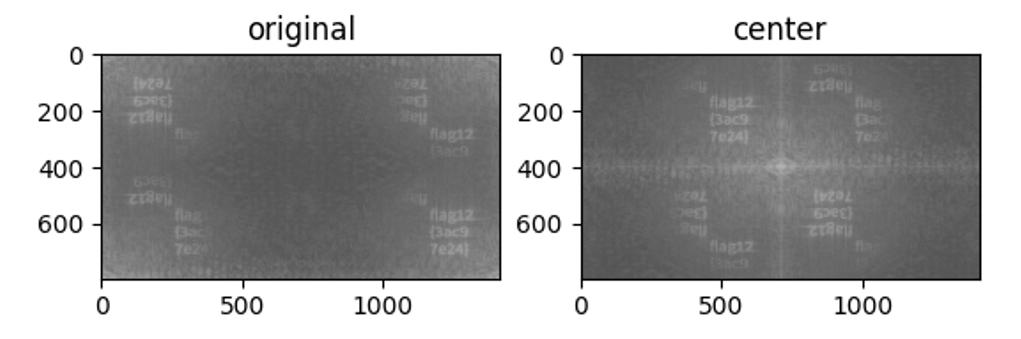

flag12

仔细观察视频你会发现,开头的背景是灰色的,在第20秒左右,颜色就加深了,其实开始的背景图是有猫腻的,用到了图片盲水印技术,flag12 就藏在背景图片里,原理就是使用傅里叶变换把原图变为频谱图,再叠加水印,将含水印的频谱图进行傅里叶逆变换得到含水印的图像。蚁景网络安全的这篇文章有详细的介绍:https://blog.csdn.net/YJ_12340/article/details/127087949 ,我们直接使用文中的方法,使用 Python 处理图片后即可得到 flag12{3ac97e24}。

import cv2

import numpy as np

import matplotlib.pyplot as plt

# 读取为灰度图像,52pj.png 为视频开头的背景截图

img = cv2.imread('52pj.png', 0)

f = np.fft.fft2(img)

# 将图像中的低频部分移动到图像的中心

fshift = np.fft.fftshift(f)

# 取绝对值:将复数变化成实数,目的为了将数据变化到较小的范围(比如0-255)

s1 = np.log(np.abs(f))

s2 = np.log(np.abs(fshift))

plt.subplot(121), plt.imshow(s1, 'gray'), plt.title('original')

plt.subplot(122), plt.imshow(s2, 'gray'), plt.title('center')

plt.show()

下图可能平台会有压缩看不清,自己照着处理一下即可。

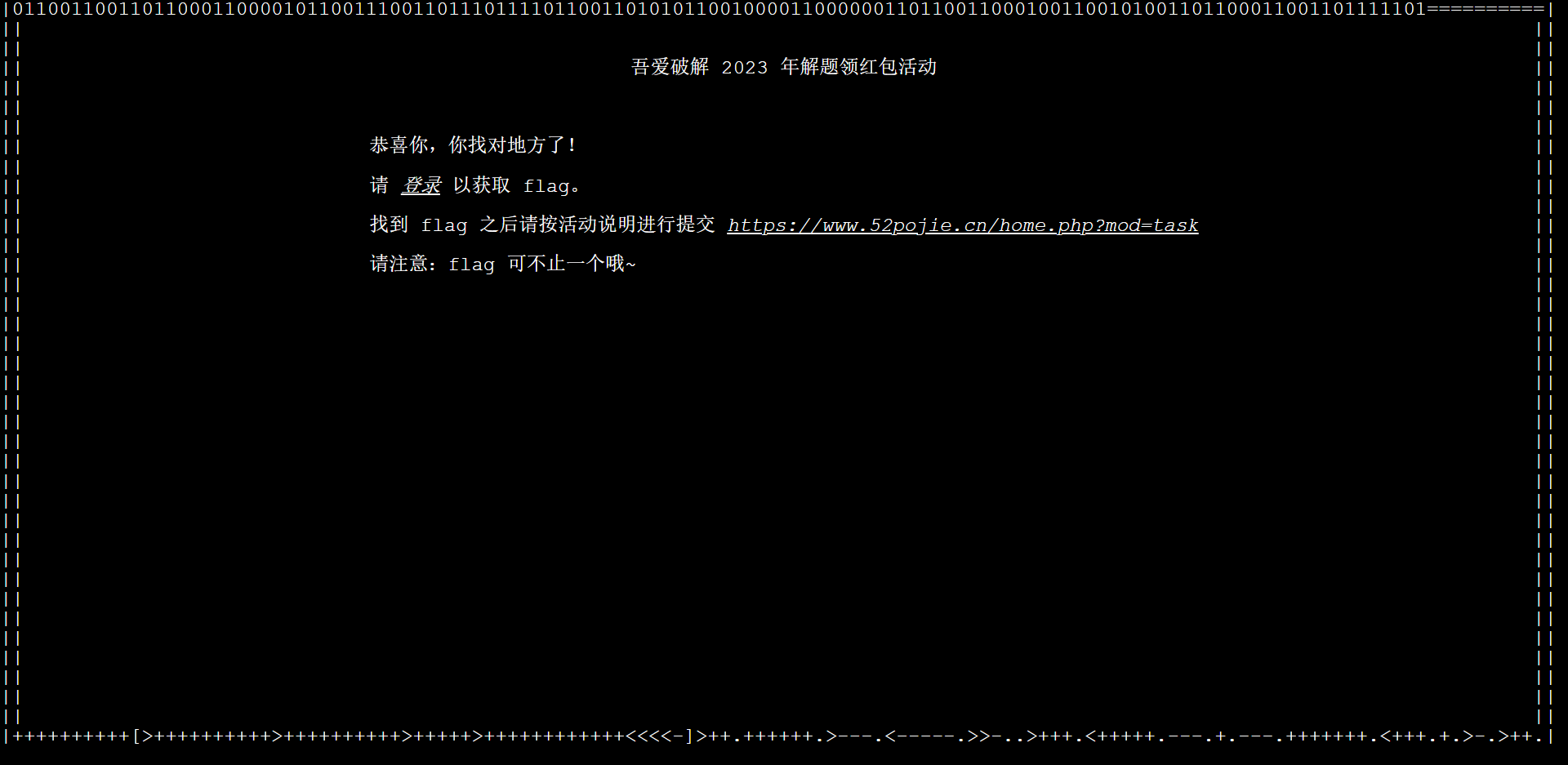

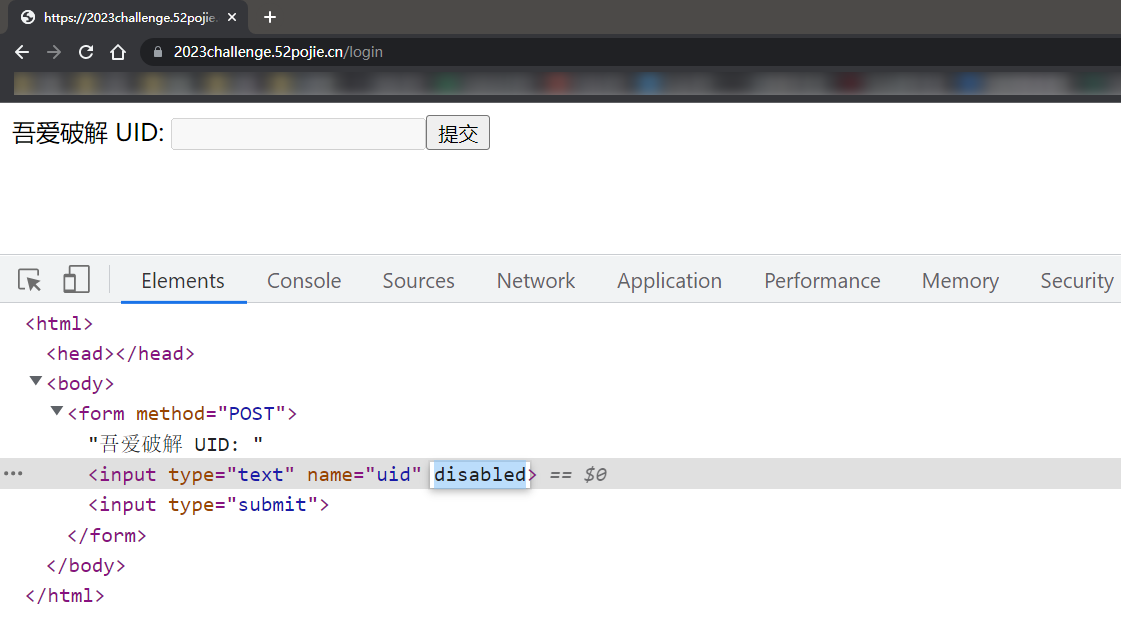

flagC

flagC 是动态的,还得回到 https://2023challenge.52pojie.cn/ 这个网站上来。

点击登陆后,来到 login 页面,让我们提交 UID,但是这个输入框无法输入,修改一下源码,将 disabled 删除即可。

然后输入我们的 UID,提示您不是 admin,你没有权限获取 flag。

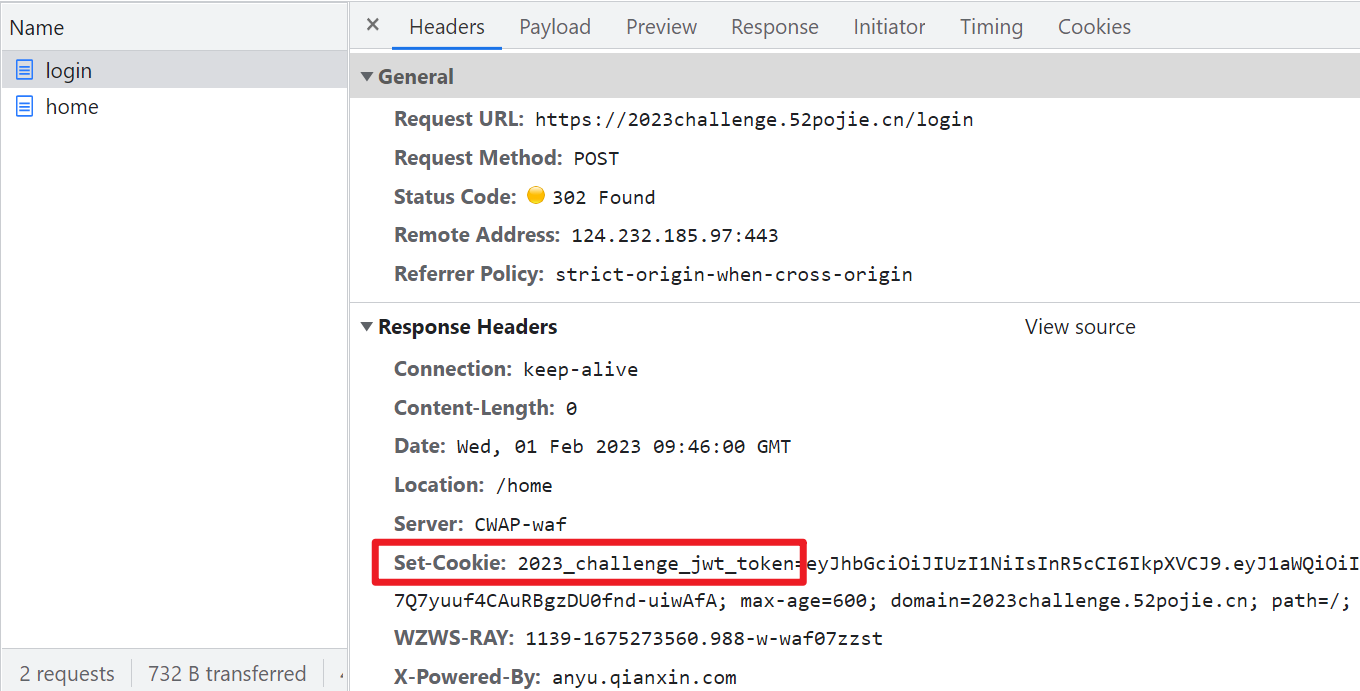

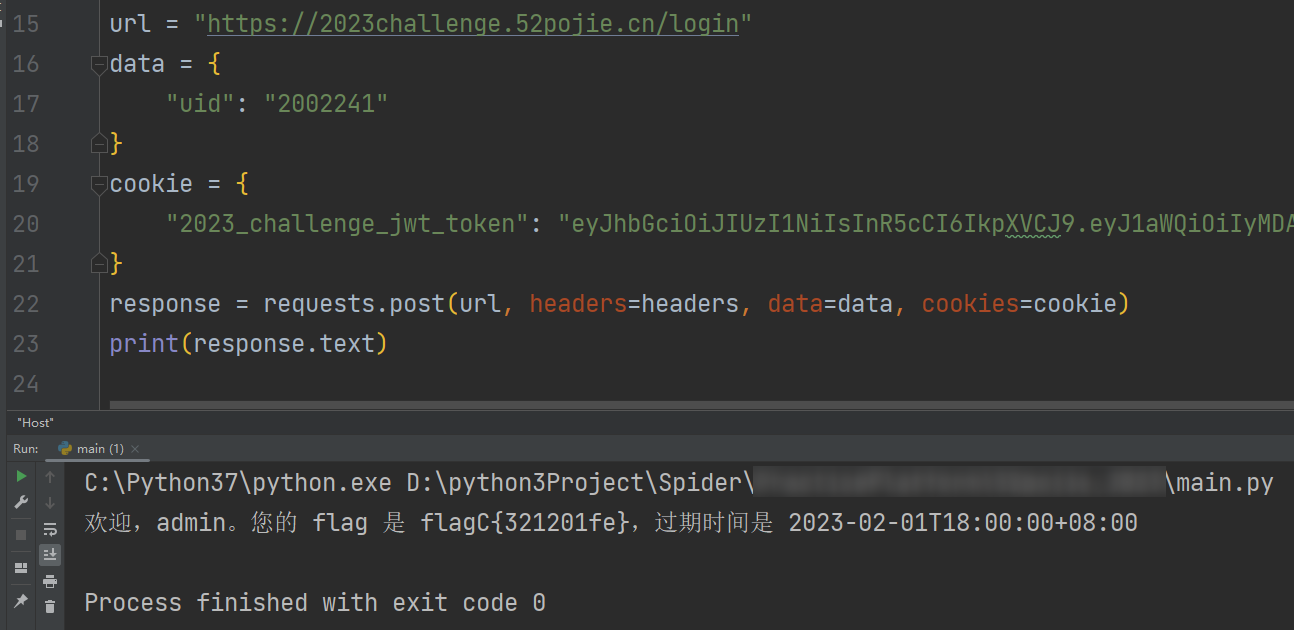

抓包分析一下,发现在点击提交后,Response Headers 有个 Set-Cookie,而这个 cookie 由三段组成,以 . 分隔,很明显是一个 JWT(JSON Web Token)。

JWT 是可以解密的,来到 jwt.io 这个网站,解密后可以发现 payload 部分包含了我们的 uid 和 role 角色信息,此刻我们是普通的 user,直接将其改为 admin 即可,将生成的新 JWT 拿来重新提交,即可拿到正确的 flagC。

吾爱破解 2023 春节解题领红包之 Web 题解的更多相关文章

- 吾爱破解脱壳练习第五期------upx壳

内存镜像法: 载入OD:

- 吾爱破解 Happy_New_Year_2019_Challenge 第二题

题目在这里面找 https://down.52pojie.cn/Challenge/Happy_New_Year_2019_Challenge.rar 内容方面参考论坛上的文章,并做了一些补充 htt ...

- 修复吾爱OD数据窗口双击不出现偏移问题

吾爱破解专用版OD其实一直有一个小BUG,就是双击数据窗口不出现下图的偏移:<ignore_js_op> 我一直苦苦寻找解决办法,曾见小生怕怕在另一个贴说这是看雪那边OD改了什么东西引起的 ...

- 手机浏览网页或打开App时莫名弹出支付宝领红包界面的原因及应对措施

自从支付宝推出扫码领红包活动后,这种模式独特的赏金机制,短时间内吸引了大量的关注,但是随之也产生了很多的问题,比由于如在赏金的驱动下,微信群里铺天盖地的红包口令,朋友圈里各式各样的领红包二维码图片, ...

- pyhton 爬虫爬去吾爱精品软件的信息并写入excel

2018的最后一天了,感觉今年有得有失,这里就不再浪费时间了,愿2019万事如意 之前的爬虫信息下载后只写入txt文档,想到了以后工作加入有特殊需求,趁放假有时间将这写数据写入excel表格 以吾爱精 ...

- 业余时间折腾了个微信小程序版本的街机游戏模拟器(吾爱街机),8090后的童年回忆,欢迎大家体验

好多年没来博客园了,有段时间想玩街机游戏,发现都需要下载安装,现在小程序这么流行,是不是可以集成到小程序里(无需下载,在线玩),出于这想法,就业余时间折腾了下,分享给大家,偶尔可以回味畅玩下. 中间遇 ...

- 开源!js实现微信/QQ直接跳转到支付宝APP打开口令领红包!附:demo

最近支付宝的领红包可真是刷爆了各个微信群啊,满群都是支付宝口令. 可是这样推广可不是办法,又要复制又要打开支付宝又要点领取,太麻烦了. 于是乎,提出了一个疑问!是否可以在微信里面点一个链接然后直接打开 ...

- CorelDRAW2019新耀发布会,报名即可领红包!

30年时光荏苒!眨眼风惊雨过. 在1989年的春天,CorelDRAW 1.0正式发布,一经面世就掀起了图形设计行业革命浪潮,这个图形工具不仅给设计师提供了矢量图像.页面设计,更能应用于网站制作.位 ...

- C# 破解 Reflector8.5

一.分析 破解.net .dll,可以使用reflector,但官方提供的reflector是需要购买的,因此,破解reflector势在必行. 二.破解Reflector具体步骤 下面为详细的破解步 ...

- 破解入门【OllyDebug爆破程序】

逆向破解这块我也是个刚起步的小菜,入门都还算不上吧,看了点基础教程,先动手练习一下增加点兴趣.嘿嘿 工具: peid //查壳工具 OllyDebug //反汇编.动态调试工具 ...

随机推荐

- 火山引擎DataLeap的Catalog系统搜索实践(一):背景与功能需求

火山引擎DataLeap的Data Catalog系统通过汇总和组织各种元数据,解决了数据生产者梳理数据.数据消费者找数和理解数的业务场景,其中搜索是Data Catalog的主要功能之一.本文详细介 ...

- linux 只查看 java 进程

top $(ps -e | grep java | awk '{print $1}' | sed 's/^/-p/')

- ThreadPoolExecutor 线程执行超时,释放线程

如果线程中的执行时间过长,导致长时间被占用,可以通过新建一个子线程,来监控主线程的执行超时时间,如果超时了,通过子线程杀掉父线程 (主意,父线程被杀后,子线程还会活着) 子线程杀掉主线程 这个问题其实 ...

- Filebeat的安装和使用(Windows)

Filebeat是什么 1.Filebeat是什么?Filebeat是用于转发和集中日志数据的轻量级传送工具. Filebeat监视用户指定的日志文件或位置,收集日志事件,并将日志数据转发到Elast ...

- 一个神奇的Python库:Evidently,机器学习必备

Evidently 是一个面向数据科学家和机器学习工程师的开源 Python 库.它有助于评估.测试和监控从验证到生产的数据和 ML 模型.它适用于表格.文本数据和嵌入. 简介 Evidently 是 ...

- C++ 智能指针的正确使用方式

C++11 中推出了三种智能指针,unique_ptr.shared_ptr 和 weak_ptr,同时也将 auto_ptr 置为废弃 (deprecated). 但是在实际的使用过程中,很多人都会 ...

- POJ 3159 :Candies 【线性差分约束 链式前向星 栈优化SPFA】

Candies POJ - 3159 题意: 给N个小朋友分糖, 给出M组约束a, b, c表示b的糖果不能比a多c个以上, 求1号和N号的最大糖果差异数 题解: 非常显然的线性查分约束问题 对于a, ...

- POJ 1456 Supermarket【贪心 + 并查集】

http://poj.org/problem?id=1456 题意:给你 N 件不同的商品,每件商品最多可以买一次.每件物品对应两个值 pi di pi 表示物品的价值,di 表示可以买的最迟时间(也 ...

- JAVA使用Session获取用户信息

JAVA使用Session获取用户信息 1. 在登录的Controller中将用户信息塞入Session //前端传入用户信息 @RequestMapping("/login") ...

- the server responded with a status of 413 (Request Entity Too Large) 解决

前端上传文件,本地测试好的,放到服务器上出现了这个错误:the server responded with a status of 413 (Request Entity Too Large) 问题原 ...