Win64 驱动内核编程-22.SHADOW SSDT HOOK(宋孖健)

SHADOW SSDT HOOK

HOOK 和 UNHOOK SHADOW SSDT 跟之前的 HOOK/UNHOOK SSDT 类似,区别是查找SSSDT的特征码,以及根据索引计算函数地址的公式,还有一个就是吧跳转函数写在什么位置,SSDT的时候是写在蓝屏函数里了。

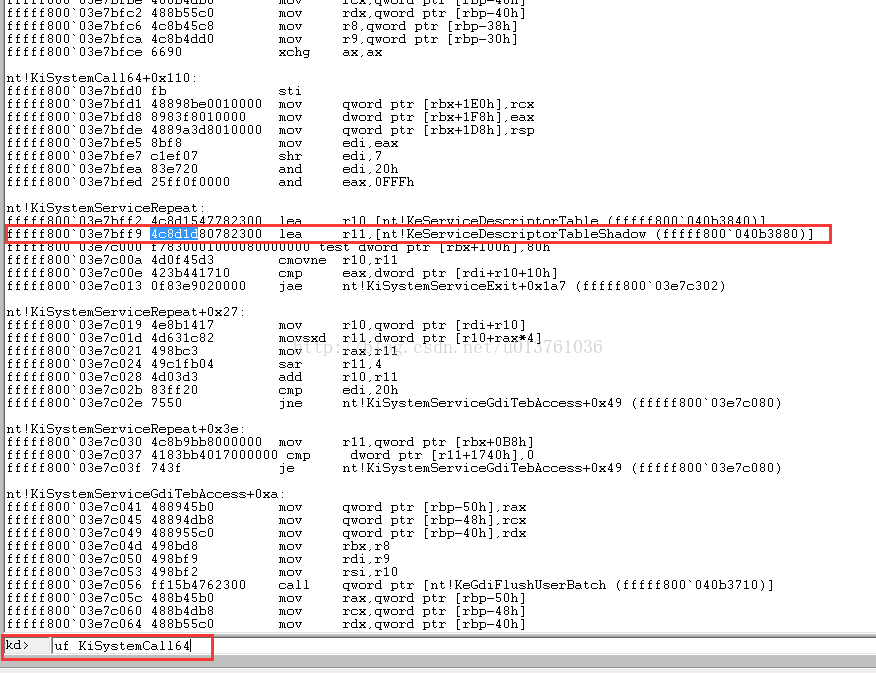

一、获得 w KeServiceDescriptorTableShadow的地址

这个跟获得 KeServiceDescriptorTable 差不多,唯一不同就是特征码:

ULONGLONG GetKeServiceDescriptorTableShadow64()

{

PUCHAR StartSearchAddress = (PUCHAR)__readmsr(0xC0000082);

PUCHAR EndSearchAddress = StartSearchAddress + 0x500;

PUCHAR i = NULL;

UCHAR b1=0,b2=0,b3=0;

ULONG templong=0;

ULONGLONG addr=0;

for(i=StartSearchAddress;i<EndSearchAddress;i++)

{

if( MmIsAddressValid(i) && MmIsAddressValid(i+1) && MmIsAddressValid(i+2) )

{

b1=*i;

b2=*(i+1);

b3=*(i+2);

if( b1==0x4c && b2==0x8d && b3==0x1d ) //4c8d1d

{

memcpy(&templong,i+3,4);

addr = (ULONGLONG)templong + (ULONGLONG)i + 7;

return addr;

}

}

}

return 0;

}二、根据 X INDEX 获得 T SSSDT 函数在内核里的地址

原理跟获得 SSDT 函数在在内核里的地址差不多,先获得 W32pServiceTable的地址,然后再获得每个函数的偏移地址,在把偏移地址与 W32pServiceTable相加。为什么下面的计算公式是 W32pServiceTable + 4 * (index-0x1000)呢?其实这只是个理解上的问题。SSDT 函数的起始 INDEX 是 0x0,SSSDT 函数的起始 INDEX 是 0x1000,但函数地址在 W32pServiceTable 是从基址开始记录

的(假设 W32pServiceTable 的地址是 0xfffff800~80000000,第 0 个函数的地址就记录在 0xfffff800~80000000,第 1 个函数的地址就记录在0xfffff800~80000004,第 2 个函数的地址就记录在 0xfffff800~80000008,以此类推)。

ULONGLONG GetSSSDTFuncCurAddr64(ULONG64 Index)

{

ULONGLONG W32pServiceTable=0, qwTemp=0;

LONG dwTemp=0;

PSYSTEM_SERVICE_TABLE pWin32k;

pWin32k = (PSYSTEM_SERVICE_TABLE)((ULONG64)KeServiceDescriptorTableShadow + sizeof(SYSTEM_SERVICE_TABLE));

W32pServiceTable=(ULONGLONG)(pWin32k->ServiceTableBase);

ul64W32pServiceTable = W32pServiceTable;

qwTemp = W32pServiceTable + 4 * (Index-0x1000); //这里是获得偏移地址的位置,要HOOK的话修改这里即可

dwTemp = *(PLONG)qwTemp;

dwTemp = dwTemp >> 4;

qwTemp = W32pServiceTable + (LONG64)dwTemp;

return qwTemp;

}三、修改SSSDT里的地址

还是跟 SSDT 类似,修改 W32pServiceTable+4*index 地址的 DWORD 值(偏移地址值)。

VOID ModifySSSDT(ULONG64 Index, ULONG64 Address)

{

ULONGLONG W32pServiceTable=0, qwTemp=0;

LONG dwTemp=0;

PSYSTEM_SERVICE_TABLE pWin32k;

KIRQL irql;

pWin32k = (PSYSTEM_SERVICE_TABLE)((ULONG64)KeServiceDescriptorTableShadow + sizeof(SYSTEM_SERVICE_TABLE)); //4*8

W32pServiceTable=(ULONGLONG)(pWin32k->ServiceTableBase);

qwTemp = W32pServiceTable + 4 * (Index-0x1000);

dwTemp = (LONG)(Address - W32pServiceTable);

dwTemp = dwTemp << 4;

irql=WPOFFx64();

*(PLONG)qwTemp = dwTemp;

WPONx64(irql);

}第一个代理函数用机器码写成,总共就 14 个字节,前 6 字节为 ff 25 00 00 00 00,后 8 字节为第二个代理函数的地址(JMP QWORD PTR)。

VOID ModifySSSDT(ULONG64 Index, ULONG64 Address)

{

ULONGLONG W32pServiceTable=0, qwTemp=0;

LONG dwTemp=0;

PSYSTEM_SERVICE_TABLE pWin32k;

KIRQL irql;

pWin32k = (PSYSTEM_SERVICE_TABLE)((ULONG64)KeServiceDescriptorTableShadow + sizeof(SYSTEM_SERVICE_TABLE)); //4*8

W32pServiceTable=(ULONGLONG)(pWin32k->ServiceTableBase);

qwTemp = W32pServiceTable + 4 * (Index-0x1000);

dwTemp = (LONG)(Address - W32pServiceTable);

dwTemp = dwTemp << 4;

irql=WPOFFx64();

*(PLONG)qwTemp = dwTemp;

WPONx64(irql);

}代理函数地址:

ULONG64 ProxyNtUserPostMessage(HWND hWnd, UINT Msg, WPARAM wParam, LPARAM lParam)

{

if( NtUserQueryWindow(hWnd,0)==MyProcessId && PsGetCurrentProcessId()!=(HANDLE)MyProcessId )

{

DbgPrint("Do not fuck with me!");

return 0;

}

else

{

DbgPrint("OriNtUserPostMessage called!");

return NtUserPostMessage(hWnd,Msg,wParam,lParam);

}

}注意UnHOOK就是把真正的函数地址给填写回去

VOID UNHOOK_SSSDT()

{

ModifySSSDT(IndexOfNtUserPostMessage, (ULONG64)NtUserPostMessage);

DbgPrint("UNHOOK_SSSDT OK!");

}执行效果测试

以下是窗口攻击函数:

int main2()

{

DWORD pid, wpid, i, j;

HWND hWnd;

gogogo:

printf("pid: ");

scanf("%ld", &pid);

for (i = 100; i<0xffffff; i += 2)

{

GetWindowThreadProcessId((HWND)i, &wpid);

if (wpid == pid && IsWindowVisible((HWND)i) == 1)

{

hWnd = (HWND)i;

for (j = 0; j<0x10000; j++)

{

PostMessage(hWnd, j, 0, 0);

}

}

}

printf("Ok!");

getchar();

getchar();

goto gogogo;

return 0;

}

通过HOOK PostMessage 来保护自己不被干掉:

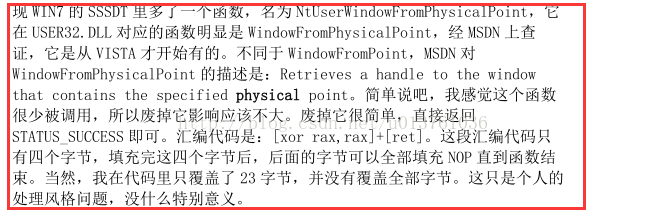

至于Un SSSDT HOOK 是和SSDT思路一样的,也是自己加载相关内核模块,得到一些地址,然后在通过驱动通讯,在内核里获得一些地址,最后计算出来函数的真正地址,然后把原地址填写回去(这个地方就是继续hook一遍)就行了。直接把资料相关代码粘贴过来吧:

R3的代码:

#include <stdio.h>

#include <direct.h>

#include <Windows.h>

#include "EnumDrv.h"

#include "DrvCtrl.h"

HANDLE hMyDrv;

void PrintAddressByIndex()

{

LONG64 id=0;

ULONG64 addr=0;

st:

printf("Input index (HEX without \"0x\" like: 1000, input -1 to exit): ");

scanf("%llx",&id);

if (id<0) return;

IoControl(hMyDrv ,CTL_CODE_GEN(0x807), &id, 8, &addr, 8);

printf("%llx\n",addr);

getchar();

goto st;

}

DWORD FileLen(char *filename)

{

WIN32_FIND_DATAA fileInfo={0};

DWORD fileSize=0;

HANDLE hFind;

hFind = FindFirstFileA(filename ,&fileInfo);

if(hFind != INVALID_HANDLE_VALUE)

{

fileSize = fileInfo.nFileSizeLow;

FindClose(hFind);

}

return fileSize;

}

CHAR *LoadDllContext(char *filename)

{

DWORD dwReadWrite, LenOfFile=FileLen(filename);

HANDLE hFile = CreateFileA(filename, GENERIC_READ | GENERIC_WRITE, FILE_SHARE_READ | FILE_SHARE_WRITE, 0, OPEN_EXISTING, 0, 0);

if (hFile != INVALID_HANDLE_VALUE)

{

PCHAR buffer=(PCHAR)malloc(LenOfFile);

SetFilePointer(hFile, 0, 0, FILE_BEGIN);

ReadFile(hFile, buffer, LenOfFile, &dwReadWrite, 0);

CloseHandle(hFile);

return buffer;

}

return NULL;

}

ULONG64 GetWin32kImageBase()

{

PIMAGE_NT_HEADERS64 pinths64;

PIMAGE_DOS_HEADER pdih;

char *NtosFileData=NULL;

NtosFileData=LoadDllContext("c:\\win32k.dll");

pdih=(PIMAGE_DOS_HEADER)NtosFileData;

pinths64=(PIMAGE_NT_HEADERS64)(NtosFileData+pdih->e_lfanew);

return pinths64->OptionalHeader.ImageBase;

}

void GetOriAddress()

{

ULONG64 W32pServiceTable, Win32kBase, Win32kImageBase, Win32kInProcess=0, retv;

IoControl(hMyDrv ,CTL_CODE_GEN(0x806), NULL, 0, &W32pServiceTable, 8);

Win32kBase = GetWin32kBase();

CopyFileA("c:\\windows\\system32\\win32k.sys","c:\\win32k.dll",0);

Win32kImageBase = GetWin32kImageBase();

printf("W32pServiceTable: %llx\n", W32pServiceTable);

printf("WIN32K.SYS base: %llx\n", Win32kBase);

printf("WIN32K.SYS image base: %llx\n\n\n", Win32kImageBase);

ULONG index=0;

if ( Win32kInProcess==0 )

Win32kInProcess = (ULONGLONG)LoadLibraryExA("c:\\win32k.dll",0, DONT_RESOLVE_DLL_REFERENCES);

for(index=0;index<825;index++) //825是WIN7X64上SSSDT的函数个数

{

ULONGLONG RVA=W32pServiceTable-Win32kBase;

ULONGLONG temp=*(PULONGLONG)(Win32kInProcess+RVA+8*(ULONGLONG)index);

ULONGLONG RVA_index=temp-Win32kImageBase;

retv = RVA_index+Win32kBase;

printf("Shadow SSDT Function[%ld]: %llx\n",index,retv);

if(index % 100 ==0)

{

printf("Press any key to continue......\n");

getchar();

}

}

}

int main()

{

hMyDrv=openDriver();

GetOriAddress();

uninstallDriver();

return 0;

}宋孖健,13

Win64 驱动内核编程-22.SHADOW SSDT HOOK(宋孖健)的更多相关文章

- Win64 驱动内核编程-20.UnHook SSDT

UNHOOK SSDT 要恢复 SSDT,首先要获得 SSDT 各个函数的原始地址,而 SSDT 各个函数的原始地址,自然是存储在内核文件里的.于是,有了以下思路: 1.获得内核里 KiService ...

- Win64 驱动内核编程-23.Ring0 InLineHook 和UnHook

Ring0 InLineHook 和UnHook 如果是要在R0里hook,作者的建议是InLine HOOK,毕竟SSDT HOOK 和 SHADOW SSDT HOOK比较麻烦,不好修改.目前R3 ...

- Win64 驱动内核编程-32.枚举与删除注册表回调

枚举与删除注册表回调 注册表回调是一个监控注册表读写的回调,它的效果非常明显,一个回调能实现在SSDT 上 HOOK 十几个 API 的效果.部分游戏保护还会在注册表回调上做功夫,监控 service ...

- Win64 驱动内核编程-34.对抗与枚举MiniFilter

对抗与枚举MiniFilter MiniFilter 是目前杀毒软件用来实现"文件系统自我保护"和"文件实时监控"的方法. 由于 MiniFilter 模型简单 ...

- Win64 驱动内核编程-31.枚举与删除映像回调

枚举与删除映像回调 映像回调可以拦截 RING3 和 RING0 的映像加载.某些游戏保护会用此来拦截黑名单中的驱动加载,比如 XUETR.WIN64AST 的驱动.同理,在反游戏保护的过程中,也可以 ...

- Win64 驱动内核编程-30.枚举与删除线程回调

枚举与删除线程回调 进程回调可以监视进程的创建和退出,这个在前面的章节已经总结过了.某些游戏保护的驱动喜欢用这个函数来监视有没有黑名单中的程序运行,如果运行则阻止运行或者把游戏退出.而线程回调则通常用 ...

- Win64 驱动内核编程-29.强制解锁文件

强制解锁文件 强制解锁因其他进程占用而无法删除的文件. 1.调用 ZwQuerySystemInformation 的 16 功能号来枚举系统里的句柄 2.打开拥有此句柄的进程并把此句柄复制到自己的进 ...

- Win64 驱动内核编程-18.SSDT

SSDT 学习资料:http://blog.csdn.net/zfdyq0/article/details/26515019 学习资料:WIN64内核编程基础 胡文亮 SSDT(系统服务描述表),刚开 ...

- Win64 驱动内核编程-7.内核里操作进程

在内核里操作进程 在内核里操作进程,相信是很多对 WINDOWS 内核编程感兴趣的朋友第一个学习的知识点.但在这里,我要让大家失望了,在内核里操作进程没什么特别的,就标准方法而言,还是调用那几个和进程 ...

随机推荐

- PTE 准备之 Describe Image

25s 准备时间:决定用什么模板,用模板cover那些信息点 Content: 数字和文字哪个多,就多说哪个,均匀覆盖 Fluency : 保持流利度 不要纠结时态,单复数,人称代词等 时间要求: 尽 ...

- Tornado 简明教程

1.TornadoTornado:python编写的web服务器兼web应用框架1.1.Tornado的优势轻量级web框架异步非阻塞IO处理方式出色的抗负载能力优异的处理性能,不依赖多进程/多线程, ...

- kmp&字典树 模板

kmp: const int maxn=1e5+5; char s[maxn],p[maxn]; int nex[maxn]; int KmpSearch(char* s, char* p) { in ...

- 攻防世界 reverse Replace

Replace 湖湘杯2018 查壳upx,手动脱壳,修复IAT,去掉重定向便可以运行. ida查看,流程清晰.关键函数check_E51090. int __cdecl main(int argc, ...

- java例题_04 分解质因数

1 /*4 [程序 4 分解质因数] 2 题目:将一个大于 2 正整数分解质因数.例如:输入 3, 3=3, 输入 6, 6=2*3,输入 90, 90=2*3*3*5. 3 程序分析:对 n 进行分 ...

- 用 customRef 做一个防抖函数,支持 element 等UI库。

这几天学习Vue的官网,看到 customRef 提供了一个例子,研究半天发现这是一个防抖函数,觉得挺好,于是把这个例子扩展了一下,可以用于表单子控件和查询子控件. 需求 v-model 基于 ele ...

- Python常用时间转换

1 import time 2 import math 3 4 # 定义一些时间段的常量(秒) 5 TimeSec_Hour = 3600 6 TimeSec_Day = 86400 7 TimeSe ...

- nsqlookupd:高性能消息中间件 NSQ 解析

摘要:本篇将会结合源码介绍 nsqlookupd 的实现细节. 本篇将会结合源码介绍 nsqlookupd 的实现细节.nsqlookupd 主要流程与nsqd 执行逻辑相似,区别在于具体运行的任务不 ...

- 一文带你剖析LiteOS互斥锁Mutex源代码

摘要:多任务环境下会存在多个任务访问同一公共资源的场景,而有些公共资源是非共享的临界资源,只能被独占使用.LiteOS使用互斥锁来避免这种冲突,互斥锁是一种特殊的二值性信号量,用于实现对临界资源的独占 ...

- 研发效率破局之道 Facebook工作法

如果你问中国和美国互联网公司都有什么差别,很多人会回答:低效加班文化.最近爆出的996大讨论,通过糙快猛打拼和996加班去抢占市场获得机会的成功案例越来越少.至此,只有提高效能才是出路. 由于软件开发 ...