APT33追踪思路

APT33组织主要针对石油和航空业,这个组织使用了大约十二个命令与控制服务器(C&C)针对性的对目标攻击。APT33也一直在做定点针对性攻击。比如近两年来,该组织利用一位欧洲高级政治人物(该国国防委员会的成员)的私人网站向鱼产品供应链中的公司发送鱼叉式网络钓鱼电子邮件。目标包括一个供水设施,是提供美军其中一个军事基地饮用水的供水设施。

发件人信息

发件人的地址和日期、钓鱼邮件类型

| 日期 | 发件人地址 | 主题 |

|---|---|---|

| 12/31/16 | recruitment@alsalam.aero | Job Opportunity |

| 4/17/17 | recruitment@alsalam.aero | Vacancy Announcement |

| 7/17/17 | careers@ngaaksa.com | Job Openning |

| 9/11/17 | jobs@ngaaksa.ga | Job Opportunity |

| 11/20/17 | jobs@dyn-intl.ga | Job Openning |

| 11/28/17 | jobs@dyn-intl.ga | Job Openning |

| 2003/5/18 | jobs@mail.dyn-corp.ga | Job Openning |

| 2007/2/18 | careers@sipchem.ga | Job Opportunity SIPCHEM |

| 7/30/18 | jobs@sipchem.ga | Job Openning |

| 8/14/18 | jobs@sipchem.ga | Job Openning |

| 8/26/18 | careers@aramcojobs.ga | Latest Vacancy |

| 8/28/18 | careers@aramcojobs.ga | Latest Vacancy |

| 9/25/18 | careers@aramcojobs.ga | AramCo Jobs |

| 10/22/18 | jobs@samref.ga | Job Openning at SAMREF |

表1: APT33的鱼叉式网络钓鱼活动。来源:趋势科技的云安全智能防护网络

前两个电子邮件地址(以.com和.aero结尾)是伪造的邮件地址。但是以.ga结尾的地址来自攻击者自己的基础设施。这些地址都冒充了知名的航空、石油和天然气公司。

旧的C&C域名信息

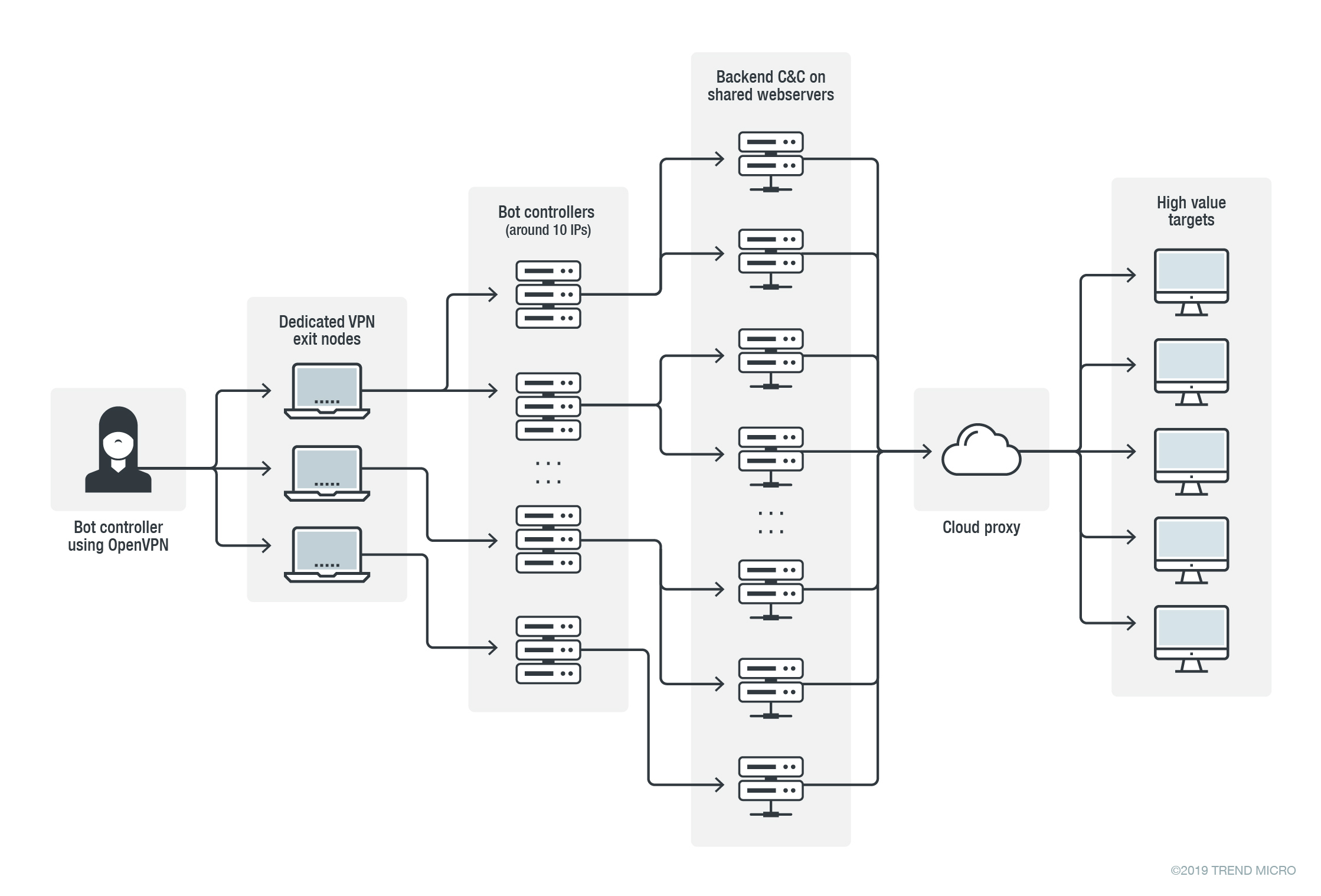

APT33的C&C通常托管在云托管代理中。然后APT33通过私有VPN网络连接到这些C&C服务器向bot发出命令并且从bot收集数据。每一个C&C最多只有十二个受害者。

下表列出了一些仍在使用的旧C&C域名。

| 域 | 创建日期 |

|---|---|

| suncocity.com | 16/5/31 |

| zandelshop.com | 16/6/1 |

| simsoshop.com | 6/2/16 |

| zeverco.com | 16/6/5 |

| qualitweb.com | 16/6/6 |

| service-explorer.com | 3/3/17 |

| service-norton.com | 3/6/17 |

| service-eset.com | 3/6/17 |

| service-essential.com | 3/7/17 |

| update-symantec.com | 17-3-12 |

表2:APT33 C&C域

网络架构

图1.APT33使用的多个混淆层模式

攻击者在管理C&C服务器和进行侦察时经常使用商业VPN服务来隐藏自己。但是除了使用任何用户都可以使用的VPN服务之外,我们还定期看到攻击者使用自己建立的专用VPN网络。

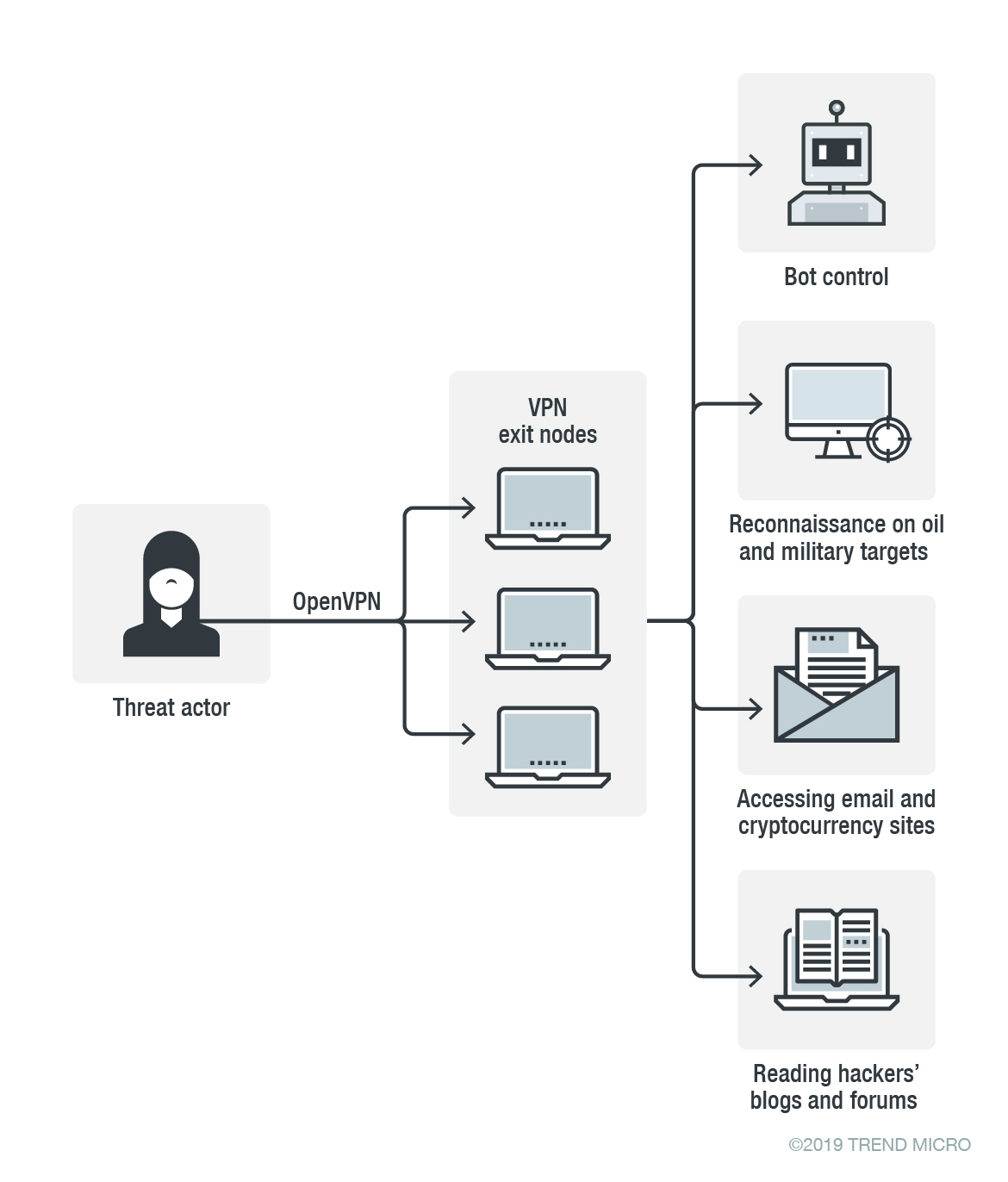

通过从世界各地的服务器数据中心租用几台服务器并使用OpenVPN之类的开源软件建立专用VPN。尽管来自私人VPN网络的连接仍然来自世界各地看似无关的IP地址,但这种流量实际上更容易跟踪。一旦我们知道某个主要攻击参与者正在使用出口节点,就可以对出口节点IP地址建立的连接做追踪。例如,除了从私有VPN出口节点管理C&C服务器之外,参与者还可能在侦查受攻击者的目标网络。

VPN出口节点

在下表中列出了已知的关联IP地址。时间范围是保守统计出来的;IP地址可能已经使用了较长时间。

| IP地址 | 初见 | 最后一次活跃 |

|---|---|---|

| 5.135.120.57 | 18/12/4 | 19/1/24 |

| 5.135.199.25 | 19/3/3 | 19/3/3 |

| 31.7.62.48 | 18-9 / 26 | 18-9 / 29 |

| 51.77.11.46 | 19年7月1日 | 19年7月2日 |

| 54.36.73.108 | 19年7月22日 | 19/10/05 |

| 54.37.48.172 | 19/10/22 | 19/11/05 |

| 54.38.124.150 | 10/28/18 | 11/17/18 |

| 88.150.221.107 | 19/26/19 | 19/11/07 |

| 91.134.203.59 | 18-9 / 26 | 18/12/4 |

| 109.169.89.103 | 18/12/2 | 12/14/18 |

| 109.200.24.114 | 18/11/19 | 18/12/25 |

| 137.74.80.220 | 18-9 / 29 | 18-10-23 |

| 137.74.157.84 | 12/18/18 | 19/10/21 |

| 185.122.56.232 | 18-9 / 29 | 11/4/18 |

| 185.125.204.57 | 18/10/25 | 1/14/19 |

| 185.175.138.173 | 1/19/19 | 19/1/22 |

| 188.165.119.138 | 10/8/18 | 18/11/19 |

| 193.70.71.112 | 19/3/7 | 19/3/17 |

| 195.154.41.72 | 19-1-13 | 19/1/20 |

| 213.32.113.159 | 19/6/30 | 19/16/19 |

| 216.244.93.137 | 18/12/10 | 18/12/21 |

表3.APT33专用VPN出口节点关联出来的的IP地址

专用VPN出口节点似乎也用于侦查与石油工业供应链相关的网络。表3中的某些IP地址是在中东的一家石油勘探公司和军事医院以及美国的一家石油公司的网络上进行侦察的。

图2. APT33对专用VPN网络的使用

APT33使用其专用VPN网络访问渗透测试公司的网站,Webmail,有关漏洞的网站以及与加密货币有关的网站、还有阅读黑客博客和论坛。

IOCs

| 文档名称 | SHA256 | 检测名称 |

|---|---|---|

| MsdUpdate.exe | e954ff741baebb173ba45fbcfdea7499d00d8cfa2933b69f6cc0970b294f9ffd | Trojan.Win32.NYMERIA.MLR |

| MsdUpdate.exe | b58a2ef01af65d32ca4ba555bd72931dc68728e6d96d8808afca029b4c75d31e | Trojan.Win32.SCAR.AB |

| MsdUpdate.exe | a67461a0c14fc1528ad83b9bd874f53b7616cfed99656442fb4d9cdd7d09e449 | 木马Win32.SCAR.AC |

| MsdUpdate.exe | c303454efb21c0bf0df6fb6c2a14e401efeb57c1c574f63cdae74ef74a3b01f2 | Trojan.Win32.NYMERIA.MLW |

参考

https://blog.trendmicro.com/trendlabs-security-intelligence/more-than-a-dozen-obfuscated-apt33-botnets-used-for-extreme-narrow-targeting/

APT33追踪思路的更多相关文章

- 《Unix/Linux日志分析与流量监控》书稿完成

<Unix/Linux日志分析与流量监控>书稿完成 近日,历时3年创作的75万字书稿已完成,本书紧紧围绕网络安全的主题,对各种Unix/Linux系统及网络服务日志进行了全面系统的讲解,从 ...

- ng-file-upload(在单文件选择,并且通过点击“上传”按钮上传文件的情况下,如何在真正选择文件之前保留上一文件信息?)

文章前面研究ng-file-upload可能涉及指令: You can use ng-model or ngf-change instead of specifying function for ng ...

- 基于Cat的分布式调用追踪

Cat是美团点评出的一款APM工具,同类的产品也有不少,知名的开源产品如zipkin和pinpoint:国内收费的产品如oneapm.考虑到Cat在互联网公司的应用比较广,因此被纳入选型队列,我也有幸 ...

- ORB-SLAM(四)追踪

最近在读ORB-SLAM的代码,虽然代码注释算比较多了,但各种类和变量互相引用,看起来有点痛苦.索性总结了一下Tracking部分的代码结构,希望能抓住主要思路,不掉坑里. 追踪 追踪部分的主要思路是 ...

- IOS照片颠倒分析及移动/页面端的处理策略和思路

前言: 前几天, 写了一篇关于IOS手机上传照片颠倒的技术分析文章: IOS照片颠倒分析及PHP服务端的处理. 不过其思路是从服务器来进行处理的, 这种做法相当普遍. 今天来讲述下, 如何从移动端/页 ...

- Unity实现刺客信条灯光的思路探究

灯光需求 类似刺客信条的开场CG动画,场景中打着酷炫的灯光,玩家在场景中行走可以感受到灯光很真实. 参考视频:http://www.iqiyi.com/w_19rqytbmvt.html 运行环境 安 ...

- 1、Hibernate之生成SessionFactory源码追踪

Hibernate的所有session都是由sessionFactory来生成的,那么,sessionFactory是怎么得来的呢?它与我们配置的xxx.cfg.xml文件以及xxx.hbm.xml文 ...

- LeapMotion(2):追踪五指

上一篇文章,我们实现了Leap Motion的简单测试.追踪其中一个手指并用红色圆形表示其在空间的位置. 这篇文章,我们来实现五指的追踪. 其实,能够实现一指的追踪,那么五指的追踪自然不成问题.但是, ...

- PLS-00306:错误解决思路 - OracleHelper 执行Oracle函数的坑

如果你是像我一样初次使用Net+Oracle的结合,我想你会跟我一样,有很大的概率碰到这个问题 ==================================================== ...

随机推荐

- 不能走路(walk)

[题目背景] 小G 同学总是在树上走路.小S 看不下去了,决定阻止小G 同学. [题目描述] 有一棵 n 个点的树,树上有 m 条路径,每条路径为 x[i]到y[i] 的树上最短路径(不经过相同的边) ...

- tasklist /m

\>tasklist /m explorer*映像名称 PID 模块 = ...

- 阿里巴巴Java开发手册(格式规约篇)——查自己的漏-补自己的缺

(三) 格式规约 1. [强制]大括号的使用约定.如果是大括号内为空,则简洁地写成{}即可,不需要换行:如果是非空代码块则: 1) 左大括号前不换行.行. 2) 左大括号后换行. 3) 右大括号前换行 ...

- 瀑布流插件|jquery.masonry|使用demo

Maonsry+Infinite-Scroll实现滚动式分页,网上有很多,这里只说: 瀑布流插件的一个基本使用,附上基本功能的demo <html> <head> <me ...

- 67-Flutter中高德地图插件的使用

1.注册和建立高德API应用 高德网站:https://lbs.amap.com/ 控制台-应用管理-创建应用 在创建 Key 2.获得SHA1 进入Flutter项目中的android文件夹内,打开 ...

- java 调度框架quartz

核心代码如下: public class SchedulerTest { public static void main(String[] args) { //创建schedulerFactory类 ...

- windows 命令

1.查看端口占用: netstat -ano|findstr 8080 2.查看网络端口:ipconfig/all

- MySQL 练习题目 二刷 - 2019-11-4 5:55 am

建表的过程 create table student( sid int not null primary key, sname ) not null, sborn date, ssex ) not n ...

- systemd socket activation golang demo

service define rongapp.service [Unit] Description=rong Hello World HTTP Requires=network.target rong ...

- 利用 Matplotlib 绘图

各类绘图 ## 导入包 import matplotlib as mpl import matplotlib.pyplot as plt import seaborn as sns ## 参数设置 # ...