如何防御mimikatz致敬Mimikatz攻防杂谈学习笔记

零、绪论:mimikatz简介

mimikatz是一款出色的内网渗透工具,可以抓取windows主机的明文密码、NTLMhash值或者kerberos对应的缓存凭据。mimikatz的使用在获取权限后可以上传到目标主机上,或者在msf上直接加载。

Mimikatz Commands

=================

Command Description

------- -----------

kerberos Attempt to retrieve kerberos creds

livessp Attempt to retrieve livessp creds

mimikatz_command Run a custom command

msv Attempt to retrieve msv creds (hashes)

ssp Attempt to retrieve ssp creds

tspkg Attempt to retrieve tspkg creds

wdigest Attempt to retrieve wdigest creds

一、防御措施一:关闭程序调试权限

debug:privilege玩过mimkatz肯定对这条命令记忆犹新,获取程序调试的权限,一般这个权限在administrator的权限种,但实际上如果不是程序员,这个权限没有必要,可以关闭,但域中的机器,此方法无效,因为OU组策略的优先级最高,而这个权限在ou组权限中没有定义,无法配置。

附录:windows 策略优先级从高到低

OU Policy->Domain Policy->Site Policy->Local Policy

二、防御措施二:WDigest协议禁用

在winserver2008之前,该协议配置项默认启用,会在lsass.exe进程中保存明文密码用于http认证,需要打补丁KB2871997来配置禁用,winserver2008和以后版本默认禁用。缓存未知如下注册表键值,0为不缓存,1为缓存

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\WDigest

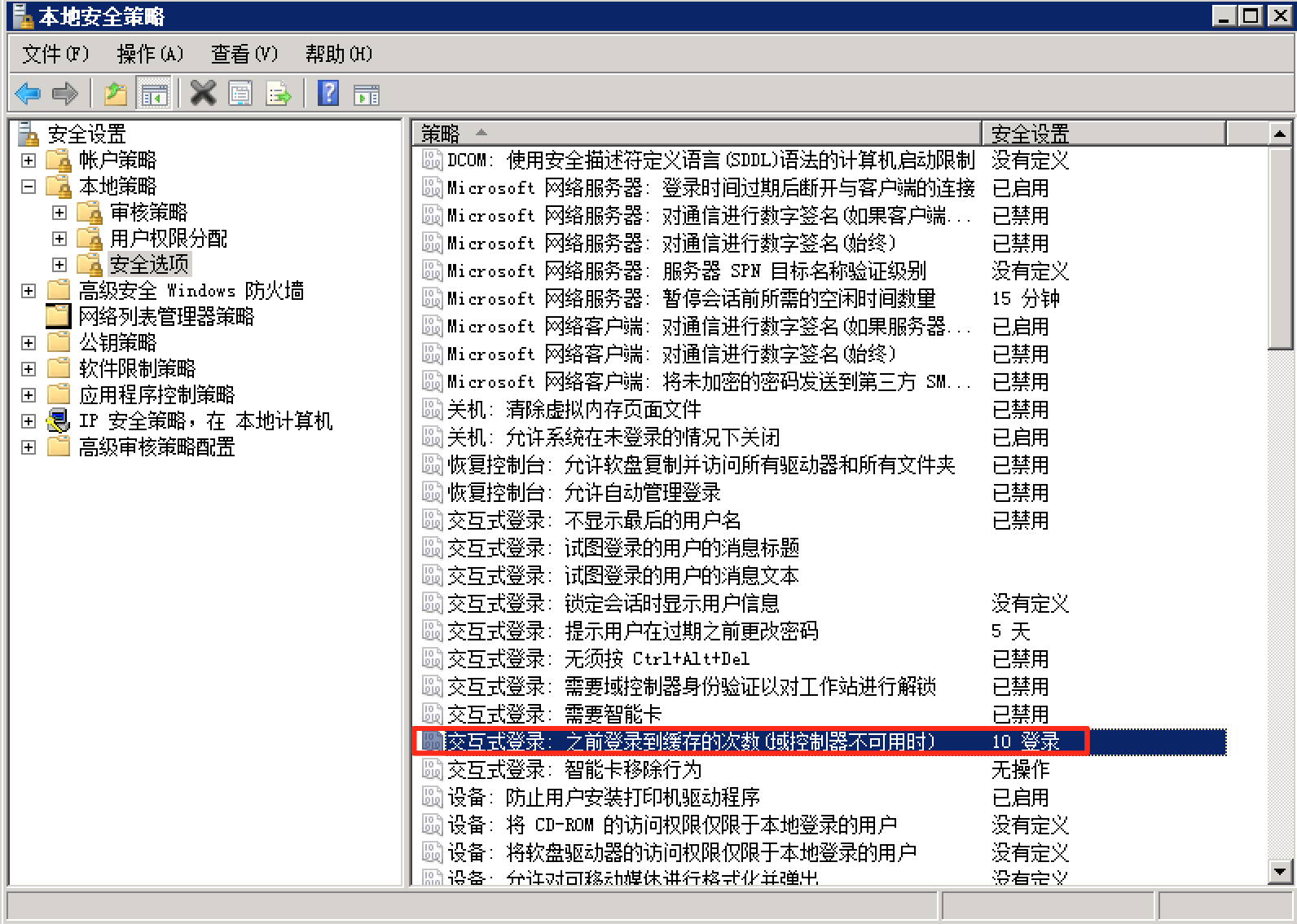

三、防御措施三:不缓存域凭证

简单DDC的背景简介

Domain Cached Credentials 简称 DDC,也叫 mscache。有两个版本,XP/2003 年代的叫第一代,Vasta/2008 之后的是第二代。缓存位置如下:

HKEY_LOCAL_MACHINE\SECURITY\Cache

不缓存凭证的话,当然也就抓不到平局了。

配置项

四、其他措施或注意事项

受保护用户组:

受保护的用户组会强迫本地管理员账号强行走kerberos认证,这是在winserver2012之后新加入的,winserver2008以及之前版本需要打补丁KN2871997。

受限管理员模式

在win8.1/winserver2012r2引入,之前需要打补丁KN2871997和KB2973351。该模式存在问题,可以直接利用当前缓存登录,攻击手法RDP-PTH

mimikatz# sekurlsa::pth /user:bobac /domain:172.16.204.139 /ntlm:hash-value "/run:mstsc.exe /restrictedadmin"

鸣谢:

参考文献:

hl0rey在信安之路发布的文章:Mimikatz 攻防杂谈

如何防御mimikatz致敬Mimikatz攻防杂谈学习笔记的更多相关文章

- Web安全攻防(简)学习笔记

Web安全攻防-学习笔记 本文属于一种总结性的学习笔记,内容许多都早先发布独立的文章,可以通过分类标签进行查看 信息收集 信息收集是渗透测试全过程的第一步,针对渗透目标进行最大程度的信息收集,遵随&q ...

- Java安全防御学习笔记V1.0

Java安全防御学习笔记V1.0http://www.docin.com/p-766808938.html

- 《Web安全攻防 渗透测试实战指南 》 学习笔记 (五)

Web安全攻防 渗透测试实战指南 学习笔记 (五) 第四章 Web安全原理解析 (一) (一)SQL注入的原理 1.web应用程序对用户输入数据的合法性没有判断. 2.参数用户可控:前端传给 ...

- 《Web安全攻防 渗透测试实战指南》 学习笔记 (四)

Web安全攻防 渗透测试实战指南 学习笔记 (四) Nmap Network Mapper 是一款开放源代码的网 ...

- 《Web安全攻防 渗透测试实战指南 》 学习笔记 (三)

Web安全攻防 渗透测试实战指南 学习笔记 (三) burp suite详解 是一款集成化渗透测试工 ...

- 《Web安全攻防 渗透测试实战指南》 学习笔记 (二)

Web安全攻防 渗透测试实战指南 学习笔记 (二) 第二章 漏洞环境及实践

- 《Web安全攻防 渗透测试实战指南》 学习笔记(一)

Web安全攻防 渗透测试实战指南 学习笔记 (一) 第一章 信息收集 在信息收集中,最重要是收集服务器的配置信息和网站敏感信息(域名及子域名信息目标网站系统.CMS指纹.目标网站真实I ...

- Cobalt Strike学习笔记

Cobalt Strike 一款以metasploit为基础的GUI的框架式渗透测试工具,集成了端口转发.服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java ...

- EPROCESS 进程/线程优先级 句柄表 GDT LDT 页表 《寒江独钓》内核学习笔记(2)

在学习笔记(1)中,我们学习了IRP的数据结构的相关知识,接下来我们继续来学习内核中很重要的另一批数据结构: EPROCESS/KPROCESS/PEB.把它们放到一起是因为这三个数据结构及其外延和w ...

随机推荐

- SharePoint PowerShell部署开发好的WebPart到服务器上

内容仅供参考,需结合实际需求来处理. =========SharePoint 环境下运行ps1文件,ps1内容如下======= Set-ExecutionPolicy ByPass Add-PSSn ...

- nginx配置ThinkPHP配置

配置时注意红色部分 server { listen 8888 default_server; #listen [::]:80 default_server; server_name _; root / ...

- mint-ui的search组件如何在键盘显示搜索按钮

<form action="" target="frameFile"> <mt-search v-model="value" ...

- lua封装的位运算

1.移位运算基础 --与 同为1,则为1 --或 有一个为1,则为1 --非 true为 false,其余为true --异或 相同为0,不同为1 --ZZMathBit = {} function ...

- perforce 学习资源

这两天,要将depot切换到stream 使用,收集了很多perforce的学习资源,在这里记录一下: perforce 官网: www.perforce.com perforce参考手册: ht ...

- ecshop学习1

ECSHOP开发中心(www.68ecshop.com) 研究一下ecshop,先安装一下.下面是整个安装步骤: 1.下载ecshop程序包,下载地址: http://download.ecshop. ...

- PHP对HTML代码尸体编码2个函数

1.htmlspecialchars() 函数把一些预定义的字符转换为 HTML 实体. 2.htmlentities() 函数把字符转换为 HTML 实体. 记录下

- [原]反编译unity3d发布apk

郑重声明:本教程仅用于学习使用,从事任何商业用途非法行为与作者无关,请知晓! 本文目的:通过教会大家如何破解别人游戏的同时,也希望各位开发者能加强自身游戏的防破解能力! 1:到gitHub下载DisU ...

- JQuery Mobile难点备忘

1 固定header: data-position="fixed",如果仅仅是加了这个属性,当页面出现滚动条的时候点击页面内容,header还是会隐藏显示全屏,如果不需要这样,加入 ...

- javascript 作用域、作用域链理解

JavaScript作用域就是变量和函数的可访问范围. 1.变量作用域 在JavaScript中,变量作用域分为全局作用域和局部作用域. 全局作用域 任何地方都可以定义拥有全局作用域的变量 1.没有用 ...