20155334 《网络攻防》Exp4 恶意代码分析

《网络攻防》Exp4 恶意代码分析

一、实验问题回答

- 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 可以使用工具监测系统,之后进行下一步分析。

- 在windows下建立一个监测本机连接ip地址的任务计划程序。

- 通过sysmon监控重要操作,并找到日志查看。

- 如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- PEiD工具,可以查看程序有没有被常用的加壳软件加壳。

- PE explorer工具,它可以对程序调用库等信息进行分析查看,还可以对其反汇编。

- 启动该程序,利用systracer及wireshark动态分析程序动向。

二、实验过程

- 使用schtasks指令监控系统运行

1.建立文件 netstatlog.bat,文件内容为:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

其作用为把记录下来的联网结果记录到netstatlog.txt文件中。

- 使用管理员权限运行命令提示符,使用指令

schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c:\netstatlog.bat"创建一个每隔两分钟记录计算机联网情况的任务:

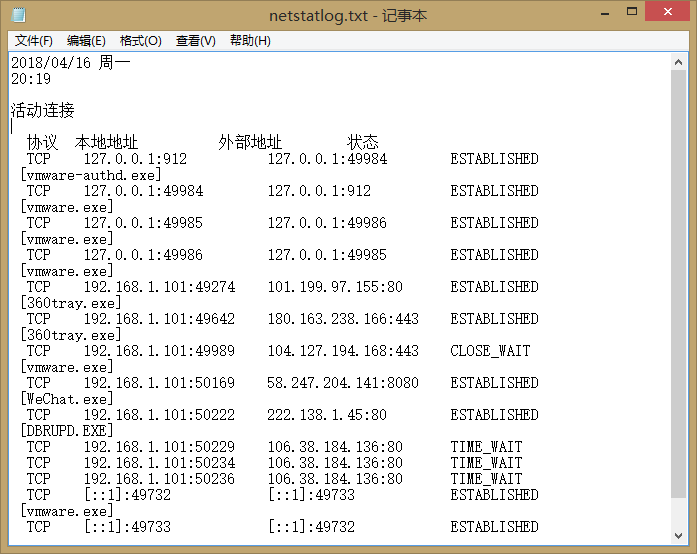

- 可以看到

netstatlog.txt文件中有:

端口号、ip地址都有记录。

- 使用sysmon监控系统运行

- 使用老师提供的配置文件模板进行修改存放在在了C盘。

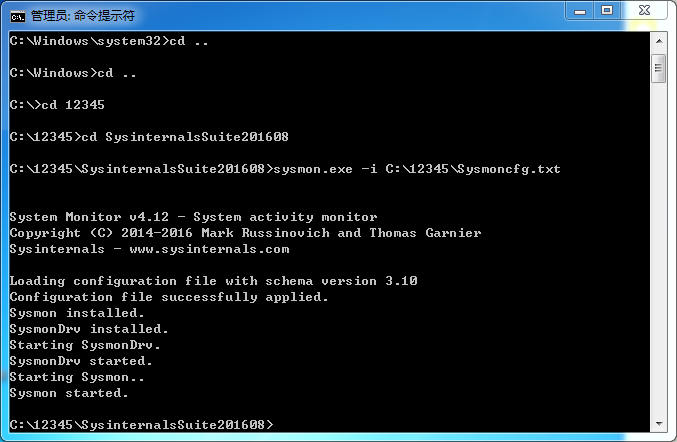

- 以管理员身份运行命令行,在sysmon所在的目录下,使用指令

sysmon.exe -i "Sysmoncfg.txt所在路径"安装sysmon。

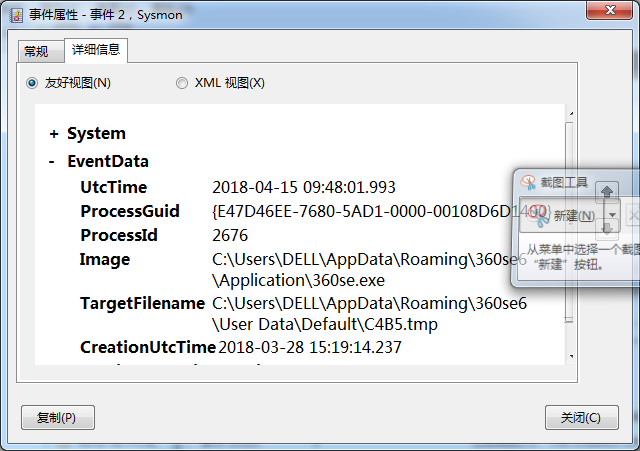

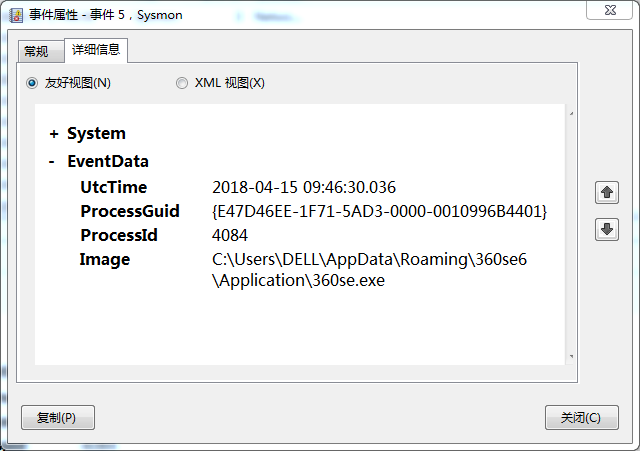

- 打开应用程序和服务日志,根据```Microsoft->Windows->Sysmon->Operational``路径找到记录文件。

- systracer注册表分析

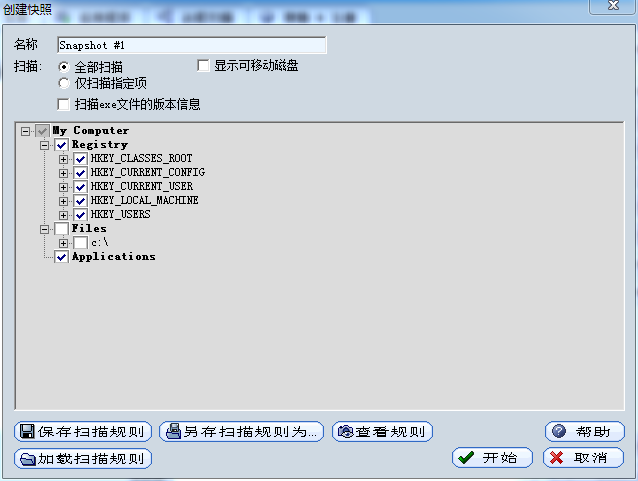

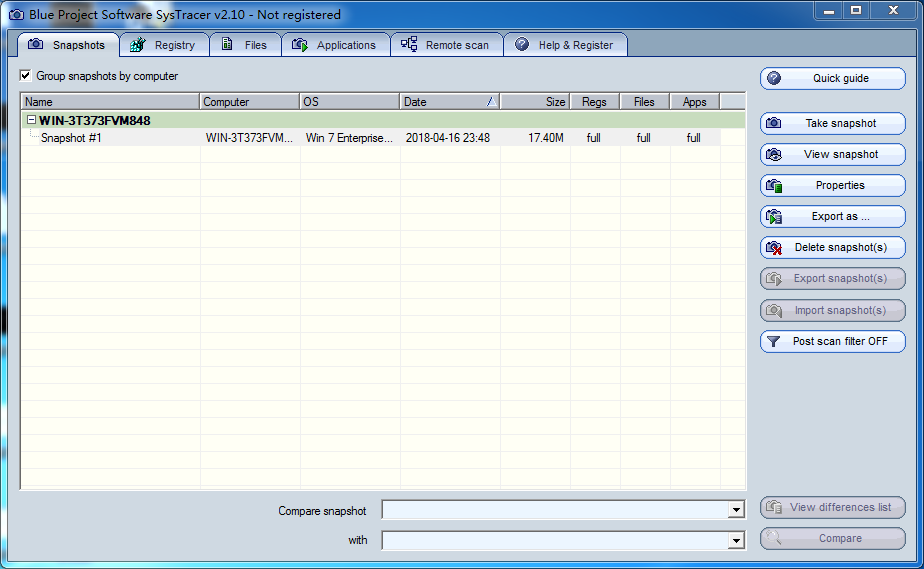

- 下载systracer并安装后点击take snapshot捕获快照

- 为了体会到该工具的威力,我在捕获的过程中运行了之前实验中使用过的后门,与目标主机回连。

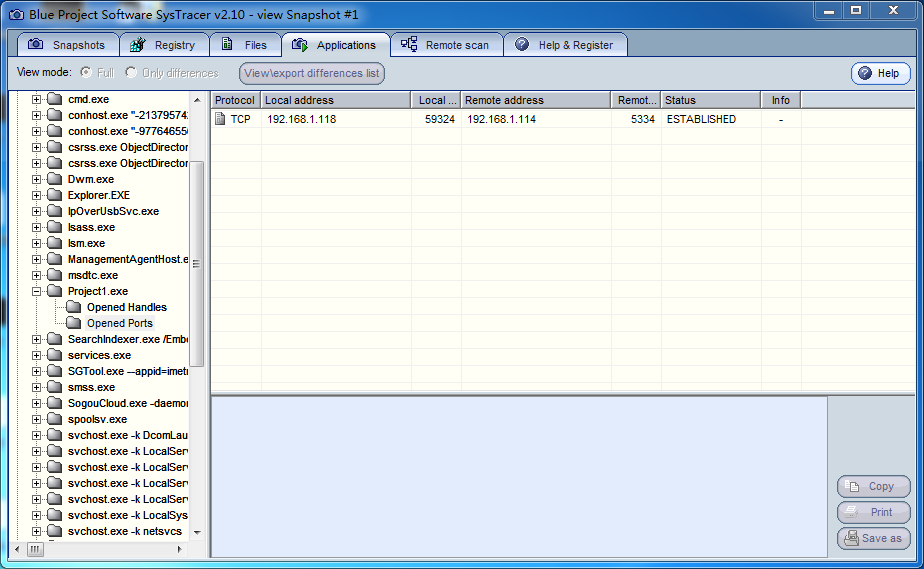

- 在快照中我们会发现opened ports ,点开之后可以看到IP以及端口

- 联网情况分析

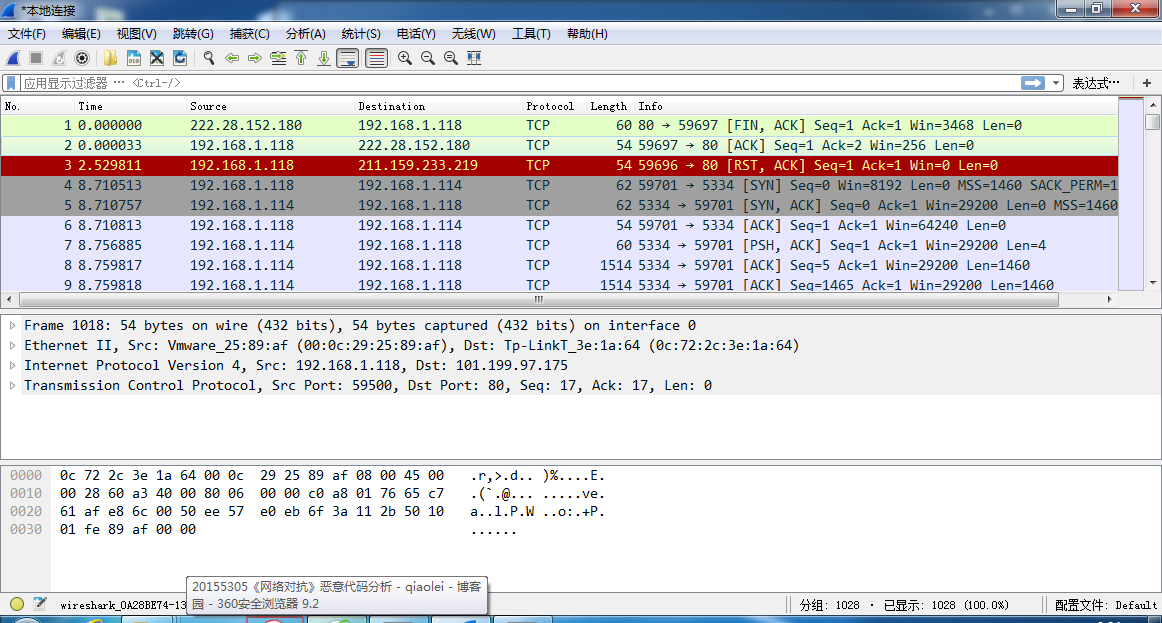

- 在后门程序回连的过程中,使用wireshark,进行捕包分析

- 查看详细的协议分析发现,后门程序建立了三次握手并回连时进行了基于IP和端口的连接

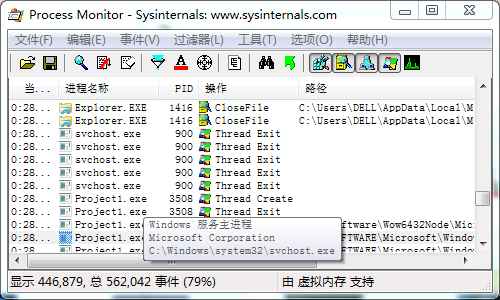

- Process Monitor分析

- 下载、安装并打开Process Monitor,就可以直接看到win 7 执行的程序的变化。

- 从中可以查找到后台程序Project1.exe的运行。

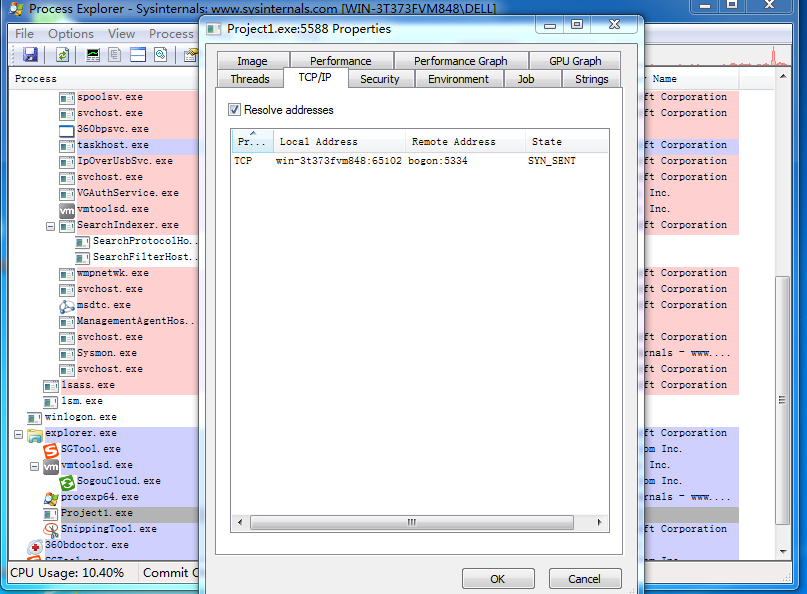

- Process Explorer分析

- 下载、安装并打开Process Explorer, 在Process栏可以找到Project1.exe

- 双击点开后,以查看不同的信息:TCP/IP页签有程序的连接方式、回连IP、端口等信息。

三、实验总结与体会

这次实验用到的工具众多,体验颇为丰富,只是有关分析的部分,本人做的不够,颇为遗憾。为此我分析了两点:1.本人的知识不够,2.虚拟机中的软件不多,截取的信息量不够,3.也是重要的一点,人比较懒(鬼脸)。以后一定克服懒惰,耐下性子,仔仔细细做实验,认认真真写博客。

20155334 《网络攻防》Exp4 恶意代码分析的更多相关文章

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019 20165319 网络对抗 Exp4 恶意代码分析

基础问题回答 1. 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控 答:1.使用Windows自带的schta ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

- 2018-2019-2 20165312《网络攻防技术》Exp4 恶意代码分析

2018-2019-2 20165312<网络攻防技术>Exp4 恶意代码分析 知识点总结 1.有关schtasks schtacks的作用:安排命令和程序定期运行或在指定时间内运行.从计 ...

- 20155326《网络攻防》Exp4 恶意代码分析

20155326<网络攻防>Exp4 恶意代码分析 基础问题回答: 1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪 ...

- 20145236《网络攻防》Exp4 恶意代码分析

20145236<网络攻防>Exp4 恶意代码分析 一.基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些 ...

- 20155310 《网络攻防》Exp4 恶意代码分析

20155310 <网络攻防>Exp4 恶意代码分析 基础问题 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些, ...

- 20155318 《网络攻防》Exp4 恶意代码分析

20155318 <网络攻防>Exp4 恶意代码分析 基础问题 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什 ...

随机推荐

- Hadoop 客户端问题

错误: log4j:WARN See http://logging.apache.org/log4j/1.2/faq.html#noconfig for more info.Exception in ...

- Fiddler抓包使用教程-扫盲篇

转载请标明出处:http://blog.csdn.net/zhaoyanjun6/article/details/72823370 本文出自[赵彦军的博客] 1.什么是抓包? 不同主机之间的数据通信都 ...

- MAC安装了mumu安卓模拟器,但无法检测到该模拟器

1.adb devices 看不到模拟器 2.adb connect 127.0.0.1:5555 3.adb kill-server 没有报错,即成功 4. adb start-server ...

- Python+Selenium笔记(十七):操作cookie

(一)方法 方法 简单说明 add_cookie(cookie_dict) 在当前会话中添加cookie信息 cookie_dict:字典,name和value是必须的 delete_all_cook ...

- gitlab查看项目ID/projectId

背景 最近有个CI打包平台,项目projectId弄错,导致拉取到错误仓库.笔者一直通过项目名称(project name)访问,首次接触project id,搜索一圈才找到快捷查看方法,记录于此. ...

- mysql 安全模式

今天,执行一条delete语句的时候报错如下: Error Code: 1175. You are using safe update mode and you tried to update a t ...

- MySQL常用查询语句积累

>>MySQL某列插入递增值 SET @i := 100; UPDATE auge_item_classification SET c_code=(@i:=(@i+1)); >> ...

- PHP用正则匹配字符串中的特殊字符防SQL注入

本文出至:新太潮流网络博客 /** * [用正则匹配字符串中的特殊字符] * @E-mial wuliqiang_aa@163.com * @TIME 2017-04-07 * @WEB http:/ ...

- c#WebApi使用form表单提交excel,实现批量写入数据库

思路:用户点击下载模板按钮,获取到excel模板,然后向里面填写数据保存.from表单提交的时候选择保存好的excel,实现数据的批量导入过程 先把模板放在服务器的项目目录下面:如 模板我一般放在:F ...

- 在 Azure 中创建通用 VM 的托管映像

可以从在存储帐户中存储为托管磁盘或非托管磁盘的通用 VM 中创建托管映像资源. 然后可以使用该映像创建多个 VM. 使用 Sysprep 通用化 Windows VM Sysprep 将删除所有个人帐 ...