记badusb制作

很早之前就听说过这个很牛批的小神器,配合社会工程学渗透简直无敌..

参考的文章是 GCOW团队 j0 师傅的,文章写的非常详细 ,一步步来就行

https://blog.csdn.net/qq_26091745/article/details/98092211

FreeBuf的文章

https://www.freebuf.com/articles/system/92519.html

其中记录下遇到的不少问题:

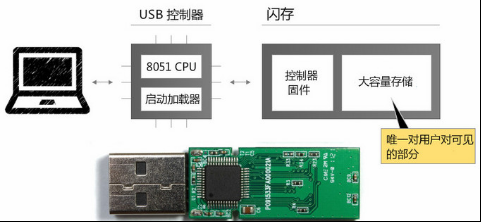

2.Badusb内部结构

从这张图便可以了解到–Badusb和普通的U盘并没有什么两样,因此迷惑性极高,很容易攻击成功(一般都再外面套上个U盘的外壳)

3.Badusb Hid攻击原理

HID是Human

Interface

Device的缩写,由其名称可以了解HID设备是直接与人交互的设备,。一般来讲针对HID的攻击主要集中在键盘鼠标上,因为只要控制了用户键盘,基本上就等于控制了用户的电脑。攻击者会把攻击隐藏在一个正常的鼠标键盘中,当用户将含有攻击向量的鼠标或键盘,插入电脑时,恶意代码会被加载并执行。简而言之,今天要介绍的Badusb利用的是虚拟键盘来实现恶意代码的执行。

4.Badusb攻击优势

攻击者将恶意代码存放于Badusb的固件中,PC上的杀毒软件无法访问到U盘存放固件的区域,因此也就意味着杀毒软件无法应对BadUSB的攻击。

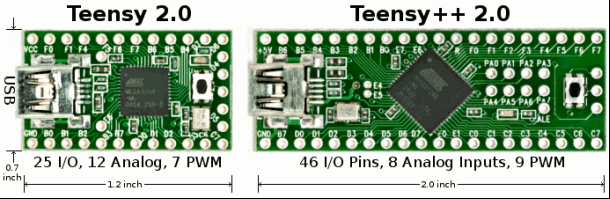

5.Teensy

攻击者在定制攻击设备时,会向USB设备中置入一个攻击芯片,此攻击芯片是一个非常小而且功能完整的单片机开发系统,它的名字叫TEENSY。通过TEENSY你可以模拟出一个键盘和鼠标,当你插入这个定制的USB设备时,电脑会识别为一个键盘,利用设备中的微处理器与存储空间和编程进去的攻击代码,就可以向主机发送控制命令,从而完全控制主机,无论自动播放是否开启,都可以成功。从原理来看。USB主控就是一个带原生usb接口的单片机。

一切做的都比较顺利,唯一没成功的就是烧录了一段代码进去打算弹窗,没成功,具体情况以后再测试吧。制作badusb大体流程就是,先下载好烧录代码的工具Arundio 和 打算利用的代码(比如说控制电脑开关机,反弹shell , 将电脑中所有的文本文档下载下来 ....等等,可以自己修改,自己开发),这里需要注意的是,badusb支持反复烧录,据说烧录次数可达10万次,所以可以反反复复的利用。如果感觉单个购买比较贵,打算批量购买,可以用立创EDA自己画电路图,立创EDA开源社区也有两个badusb开源代码,从立创EDA画好直接下单就行,这里我参考的 ANGEL大佬的文章, https://mp.weixin.qq.com/s/bVQTJpZuyToAzW4CuwHaLg

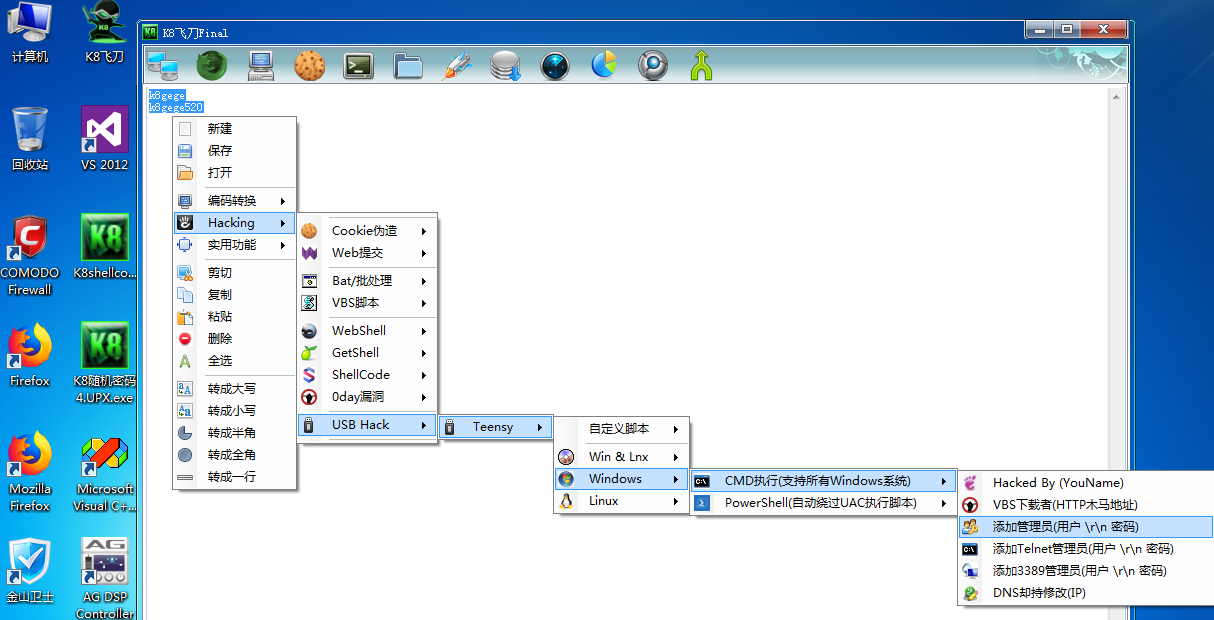

哦,对了,这里强烈推荐K8大佬的badusb代码一键生成工具,github上有下载链接,直接搜索就行

这里简单记录下怎么想要自己开发功能并且烧录进硬件中,怎么做。 烧录进去的代码是C/C++格式的,简单学过C的应该都能看懂,里面用的最多的以及必不可少的就是 keyboard库函数。我是先在本地用 命令提示框 (也就是 win + R 弹出来的那个框框) 测试好了,再找一段别人写好的badusb代码,再原有的别人写好的基础上,删除原有的功能,添加进去我想要的功能。烧录的话,在Arundio中需要先点左上角的验证,验证成功之后才能上传。如果不小心烧录了错误的代码,可以擦除的,擦除方法就是烧录一个空的代码进去就行。

哦,对了,如果需要免费域名的话,可以从这里找,

http://free.3v.do/index.html 10块钱 100mb空间,速度挺快,比较稳定

用dos命令搜索指定类型文件,在复制到指定的路径中。

https://zhidao.baidu.com/question/1445520882333952540.html

这个就可以改一改,然后烧录到badusb中,比如说 获取电脑上所有的 .doc 文档类型的文本。

可玩的方法还有很多,日后我会研究研究如何防御这种硬件攻击。

badusb利用代码 参考的文章链接:

https://www.dakaliu.com/1719.html

https://blog.csdn.net/ns2250225/article/details/79781043?utm_medium=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-2.channel_param&depth_1-utm_source=distribute.pc_relevant.none-task-blog-BlogCommendFromMachineLearnPai2-2.channel_param

记badusb制作的更多相关文章

- 使用digispark制作一个BadUSB

0X00.工具准备 digispark开发板. 淘宝连接:https://m.tb.cn/h.VK7vwjy?sm=d85844 0X01.安装Arduino IDE环境 1.安装 arduino 的 ...

- 基于ArduinoLeonardo板子的BadUSB攻击实战

0X00 前言 在Freebuf上许多同学已经对HID攻击谈了自己的看法,如维克斯同学的<利用Arduino快速制作Teensy BadUSB>无论从科普还是实践都给我们详尽的描述了Bad ...

- BadUsb配合Cobalt-Strike免杀上线

BadUsb配合Cobalt-Strike免杀上线 前言: 原理简介:Badusb的原理是将恶意代码预置在固件之中,当受害人插入USB时,就会执行恶意代码进行恶意操作.Badusb将恶意代码预存在U盘 ...

- badusb

badusb介绍 BadUSB是利用伪造HID设备执行攻击载荷的一种攻击方式.HID(Human InterfaceDevice)设备通常指的就是键盘鼠标等与人交互的设备,用户插入BadUSB,就会 ...

- 转载---SuperMap GIS 9D SP1学习视频播单

转自:http://blog.csdn.net/supermapsupport/article/details/79219102 SuperMap GIS 9D SP1学习视频播单 我们一直在思考什么 ...

- 利用Arduino快速制作Teensy BadUSB

0×00 介绍 本文想以较简单的方式,叙述Arduino版BadUSB的制作过程.我知道在这之前已经有很多前辈都写过相关的文章,但小白可能还有点迷糊,所以这篇文章是快速带大家入门了解,我也是菜B大神不 ...

- 利用Arduino快速制作Teensy BadUSB, 攻击计算机

BadUsb介绍 BadUSB是计算机安全领域的热门话题之一,该漏洞由Karsten Nohl和Jakob Lell共同发现,并在2014年的BlackHat安全大会上公布. 虽然已隔一两年,但还是有 ...

- 【原创】Arduino制作Badusb实践

1.U盘构造 U盘由芯片控制器和闪存两部分组成. 芯片控制器负责与PC的通讯和识别,闪存用来做数据存储: 闪存中有一部分区域用来存放U盘的固件,它的作用类似于操作系统,控制软硬件交互:固件无 ...

- Arduino+Avr libc制作Badusb原理及示例讲解

一. 前言 2014年美国黑帽大会上研究人员JakobLell和Karsten Nohl展示了badusb的攻击方法后,国内与badusb相关的文章虽然有了一些,但是大部分人把相关文章都阅读后还是会有 ...

随机推荐

- IDM下载器的队列功能有什么用?

使用IDM下载器中的队列功能,可以帮助大家快速分类下载任务,这样,就可以统一管理有同样下载需求的内容. 一.队列的添加及设置 打开IDM下载器,单击菜单中的"队列",可以看到在左侧 ...

- 微课制作软件Camtasia中如何添加并编辑字幕?

除了能录制视频以外,Camtasia还能直接把录制下来的视频进行剪辑,并添加视频字幕等等一些后期效果.今天我们就来看一看字幕的添加方法. 导入视频 微课制作软件Camtasia录制的视频,默认在软件& ...

- 802.11抓包软件对比之Microsoft Network Monitor

从事WiFi嵌入式软件开发的同学,802.11协议层抓包分析是一个需要熟练掌握的一个技能,需要通过分析WiFi底层802.11协议层的数据包来定位问题.同时从学习802.11协议的角度而言,最有效的学 ...

- 【mq学习笔记-分布式篇】主从同步机制

核心类: 消息消费到达主服务器后需要将消息同步到从服务器,如果主服务器Broker宕机后,消息消费者可以从从服务器拉取消息. HAService:RocketMQ主从同步核心实现类 HAService ...

- 从零做网站开发:基于Flask和JQuery,实现表格管理平台

摘要:本文将为大家带来基于Flask框架和JQuery实现管理平台网站的开发功能. [写在前面] 你要开发网站? 嗯.. 会Flask吗? 什么东西,没听过... 会JQuery吗? 是python的 ...

- 这些鲜为人知的前端冷知识,你都GET了吗?

背景 最近公司项目不多,比较清闲,划水摸鱼混迹于各大技术博客平台,瞬间又GET了好多前端技能,一些属于技巧,一些则是闻所未闻的冷知识,一时间还消化不过来,不由的发出一声感叹! 前端可真是博大精深 于是 ...

- linux系统下oracle表空间占用情况

1.我们先查询表空间的占用情况,使用sql如下: select upper(f.tablespace_name) "表空间名", d.tot_grootte_mb "表空 ...

- Windows 10系统运维之OpenSSH

随着PowerShell和OpenSSH的日渐成熟,在客户终端Windows居多的运维之中,使用Win32-OpenSSH和Powershell来管理一些客户机变成了相当实用的一种解决方案. Open ...

- 「刷题笔记」哈希,kmp,trie

Bovine Genomics 暴力 str hash+dp 设\(dp[i][j]\)为前\(i\)组匹配到第\(j\)位的方案数,则转移方程 \[dp[i][j+l]+=dp[i-1][j] \] ...

- Beta冲刺随笔——Day_Three

这个作业属于哪个课程 软件工程 (福州大学至诚学院 - 计算机工程系) 这个作业要求在哪里 Beta 冲刺 这个作业的目标 团队进行Beta冲刺 作业正文 正文 其他参考文献 无 今日事今日毕 林涛: ...