windows UAC 提权实验(CVE-2019-1388)

---------------------------------------------------------------------------------

声明:本文仅做学习,实验主机为虚拟机,请勿用于非法用途

---------------------------------------------------------------------------------

影响版本:

windows_10:-

windows_10:

windows_10:

windows_10:

windows_10:

windows_10:

windows_7:-:sp1

windows_8.:-

windows_rt_8.:-

windows_server_2008:-:sp2

windows_server_2008:r2:sp1

windows_server_2008:r2:sp1

windows_server_2012:-

windows_server_2012:r2

windows_server_2016:-

windows_server_2016:

windows_server_2016:

windows_server_2019:-

实验工具:

https://github.com/mai-lang-chai/System-Vulnerability/raw/master/Windows/CVE-2019-1388/hhupd.exe实验环境:windows7 sp1

实验过程:

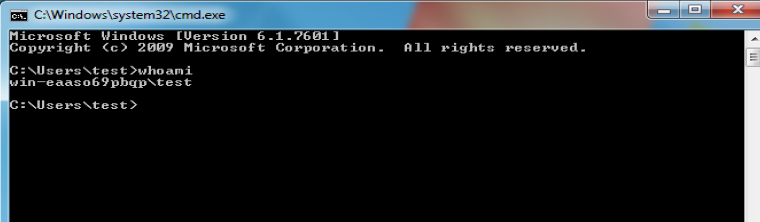

首先新建一个普通用户

- 将文件传输到虚拟机中

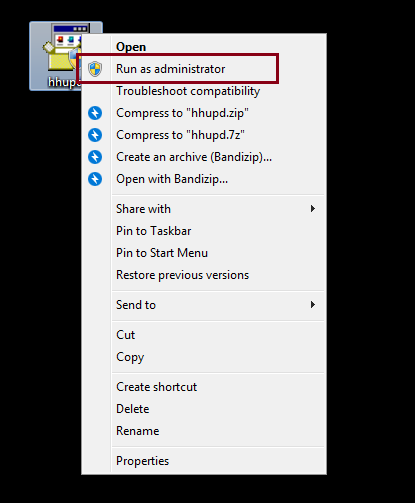

- 右击提权工具,以管理员权限运行

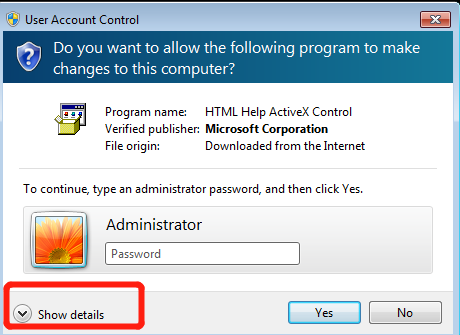

- 点击显示详情

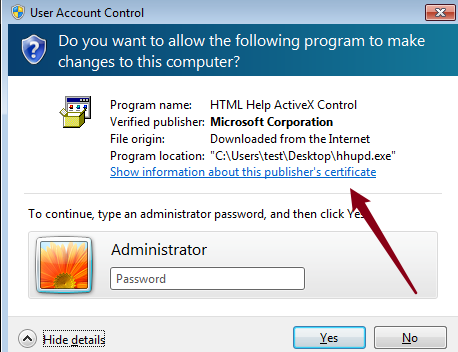

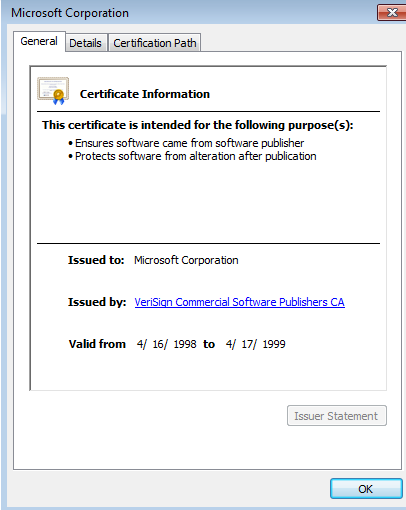

- 点击有关此发布者的证书信息

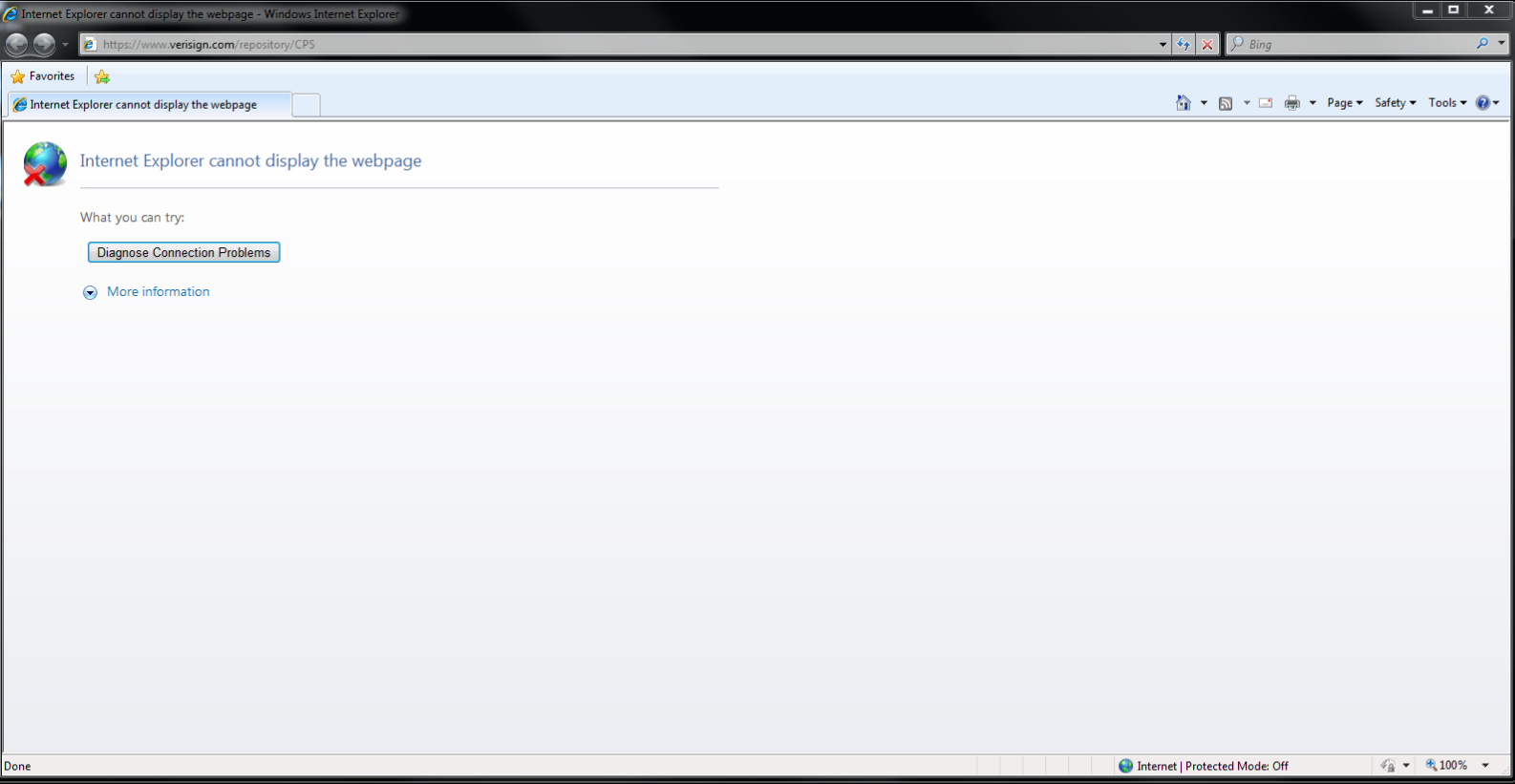

- 点击颁发者链接

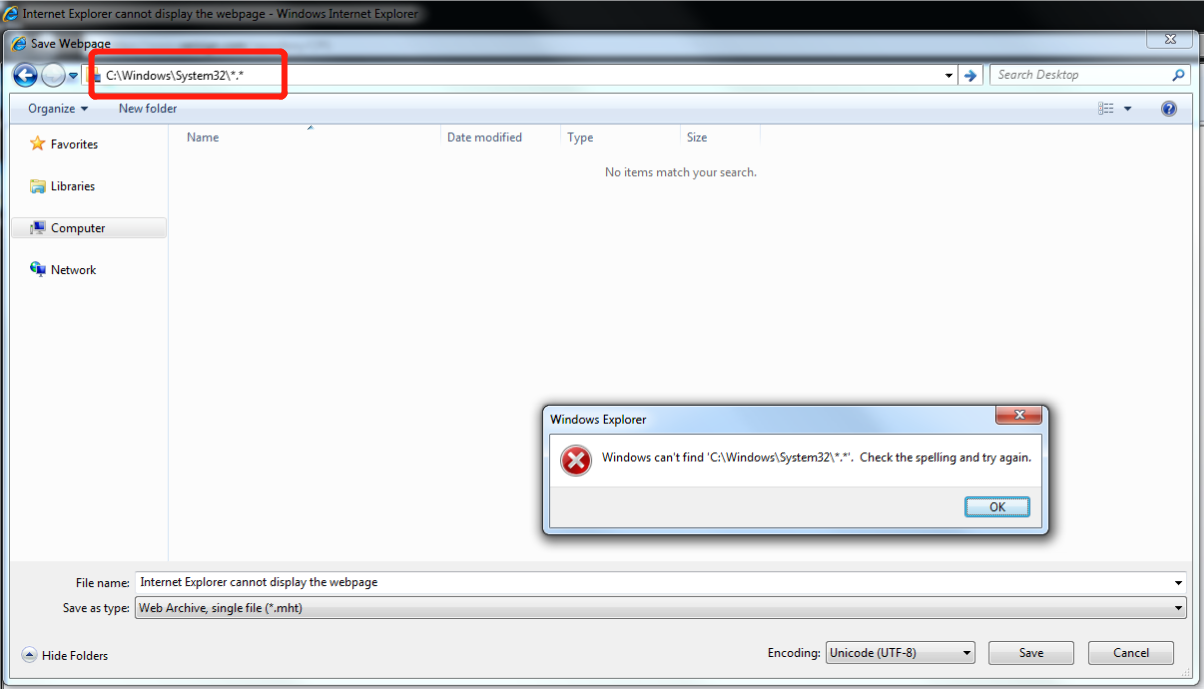

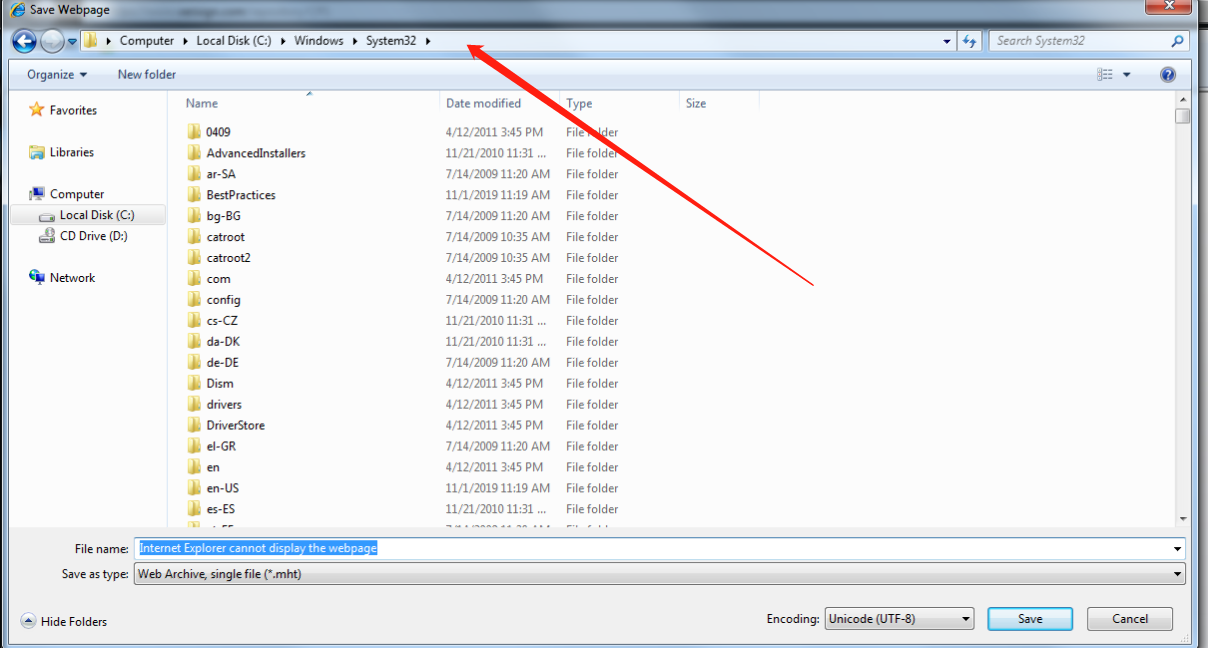

- 另存页面到这个路径,会报错,然后把文件名改成C:\Windows\System32\*.*

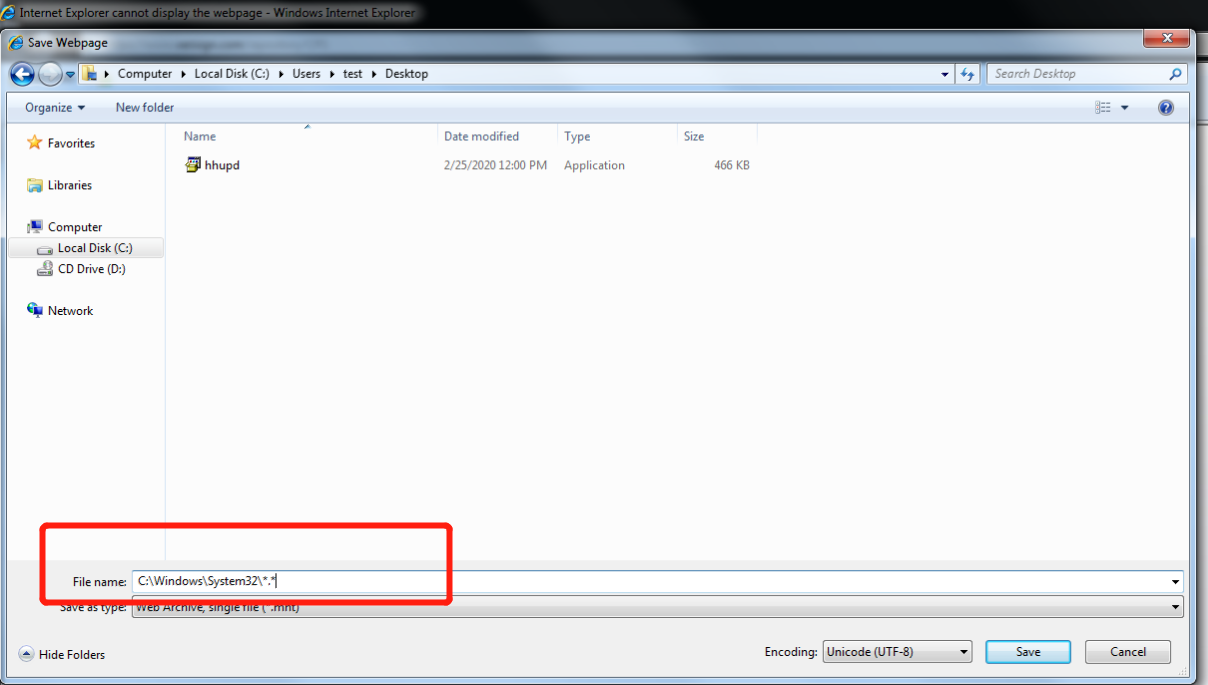

- 回车,可以看到切换到system32目录了

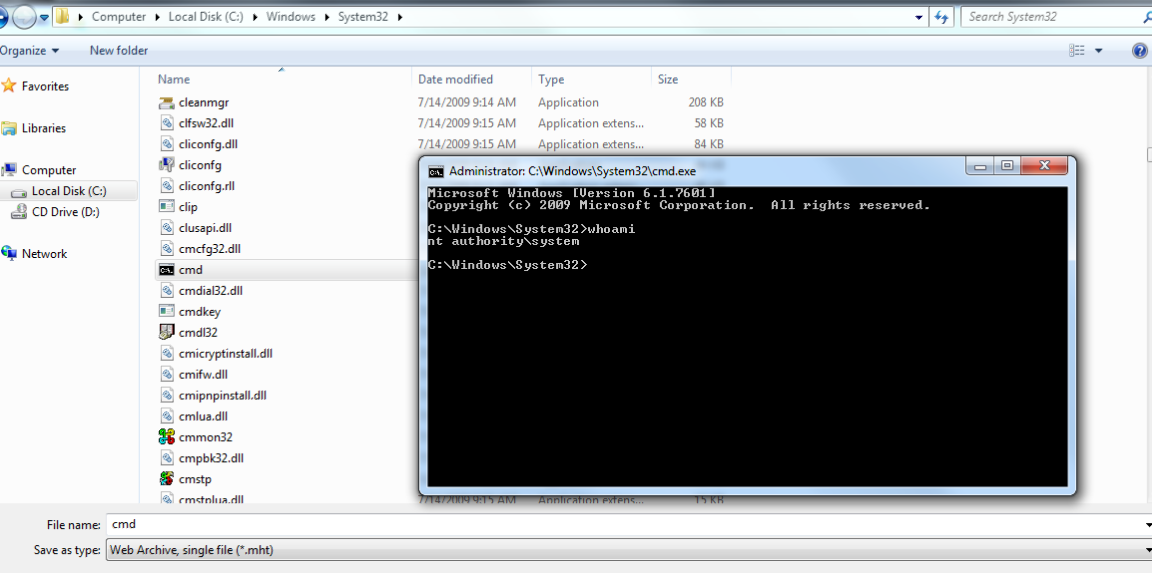

- 找到cmd.exe

- 右击以管理员身份打开,此时权限是system,提权成功。

---------------------------------------------------------------------------------

声明:本文仅做学习,实验主机为虚拟机,请勿用于非法用途

---------------------------------------------------------------------------------

windows UAC 提权实验(CVE-2019-1388)的更多相关文章

- CVE-2019-1388 Windows UAC提权

漏洞简述 该漏洞位于Windows的UAC(User Account Control,用户账户控制)机制中.默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示——Secure Desk ...

- ssh远程端口转发&&windows系统提权之信息收集&&网安工具分享(部分)

一.ssh远程端口转发 背景:当我们在渗透过程中,获取到内网的一台仅有内网IP的服务器后,我们可以通过ssh隧道,将内网某个主机的端口进行远程转发 1.网络拓扑图 假设获取的服务器为web服务器,we ...

- msf利用- windows内核提权漏洞

windows内核提权漏洞 环境: Kali Linux(攻击机) 192.168.190.141 Windows2003SP2(靶机) 192.168.190.147 0x01寻找可利用的exp 实 ...

- metaspolit下UAC提权以及日志清除

在获得webshell时但权限不够大,这时候为了完全获得受害者机器的权限,使用msf进行后渗透. 一.获取Meterpreter会话 Meterpreter 是msf的一个payload,目标执行之后 ...

- Windows原理深入学习系列-Windows内核提权

这是[信安成长计划]的第 22 篇文章 0x00 目录 0x01 介绍 0x02 替换 Token 0x03 编辑 ACL 0x04 修改 Privileges 0x05 参考文章 继续纠正网上文章中 ...

- Windows PR提权

目录 提权利用的漏洞 PR提权 提权利用的漏洞 Microsoft Windows RPCSS服务隔离本地权限提升漏洞 RPCSS服务没有正确地隔离 NetworkService 或 LocalSer ...

- windows下提权基础

拿到webshell很多时候代表渗透的开始,下面带来windows提权基础 环境:虚拟机 win7系统 首先:查看权限whoami 我们知道windows的高权限应该是administrator和sy ...

- 新Windows本地提权漏洞学习(CVE-2019-0841)

1.这是一个啥漏洞? 睁眼一看,妈呀本地提权,快加入本地提权漏洞利用包里,速度加入.github连接我就不发了.担心被认为是传播黑客工具,咱们在这里单纯学习一下漏洞的原理和部分源代码. 2.文件读写权 ...

- windows服务器提权前请先执行systeminfo命令

pr.巴西烤肉 对应补丁 好多朋友见到Windows服务器就祭出pr.巴西烤肉一气搞,忙完免杀又忙找可写目录,最后发现服务器打上了对应的补丁.笔者在提权前都会执行systeminfo命令,查看对应补丁 ...

随机推荐

- matplotlib.pyplot库函数关于坐标轴显示的支持

matplotlib.pyplot库函数关于坐标轴显示的支持 https://blog.csdn.net/Stark_595/article/details/80787005?depth_1-utm_ ...

- 2020 | 可替代Selenium的测试框架Top15

本文首发于 微信公众号: 软测小生 Selenium是一种开源自动测试工具.它可以跨不同的浏览器和平台在Web应用程序上执行功能,回归,负载测试.Slenium是最好的工具之一,但确实有一些缺点. 业 ...

- PHP7内核(四):生命周期之开始前的躁动

上一章我们对PHP的源码目录结构有了初步了解,本章我们继续从生命周期的维度对PHP进行剖析. 一.概览 生命周期是什么呢?你可以把它看作执行过程,PHP的生命周期也就是它从开始执行到结束执行的过程. ...

- CSS3过渡结束监听事件,清除/修改表单元素的一些默认样式

document.querySelector('div').addEventListener('transitionEnd',function(){ console.log('过度结束') }) 如果 ...

- 分库分表实践-Sharding-JDBC

最近一段时间在研究分库分表的一些问题,正好周末有点时间就简单做下总结,也方便自己以后查看. 关于为什么要做分库分表,什么是水平分表,垂直分表等概念,相信大家都知道,这里就不在赘述了. 本文只讲述使用S ...

- coding++:MySQL-ERROR:Column 'complaint_settlement_id' in field list is ambiguous

(多表查询出现的问题)列'ID'在字段列表中重复,其实就是两张表有相同的字段,但是使用时表字段的名称前没有加表名,导致指代不明. 如 前面加上表名前缀就没问题了.

- 从JDK源码学习Arraylist

从今天开始从源码去学习一些Java的常用数据结构,打好基础:) Arraylist源码阅读: jdk版本:1.8.0 首先看其构造方法: 构造方法一: 第一种支持初始化容量大小,其中声明一个对象数组, ...

- LeetCode | 289. 生命游戏(原地算法/位运算)

记录dalao的位运算骚操作 根据百度百科 ,生命游戏,简称为生命,是英国数学家约翰·何顿·康威在 1970 年发明的细胞自动机. 给定一个包含 m × n 个格子的面板,每一个格子都可以看成是一个细 ...

- java编写规范

编码规范 转载于:https://www.cnblogs.com/ftl1012/p/javaCode.html 1 前言为确保系统源程序可读性,从而增强系统可维护性,java编程人员应具有基本类似的 ...

- django生成验证码

django生成验证码 # 制作验证码 def verify_code(): # 1,定义变量,用于画面的背景色.宽.高 # random.randrange(20, 100)意思是在20到100之间 ...