2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

实验内容

本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站 (1分)

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

(4)请勿使用外部网站做实验

(5)报告(1分)

基础问题回答

通常在什么场景下容易受到DNS spoof攻击

- 同一局域网下:攻击者找到靶机所在局域网,加入改局域网进行攻击

- 各种公共网络:攻击者搭建自己的公共wifi,当有人连接时就具备了被dns欺骗的条件

在日常生活中如何防范以上两种攻击方式

- 要注意查看自己正在使用的网站的网址,是不是正确的网址

- 注意查看服务器的证书

- 不要随意连接公共WIFI

实践过程记录

1.简单应用SET工具建立冒名网站

使用

sudo vi /etc/apache2/ports.conf,修改Apache的端口,若查看到端口就是80,则不用改变

使用

netstat -tupln | grep 80查看80端口是否被占用,如果之后遇到问题没有成功,也可以看看是否是80端口被占用使用

apachectl start开启apache服务使用

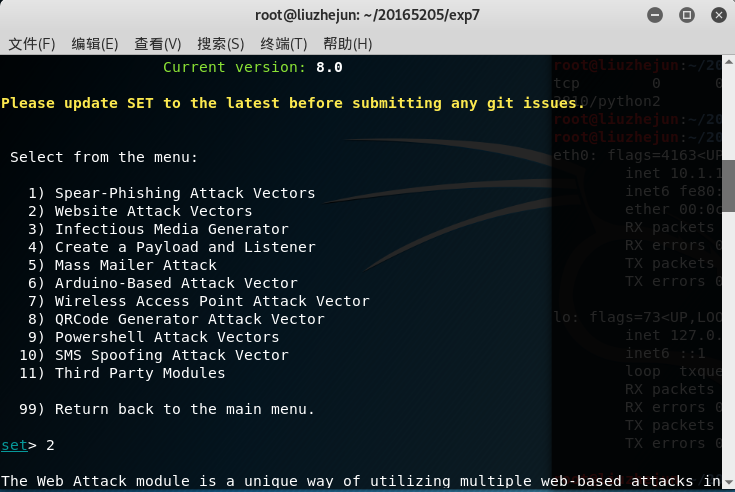

setoolkit打开set工具选择1:

Social-Engineering Attacks即社会工程学攻击选择2:

Website Attack Vectors即钓鱼网站攻击向量

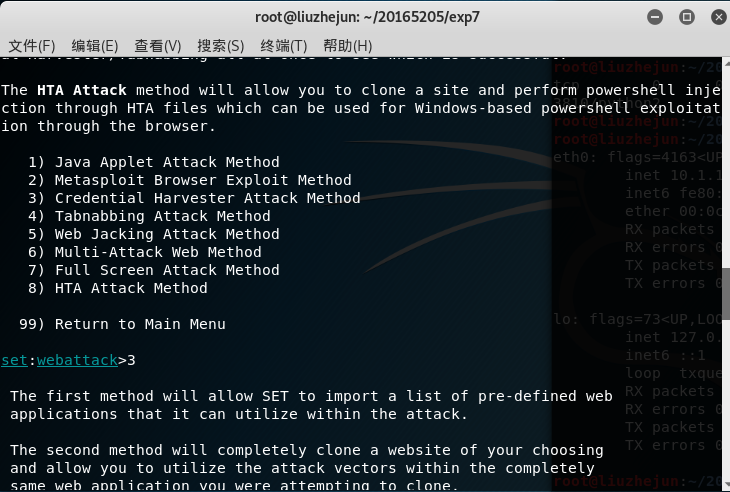

选择3:

Credential Harvester Attack Method即登录密码截取攻击

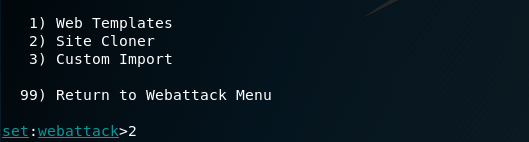

选择2:

Site Cloner进行克隆网站

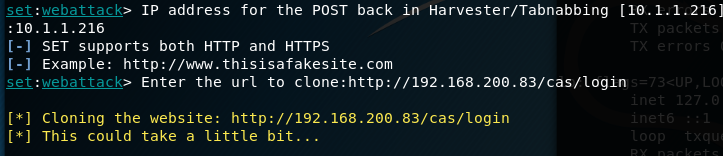

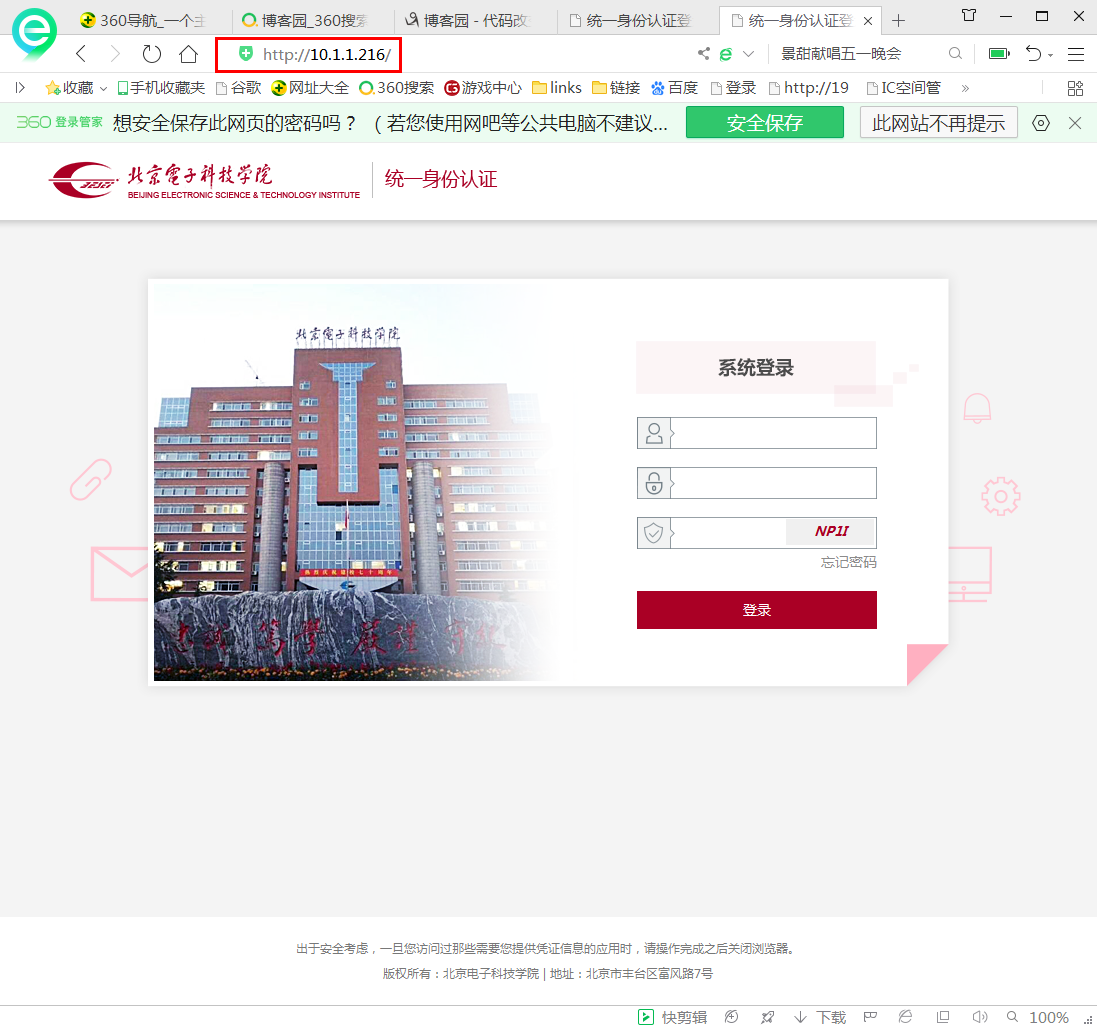

输入kaliIP:10.1.1.216

输入被克隆的url:选择了教务网的登陆网页:http://192.168.200.83/cas/login

在主机中访问:10.1.1.216

并且输入用户名账号

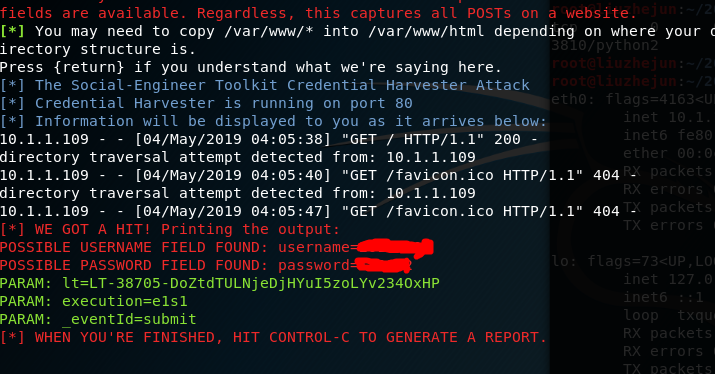

可以看到kali中以及截获了登录名和密码的明文

2.ettercap DNS spoof

- 使用

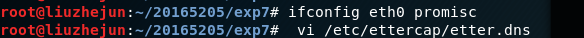

ifconfig eth0 promisc将eth0网卡改为混杂模式 - 输入

vi /etc/ettercap/etter.dns对dns缓存表进行修改

我添加的记录分别是

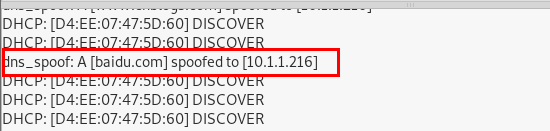

www.baidu.com A 10.1.1.216

*.baidu.com A 10.1.1.216

baidu.com A 10.1.1.216

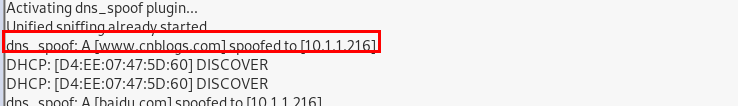

www.cnblogs.com A 10.1.1.216

- 使用

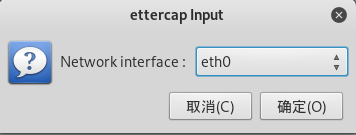

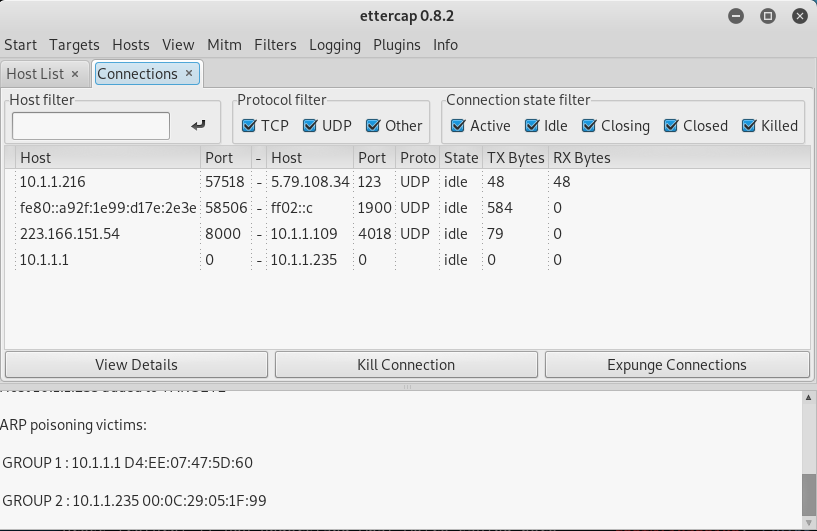

ettercap -G开启etterap - 点击工具栏Sniff->unified sniffing,弹出窗口选择eth0

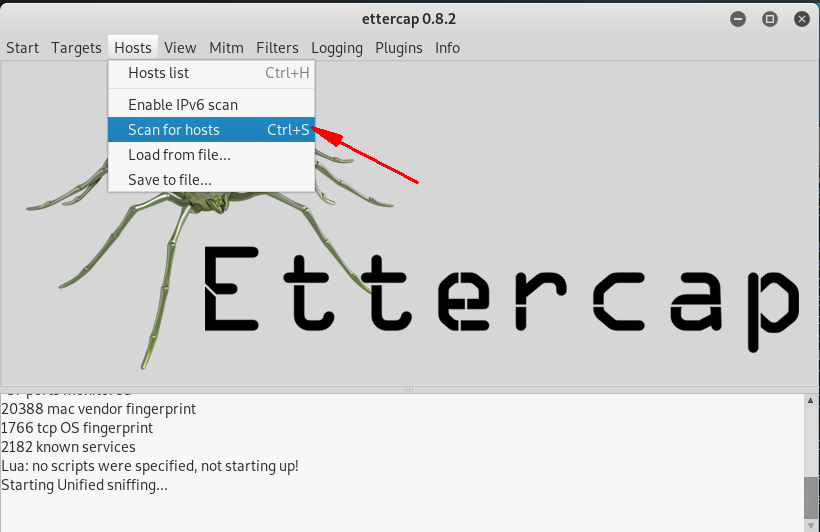

点击工具栏Hosts->Scan for hosts,扫描255个子网

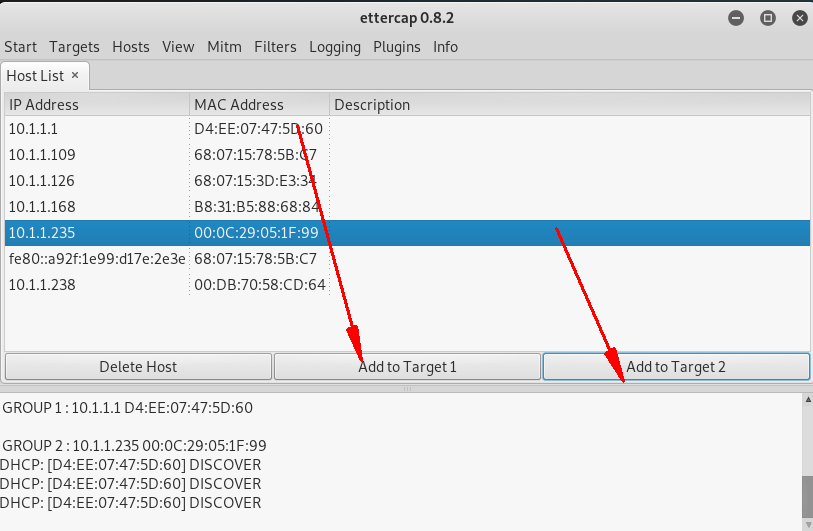

点击工具栏Hosts->Host List 查看在线主机

将网关的IP:10.1.1.1添加到target1,将靶机IP:10.1.1.235添加到target2

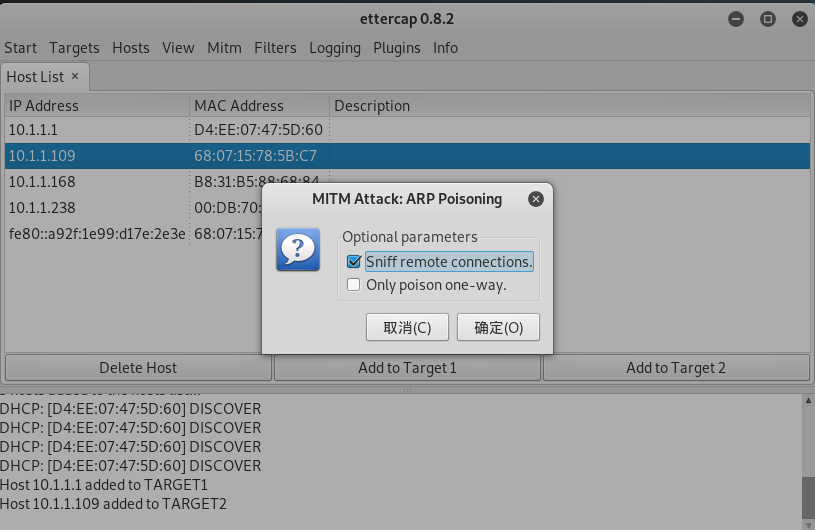

点击工具栏Mitm->ARP Poisoning 勾选第一项(Sniff remote connections)嗅探保持原连接

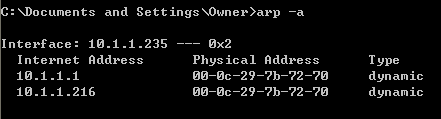

在靶机输入

arp -a查看arp欺骗成功,kali机的MAC地址与网关地址相同

选择工具栏View -> Connections查看连接信息

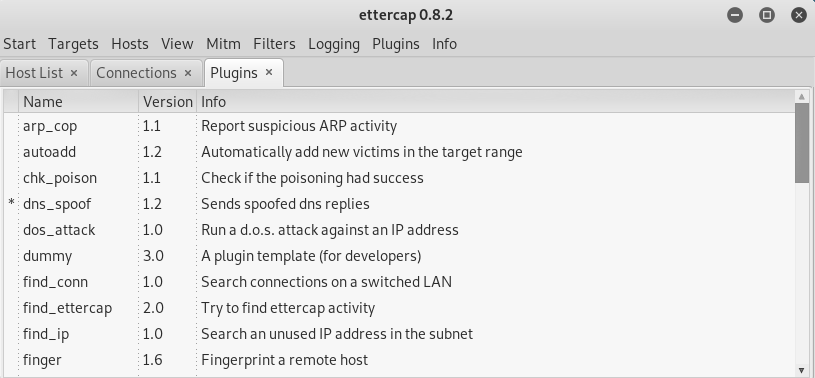

点击工具栏Plugins->Manage the pligins

双击选择dns_spoof即DNS欺骗工具

点击工具栏Start->Start sniffing 开始嗅探

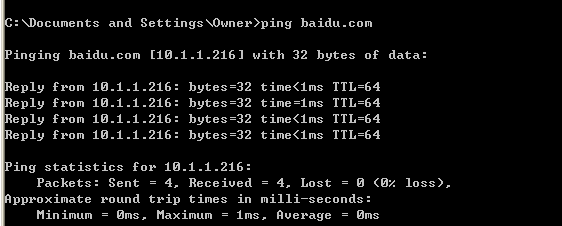

在靶机cmd中输入 ping www.cnblogs.com 和 ping baidu.com 发现都是收到10.1.1.216的回复

3.结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 建立冒名网站,与实验步骤第一步相同,克隆蓝墨云

- 设置DNS spoof 与实验步骤第二步相同

- 访问www.cnblogs.com时跳转到蓝墨云班课的登陆界面

实验感想

通过本次实验,自己做了一个钓鱼网站,感觉可以做一个和原网站长的很像的网站,然后伪装成正确网站,来获得用户的登陆密码,但是说防范,我们的电脑也是有一定的方法的(我的本机的arp没有修改成功,不知道是不是主机的保护手段),还有一个好的网站对自己用户的登陆信息是保护的很好的,比如qq邮箱登陆,通过实验步骤的第一点是无法查看qq邮箱登陆名和密码的,感觉自己平时上什么网站也是很重要的。

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远<网络对抗>EXP7网络欺诈技术防范 实验后回答问题 通常在什么场景下容易受到DNS spoof攻击 公共共享网络里,同一网段可以ping通的网络非常容易被攻击 在日 ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145317彭垚《网络对抗》Exp7 网络欺诈技术防范

20145317彭垚<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充 ...

随机推荐

- pthread 笔记

1.创建线程 res = pthread_create(&a_thread, NULL, thread_function1, NULL); if (res != 0) { perror(&qu ...

- 使用svn遇到的问题---(在编辑器没有配置svn的前提下)

日常写代码的过程中新增了文件,一般都是继续文件的书写,写完一部分后提交 新增文件后面经常忘记了add后commit 原来是可以在commit时勾选左下角的 [show unversioned file ...

- docker 卸载旧版本

列出docker安装过的相关包: sudo yum list installed | grep docker 删除相关安装包 sudo yum -y remove docker-ce.x86_64su ...

- 附件上传vue组件封装(一)

//父页面部分 <attachment @newFileList="newFileList" :operationType="operationType" ...

- functools:管理函数的工具

介绍 functools模块提供了一些工具来管理或扩展和其他callable对象,从而不必完全重写 修饰符 偏函数partial from functools import partial ''' f ...

- Servlet登录小案例

需求:登录功能 登录页面输入用户名和密码, 到数据库进行验证 ,如果成功跳转到success.html页面,失败跳转到error.html页面数据库 mysql,数据表 t_user表[表中的字段 : ...

- 自学python:python学习笔记之Ubuntu 16.04网络的配置

Ubuntu 作为一个Linux的发行版,在桌面环境的易用性上做了很多改善,对推动Linux的推广做了很大的贡献.同时,它作为服务器的操作系统也越来越多的被使用.当然,服务器端可能更多的人在使用Red ...

- windows消息的循环机制

首先来了解几个基本概念: 消息:在了解什么是消息先来了解什么是事件.事件可分为几种,由输入设备触发的,比如鼠标键盘等等.由窗体控件触发的,比如button控件,file菜单等.还有就是来自Window ...

- IoU-Net论文笔记

原论文标题:Acquisition of Localization Confidence for Accurate Object Detection 1. 前言 Megvii在ECCV 2018上的一 ...

- C++堆排序算法的实现

堆排序(Heap sort)是指利用堆这种数据结构所设计的一种排序算法.堆积是一个近似完全二叉树的结构,并同时满足堆积的性质:即子结点的键值或索引总是小于(或者大于)它的父节点.堆排序可以用到上一次的 ...