05-sudo权限配置

阅读目录

- 基础环境准备

- 服务端配置

- 客户端配置

- 客户端验证

- 附:sudo常见属性介绍

- 常见错误分析

1. 基础环境准备

本文接文章openldap服务端安装配置

2. 服务端配置

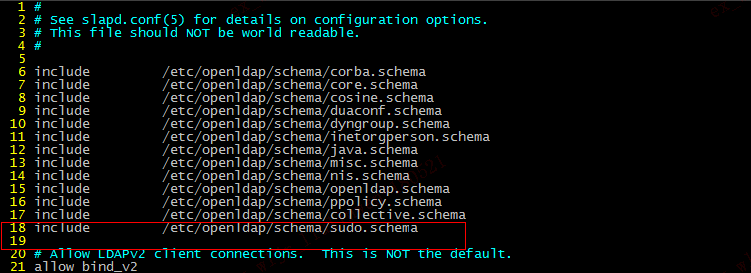

导入sudo schema

openldap默认schema中不包含sudo所需要的数据结构,这时需要我们自行导入sudo schema文件。操作如下

[root@mldap01 tmp]# rpm -ql sudo-1.8.6p3-27.el6.x86_64 | grep schema

/usr/share/doc/sudo-1.8.6p3/schema.ActiveDirectory

/usr/share/doc/sudo-1.8.6p3/schema.OpenLDAP

/usr/share/doc/sudo-1.8.6p3/schema.iPlanet

[root@mldap01 tmp]# cp -a /usr/share/doc/sudo-1.8.6p3/schema.OpenLDAP /etc/openldap/schema/sudo.schema

[root@mldap01 slapd.d]# slaptest -f /etc/openldap/slapd.conf -F /etc/openldap/slapd.d

config file testing succeeded

[root@mldap01 slapd.d]# chown ldap.ldap -R /etc/openldap/slapd.d

[root@mldap01 slapd.d]# /etc/init.d/slapd restart

Stopping slapd: [ OK ]

Starting slapd: [ OK ]

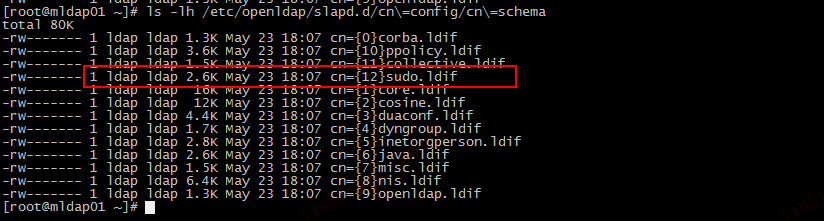

验证openldap是否支持sudo

查看OpenLDAP数据库目录中schema所产生的文件

查看sudo schema所支持的对象类型

[root@mldap01 ~]# ldapsearch -LLLY EXTERNAL -H ldapi:/// -b cn={12}sudo,cn=schema,cn=config | grep NAME | awk '{print $4,$5}' | sort

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

NAME 'sudoCommand'

NAME 'sudoHost'

NAME 'sudoNotAfter'

NAME 'sudoNotBefore'

NAME 'sudoOption'

NAME 'sudoOrder'

NAME 'sudoRole'

NAME 'sudoRunAs'

NAME 'sudoRunAsGroup'

NAME 'sudoRunAsUser'

NAME 'sudoUser'

定义sudo规则条目及sudo组

sudoers的配置信息存放在ou=suders的子树中,默认OpenLDAP用户并没有指定sudo规则,openldap首先在目录树子树中寻找条目

cn=defaults, 如果找到,那么所有的sudoOption属性都会被解析为全局默认值, 这类似于系统sudo(/etc/sudoers)文件中Defaults语句。当用户到OpenLDAP服务端中查询一个sudo用户权限时一般有两到三次查询。第一次查询解析全局配置,第二次查询匹配用户名或者用户所在的组(特殊标签ALL也在此次查询中匹配),如果没有找到相关匹配项,则发出第三次查询,此次查询返回所有包含用户组的条目并检查该用户是否存在于这些组中。接下来创建openldap的sudoers子树。具体命令如下。

[root@mldap01 ~]# cat << EOF | ldapadd -x -D "cn=Manager,dc=gdy,dc=com" -W

> dn: ou=sudoers,dc=gdy,dc=com

> objectClass: organizationalUnit

> objectClass: top

> ou: sudoers

>

> dn: cn=default,ou=sudoers,dc=gdy,dc=com

> objectClass: sudoRole

> cn: default

> description: Default sudoOption's go here

> sudoOption: requiretty

> sudoOption: !visiblepw

> sudoOption: always_set_home

> sudoOption: env_reset

> sudoOption: env_keep="COLORS DISPLAY HOSTNAME HISTSIZE INPUTRC KDEDIR LS_COLORS"

> sudoOption: env_keep+="MALL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE"

> sudoOption: env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES"

> sudoOption: env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHOME"

> sudoOption: env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY"

> sudoOption: secure_path=/sbin:/bin:/usr/sbin:/usr/bin

>

> dn: cn=%dba,ou=sudoers,dc=gdy,dc=com

> objectClass: sudoRole

> cn: %dba

> sudoUser: %dba

> sudoRunAsUser: oracle

> sudoRunAsUser: grid

> sudoOption: !authenticate

> sudoCommand: /bin/bash

>

> dn: cn=%app,ou=sudoers,dc=gdy,dc=com

> objectClass: sudoRole

> cn: %app

> sudoUser: %app

> sudoHost: ALL

> sudoRunAsUser: appman

> sudoOption: !authenticate

> sudoCommand: /bin/bash

>

> dn: cn=%admin,ou=sudoers,dc=gdy,dc=com

> objectClass: sudoRole

> cn: %admin

> sudoUser: %admin

> sudoHost: ALL

> sudoOption: authenticate

> sudoCommand: /bin/rm

> sudoCommand: /bin/rmdir

> sudoCommand: /bin/chmod

> sudoCommand: /bin/chown

> sudoCommand: /bin/dd

> sudoCommand: /bin/mv

> sudoCommand: /bin/cp

> sudoCommand: /sbin/fsck*

> sudoCommand: /sbin/*remove

> sudoCommand: /usr/bin/chattr

> sudoCommand: /sbin/mkfs*

> sudoCommand: !/usr/bin/passwd

> sudoOrder: 0

>

> dn: cn=%limit,ou=sudoers,dc=gdy,dc=com

> objectClass: top

> objectClass: sudoRole

> cn: %limit

> sudoCommand: /usr/bin/chattr

> sudoHost: limit.gdy.com

> sudoOption: !authenticate

> sudoRunAsUser: ALL

> sudoUser: %limit

> EOF

Enter LDAP Password:

adding new entry "ou=sudoers,dc=gdy,dc=com" adding new entry "cn=default,ou=sudoers,dc=gdy,dc=com" adding new entry "cn=%dba,ou=sudoers,dc=gdy,dc=com" adding new entry "cn=%app,ou=sudoers,dc=gdy,dc=com" adding new entry "cn=%admin,ou=sudoers,dc=gdy,dc=com" adding new entry "cn=%limit,ou=sudoers,dc=gdy,dc=com"

以上操作中,读者不难发现app组可以通过sudo切换到系统appman用户下,而且也不需要输入验证密码,同理admin组里面的用户只能通过sudo执行允许的命令,其他越权命令不允许执行。dba组里面的用户可以通过sudo命令切换到系统oracle和grid用户下,且不需要输入验证密码。limit组里面的用户只允许在limit.gdy.com机器上通过sudo执行一条命令,且不需要提供验证密码,其他任何机器都不能使用sudo命令执行命令。manager组里面的用户可以在任何主机上执行sudo命令,没有任何限制,如果要求OpenLDAP用户提示输入密码,只需要将

!authenticate中的感叹号去掉即可。添加OpenLDAP用户到app组和manager组中

[root@mldap01 ~]# cat << EOF | ldapadd -D "cn=Manager,dc=gdy,dc=com" -c -x -W

dn: cn=app,ou=Group,dc=gdy,dc=com

objectClass: posixGroup

cn: app

gidNumber: 10005 dn: cn=manager,ou=Group,dc=gdy,dc=com

objectClass: posixGroup

cn: manager

gidNumber: 10006 dn: uid=jboss,ou=People,dc=gdy,dc=com

objectClass: account

objectClass: posixAccount

objectClass: shadowAccount

cn: jboss

uid: jboss

uidNumber: 20006

gidNumber: 10005

userPassword: {CRYPT}$6$eRYFmeDr$siXSlXkO8OEhzHsLvlslFJZpmLnW1ajWU3wG3b4DVAdP6jYJDpUwwJW2juEir3wbpjU6t2h7sSWfRARb2xJ.G1

homeDirectory: /home/jboss

loginShell: /bin/bash dn: uid=manager01,ou=People,dc=gdy,dc=com

objectClass: account

objectClass: posixAccount

objectClass: shadowAccount

cn: manager01

uid: manager01

uidNumber: 20007

gidNumber: 10006

userPassword: {CRYPT}$6$yTg3xJfA$VpThv3kvPG1uFw2.n/VgTnk8W05PED9CdEq.RXbz7SdjGd30z51lyuiBUFfd4F8HGQvWV3pWlplqATQh90fpL.

homeDirectory: /home/manager01

loginShell: /bin/bash

EOF

Enter LDAP Password:

adding new entry "cn=app,ou=Group,dc=gdy,dc=com" adding new entry "cn=manager,ou=Group,dc=gdy,dc=com" adding new entry "uid=jboss,ou=People,dc=gdy,dc=com" adding new entry "uid=manager01,ou=People,dc=gdy,dc=com"

通过ldapsearch指令查看jboss用户及app组相关信息

[root@mldap01 ~]# ldapsearch -x -LLL uid=jboss

dn: uid=jboss,ou=people,dc=gdy,dc=com

objectClass: account

objectClass: posixAccount

objectClass: shadowAccount

cn: jboss

uid: jboss

uidNumber: 20006

gidNumber: 10005

homeDirectory: /home/jboss

loginShell: /bin/bash [root@mldap01 ~]# ldapsearch -x -LLL cn=app

dn: cn=app,ou=Group,dc=gdy,dc=com

objectClass: posixGroup

cn: app

gidNumber: 10005

3. 客户端配置

查看当前sudo版本是否支持openldap的sudo规则,不支持的版本需要进行升级

[user1@test01 openldap]$ rpm -qi sudo | grep -i version

Version : 1.8.6p3 Vendor: CentOS

// 如果sudo版本为1.7.4p5则需要对sudo进行升级,否则无法支持openldap服务器sudo规则的匹配 [user1@test01 openldap]$ sudo -V

Sudo version 1.8.6p3

Sudoers policy plugin version 1.8.6p3

Sudoers file grammar version 42

Sudoers I/O plugin version 1.8.6p3 //sudo版本的信息

客户端加入OpenLDAP服务端

本文略,具体参考openldap客户端安装

修改nsswitch.conf配置文件,添加sudo查找顺序,命令如下

[root@mldap01 ~]# cat >> /etc/nsswitch.conf << EOF

> sudoers: ldap files

> EOF

[root@mldap01 ~]# cat /etc/nsswitch.conf | grep -i sudoers

sudoers: ldap files

修改sudo-ldap.conf配置文件,添加支持后端openldap验证sudo的参数,命令如下:

[root@mldap01 ~]# cat >> /etc/sudo-ldap.conf << EOF

> SUDOERS_BASE ou=Sudoers,dc=gdy,dc=com

> EOF

[root@mldap01 ~]# cat /etc/sudo-ldap.conf | grep -i Sudoers

## SUDOERS_BASE base

## Multiple SUDOERS_BASE lines may be specified, in which

#sudoers_base ou=SUDOers,dc=example,dc=com

## SUDOERS_DEBUG debug_level

#sudoers_debug 1

uri ldap://mldap01.gdy.com

SUDOERS_BASE ou=sudoers,dc=gdy,dc=com

4. 客户端验证

验证OpenLDAP帐号通过sudo提取系统用户权限

```shell

ldif格式的appman用户及组

dn: uid=appman,ou=people,dc=gdy,dc=com

uid: appman

cn: appman

objectClass: account

objectClass: posixAccount

objectClass: top

objectClass: shadowAccount

userPassword: {CRYPT}$6$2v5NKeJj$e1G81HKtTa0fnNX1nqhX1ym/63/X0lHEnobGd0ZBHiwUhcy9SlF8RC.6bPH.CtEbfEVSnn.rRBkRWCAisUrgn/

shadowLastChange: 17675

shadowMin: 0

shadowMax: 99999

shadowWarning: 7

loginShell: /bin/bash

uidNumber: 30000

gidNumber: 30000

homeDirectory: /home/appman

dn: cn=appman,ou=Group,dc=gdy,dc=com

objectClass: posixGroup

objectClass: top

cn: appman

userPassword: {crypt}x

gidNumber: 30000

[root@test01 ~]# ssh jboss@127.0.0.1

jboss@127.0.0.1's password:

Last login: Thu May 24 13:49:07 2018 from localhost

[jboss@test01 ~]$ sudo -l

Matching Defaults entries for jboss on this host:

requiretty, !visiblepw, always_set_home, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE INPUTRC KDEDIR LS_COLORS", env_keep+="MALL PS1 PS2 QTDIR

USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER

LC_TELEPHOME", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY", secure_path=/sbin:/bin:/usr/sbin:/usr/bin, !visiblepw, always_set_home,

env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE INPUTRC KDEDIR LS_COLORS", env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE",

env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME

LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin

User jboss may run the following commands on this host:

(appman) NOPASSWD: /bin/bash

[jboss@test01 ~]$ sudo -i -u appman

[appman@test01 ~]$ # 切换成功

```

5. 附:sudo常见属性介绍

sudo常见的属性有以下几个

- sudoCommand:可执行的二进制命令,如useradd、userdel、mount、umount等。

- sudoHost:可在哪些机器上执行sudoCommand定义的BASH命令。

- sudoNotAfter:起始时间sudo规则匹配。

- sudoNotBefore:结束时间sudo规则匹配。

- sudoOption:定义超过自身权限及切换至其他用户时,是否需要输入当前用户密码。

- sudoOrder:sudo规则执行顺序,其属性是一个整数。

- sudoRole:定义的规则。

- sudoRunAS:可切换到定义的用户身份下执行BASH命令。

- sudoRunAsGroup:可切换到定义所属组并具有该组的权限。

- sudoRunAsUser:定义可切换至哪些用户下执行命令。

- sudoUser:限制哪些用户或哪些组内的成员具有sudo相关规则。

6. 常见错误分析

例1,报错/home/appman: No such file or directory

[jboss@test01 ~]$ sudo -i -u appman

sudo: unable to change directory to /home/appman: No such file or directory

sudo: unable to execute /bin/bash: No such file or directory

解决方法:在本机创建appman的家目录就可以了

05-sudo权限配置的更多相关文章

- sudo权限配置

首先要禁止root的用户登录ssh 在ssh配置文件里面把root用户no掉,一般公司不允许用第三方软件直接root登陆. 一.linux给用户添加sudo权限: 有时候,linux下面运行sudo ...

- 04.Linux-CentOS系统sudo权限配置

visudo权限配置普通用户的使用权限范围配置文件: (请根据自己公司需求配置) [root@localhost ~]# visudo ## Allow root to run any command ...

- Linux用户配置sudo权限

Linux用户配置sudo权限 创建sudo权限用户 #useradd supope #passwd supope #visudo #supope ALL=(ALL) AL ...

- blfs(systemd版本)学习笔记-编译安装sudo并创建普通用户配置sudo权限

我的邮箱地址:zytrenren@163.com欢迎大家交流学习纠错! blfs书中sudo的安装配置章节:http://www.linuxfromscratch.org/blfs/view/stab ...

- blfs(systemv版本)学习笔记-编译安装sudo并创建普通用户配置sudo权限

我的邮箱地址:zytrenren@163.com欢迎大家交流学习纠错! blfs书中sudo的安装配置章节:http://www.linuxfromscratch.org/blfs/view/8.3/ ...

- PHP 执行命令时sudo权限的配置

PHP 执行命令时sudo权限的配置 1.先写一个PHP文件 <?php system('whoami'); 先看自己的apache2的用户是谁,下面是笔者的截图,笔者使用apche2的用户是w ...

- Linux用户配置sudo权限(visudo)

sudo的工作过程如下: 1,当用户执行sudo时,系统会主动寻找/etc/sudoers文件,判断该用户是否有执行sudo的权限 2,确认用户具有可执行sudo的权限后,让用户输入用户自己的密码确认 ...

- Linux 账号管理与 ACL 权限配置

要登陆 Linux 系统一定要有账号与口令才行,否则怎么登陆,您说是吧?不过, 不同的使用者应该要拥有不同的权限才行吧?我们还可以透过 user/group 的特殊权限配置, 来规范出不同的群组开发项 ...

- 05: zabbix 监控配置

目录:zabbix其他篇 01: 安装zabbix server 02:zabbix-agent安装配置 及 web界面管理 03: zabbix API接口 对 主机.主机组.模板.应用集.监控项. ...

- CentOS学习笔记--账号管理与权限配置

Linux 的账号管理与权限配置 管理员的工作中,相当重要的一环就是『管理账号』啦! 使用者标识符: UID 与 GID 虽然我们登陆 Linux 主机的时候,输入的是我们的账号,但是其实 Linux ...

随机推荐

- ffmpeg 视频实现各种特效

直接上命令: //渐入i in.mp4 -vf fade=in:0:90 out.mp4 //黑白 i in.mp4 -vf lu ...

- Jpush极光推送的一些心得

在集成极光推送的时候,test完全正常.部署到服务器后只发送一条推送之后推送不继续发送.经排查: 2018-06-28 10:24:26.394 [ThreadPoolTaskExecutor-4] ...

- HDFS-Architecture剖析

1.概述 从HDFS的应用层面来看,我们可以非常容易的使用其API来操作HDFS,实现目录的创建.删除,文件的上传下载.删除.追加(Hadoop2.x版本以后开始支持)等功能.然而仅仅局限与代码层面是 ...

- Kafka项目实战-用户日志上报实时统计之应用概述

1.概述 本课程的视频教程地址:<Kafka实战项目之应用概述> 本课程是通过一个用户实时上报日志来展开的,通过介绍 Kafka 的业务和应用场景,并带着大家搭建本 Kafka 项目的实战 ...

- 扩展方法IEnumerable<T>转换为IList<SelectListItem> ,提供@Html.DropDownList使用

由于在MVC中经常会使用到@Html.DropDownList方法,而该方法接收的是List<SelectListItem> 参数,因此就想着写一个扩展方法,直接把IEnumerable转 ...

- CentOS7用阿里云Docker Yum源在线安装Docker

一.参考文档 官方Docker安装文档:https://docs.docker.com/install/linux/docker-ce/centos 阿里云Docker安装文档:https://yq. ...

- idea 中解决maven 包冲突的问题(maven helper)

转:链接 一.冲突问题 比如项目中引用了两个 fastjson.jar的版本,分别为 fastjson:1.2.28fastjson:1.2.3 我们用到了1.2.28中的某个类, 比如 A类,在版本 ...

- 设计模式教程(Design Patterns Tutorial)笔记之一 创建型模式(Creational Patterns)

目录 · 概述 · Factory · What is the Factory Design Pattern? · Sample Code · Abstract Factory · What is t ...

- 记一次IDEA编译器调优

前言: 我们知道,IDEA是用Java写的,那么他肯定也存在虚拟机的调优的问题,那么今天我们就对它进行开刀. 下面是默认参数 位置在:C:\Program Files\JetBrains\Intell ...

- openWin和openFrame 设置透明背景

openWin简单点说就是:像是一个浏览器 openFrame就是对应openWin浏览器里面打开的每一个网页 有些操作只能在openWin里面执行,比如监听安卓返回事件,只能在openWin里面才有 ...