mybatis的sql参数化查询

我们使用jdbc操作数据库的时候,都习惯性地使用参数化的sql与数据库交互。因为参数化的sql有两大有点,其一,防止sql注入;其二,提高sql的执行性能(同一个connection共用一个的sql编译结果)。下面我们就通过mybatis来分析一下参数化sql的过程,以及和非参数化sql的不同。

注意:

①本次使用wireshark来监听网卡的请求,测试过程中,如果使用的是本地的mysql的话,java和mysql的交互是不需要经过wireshark的,所以如果是想用wireshark监听网卡的请求,推荐是链接远程的数据库。

②本文的项目源代码在文章末尾有链接(项目源代码中也有设计的表的sql)。

③可以结合wiereshark的抓包和mysql的general_log一起来查看sql的参数化过程,文章末尾会贴上从mysql的general_log角度检测到useServerPrepStmts=true/false两种执行方式的区别。

一开始,项目中我的db配置如下,我们就先用这个配置来测试一下。

jdbc:mysql://xxx.xxx.xxx.xxx:3306/test?characterEncoding=utf-8&useSSL=false&serverTimezone=Asia/Shanghai

mapper.xml如下

<?xml version="1.0" encoding="UTF-8" ?>

<!DOCTYPE mapper

PUBLIC "-//mybatis.org//DTD Mapper 3.0//EN"

"http://mybatis.org/dtd/mybatis-3-mapper.dtd">

<mapper namespace="mapper.UserMapper">

<select id="findByName" resultType="domain.User">

select *

from `user`

where user_id = #{name}

</select>

</mapper>

测试用例如下:

public class UserMapperTest {

@Test

public void findByPk() throws IOException {

String resource = "mybatis-config.xml";

InputStream inputStream = Resources.getResourceAsStream(resource);

SqlSessionFactory sqlSessionFactory = new SqlSessionFactoryBuilder().build(inputStream);

try (SqlSession session = sqlSessionFactory.openSession()) {

UserMapper mapper = session.getMapper(UserMapper.class);

User user = mapper.findByName("SYS_APP_d5bwx8AfZXkKewMkOkaZhBv7MWqjiDX3qIkfPkG8");

System.out.println(user);

}

}

}

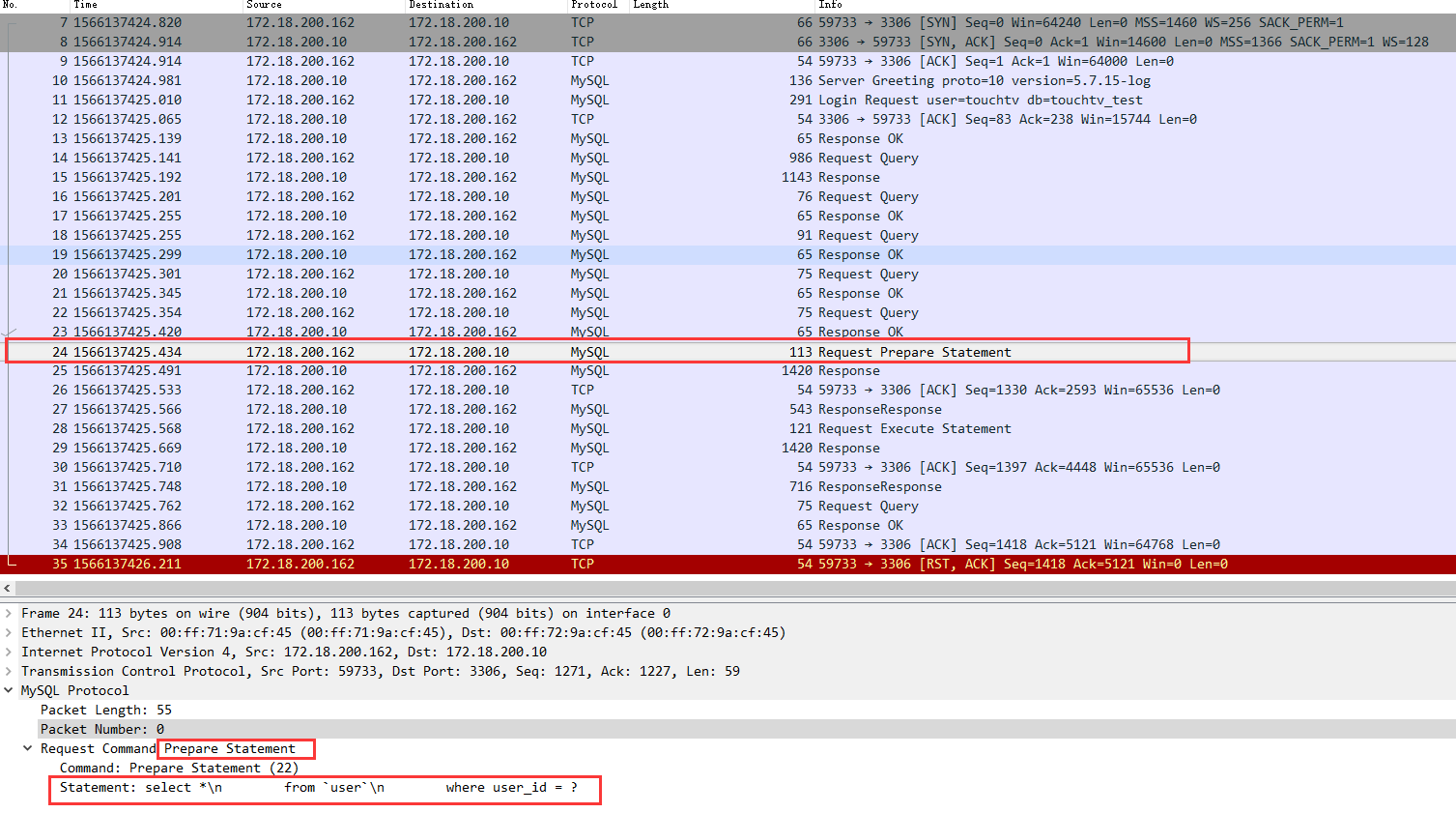

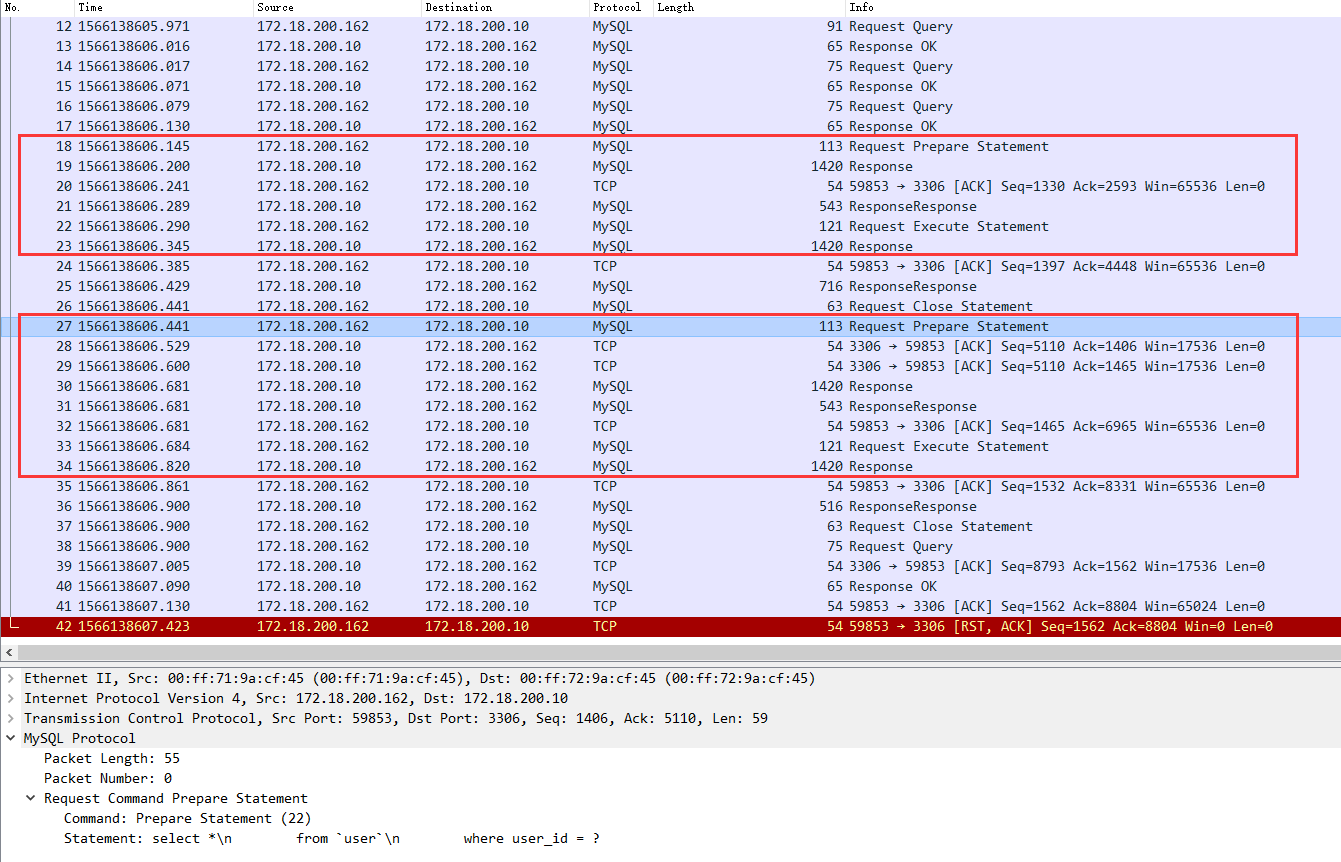

执行测试用例,通过wireshak监听请求,如下:

从上图wireshark抓到的数据来看,执行查询并没有使用preparestatement,也不是参数化的sql,都是把拼装好参数的sql发送到mysql执行引擎去执行,为什么呢?经过查资料发现,db配置的url配置,漏了一个属性配置分别是useServerPrepStmts,修改后的db的url配置如下:

jdbc:mysql://xxx.xxx.xxx.xxx:3306/test?characterEncoding=utf-8&useSSL=false&serverTimezone=Asia/Shanghai&useServerPrepStmts=true

增加了useServerPrepStmts属性配置之后,再来执行测试用例,看wireshark抓到的数据如下:

(ps.如果useServerPrepStmts=true,是通过wireshark抓包结果可以看到,先是发送Request Prepare Statement--sql模板(同一connection第一次执行改sql模板才会发送,后面就不会在发送该Request),再发送Request Execute Statement--sql参数。而useServerPrepStmts=false的话,都是清一色的Request Query,其实就是没用到mysql server的预编译功能,所以是推荐配置useServerPrepStmts=true,提高参数化sql的执行性能)

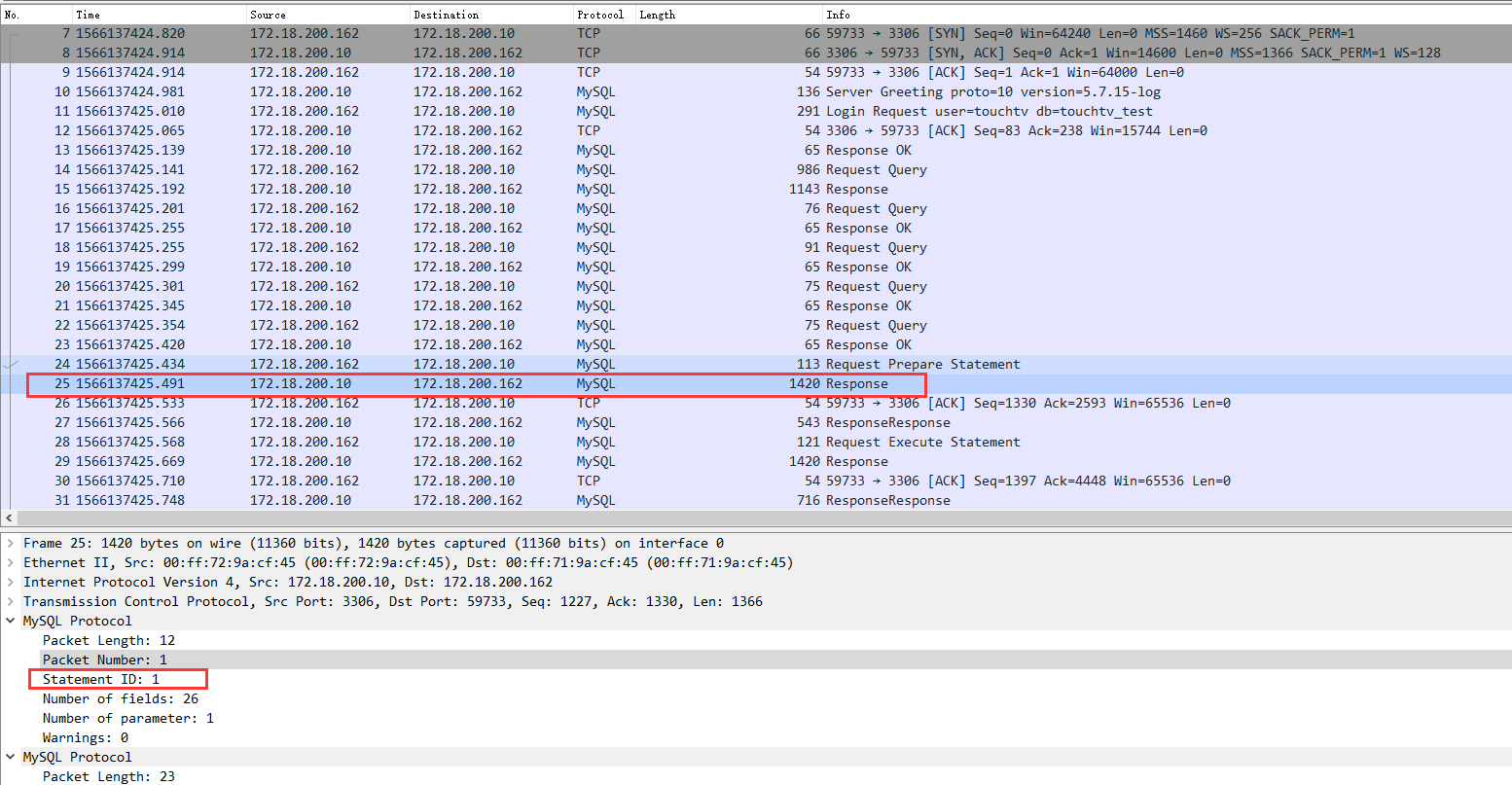

上图就是先发送待执行的sql模板(不带参数)到mysql服务端进行预编译,并且会在该请求的response中返回该sql编译之后的id,名曰:Statement ID,wireshark抓到的response数据如下:

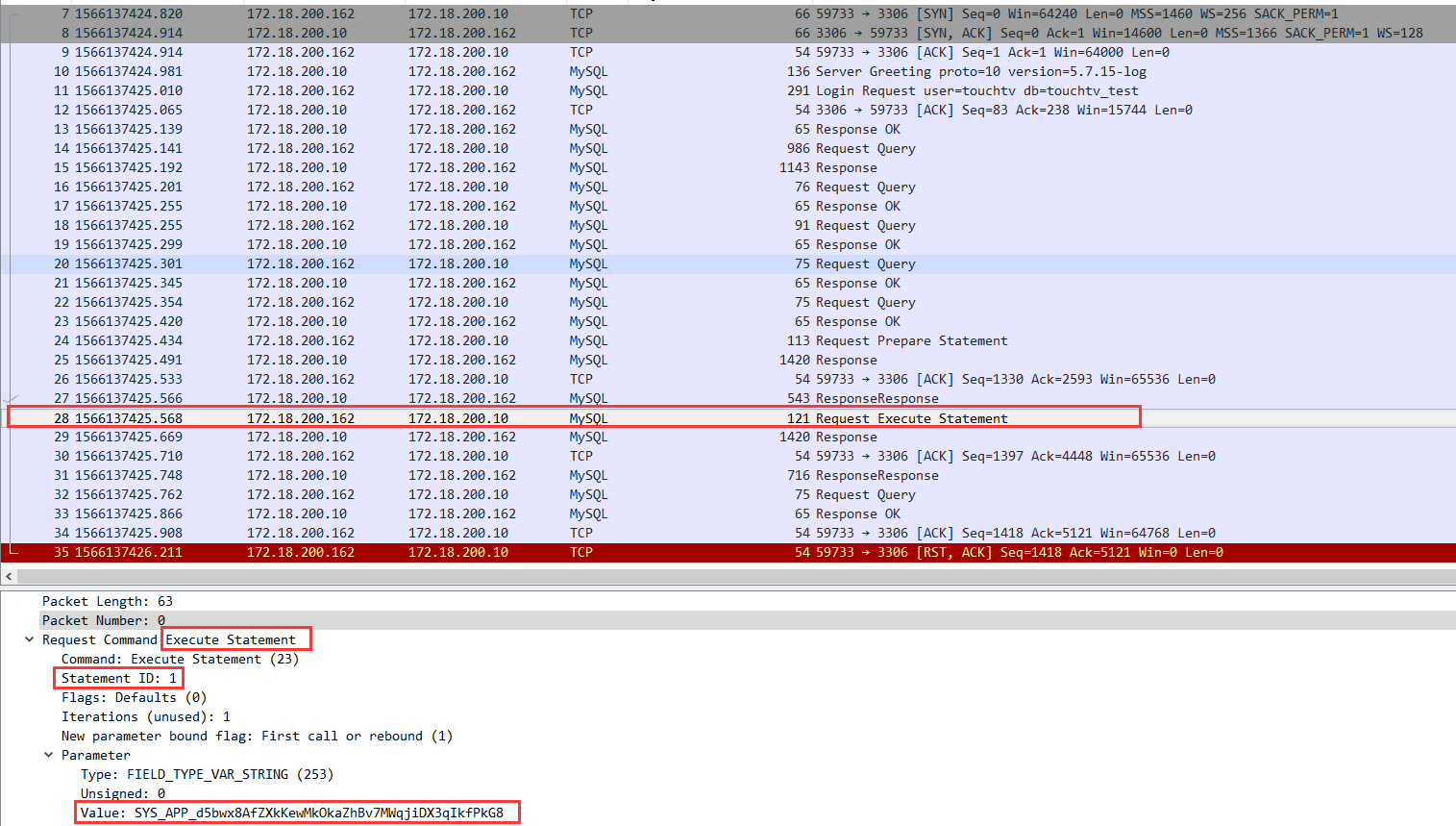

发送完sql模板之后,从response中拿到statement id之后,紧跟着就发送参数和statement id到mysql执行引擎,wireshark抓到的数据如下:

如此,便可实现sql的参数化查询。按照理解,如果此时再用此sql模板查询另外一个user_id的数据,理论上是不需要再发送sql模板到mysql服务器了的,只需要发送参数和statement ID就可以了的,下面我就试一下,测试用例如下:

@Test

public void findByPk() throws IOException {

String resource = "mybatis-config.xml";

InputStream inputStream = Resources.getResourceAsStream(resource);

SqlSessionFactory sqlSessionFactory = new SqlSessionFactoryBuilder().build(inputStream);

try (SqlSession session = sqlSessionFactory.openSession()) {

UserMapper mapper = session.getMapper(UserMapper.class);

User user = mapper.findByName("SYS_APP_d5bwx8AfZXkKewMkOkaZhBv7MWqjiDX3qIkfPkG8");

if (user != null || user == null) {

user = mapper.findByName("SYS_APP_d5bwx8AfZXkKewMkOkaZhBv7MWqjiDX3qIkfPkG8");

}

System.out.println(user);

}

}

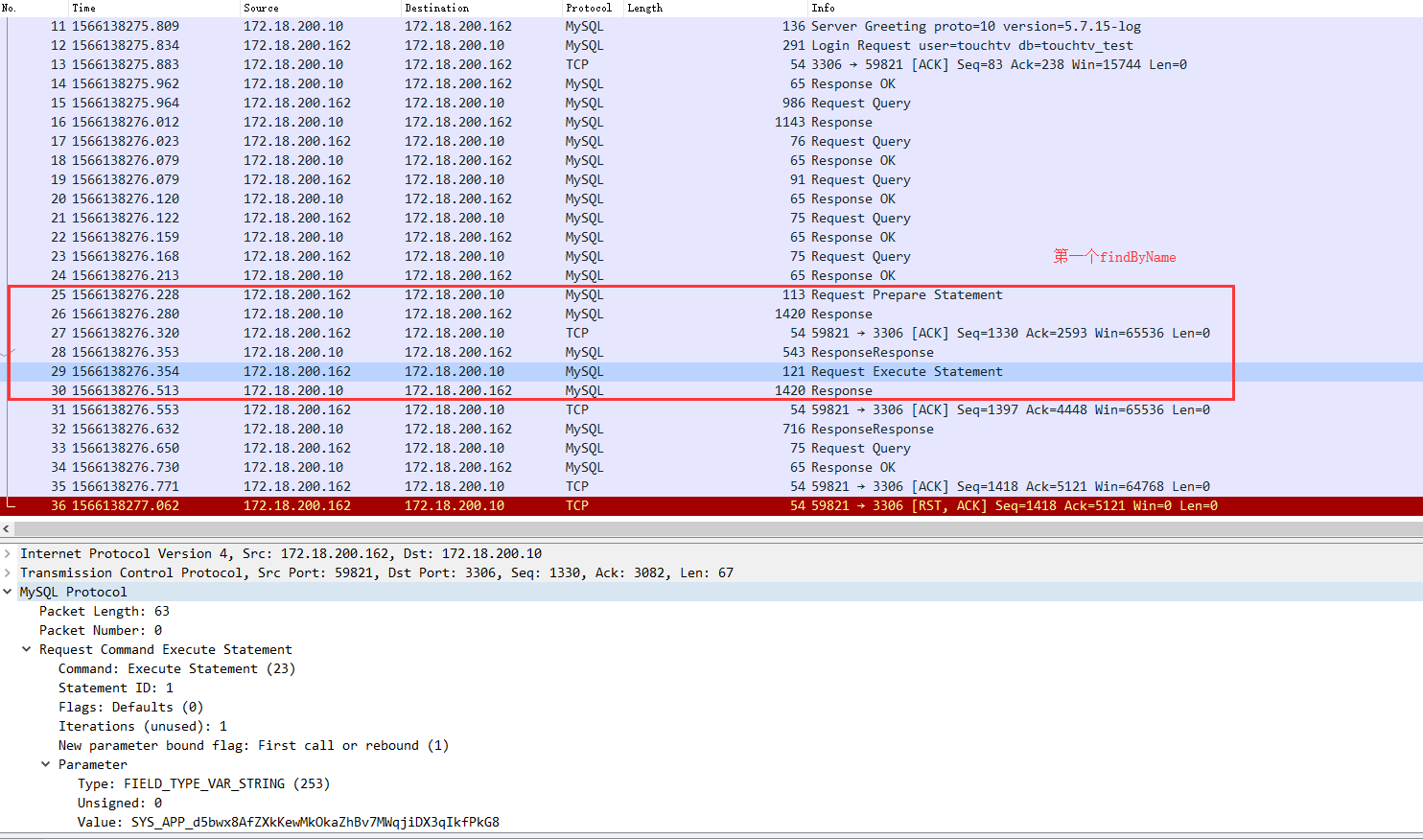

执行测试用例,用wireshark抓包,如下:

通过上图发现,怎么第二个findByName,压根就没发请求到mysql服务器,原来是因为本地的jdbc发现是相同的查询,直接返回了上一个查询的结果,所以不需要重新到mysql服务器去请求数据。那我在第二个findByName改一个和第一个不一样的参数,测试用例如下:

@Test

public void findByPk() throws IOException {

String resource = "mybatis-config.xml";

InputStream inputStream = Resources.getResourceAsStream(resource);

SqlSessionFactory sqlSessionFactory = new SqlSessionFactoryBuilder().build(inputStream);

try (SqlSession session = sqlSessionFactory.openSession()) {

UserMapper mapper = session.getMapper(UserMapper.class);

User user = mapper.findByName("SYS_APP_d5bwx8AfZXkKewMkOkaZhBv7MWqjiDX3qIkfPkG8");

if (user != null || user == null) {

user = mapper.findByName("SYS_APP_d5bwx8AfZXkKewMkOkaZhBv7MWqjiDX3qIkfPkG9");

}

System.out.println(user);

}

}

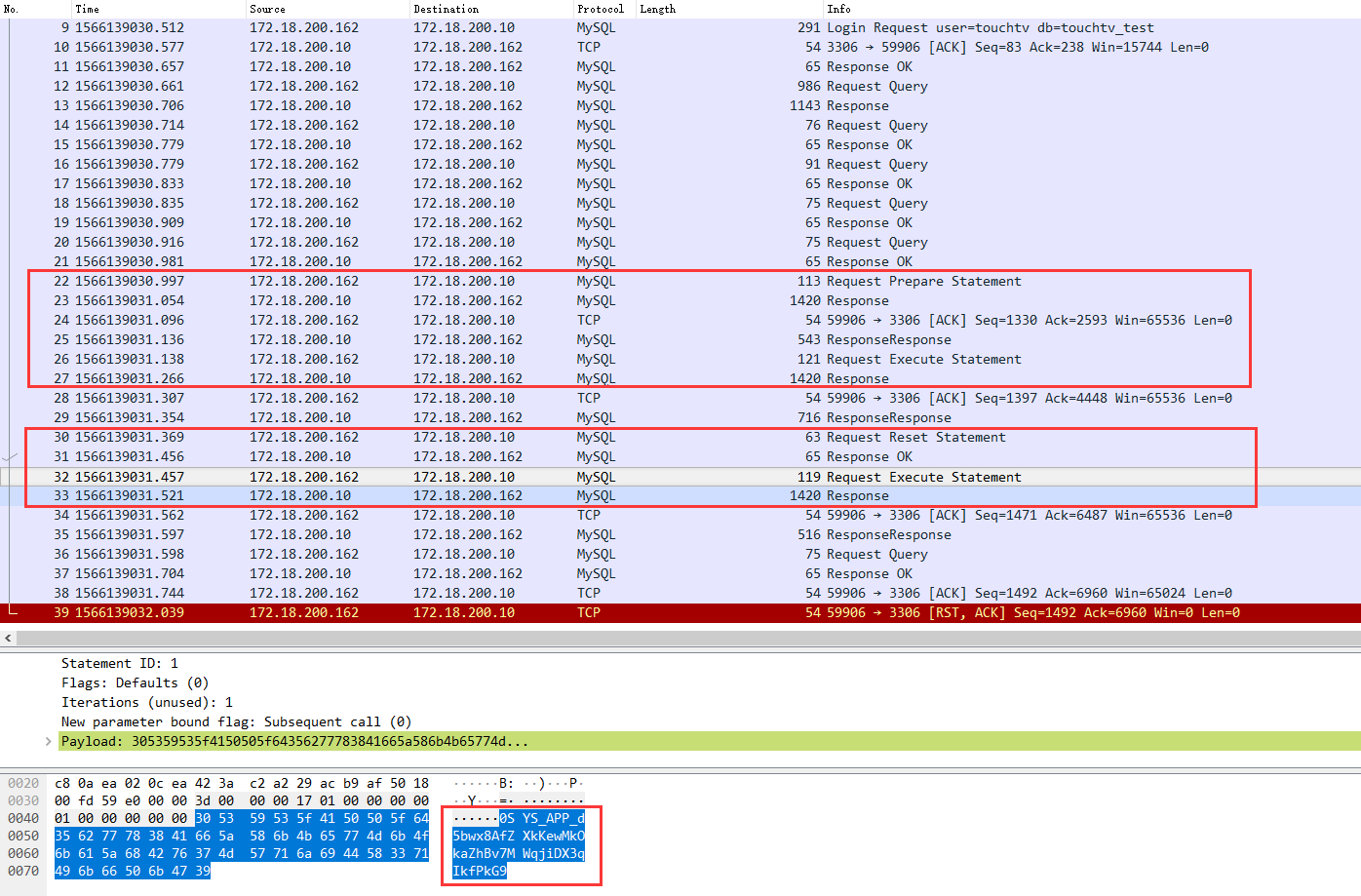

执行上面这个测试用例,wireshark抓包结果如下:

上图发现,竟然两次请求都重复发送了模板sql到mysql服务器预编译,为何呢?原来db的url配置里面还漏了一个属性配置(cachePrepStmts),增加cachePrepStmts配置之后,db的url配置如下:

jdbc:mysql://xxx.xxx.xxx.xxx:3306/test?characterEncoding=utf-8&useSSL=false&serverTimezone=Asia/Shanghai&useServerPrepStmts=true&cachePrepStmts=true

更新db的url配置之后,再执行测试用例,wireshark抓包结果如下:

通过上图发现,第二次findByName不再发送模板sql了,直接就是发送Execute Statement了,其实Execute Statement就是执行sql的参数和statement ID(该connection第一次预编译模板sq的时候l返回的)。但是中间还是会发一个Reset Statement的mysql数据包,为什么要发这个Reset Statement数据包,有知道的同学,可以评论回复一下,我也还没去深究~谢谢~

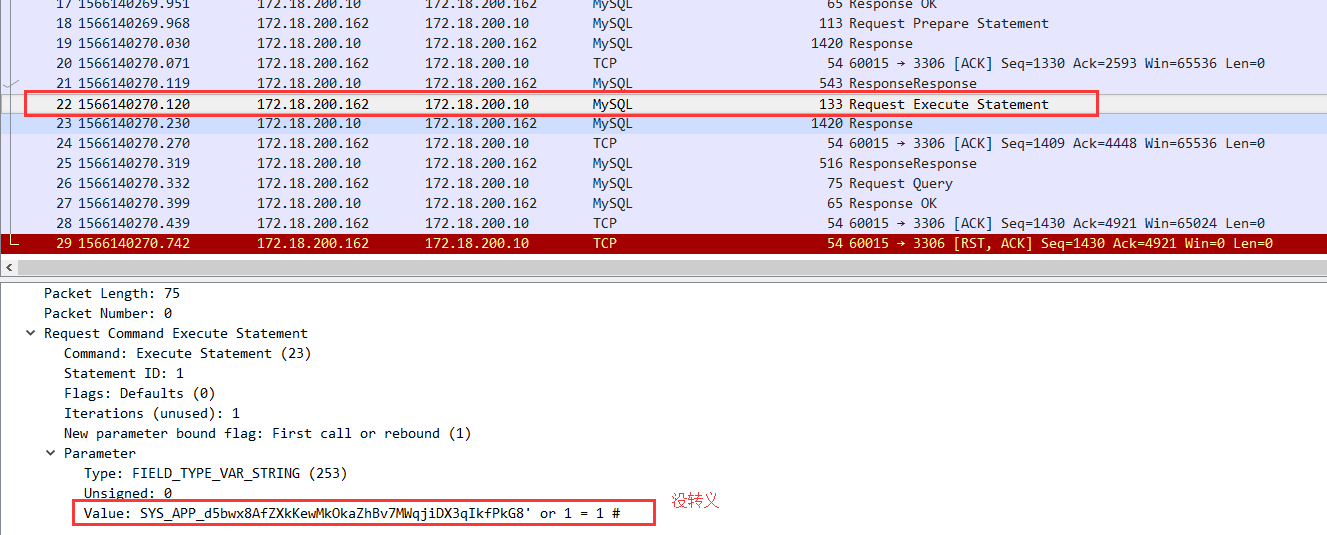

这里附带再说一下mybatis的参数化sql可以防止sql注入的理解,其实防止sql注入,有两点,其一,mybatis本身会有一个sql参数化的过程,这里涉及到mybatis的#和$的区别,参数化sql是用#引用变量,mybatis会对参数进行特殊字符以及敏感字符的转义以防止sql注入;其二,db的url配置中加了useServerPrepStmts=true之后,mysql服务端会对Execute Statement发送的参数中涉及的敏感字符进行转义,以防止sql注入,所以,如果不加useServerPrepStmts=true的话,会发现,mybatis在本地就已经对参数中涉及的敏感字符进行了转义之后,再发往mysql server,可以使用wireshark抓包看到;但是如果是加了useServerPrepStmts=true之后,会发现client发往mysql server的参数(Execute Statement),mybatis不会对其中的参数进行转义了,参数敏感字符转义这一块交给了mysql server去做,也可以通过wireshark抓包看到。so,这里会有两块地方防止sql注入,一块在client,一块在mysql server(使用存储过程防止sql注入也是使用了mysql server的该功能),就看你是否使用useServerPrepStmts。

附录:

1.useServerPrepStmts=false/true,wireshark抓包结果

useServerPrepStmts=false,wireshark抓包结果如下:

useServerPrepStmts=true,wireshark抓包结果如下:

2. mysql server的general_log角度检测到useServerPrepStmts=false/true的执行sql

useServerPrepStmts=false的general_log

2019-08-18T15:19:12.330744Z 38 Query SET autocommit=0

2019-08-18T15:19:12.345704Z 38 Query select *

from `user`

where user_id = 'SYS_APP_d5bwx8AfZXkKewMkOkaZhBv7MWqjiDX3qIkfPkG8\' or 1 = 1 #'

2019-08-18T15:19:12.358669Z 38 Query select *

from `user`

where user_id = 'SYS_APP_d5bwx8AfZXkKewMkOkaZhBv7MWqjiDX3qIkfPkG9'

2019-08-18T15:19:12.359666Z 38 Query SET autocommit=1

useServerPrepStmts=true的general_log

2019-08-18T09:39:42.533289Z 30 Query SET autocommit=0

2019-08-18T09:39:42.546254Z 30 Prepare select *

from `user`

where user_id = ?

2019-08-18T09:39:42.550244Z 30 Execute select *

from `user`

where user_id = 'SYS_APP_d5bwx8AfZXkKewMkOkaZhBv7MWqjiDX3qIkfPkG8\' or 1 = 1 #'

2019-08-18T09:39:42.560217Z 30 Reset stmt

2019-08-18T09:39:42.561214Z 30 Execute select *

from `user`

where user_id = 'SYS_APP_d5bwx8AfZXkKewMkOkaZhBv7MWqjiDX3qIkfPkG9'

2019-08-18T09:39:42.563210Z 30 Query SET autocommit=1

最后,附上上面的测试用例:https://download.csdn.net/download/ismallboy/11577637

mybatis的sql参数化查询的更多相关文章

- SQL参数化查询自动生成SqlParameter列表

string sql = @"INSERT INTO stu VALUES (@id,@name) "; 参数化查询是经常用到的,它可以有效防止SQL注入.但是需要手动去匹配参数@ ...

- SQL 参数化查询 应用于 Like

在sql 进行参数化查询的时候,使用like 语句和参数的时候,错误的写法: Participant like '%@Participant%' ,这样在数据库为解析为 '%'participant ...

- 8.mybatis动态SQL模糊查询 (多参数查询,使用parameterType)

多参数查询,使用parameterType.实例: 用户User[id, name, age] 1.mysql建表并插入数据 2.Java实体类 public class User { public ...

- SQL参数化查询--最有效可预防SQL注入攻击的防御方式

参数化查询(Parameterized Query 或 Parameterized Statement)是访问数据库时,在需要填入数值或数据的地方,使用参数 (Parameter) 来给值. 在使用参 ...

- SQL参数化查询的问题

最近碰到个问题, SQL语句中的 "... like '%@strKeyword%'"这样写查不出结果, 非的写成 "... like '%" + strKey ...

- sql 参数化查询问题

一.正确案例 string name=“梅”; string sql="select * from test where Name like @Name"; //包含 梅Sql ...

- sql 参数化查询

在初次接触sql时,笔者使用的是通过字符串拼接的方法来进行sql查询,但这种方法有很多弊端 其中最为明显的便是导致了sql注入. 通过特殊字符的书写,可以使得原本正常的语句在sql数据库里可编译, ...

- SQL参数化查询

参数化查询(Parameterized Query 或 Parameterized Statement)是指在设计与数据库链接并访问数据时,在需要填入数值或数据的地方,使用参数 (Parameter) ...

- mybatis中sql语句查询操作

动态sql where if where可以自动处理第一个and. <!-- 根据id查询用户信息 --> <!-- public User findUserById(int id) ...

随机推荐

- 上传文件不落地转Base64字符串

1. 问题描述 因需调用第三方公司的图像识别接口,入参是:证件类型.图像类型.图片base64字符串,采用http+json格式调用. 本来采用的方式是:前端对图片做base64处理,后端组装下直接调 ...

- Web前端_微信小程序实战开发

微信小程序开发实战教程 一.微信小程序 它是一种混合开发的方式. 是安装在微信中的程序(一个程序最多2M空间). 1.1 注册 1 2 点击立即注册:进入下方页面 3 4 点击小程序进入表单填写页 ...

- 20131214-HTML基础-第二十一天

[1]表单练习 <!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www ...

- Vue状态管理之Bus

一般在项目中,状态管理都是使用Vue官方提供的Vuex 当在多组件之间共享状态变得复杂时,使用Vuex,此外也可以使用Bus来进行简单的状态管理 1.1 父组件与子组件之间的通信 vue.config ...

- 个人永久性免费-Excel催化剂功能第25波-小白适用的文本处理功能

翻看各大插件,都不约而同地出现系列文本处理的功能,自己在使用Excel过程中,在临时性的需求时,也会用上这几种文本处理,但仅适用于小范围的使用,使用这些功能不是数据处理的正确的之道,数据处理的核心需求 ...

- [HDU4135]CO Prime(容斥)

也许更好的阅读体验 \(\mathcal{Description}\) \(t\)组询问,每次询问\(l,r,k\),问\([l,r]\)内有多少数与\(k\)互质 \(0<l<=r< ...

- 踩坑 Spring Cloud Hystrix 线程池队列配置

背景: 有一次在生产环境,突然出现了很多笔还款单被挂起,后来排查原因,发现是内部系统调用时出现了Hystrix调用异常.在开发过程中,因为核心线程数设置的比较大,没有出现这种异常.放到了测试环境,偶尔 ...

- python基础练习 dict切片

利用切片操作,实现一个trim()函数,去除字符串首尾的空格 def trim(s): if s[:1] != ' ' and s[-1:] != ' ': return s elif s[:1] = ...

- CSS(下)

1.CSS边框 边框属性: 1.border-width 宽度 2.border-style 样式 none 无边框 dotted 点状虚线边框 dashed 矩形虚线边框 solid 实线边框 3. ...

- HashSet源码解读

一:先看其实现了哪些接口和继承了哪些类 1.实现了Serializable接口,表明它支持序列化. 2.实现了Cloneable接口,表明它支持克隆,可以调用超类的clone()方法进行浅拷贝. 3. ...