[ Openstack ] OpenStack-Mitaka 高可用之 认证服务(keystone)

目录

Openstack-Mitaka 高可用之 概述

Openstack-Mitaka 高可用之 环境初始化

Openstack-Mitaka 高可用之 Mariadb-Galera集群部署

Openstack-Mitaka 高可用之 Rabbitmq-server 集群部署

Openstack-Mitaka 高可用之 memcache

Openstack-Mitaka 高可用之 Pacemaker+corosync+pcs高可用集群

Openstack-Mitaka 高可用之 认证服务(keystone)

OpenStack-Mitaka 高可用之 镜像服务(glance)

Openstack-Mitaka 高可用之 计算服务(Nova)

Openstack-Mitaka 高可用之 网络服务(Neutron)

Openstack-Mitaka 高可用之 Dashboard

Openstack-Mitaka 高可用之 启动一个实例

Openstack-Mitaka 高可用之 测试

Identity 服务简介

Identity为认证管理,授权管理和服务目录服务管理提供单点整合。其它Openstack服务将身份认证服务当作统一API来使用。

当某个Openstack服务收到来自用户的请求时,该服务会直接询问Identitiy服务,验证该用户是否有权限进行此次请求。

keystone各组件概念:

(1)用户:使用openstack云服务的用户、系统或者服务,身份服务验证用户提交的请求。用户需要登录,然后可能会分配令牌已访问资源。多用户可以直接分配给特定的租户,并且表现的就像他们包含该租户内。

(2)认证信息:确认用户身份的数据。比如用户名和密码,用户名和API键,或者身份服务提供的认证令牌

(3)认证:确认用户身份的过程。Openstack身份服务通过验证用户提供的认证信息确认请求,当认证信息被验证后,Openstack认证服务发给用户认证令牌,在后续的请求中用户将使用该令牌。

(4)令牌:文本形式的字母-数字字符串,使用该字符串访问Openstack的API和资源。令牌在有限的时间内是有效的,可能在任何时间被取消。

(5)租户:分组或隔离资源容器,租户也用于分组或隔离身份对象。基于服务操作者,租户可能映射为客户、组织或项目

(6)服务:一个openstack服务提供了一个或多个端点,在端点内用户可以访问资源或者执行操作。

(7)角色:定义了执行特定操作的用户权限的集合。在身份服务中,发给用户的令牌包括角色的列表。被用户访问的服务确定如何解释用户拥有的角色和每个角色可以访问的操作和资源。

(8)keystone客户端:openstack身份服务API的命令行接口。

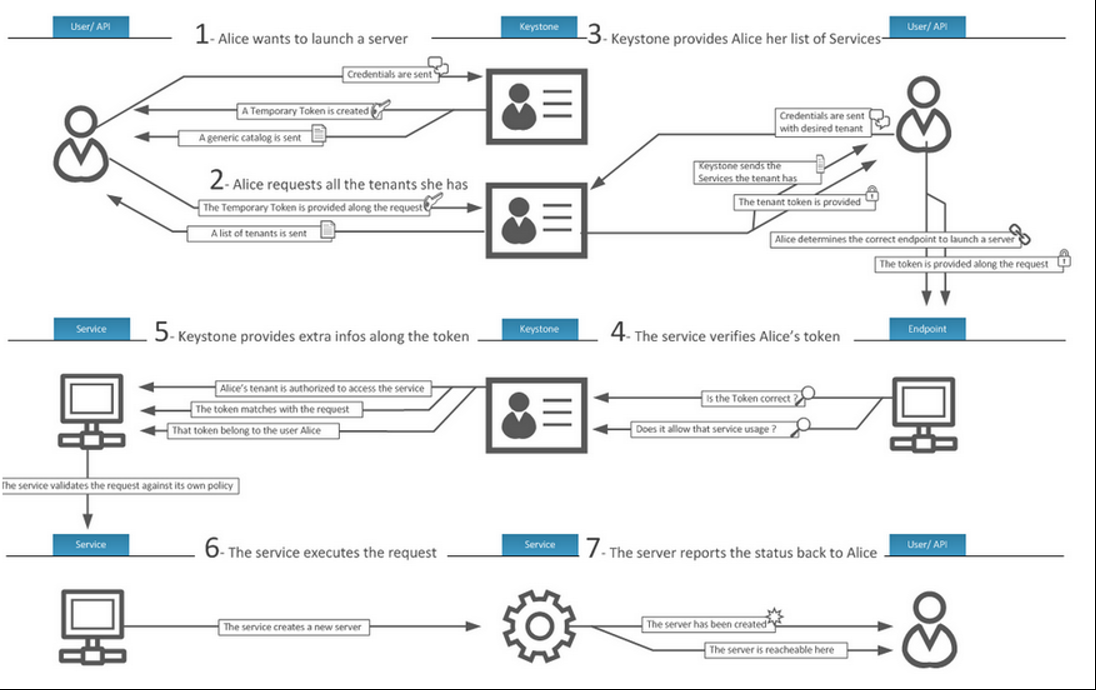

Keystone 拓扑图

keystone验证的过程:

keystone安装和配置

在配置opnstack身份认证前,必须创建一个数据库和管理员令牌

用 galera用户连接到mariadb集群创建数据库

[root@controller1 ~]# mysql -ugalera -pgalera -h 192.168.0.10 MariaDB [(none)]> CREATE DATABASE keystone;

Query OK, row affected (0.10 sec) 对库授权并新增用户keystone

MariaDB [(none)]> grant all privileges on keystone.* to 'keystone'@'%' identified by 'keystone';

Query OK, rows affected (0.01 sec) MariaDB [(none)]> grant all privileges on keystone.* to 'keystone'@'localhost' identified by 'keystone';

Query OK, rows affected (0.00 sec) MariaDB [(none)]> flush privileges;

Query OK, rows affected (0.00 sec)

生成一个随机值在初始的配置中作为管理员的令牌

[root@controller1 ~]# openssl rand -hex

8c67dd7baaf367136f01

安装配置组件:

三个节点安装:

# yum install openstack-keystone httpd mod_wsgi python-openstackclient -y 编辑配置文件:

[root@controller1 ~]# vim /etc/keystone/keystone.conf

[DEFAULT]

...

admin_token = ADMIN_TOKEN # ADMIN_TOKEN 替换为openssl 生成的随机字符串,例如:

admin_token = 8c67dd7baaf367136f01 在[database] 部分,配置数据库访问

[database]

...

connection = mysql+pymysql://keystone:keystone@controller/keystone

# 注意这里 controller 已经在/etc/hosts 中解析为 vip 地址 在``[token]``部分,配置Fernet UUID令牌的提供者。

[token]

...

provider = fernet

初始化身份认证服务的数据库:

# su -s /bin/sh -c "keystone-manage db_sync" keystone

初始化Fernet keys:

# keystone-manage fernet_setup --keystone-user keystone --keystone-group keystone 将初始化后的key拷贝到其他controller节点,否则在haproxy调取的时候会报错 [root@controller1 /etc/keystone]# scp -r fernet-keys/ controller2:/etc/keystone/

% .0KB/s :

% .0KB/s :

[root@controller1 /etc/keystone]# scp -r fernet-keys/ controller3:/etc/keystone/

% .0KB/s : 注意权限问题

# chown -R keystone:keystone fernet-keys/

配置 apache 服务器

修改文件 /etc/httpd/conf/httpd.conf 中ServerName 为本地管理地址

Listen 192.168.0.11:

…

ServerName controller1 用下面的内容创建文件 /etc/httpd/conf.d/wsgi-keystone.conf,记得修改监听到本地,这样haproxy监听的vip才能启动

Listen

Listen

<VirtualHost *:>

WSGIDaemonProcess keystone-public processes= threads= user=keystone group=keystone display-name=%{GROUP}

WSGIProcessGroup keystone-public

WSGIScriptAlias / /usr/bin/keystone-wsgi-public

WSGIApplicationGroup %{GLOBAL}

WSGIPassAuthorization On

ErrorLogFormat "%{cu}t %M"

ErrorLog /var/log/httpd/keystone-error.log

CustomLog /var/log/httpd/keystone-access.log combined

<Directory /usr/bin>

Require all granted

</Directory>

</VirtualHost>

<VirtualHost *:>

WSGIDaemonProcess keystone-admin processes= threads= user=keystone group=keystone display-name=%{GROUP}

WSGIProcessGroup keystone-admin

WSGIScriptAlias / /usr/bin/keystone-wsgi-admin

WSGIApplicationGroup %{GLOBAL}

WSGIPassAuthorization On

ErrorLogFormat "%{cu}t %M"

ErrorLog /var/log/httpd/keystone-error.log

CustomLog /var/log/httpd/keystone-access.log combined

<Directory /usr/bin>

Require all granted

</Directory>

</VirtualHost> 检查http是否有语法报错

[root@controller1 ~]# httpd -t

Syntax OK

将 /etc/keystone/keystone.conf 、 /etc/httpd/conf.d/wsgi-keystone.conf 拷贝到controller2 controller3

[root@controller1 ~]# scp /etc/keystone/keystone.conf controller2:/etc/keystone/

keystone.conf % 111KB .1KB/s :

[root@controller1 ~]# scp /etc/keystone/keystone.conf controller3:/etc/keystone/

keystone.conf % 111KB .1KB/s :

[root@controller1 ~]# scp /etc/httpd/conf.d/wsgi-keystone.conf controller2:/etc/httpd/conf.d/

wsgi-keystone.conf % .0KB/s :

[root@controller1 ~]# scp /etc/httpd/conf.d/wsgi-keystone.conf controller3:/etc/httpd/conf.d/

wsgi-keystone.conf % .0KB/s :

初始化Fernet keys

这里有个天坑。每个节点都需要生成fernet keys 但是三个节点的 fernet keys 必须保持一致,否则认证的时候会报错。

# keystone-manage fernet_setup --keystone-user keystone --keystone-group keystone 将controller1节点的fernet keys 覆盖其他节点的keys,注意权限问题。

[root@controller1 keystone]# scp -r fernet-keys controller2:/etc/keystone/

% .0KB/s :

% .0KB/s :

[root@controller1 keystone]# scp -r fernet-keys controller3:/etc/keystone/

% .0KB/s :

% .0KB/s : # chown -R keystone:keystone fernet-keys/ 再次重启httpd服务。

# systemctl restart httpd

这篇文章说的很清楚。

http://blog.csdn.net/quqi99/article/details/52373086

记得修改/etc/httpd/conf/httpd.conf 中的 ServerName

三个节点执行启动服务:

# systemctl enable httpd ; systemctl restart httpd

将启动的http,共两个端口35357、5000加入到haproxy中:

listen galera_cluster

mode tcp

bind 192.168.0.10:

balance source

option mysql-check user haproxy

server controller1 192.168.0.11: check inter rise fall

server controller2 192.168.0.12: check inter rise fall

server controller3 192.168.0.13: check inter rise fall listen keystone_admin_cluster

mode http

bind 192.168.0.10:

balance source # 认证服务必须使用源地址绑定的轮询算法,因为认证信息是在本地填写的。

server controller1 192.168.0.11: check inter rise fall

server controller2 192.168.0.12: check inter rise fall

server controller3 192.168.0.13: check inter rise fall

listen keystone_public_internal_cluster

mode http

bind 192.168.0.10:

balance source

server controller1 192.168.0.11: check inter rise fall

server controller2 192.168.0.12: check inter rise fall

server controller3 192.168.0.13: check inter rise fall 尝试启动并查看监听

[root@controller1 ~]# systemctl restart haproxy

[root@controller1 ~]# netstat -ntplu | grep ha

tcp 192.168.0.10: 0.0.0.0:* LISTEN /haproxy

tcp 192.168.0.10: 0.0.0.0:* LISTEN /haproxy

tcp 192.168.0.10: 0.0.0.0:* LISTEN /haproxy

udp 0.0.0.0: 0.0.0.0:* /haproxy

将修改后的haproxy拷贝到其他controller节点,所有的controller节点的haproxy.cfg必须保持一致。

创建服务实体和API端点

配置认证令牌,最好在三个节点都执行:

[root@controller1 ~]# export OS_TOKEN=8c67dd7baaf367136f01

[root@controller1 ~]# export OS_URL=http://controller:35357/v3

[root@controller1 ~]# export OS_IDENTITY_API_VERSION= 创建服务实体和身份认证服务:

[root@controller1 ~]# openstack service create --name keystone --description "OpenStack Identity" identity

创建认证服务的API端点

身份认证服务管理了一个与环境相关的API端点目录,服务使用这个目录来决定如何与环境中的其他服务进行通信

以下操作在任意一个controller节点执行:

# openstack endpoint create --region RegionOne identity public http://controller:5000/v3

# openstack endpoint create --region RegionOne identity internal http://controller:5000/v3

# openstack endpoint create --region RegionOne identity admin http://controller:35357/v3

# openstack domain create --description "Default Domain" default

# openstack project create --domain default --description "Admin Project" admin

# openstack user create --domain default --password-prompt admin # 创建admin用户,密码设置为 admin

# openstack role create admin

# openstack role add --project admin --user admin admin

# openstack project create --domain default --description "Service Project" service

# openstack project create --domain default --description "Demo Project" demo

# openstack user create --domain default --password-prompt demo # 创建demo用户,密码设置为 demo

# openstack role create user

# openstack role add --project demo --user demo user

验证:

# unset OS_TOKEN OS_URL

# openstack --os-auth-url http://controller:35357/v3 --os-project-domain-name default --os-user-domain-name default --os-project-name admin --os-username admin token issue

密码:admin

# openstack --os-auth-url http://controller:5000/v3 --os-project-domain-name default --os-user-domain-name default --os-project-name demo --os-username demo token issue

密码:demo

创建admin用户认证信息脚本

[root@controller1 ~]# vim admin-openrc

export OS_PROJECT_DOMAIN_NAME=default

export OS_USER_DOMAIN_NAME=default

export OS_PROJECT_NAME=admin

export OS_USERNAME=admin

export OS_PASSWORD=admin

export OS_AUTH_URL=http://controller:35357/v3

export OS_IDENTITY_API_VERSION=

export OS_IMAGE_API_VERSION=

创建demo用户认证信息脚本

[root@controller1 ~]# vim demo-openrc

export OS_PROJECT_DOMAIN_NAME=default

export OS_USER_DOMAIN_NAME=default

export OS_PROJECT_NAME=demo

export OS_USERNAME=demo

export OS_PASSWORD=demo

export OS_AUTH_URL=http://controller:5000/v3

export OS_IDENTITY_API_VERSION=

export OS_IMAGE_API_VERSION=

拷贝到其他节点上做备份:

[root@controller1 ~]# scp admin-openrc demo-openrc controller2:/root/

admin-openrc % .3KB/s :

demo-openrc % .3KB/s :

[root@controller1 ~]# scp admin-openrc demo-openrc controller3:/root/

admin-openrc % .3KB/s :

demo-openrc % .3KB/s :

使用脚本

[root@controller1 ~]# . admin-openrc

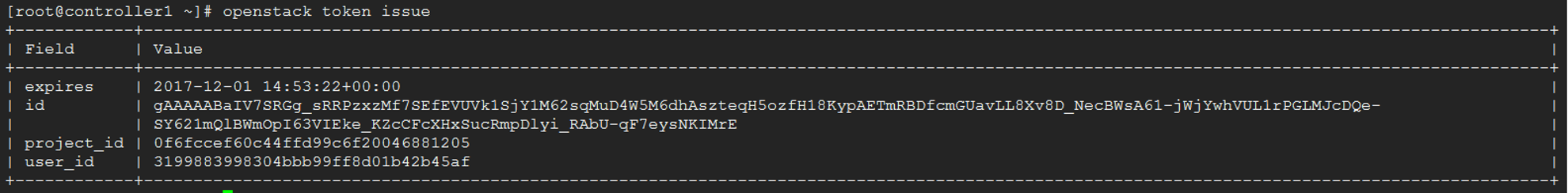

请求认证令牌

[root@controller1 ~]# openstack token issue

成功。keystone部署成功。

[ Openstack ] OpenStack-Mitaka 高可用之 认证服务(keystone)的更多相关文章

- openstack cinder-volume 的高可用(HA)

http://blog.csdn.net/LL_JCB/article/details/51879378 为了保证云平台的稳定性,需要做很多部分的高可用.比如控制节点高可用.计算节点高可用.网络节点高 ...

- OpenStack中MySQL高可用配置

采用Heartbeat+DRBD+mysql高可用方案,配置两个节点的高可用集群 l 配置各节点互相解析 gb07 gb06 l 配置各节点时间同步 gb07 [root@gb07 ~]# ntp ...

- OpenStack API部分高可用配置(二)

一.安装与配置HAProxy 1.调整内核参数,允许绑定VIP: vim /etc/sysctl.conf [内容] net.ipv4.ip_nonlocal_bind=1 sysctl -p 2.安 ...

- OpenStack API部分高可用配置(一)

一.概况与原理 SHAPE \* MERGEFORMAT 1)所需要的配置组件有:pacemaker+corosync+HAProxy 2)主要原理:HAProxy作为负载均衡器,将对openst ...

- kolla部署openstack多节点高可用并对接ceph后端存储(17)

部署节点执行: 安装基础包和docker yum install python-devel libffi-devel gcc openssl-devel git python-pip -y 升级一下 ...

- [ Openstack ] Openstack-Mitaka 高可用之 启动一个实例

目录 Openstack-Mitaka 高可用之 概述 Openstack-Mitaka 高可用之 环境初始化 Openstack-Mitaka 高可用之 Mariadb-Galera集群 ...

- [ Openstack ] Openstack-Mitaka 高可用之 计算服务(Nova)

目录 Openstack-Mitaka 高可用之 概述 Openstack-Mitaka 高可用之 环境初始化 Openstack-Mitaka 高可用之 Mariadb-Galera集群 ...

- [ Openstack ] OpenStack-Mitaka 高可用之 概述

目录 Openstack-Mitaka 高可用之 概述 Openstack-Mitaka 高可用之 环境初始化 Openstack-Mitaka 高可用之 Mariadb-Galera集群 ...

- OpenStack高可用方案及配置

1 OpenStack高可用介绍 1.1 无状态和有状态服务 无状态服务指的是该服务接收的请求前后之间没有相关关系,接收并处理完该请求后不保存任何状态,在OpenStack的服务中常见的无状态服务 ...

随机推荐

- Python 学习笔记之—— PIL 库

PIL,全称 Python Imaging Library,是 Python 平台一个功能非常强大而且简单易用的图像处理库.但是,由于 PIL 仅支持到Python 2.7,加上年久失修,于是一群志愿 ...

- [leetcode-646-Maximum Length of Pair Chain]

You are given n pairs of numbers. In every pair, the first number is always smaller than the second ...

- Codeforces Round #326 Div.1 C.Duff in the Army 树上倍增

题意概述: 给出一棵N个结点的树,然后有M个居民分散在这棵树的结点上(允许某个结点没有居民).现在给出一些询问形如u,v,a,定义k=min(x,a),其中x表示的是u->v路径上的居民数量.将 ...

- 最短路径——Dijkstra算法

一.相关定义 最短路径:从图中的某个顶点出发到达另外一个顶点的所经过的边的权重和最小的一条路径. 地位:Dijkstra算法是很有代表性的最短路算法,在很多专业课程中都作为基本内容有详细的介绍,如数据 ...

- 解决Mysql错误Too many connections的方法

MySQL数据库 Too many connections出现这种错误明显就是 mysql_connect 之后忘记 mysql_close:当大量的connect之后,就会出现Too many co ...

- Hibernate常用方法之_查询

1.使用session的get方法 public User getUser(int id){ Session session = null; User user = null; try { sessi ...

- BZOJ4869 [Shoi2017]相逢是问候 【扩展欧拉定理 + 线段树】

题目链接 BZOJ4869 题解 这题调得我怀疑人生,,结果就是因为某些地方\(sb\)地忘了取模 前置题目:BZOJ3884 扩展欧拉定理: \[c^a \equiv c^{a \mod \varp ...

- 洛谷 P1379 八数码难题 解题报告

P1379 八数码难题 题目描述 在3×3的棋盘上,摆有八个棋子,每个棋子上标有1至8的某一数字.棋盘中留有一个空格,空格用0来表示.空格周围的棋子可以移到空格中.要求解的问题是:给出一种初始布局(初 ...

- SqlServer中临时表的应用

一.变通处理WHERE后面IN的参数过多 WHERE后面的条IN操作符里的参数比较小时,可以直接使用IN(1,2,3)这样处理,当个数不确定(可能超过1000)时,应该考虑使用临时表关联查询: SEL ...

- [NOIP2002] 字串变换 宽搜+深度优化

这道题硬是让我用STL水过.......而且题解里说的什么双向宽搜,交替扩展............... 这道题反正,STL用就用吧,但是状态数可以卡到千亿级别,因为这个东西是阶乘扩展的,然后我们发 ...